Vou começar com alguns números:

- 80% dos ataques bem-sucedidos começam com phishing (e alguém acredita que 95% é completamente)

- 10% dos alarmes na maioria dos SOCs estão relacionados a ataques de phishing

- Taxa de sucesso para links de phishing - 21%

- Classificação de download / lançamento de anexos maliciosos - 11%

Tudo isso sugere que o phishing continua sendo uma das principais causas de muitos incidentes e uma fonte de problemas para muitos profissionais de segurança da informação. Ao mesmo tempo, o phishing é subestimado e a luta contra ele é bastante fragmentada. Portanto, decidimos elaborar uma lista de verificação que descreve um conjunto de medidas organizacionais e técnicas para combater essa ameaça cibernética.

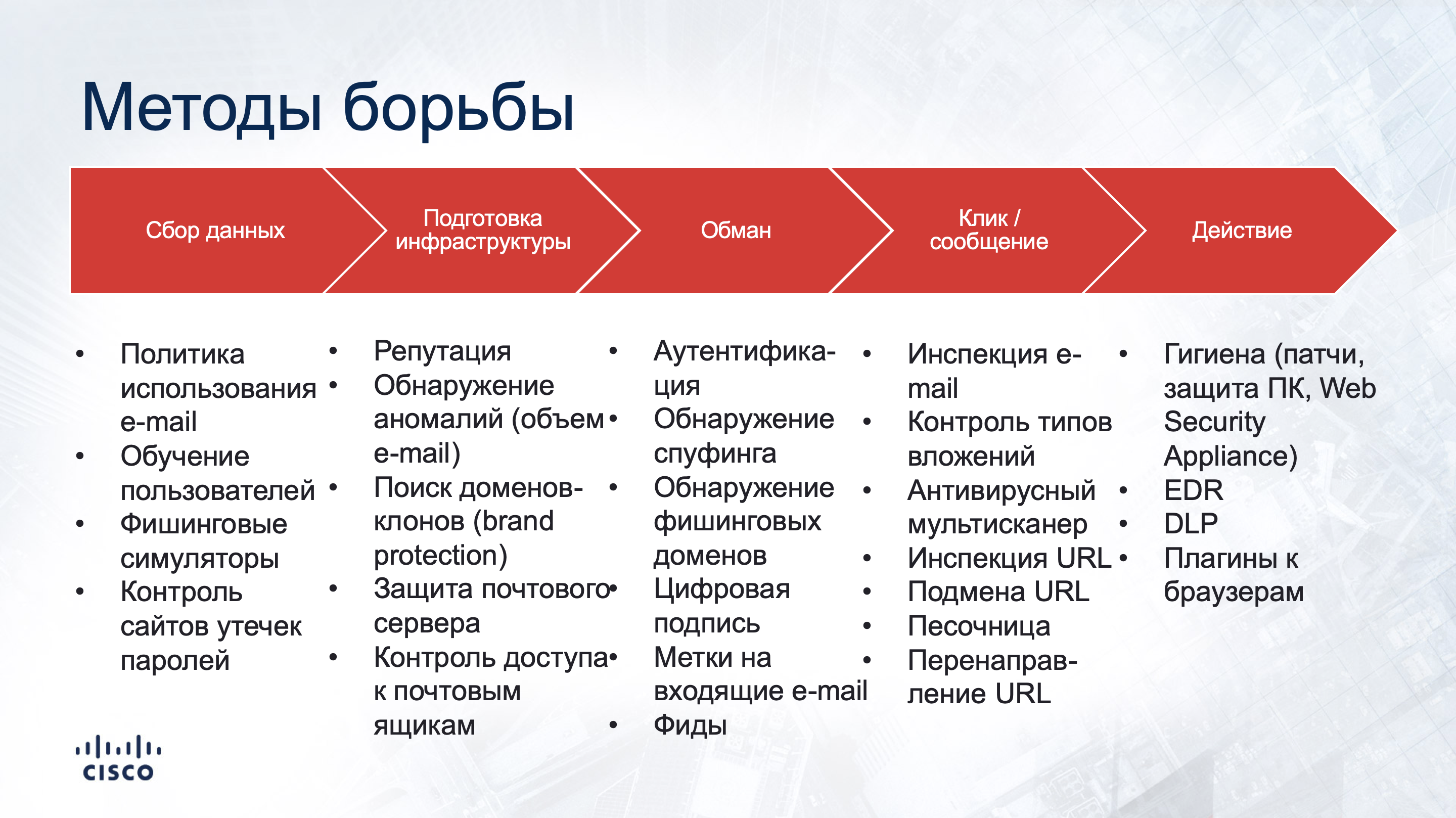

Eu destacaria cinco conjuntos de medidas para proteger contra ataques de phishing que devem ser implementados em cada empresa:

- O estudo da informação. Quais dos seus usuários indicaram os detalhes de contato nas redes sociais ou em outras fontes? É com a coleta desses dados que um ataque de phishing começa. Portanto, não espere que os invasores façam isso; descubra como sua empresa fica do ponto de vista dos invasores.

- Treinamento de pessoal e conscientização. Como o phishing é voltado para usuários que não são qualificados em segurança da informação, devemos começar a luta contra o phishing com eles. E, embora isso não garanta proteção completa, ele os protegerá de erros simples, com os quais incidentes graves começam.

- Medidas de proteção básicas. Antes de comprar e implementar meios de proteção contra ataques de phishing, você ainda precisa começar incluindo mecanismos básicos de defesa, muitos dos quais estão embutidos em servidores e serviços de email, clientes e navegadores de email.

- Medidas de proteção avançadas. Como o phishing pode ser bastante complexo e as medidas básicas nem sempre são salvas, você pode precisar de medidas de proteção avançadas que detectem e neutralizem um ataque de phishing em diferentes estágios - de entrar em uma caixa de correio ou clicar em um link de phishing para tentar infectar uma estação de trabalho ou se comunicar com servidores de equipe.

- O alinhamento do processo. Finalmente, para passar de ações de proteção episódica para uma estratégia holística de defesa, é necessário construir processos apropriados.

Analise informações sobre você

- Verifique as redes sociais e as páginas de seus funcionários que podem indicar os detalhes de contato que serão usados pelos criminosos cibernéticos. Se isso não for exigido pelos deveres oficiais, é melhor não publicar essas informações.

- Use ferramentas especializadas (por exemplo, TheHarvester ou utilitário de reconhecimento incluído no Kali Linux) para "ver através dos olhos de um hacker" quais informações de contato podem ser obtidas na Internet.

- Verifique domínios de typosquatting usando utilitários especiais (por exemplo, URLcrazy ) ou serviços em nuvem (por exemplo, Cisco Umbrella Investigate ).

Treinamento e conscientização

- Treine funcionários não pertencentes à UIB em questões de phishing e engenharia social e ensine-os a prestar atenção aos sinais de mensagens e sites de phishing (por exemplo, você pode usar o teste simples de atenção no site da Cisco Umbrella ).

- Forneça treinamento para o pessoal de SI sobre os métodos usados para organizar empresas de phishing (por exemplo, consulte a entrada da Cúpula Virtual da Cisco Phishing Defense ).

- Ensine aos usuários comuns a redirecionar para o serviço IS todas as mensagens suspeitas ou explicitamente maliciosas perdidas pelo sistema de segurança.

- Implemente um sistema de treinamento em informática para funcionários.

- Realize simulações regulares de phishing usando software adquirido ou gratuito (como Gophish ) ou terceirizando este serviço.

- Inclua o tópico de proteção contra phishing em um programa de conscientização de funcionários (por exemplo, através do uso de pôsteres, protetores de tela, gamificação, papel de carta etc.).

- Se necessário, notifique os clientes e parceiros sobre ataques de phishing e as principais maneiras de combatê-los (especialmente se a legislação exigir que você faça isso, pois as instituições financeiras na Rússia precisam).

Medidas técnicas: básicas

- Configure recursos anti-phishing de servidores de email, incluindo serviços de email baseados em nuvem (por exemplo, Office 365) e clientes.

- Atualize regularmente o software do sistema e de aplicativos, incluindo plug-ins de navegador e sistemas operacionais para eliminar vulnerabilidades que podem ser exploradas em ataques de phishing.

- Configure navegadores para se proteger contra visitas a domínios de phishing (devido a recursos internos ou plug-ins adicionais).

- Habilite no seu gateway de email SPF (Sender Policy Framework), que permite verificar o endereço IP do remetente externo (verificando apenas o host do remetente, não a própria mensagem) para receber mensagens.

- Habilite o DKIM (Correio Identificado das Chaves de Domínio) no seu gateway de correio, que fornece identificação interna do remetente (para mensagens enviadas).

- Habilite no seu gateway de email DMARC (Autenticação, Relatório e Conformidade de Mensagens com Base em Domínio), que impede que mensagens que parecem ser enviadas por remetentes legítimos

- Habilite no seu gateway de correio DANE (Autenticação de Entidades Nomeadas com base no DNS), que permite lidar com ataques "intermediários" dentro da interação através do protocolo TLS.

Medidas técnicas: avançadas

- Implemente um meio de proteção contra ataques de phishing no email (por exemplo, Cisco E-mail Security ), incluindo várias medidas de proteção (análise de reputação, antivírus, controle de tipos de anexo, detecção de anomalias, detecção de spoofing, inspeção de URL em links, sandbox, etc. p.).

- Instale recursos de segurança em um PC (por exemplo, Cisco AMP para Endpoint ) ou em dispositivos móveis (por exemplo, Cisco Security Connector ) para proteger contra códigos maliciosos instalados no dispositivo de terminal como resultado de um ataque bem-sucedido de phishing.

- Assine os feeds do Threat Intelligence para obter informações atualizadas sobre o domínio de phishing (como Cisco Threat Grid ou SpamCop ).

- Use a API para verificar domínios / remetentes em vários serviços de Threat Intelligence (por exemplo, Cisco Threat Grid , Cisco Umbrella etc.).

- Filtre a comunicação com o C2 por vários protocolos - DNS (por exemplo, usando o Cisco Umbrella ), HTTP / HTTPS (por exemplo, usando o Cisco Firepower NGFW ou Cisco Web Security ) ou outros protocolos (por exemplo, usando o Cisco Stealthwatch ).

- Acompanhe a interação com a Web para controlar cliques em links em mensagens, downloads de malware ao iniciar anexos ou bloquear phishing através de redes sociais.

- Use plug-ins para clientes de email para automatizar interações com um serviço ou fabricante de segurança em caso de detecção de mensagens de phishing perdidas por um sistema de segurança (por exemplo, o plug-in Cisco E-mail Security para Outlook ).

- Integre um sistema dinâmico de análise de arquivos (sandbox) a um sistema de proteção de email para controlar anexos de email (como o Cisco Threat Grid ).

- Integre seu SOC (Security Monitoring Center) ou sistema de investigação de incidentes (como o Cisco Threat Response ) a um sistema de proteção de email para responder rapidamente a ataques de phishing.

Os processos

- Desenvolva um procedimento para trabalhar com clientes ou outras pessoas que reivindicam a descoberta de domínios de taipskotting ou domínios clones.

- Desenvolva um manual para monitorar domínios de digitação automática ou clonar domínios, incluindo a resposta a eles.

- Desenvolva um manual para monitorar ataques de phishing, incluindo responder a eles.

- Desenvolva regulamentos e modelos de notificação para o FinCERT (para instituições financeiras) e para o Estado SOPKA (para sujeitos do KII) sobre ataques de phishing.

- Investigue domínios de phishing (por exemplo, usando o Cisco Umbrella Investigate) para descobrir novos domínios de phishing que possam ser usados no futuro.

- Desenvolva regras para interação com organizações autorizadas (por exemplo, FinCERT ou NCCSC) para a separação de domínios de phishing.

- Desenvolva um sistema de indicadores para avaliar a eficácia da proteção contra phishing.

- Desenvolva um sistema de relatório de proteção anti-phishing e rastreie sua dinâmica.

- Organize pedidos cibernéticos regulares de proteção antiphishing para seus funcionários.

- Desenvolva uma política de email para sua organização.

Quanto mais completa essa lista de verificação for implementada, mais eficaz será sua proteção contra phishing.