Encontrar um pedaço da superfície da Terra que não caia no campo de visão de qualquer câmera está se tornando cada vez mais difícil quando se trata de cidades mais ou menos grandes. Parece um pouco mais, e chegará aquele futuro muito brilhante em que os criminosos não poderão escapar da justiça vigilante e as pessoas viverão felizes e despreocupadas, porque em 2009, em 95% dos casos, a Scotland Yard usou câmeras de vigilância como prova da culpa dos assassinos. . Infelizmente, essa utopia está longe da realidade. E não menos importante, porque as câmeras de vigilância têm vulnerabilidades. Vamos falar sobre quais vulnerabilidades são mais comuns em sistemas de videovigilância, discutir suas causas e considerar maneiras de tornar a operação desses dispositivos mais segura.

O número de câmeras de CFTV está crescendo rapidamente em todo o mundo.

No Reino Unido, existem cerca de 185 milhões de olhos do Big Brother . Mais de meio milhão deles estão observando os habitantes de Londres.

Para 14 pessoas, há uma câmera . Em segundo lugar entre as cidades europeias está Moscou. Durante 2019, o número de câmeras excederá 174 mil, e algumas delas já estão conectadas ao sistema de reconhecimento de rosto. Até o final do ano,

mais de 100 mil fluxos de vídeo serão enviados para reconhecimento automático.Ao mesmo tempo, as câmeras de CFTV não são apenas óptica e memória. Na verdade, cada um deles contém um minicomputador com sistema operacional e utilitários. Se as câmeras estiverem conectadas à Internet, significa que elas têm uma pilha de rede TCP / IP com todas as vulnerabilidades conhecidas e não muito. Os desenvolvedores que usam versões vulneráveis do sistema operacional ou que especificam o SSID e a senha no código sem a possibilidade de alterá-los merecem a punição mais severa, mas, infelizmente, isso não ajudará a tornar os produtos de sua empresa seguros. A situação é agravada pelo aparecimento de inteligência nas câmeras e não importa se está embutida na própria câmera ou funciona em um data center para o qual os dados de vídeo são transmitidos. De qualquer forma, um dispositivo vulnerável se tornará uma fonte de problemas e, quanto maior a inteligência do sistema, mais diversos serão esses problemas.

As câmeras de CFTV estão se tornando tecnicamente mais avançadas, o que não pode ser dito sobre a qualidade do preenchimento de software. Aqui estão apenas algumas das vulnerabilidades

registradas nas câmeras de vários fabricantes pela empresa de pesquisa IPVM em 2018:

Vulnerabilidades de produção

Isso inclui todos os problemas associados à implementação da funcionalidade das câmeras IP. A principal é que o custo do hardware das câmeras é muito menor que o custo do desenvolvimento de firmware. O resultado do desejo das empresas de economizar dinheiro são as decisões mais estranhas, por exemplo,

- firmware não renovável ou firmware sem atualização automática,

- a capacidade de acessar a interface da web da câmera tentando repetidamente digitar a senha errada ou clicando no botão "Cancelar",

- acesso aberto a todas as câmeras no site do fabricante,

- conta de serviço de fábrica sem desconexão com ou sem uma senha padrão (essa vulnerabilidade foi usada em 2016 pelo grupo de hackers Lizard Squad para criar uma botnet DDoS com poder de ataque de até 400 GB / s de câmeras de vigilância),

- a possibilidade de alterações não autorizadas nas configurações, mesmo quando a autorização está ativada e o acesso anônimo é negado,

- falta de criptografia do fluxo de vídeo e / ou transferência de credenciais de forma clara,

- Usando o vulnerável servidor web GoAhead

- replicação de firmware vulnerável (comum entre fabricantes de dispositivos chineses),

- vulnerabilidades de dispositivos de armazenamento de vídeo - por exemplo, recentemente foram publicadas informações sobre a penetração de malware que remove ou criptografa arquivos e extorquir resgate em unidades de rede da Synology e Lenovo Iomega .

Usar vulnerabilidades

Mesmo que os fabricantes de câmeras corrijam todos os erros e emitam câmeras ideais em termos de segurança, isso não salvará a situação, porque as vulnerabilidades causadas pelo homem não desaparecerão, razão pela qual as pessoas que prestam serviços ao equipamento:

- uso de senhas padrão, se você puder alterá-las;

- desativando a criptografia ou VPN, se a câmera permitir que ela seja usada (para ser justo, digamos que nem todas as câmeras tenham desempenho suficiente para esse modo de operação, transformando esse método de proteção em uma declaração clara );

- desabilitando a atualização automática do firmware da câmera;

- esquecimento ou negligência de um administrador que não atualiza o firmware de um dispositivo que não sabe como fazer isso automaticamente.

Como encontrar vulnerabilidades?

Fácil. Muitos proprietários de câmeras IP acreditam que, se não publicarem informações sobre eles em nenhum lugar, ninguém saberá sobre elas e não tentará decifrá-las. Surpreendentemente, esse descuido é uma ocorrência bastante comum. Enquanto isso, existem muitas ferramentas que permitem automatizar a busca por câmeras disponíveis na Internet.

Shodan

Ele possui uma linguagem de consulta própria e permite, entre outras coisas, encontrar câmeras em qualquer cidade ou país. Quando você clica em um host, ele exibe informações detalhadas sobre ele.

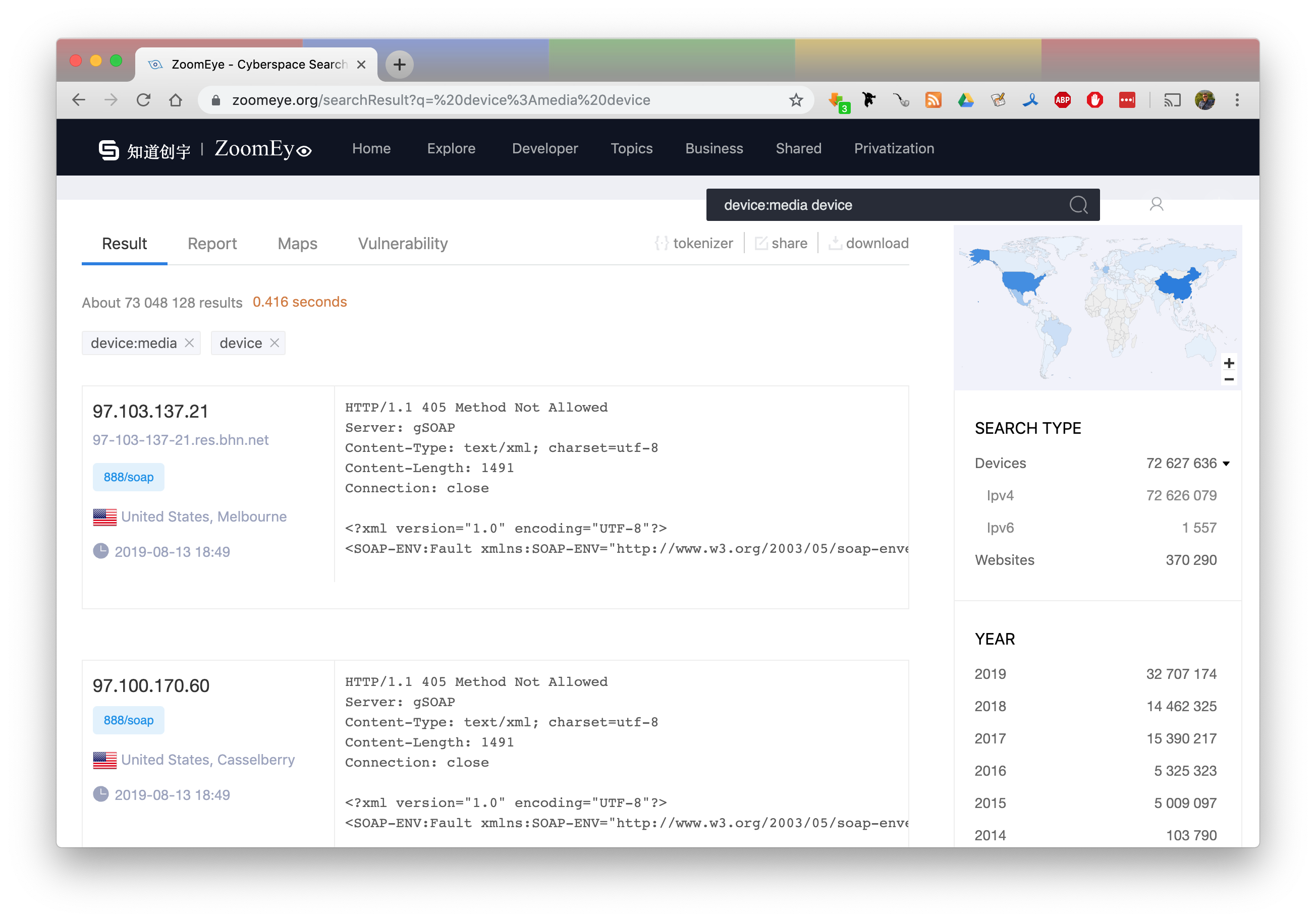

Zoomeye

Serviço de pesquisa na IoT. Procure câmeras IP - “dispositivo: dispositivo de mídia”.

Censys

Outro serviço avançado para encontrar uma grande variedade de dispositivos de rede. A consulta "metadata.manufacturer:" axis "listará as câmeras conectadas à Internet lançadas pela Axis.

GoogleO principal mecanismo de busca do planeta na altura e na busca por câmeras IP. Ao especificar algo como "inurl:" viewerframe? Mode = "" ou "inurl:" videostream.cgi "" na barra de pesquisa, você também pode obter uma lista de câmeras disponíveis na Internet.

Exploração de vulnerabilidades

Obviamente, os cibercriminosos não procuram manualmente erros. Todo o trabalho em preto é realizado por scripts que selecionam câmeras da lista, quebrá-las trará benefícios financeiros. Por exemplo, você pode

criar uma botnet para conduzir ataques DDoS personalizados ou extorsão direta , como fizeram os autores do malware Mirai, que controlava meio milhão de dispositivos vulneráveis de IoT em todo o mundo.

Criando BotnetsUma botnet é um grupo de vários computadores e / ou dispositivos combinados sob o controle de um ou mais servidores de comando. Um software especial é instalado nos dispositivos que, sob comando do centro, executam várias tarefas. Isso pode ser spam, proxy de tráfego, DDoS e até mineração de criptomoeda.

ChantagemA tomada de controle sobre câmeras e gravadores de vídeo permite observar a vida privada das pessoas, entre as quais podem haver estadistas e personalidades simplesmente famosas. A publicação de um vídeo com a participação deles pode causar um escândalo e prejudicar a reputação do proprietário, o que significa que a ameaça de divulgação é um motivo sério para exigir um resgate.

Ocultação de crimesOs filmes geralmente mostram como os criminosos substituem um fluxo de vídeo nas câmeras para roubar um banco ou se infiltrar em uma base secreta. Parece que, com a transição para a tecnologia digital, a substituição da imagem deve se tornar impossível, mas não é assim. Para substituir a gravação na câmera IP, basta

- obtenha o link RTSP para a câmera cujo fluxo você deseja substituir,

- usando esse link, grave o fluxo em um arquivo de vídeo,

- reproduzir vídeo gravado no modo de streaming,

- proteger contra troca de fluxo secundário.

Obviamente, ao ter um arquivo de vídeo gravado, é possível fazer muitas coisas interessantes com ele, por exemplo, remover fragmentos “extras” ou adicionar novos.

Separadamente, vale a pena mencionar as modernas câmeras inteligentes com capacidade de reconhecer rostos. Esses sistemas são operados com sucesso na China, Rússia e outros países.

Em 2017, um jornalista da BBC descobriu que, para

prender um criminoso usando o sistema de reconhecimento de rosto chinês, apenas sete minutos são suficientes .

Dependendo da implementação, a imagem pode ser comparada com o banco de dados de referência em um servidor especial ou diretamente na câmera. Ambos os métodos têm suas vantagens e desvantagens:

- as câmeras com reconhecimento interno têm uma base de hardware mais poderosa e, portanto, são muito mais caras que as câmeras comuns, mas ao mesmo tempo transmitem não um fluxo de vídeo ao servidor, mas apenas metadados com resultados de reconhecimento;

- O reconhecimento no servidor requer a transferência de todo o fluxo de vídeo, o que significa que requer um canal de comunicação mais amplo e limita o número de câmeras que podem ser conectadas, mas cada câmera é várias vezes mais barata.

Do ponto de vista da exploração criminal, as duas opções são equivalentes, já que os hackers podem:

- interceptar o fluxo e substituir os dados do vídeo,

- interceptar o fluxo e substituir metadados,

- invadir o servidor de reconhecimento e falsificar imagens em um banco de dados de referência,

- invadir a câmera e modificar seu software ou alterar as configurações.

Assim, mesmo o reconhecimento intelectual não exclui a possibilidade de alcançar um sistema falso positivo ou, inversamente, tornar o criminoso invisível.

Como se proteger

Atualizar firmwareÉ mais provável que o firmware desatualizado contenha vulnerabilidades que os hackers podem assumir para assumir o controle da câmera ou se infiltrar no armazenamento de vídeo.

Ativar criptografiaCriptografia de tráfego entre a câmera e o servidor protege contra ataques MiTM e interceptação de credenciais

Ativar OSDSe suas câmeras não puderem lidar com criptografia, ative a data e a hora no vídeo. Então, mudar a imagem ficará mais difícil.

IP do filtroLimite o intervalo de endereços dos quais você pode se conectar ao seu sistema de vigilância por vídeo. Listas de permissões e ACLs limitarão a liberdade de ação dos invasores.

Alterar senhas padrãoDeixe este ser o primeiro passo ao instalar novas câmeras ou instalar um sistema.

Ativar autorização obrigatóriaMesmo que, no estágio de configuração, pareça que a falta de autorização simplifique o trabalho, ative-o imediatamente.

Não coloque câmeras na InternetPense se você realmente precisa acessar câmeras de vigilância pela Internet. Caso contrário, deixe-os trabalhar dentro da rede local.