Hoje começaremos o estudo da lista de controle de acesso da ACL, este tópico terá dois tutoriais em vídeo. Veremos a configuração da ACL padrão e, no próximo vídeo tutorial, falarei sobre a lista estendida.

Nesta lição, abordaremos três tópicos. A primeira - o que é uma ACL, a segunda - qual é a diferença entre uma lista de acesso padrão e uma lista expandida, e no final da lição como um trabalho de laboratório, consideraremos a configuração de uma ACL padrão e a solução de possíveis problemas.

Então, o que é uma ACL? Se você estudou o curso desde a primeira vídeo aula, lembre-se de como organizamos a comunicação entre vários dispositivos de rede.

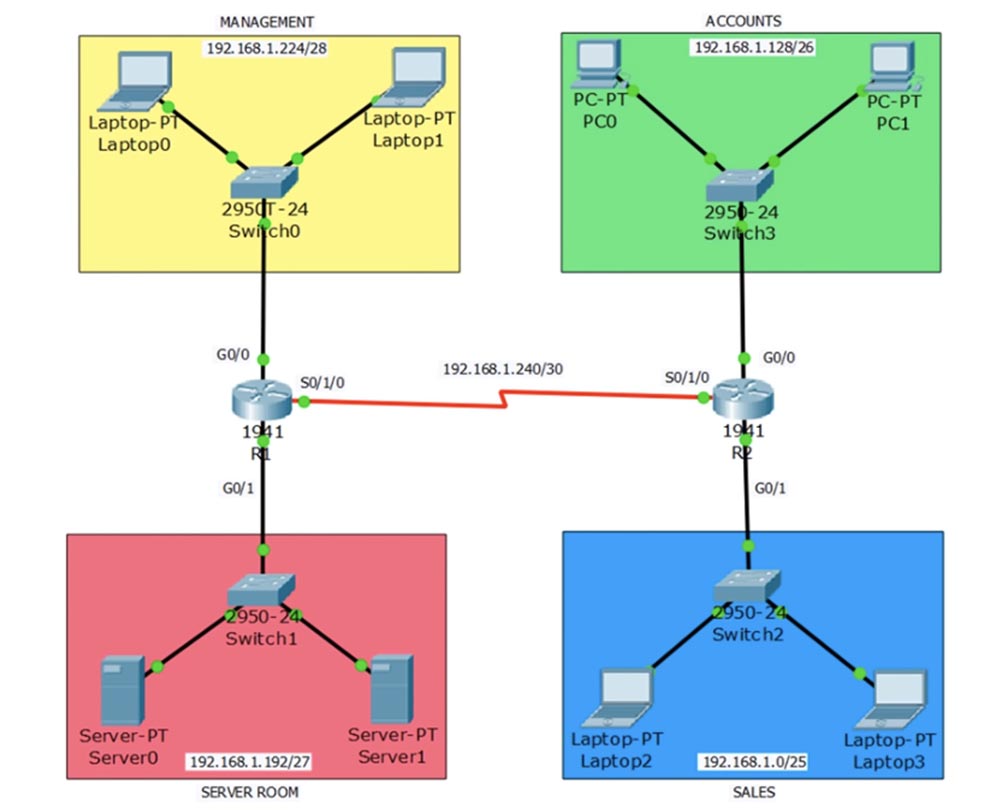

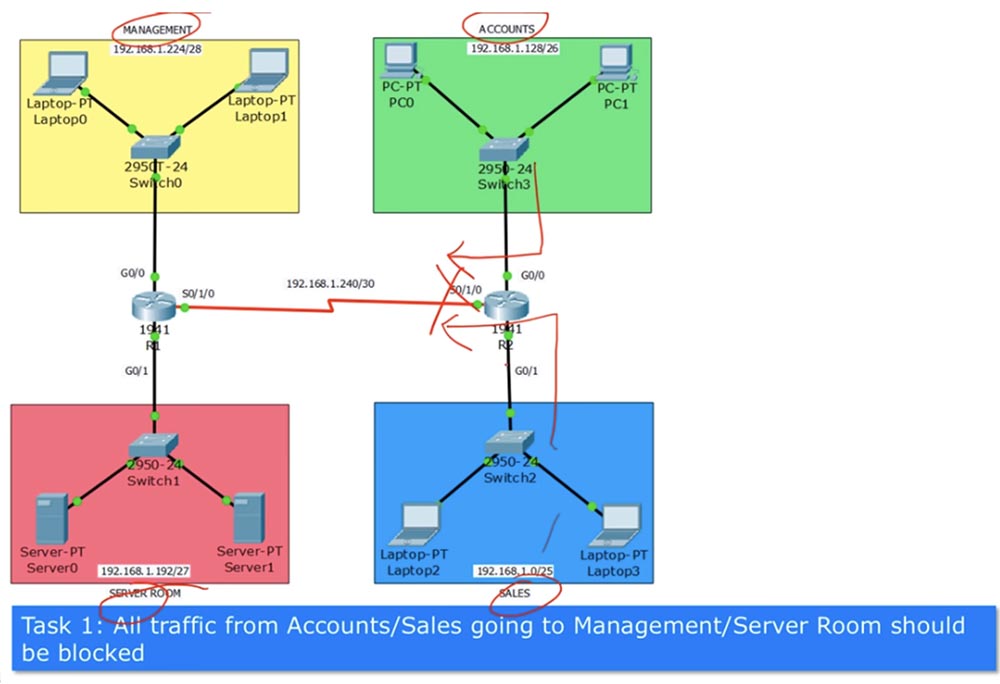

Também estudamos o roteamento estático em diferentes protocolos com o objetivo de adquirir habilidades de comunicação entre dispositivos e redes. Agora chegamos ao estágio de treinamento, onde devemos garantir o controle do tráfego, ou seja, para impedir que “bandidos” ou usuários não autorizados penetrem na rede. Por exemplo, isso pode dizer respeito a pessoas do departamento de vendas de VENDAS, descrito neste diagrama. Aqui também mostramos o departamento financeiro de CONTAS, o departamento de gerenciamento de GESTÃO e o SERVIDOR ROOM do servidor.

Portanto, cem funcionários podem trabalhar no departamento de vendas e não queremos que nenhum deles possa acessar o servidor via rede. É feita uma exceção ao gerente de vendas que trabalha no computador laptop2 - ele pode ter acesso à sala do servidor. Um novo funcionário que trabalha no Laptop3 não deve ter esse acesso, ou seja, se o tráfego do computador atingir o roteador R2, ele deverá ser descartado.

A função da ACL é filtrar o tráfego de acordo com os parâmetros de filtragem especificados. Eles incluem o endereço IP de origem, endereço IP de destino, protocolo, número de portas e outros parâmetros, graças aos quais você pode identificar o tráfego e executar algumas ações com ele.

Portanto, o ACL é um mecanismo de filtragem do terceiro nível do modelo OSI. Isso significa que esse mecanismo é usado em roteadores. O principal critério para filtragem é a identificação do fluxo de dados. Por exemplo, se queremos impedir que o usuário do computador Laptop3 acesse o servidor, primeiro precisamos identificar o tráfego. Esse tráfego se move na direção do Laptop-Switch2-R2-R1-Switch1-Server1 através das interfaces correspondentes dos dispositivos de rede, enquanto as interfaces G0 / 0 dos roteadores não têm nada a ver com isso.

Para identificar o tráfego, precisamos identificar seu caminho. Feito isso, podemos decidir exatamente onde instalar o filtro. Você não precisa se preocupar com os filtros, discutiremos sobre eles na próxima lição, pois agora precisamos entender o princípio a que interface o filtro deve ser aplicado.

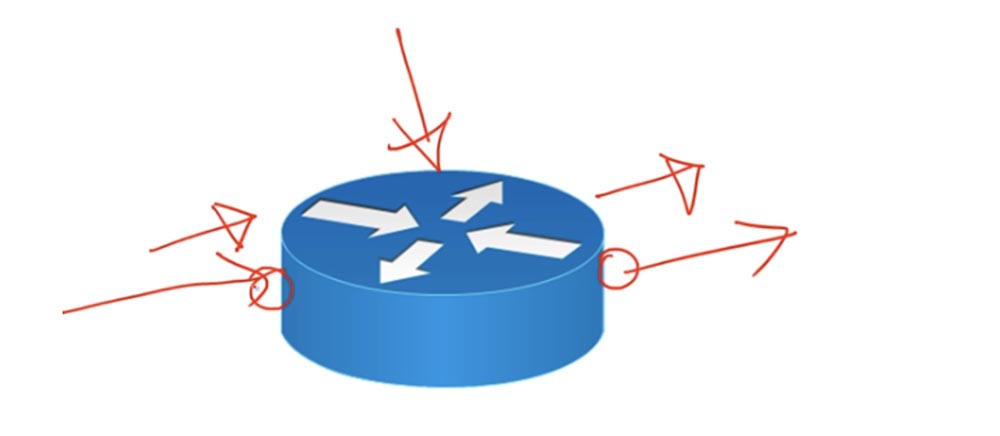

Se você observar o roteador, poderá ver que toda vez que o tráfego se move, há uma interface na qual o fluxo de dados entra e uma interface através da qual esse fluxo ocorre.

De fato, existem três interfaces: a interface de entrada, a interface de saída e a própria interface do roteador. Lembre-se de que a filtragem só pode ser aplicada à interface de entrada ou saída.

O princípio da operação da ACL se assemelha a uma admissão a um evento que só pode ser visitado por convidados cujo nome esteja na lista de pessoas convidadas. Uma ACL é uma lista de parâmetros de qualificação usados para identificar o tráfego. Por exemplo, esta lista indica que qualquer tráfego é permitido a partir do endereço IP 192.168.1.10 e o tráfego de todos os outros endereços é proibido. Como eu disse, esta lista pode ser aplicada às interfaces de entrada e saída.

Existem 2 tipos de ACLs: padrão e avançados. A ACL padrão tem um identificador de 1 a 99 ou de 1300 a 1999. Esses são simplesmente os nomes de listas que não têm vantagens entre si à medida que a numeração aumenta. Além do número, a ACL pode receber seu próprio nome. As ACLs estendidas são numeradas de 100 a 199 ou 2000 a 2699 e também podem ter um nome.

Na ACL padrão, a classificação é baseada no endereço IP da fonte de tráfego. Portanto, ao usar esta lista, você não pode limitar o tráfego direcionado a nenhuma fonte, apenas pode bloquear o tráfego proveniente de algum dispositivo.

A ACL avançada classifica o tráfego por endereço IP de origem, endereço IP de destino, protocolo usado e número da porta. Por exemplo, você pode bloquear apenas o tráfego FTP ou apenas o tráfego HTTP. Hoje, examinaremos a ACL padrão e o tutorial em vídeo a seguir será dedicado às listas estendidas.

Como eu disse, uma ACL é uma lista de condições. Depois de aplicar esta lista à interface de entrada ou saída do roteador, o roteador verifica o tráfego com essa lista e, se atender às condições estabelecidas na lista, decide se deve permitir ou bloquear esse tráfego. Muitas vezes, as pessoas acham difícil determinar as interfaces de entrada e saída do roteador, embora não haja nada complicado. Quando falamos sobre a interface recebida, isso significa que apenas o tráfego recebido será monitorado nessa porta e o roteador não aplicará restrições ao tráfego enviado. Da mesma forma, quando se trata da interface de saída, isso significa que todas as regras serão aplicadas apenas ao tráfego de saída, enquanto o tráfego de entrada nessa porta será aceito sem restrições. Por exemplo, se o roteador tiver 2 portas: f0 / 0 e f0 / 1, a ACL será usada apenas para o tráfego que entra na interface f0 / 0 ou apenas para o tráfego proveniente da interface f0 / 1. O tráfego que entra na interface f0 / 1 ou proveniente da porta f0 / 0 não será afetado pela lista.

Portanto, não se confunda com a direção de entrada ou saída da interface, depende da direção do movimento do tráfego específico. Portanto, depois que o roteador verifica o tráfego quanto à conformidade com as condições da ACL, ele pode tomar apenas duas soluções: ignorar ou rejeitar o tráfego. Por exemplo, você pode permitir o tráfego direcionado para o endereço 180.160.1.30 e rejeitar o tráfego destinado ao endereço 192.168.1.10. Cada lista pode conter muitas condições, mas cada uma dessas condições deve permitir ou negar.

Suponha que exista uma lista:

Negar _______

Permitir ________

Permitir ________

Negar _________.

Primeiro, o roteador verificará o tráfego por coincidência com a primeira condição, se não corresponder, com a segunda condição. Se o tráfego corresponder à terceira condição, o roteador interromperá a verificação e não o comparará com as outras condições da lista. Ele executará a ação "permitir" e prosseguirá para verificar a próxima parte do tráfego.

Caso você não tenha definido uma regra para nenhum pacote e o tráfego tenha percorrido todas as linhas da lista sem cair em nenhuma das condições, ele será destruído, porque cada ACL por padrão termina com o comando deny any - ou seja, descarte qualquer pacote, não se enquadra em nenhuma das regras. Essa condição entra em vigor se a lista contiver pelo menos uma regra, caso contrário, não se aplicará. Mas se a primeira linha contiver a entrada negar 192.168.1.30 e a lista não contiver mais nenhuma condição, a permissão de qualquer comando deverá estar no final, ou seja, permitir qualquer tráfego, exceto o proibido pela regra. Você deve levar isso em consideração para evitar erros ao configurar a ACL.

Quero que você se lembre da regra básica para gerar uma ACL: coloque a ACL padrão o mais próximo possível do destino, ou seja, o destinatário do tráfego e a ACL estendida o mais próximo possível da origem, ou seja, do remetente do tráfego. Essas são recomendações da Cisco, mas, na prática, há situações em que é mais razoável colocar uma ACL padrão perto de uma fonte de tráfego. Mas se você tiver uma pergunta sobre as regras de colocação da ACL no exame, siga as recomendações da Cisco e responda inequivocamente: padrão - mais próximo do destino, avançado - mais próximo da fonte.

Agora vamos ver a sintaxe de uma ACL padrão. Existem dois tipos de sintaxe de comando no modo de configuração global do roteador: sintaxe clássica e sintaxe moderna.

O tipo clássico de comando é lista de acesso <número da ACL> <desativar / permitir> <critérios>. Se você especificar <número da ACL> de 1 a 99, o dispositivo entenderá automaticamente que é ACL padrão e, se de 100 a 199, será estendido. Como na lição de hoje, estamos considerando uma lista padrão, podemos usar qualquer número de 1 a 99. Em seguida, indicamos a ação que deve ser aplicada quando os parâmetros corresponderem aos critérios especificados abaixo - para permitir ou desativar o tráfego. Consideraremos o critério posteriormente, pois ele também é usado na sintaxe moderna.

O tipo moderno de comando também é usado no modo de configuração global Rx (config) e tem a seguinte aparência: padrão da lista de acesso IP <número / nome da ACL>. Aqui você pode usar um número de 1 a 99 ou o nome de uma ACL, por exemplo, ACL_Networking. Este comando coloca imediatamente o sistema no modo de subcomando do modo Rx padrão (config-std-nacl), onde já é necessário inserir <proibir / permitir> <critérios>. O tipo moderno de equipes tem mais vantagens do que o clássico.

Na lista clássica, se você digitar a lista de acesso 10 negar ______, digite o seguinte comando do mesmo tipo para outro critério e, como resultado, obterá 100 desses comandos, para alterar qualquer um dos comandos inseridos, você precisará excluir toda a lista de acesso list 10 com o comando no access-list 10. Isso excluirá todos os 100 comandos, porque não há como editar um único comando desta lista.

Na sintaxe moderna, um comando é dividido em duas linhas, a primeira das quais contém um número de lista. Suponha que, se você tiver um padrão da lista de acesso 10 negar ________, um padrão da lista de acesso 20 negar ________, e assim por diante, poderá inserir listas intermediárias entre eles com outros critérios, por exemplo, o padrão da lista de acesso 15 negar ________.

Como alternativa, você pode simplesmente excluir o padrão da lista de acessos 20 linhas e digitá-los novamente com outros parâmetros entre o padrão da lista de acessos 10 e o padrão da lista de acessos 30. Portanto, existem várias maneiras de editar a sintaxe da ACL moderna.

Você precisa ter muito cuidado ao compilar ACLs. Como você sabe, as listas são lidas de cima para baixo. Se você colocar uma linha com a permissão do tráfego de um host específico no topo, abaixo poderá colocar uma linha com a proibição de tráfego de toda a rede à qual esse host pertence, ambas as condições serão verificadas - o tráfego para o host específico será passado e o tráfego de todos os outros hosts esta rede está bloqueada. Portanto, sempre coloque registros específicos no topo da lista e os gerais na parte inferior.

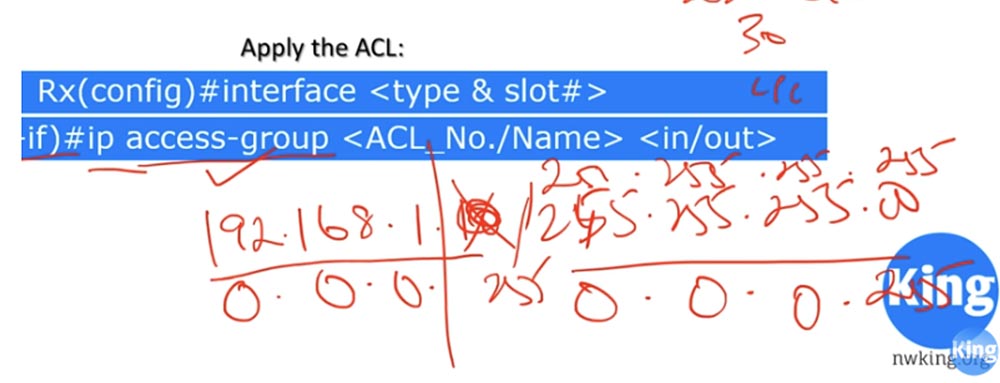

Portanto, depois de criar uma ACL clássica ou moderna, você deve aplicá-la. Para fazer isso, vá para as configurações de uma interface específica, por exemplo, f0 / 0 usando o comando interface <type and slot>, alterne para o modo de subcomando da interface e insira o comando IP access-group <número / nome da ACL> <in / out> do grupo de acesso IP. Observe a diferença: ao compilar uma lista, a lista de acesso é usada e, quando usada, o grupo de acesso é usado. Você deve determinar a qual interface a lista será aplicada - a interface da entrada ou a interface do tráfego de saída. Se a lista tiver um nome, por exemplo, Rede, o mesmo nome será repetido no comando do aplicativo de lista nessa interface.

Agora vamos tomar uma tarefa específica e tentar resolvê-la usando o exemplo do nosso diagrama de rede usando o Packet Tracer. Portanto, temos 4 redes: vendas, contabilidade, gerenciamento e servidor.

Tarefa nº 1: todo o tráfego enviado dos departamentos de vendas e finanças para os departamentos de gerenciamento e servidor deve ser bloqueado. O ponto de bloqueio é a interface S0 / 1/0 do roteador R2. Primeiro, temos que fazer uma lista que conterá essas entradas:

Chamaremos a lista “ACL de gerenciamento de segurança e ACL de servidor”, abreviada ACL Secure_Ma_And_Se. A seguir, é apresentada uma proibição no tráfego da rede 192.168.1.128/26 do departamento financeiro, uma proibição no tráfego da rede 192.168.1.0/25 do departamento de vendas e a permissão de qualquer outro tráfego. No final da lista, é indicado que ele é usado para a interface de saída S0 / 1/0 do roteador R2. Se não tivermos uma entrada Permitir qualquer no final da lista, todo o outro tráfego será bloqueado, porque, por padrão, a entrada Negar qualquer é sempre definida no final da ACL.

Posso aplicar esta ACL à interface G0 / 0? Claro que sim, mas neste caso apenas o tráfego da contabilidade será bloqueado e o tráfego do departamento de vendas não será limitado por nada. Da mesma forma, você pode aplicar a ACL à interface G0 / 1, mas nesse caso o tráfego do departamento financeiro não será bloqueado. Obviamente, podemos criar duas listas de bloqueio separadas para essas interfaces, mas é muito mais eficiente combiná-las em uma lista e aplicá-las à interface de saída do roteador R2 ou à interface de entrada S0 / 1/0 do roteador R1.

Embora, de acordo com as regras da Cisco, uma ACL padrão deva ser colocada o mais próximo possível do destino, ainda a colocarei mais perto da fonte de tráfego, porque quero bloquear todo o tráfego de saída e é mais aconselhável fazê-lo mais perto da fonte, para que esse tráfego não ocupe a rede entre dois roteadores.

Esqueci de falar sobre os critérios, então vamos voltar rapidamente. Como critério, você pode especificar qualquer um - nesse caso, qualquer tráfego de qualquer dispositivo e rede será proibido ou permitido. Você também pode especificar o host com seu identificador - nesse caso, o registro será o endereço IP de um dispositivo específico. Por fim, você pode especificar toda a rede, por exemplo, 192.168.1.10/24. Nesse caso, / 24 indicará a presença de uma máscara de sub-rede 255.255.255.0; no entanto, não é possível especificar o endereço IP da máscara de sub-rede na ACL. Nesse caso, a ACL possui um conceito chamado Wildcart Mask, ou "máscara reversa". Portanto, você deve especificar o endereço IP e a máscara reversa. A máscara reversa é a seguinte: você deve subtrair a máscara de sub-rede direta da máscara de sub-rede geral, ou seja, o número correspondente ao valor do octeto na máscara direta é subtraído de 255.

Portanto, como critério na ACL, você deve usar o parâmetro 192.168.1.10 0.0.0.255.

Como isso funciona? Se o octeto da máscara reversa contiver 0, o critério será considerado para corresponder ao octeto correspondente do endereço IP da sub-rede. Se houver um número no octeto da máscara inversa, a correspondência não será verificada. Portanto, para a rede 192.168.1.0 e a máscara inversa 0.0.0.255, todo o tráfego de endereços cujos três primeiros octetos são iguais a 192.168.1., Independentemente do valor do quarto octeto, será bloqueado ou permitido, dependendo da ação especificada.

Usar a máscara reversa não é difícil, e retornaremos à Máscara Wildcart no próximo vídeo para que eu possa explicar como trabalhar com ela.

28:50 min

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?