Em 29 de agosto, o Project Zero, após um estudo aprofundado, publicou informações detalhadas sobre os vetores de ataque detectados durante uma campanha maciça para roubar dados do usuário do iPhone.

O resultado de um ataque bem-sucedido ao usuário foi o lançamento de um agente de rastreamento ("implante") com direitos privilegiados em segundo plano.

Durante o estudo, dentro da estrutura de vetores de ataque, 14 vulnerabilidades foram descobertas:

- 7 vulnerabilidades no navegador do iPhone;

- 5 vulnerabilidades no kernel;

- 2 vulnerabilidades de desvio de sandbox.

Embora as informações descobertas tenham sido fornecidas pela Apple em 1 de fevereiro de 2019, como resultado do lançamento de uma versão não programada do iOS 12.1.4 uma semana depois, pelo menos uma vulnerabilidade de escalonamento de privilégios ainda permanece uma vulnerabilidade de dia zero e não possui um patch (CVE-2019-7287 )

Descoberta de campanha

Em 2019, o Grupo de Análise de Ameaças (TAG) do Google descobriu vários recursos da Web invadidos que foram usados para direcionar visitantes de sites com vulnerabilidades de 0 dias no iPhone. Ao mesmo tempo, qualquer visitante dos recursos capturados foi atacado e, se bem-sucedido, um "implante" era instalado no dispositivo, roubando dados do usuário. Presumivelmente, o público de sites chegou a vários milhares de visitantes por semana.

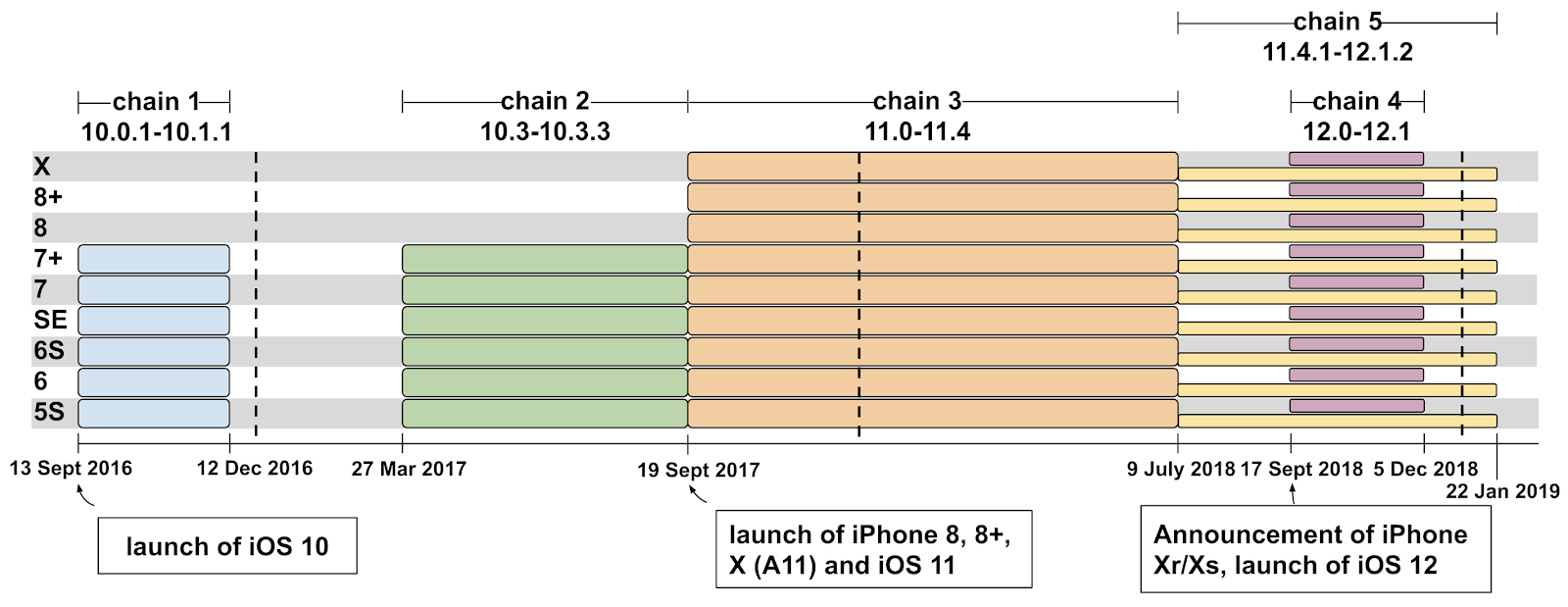

O TAG identificou 5 vetores de ataque únicos e independentes aplicáveis às versões iOS 10-12 (com exceção do iPhone 8/8 + Xr / Xs), o que indica tentativas constantes de hackear usuários por pelo menos 2 anos. Em seguida, o Google, juntamente com a equipe do Project Zero, realizou uma análise completa do malware detectado.

De acordo com o Projeto Zero, "O principal motivo [dessas vulnerabilidades] ...: [neste caso] é que vemos exemplos de código corrompido sem o controle necessário da qualidade do código ou mesmo testes e análises simples antes da entrega aos dispositivos do usuário".

As causas principais que destaquei aqui não são novas e geralmente são negligenciadas: veremos casos de código que parece nunca ter funcionado, código que provavelmente ignorou o controle de qualidade ou provavelmente teve pouco teste ou revisão antes de ser enviado aos usuários. © Project Zero: Um mergulho profundo nas cadeias do iOS Exploit encontradas em estado selvagem

O diagrama do Projeto Zero mostra o período de 13 de setembro de 2016 a 22 de janeiro de 2019 e os vetores de ataque usados nele.

Detalhes do comportamento do implante

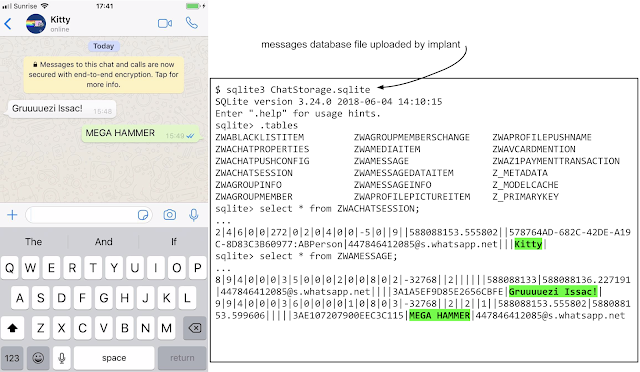

O implante se especializou em roubar arquivos e carregar dados sobre a geolocalização atual do usuário, solicitando comandos do servidor do atacante a cada 60 segundos. Devido aos direitos de inicialização privilegiados, o implante teve acesso a todos os arquivos no dispositivo da vítima, incluindo bancos de dados de mensageiros criptografados: Whatsapp, Telegram, iMessage, Hangouts.

Exemplo de dados coletados pelo implante

O implante também descarregou o chaveiro do dispositivo, contendo dados sobre as informações de acesso do usuário armazenadas ou usadas no momento da execução.

Além disso, as seguintes informações do dispositivo foram coletadas e enviadas:

- modelo do iPhone

- O nome do dispositivo (por exemplo, iPhone de Ian)

- Número único do cartão ICCID SIM

- número de série do iPhone

- número de telefone;

- versão iOS

- tamanho e espaço livre do portador de informações;

- interfaces de rede ativas.