Outra coisa que eu esqueci de mencionar é que a ACL não apenas filtra o tráfego com base no princípio de permissão / recusa, mas executa muito mais funções. Por exemplo, uma ACL é usada para criptografar o tráfego da VPN, mas para passar no exame CCNA, você só precisa saber como é usada para filtrar o tráfego. Voltar ao Problema número 1.

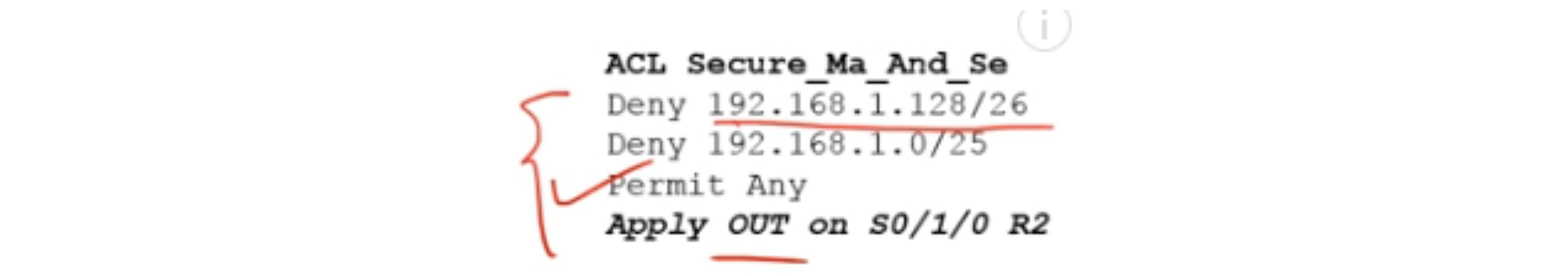

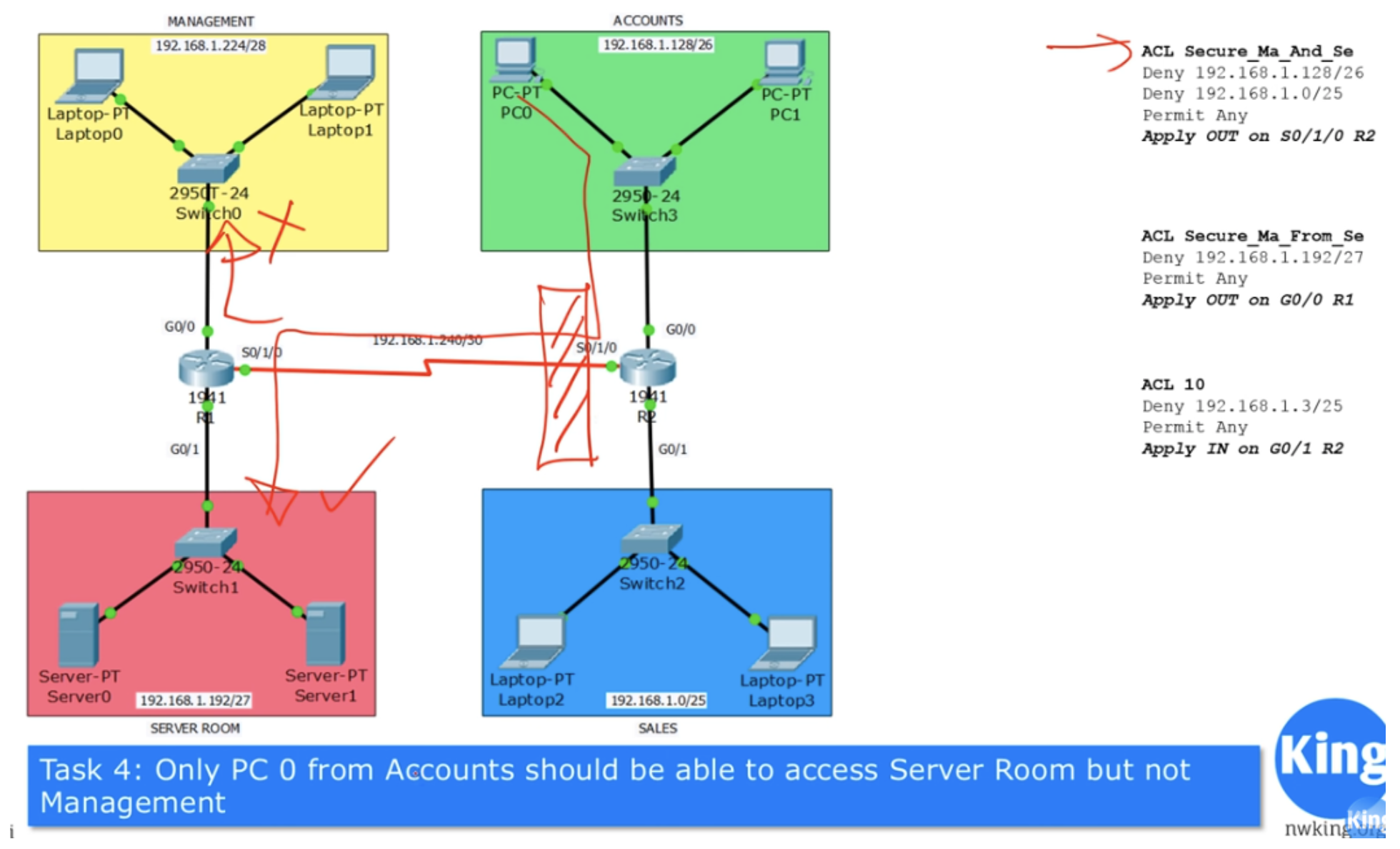

Descobrimos que o tráfego do departamento de contabilidade e vendas pode ser bloqueado na interface de saída do R2 usando a ACL listada.

Não se preocupe com o formato desta lista, é necessário apenas como exemplo para entender a essência da ACL. Chegaremos ao formato certo assim que começarmos a usar o Packet Tracer.

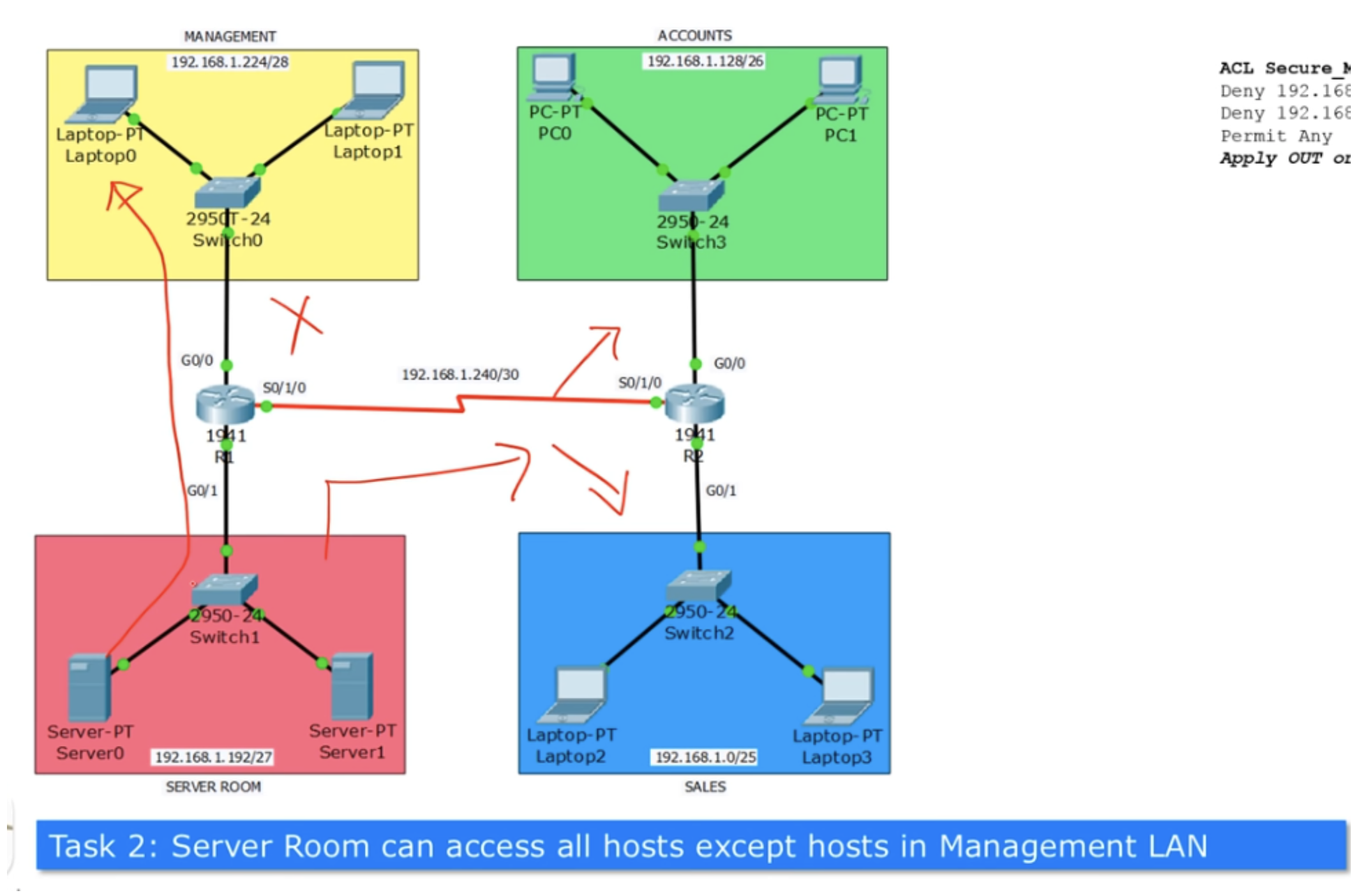

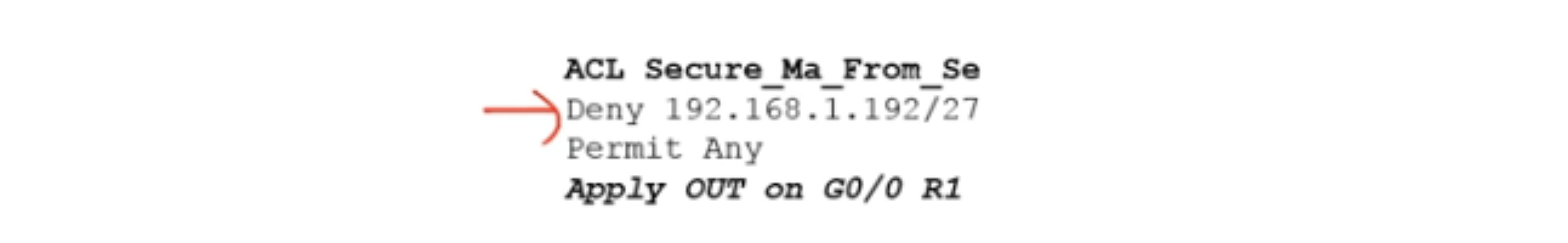

O problema número 2 é o seguinte: o servidor pode se comunicar com qualquer host, exceto os hosts do departamento de gerenciamento. Ou seja, os computadores servidores podem ter acesso a qualquer computador do departamento de vendas e contabilidade, mas não devem ter acesso aos computadores do departamento de gerenciamento. Isso significa que a equipe de TI do servidor não deve ter acesso remoto ao computador do chefe do departamento de gerenciamento e, em caso de mau funcionamento, entrar em seu escritório e resolver o problema no local. Lembre-se de que essa tarefa não tem nenhum significado prático, porque não conheço os motivos pelos quais a sala do servidor não pôde se comunicar pela rede com o departamento de gerenciamento; portanto, neste caso, consideramos apenas um estudo de caso.

Para resolver esse problema, primeiro você precisa determinar o caminho de transmissão do tráfego. Os dados do servidor vão para a interface de entrada G0 / 1 do roteador R1 e são enviados ao departamento de gerenciamento pela interface de saída G0 / 0.

Se aplicarmos a condição Negar 192.168.1.192/27 à interface de entrada G0 / 1 e, como você se lembra, as ACLs padrão são colocadas mais próximas da fonte de tráfego, bloquearemos todo o tráfego, inclusive o departamento de vendas e contabilidade.

Como queremos bloquear apenas o tráfego direcionado ao departamento de gerenciamento, devemos aplicar ACLs à interface de saída G0 / 0. Você pode resolver esse problema apenas colocando a ACL mais próxima do destino. Ao mesmo tempo, o tráfego da rede contábil e do departamento de vendas deve chegar livremente ao departamento de gerenciamento, de modo que a última linha da lista será o comando Permitir qualquer comando - permita qualquer tráfego, exceto o tráfego especificado na condição anterior.

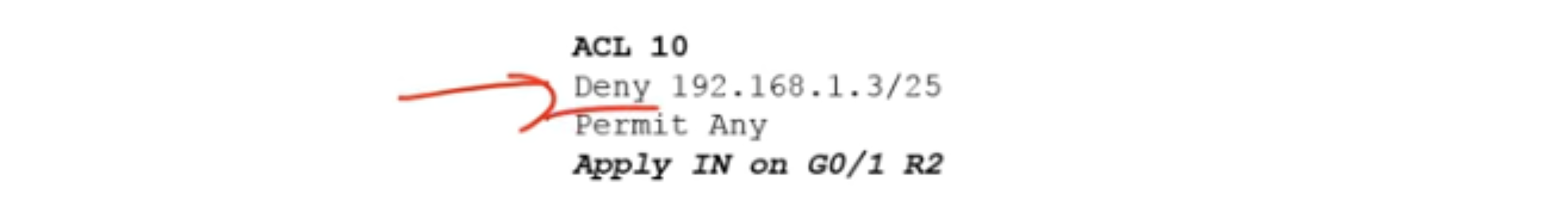

Vamos para o Problema 3: o laptop 3 do departamento de vendas não deve ter acesso a nenhum outro dispositivo além daqueles localizados na rede local do departamento de vendas. Suponha que um estagiário esteja trabalhando neste computador e não deve ir além da LAN.

Nesse caso, você precisa aplicar a ACL na interface de entrada G0 / 1 do roteador R2. Se atribuirmos o endereço IP 192.168.1.3/25 a este computador, a condição Negar 192.168.1.3/25 deverá ser atendida e o tráfego de qualquer outro endereço IP não deverá ser bloqueado, portanto, Permitir qualquer será a última linha da lista.

Ao mesmo tempo, a proibição de tráfego não terá nenhum efeito no Laptop2.

A seguir será a Tarefa 4: somente o computador PC0 do departamento financeiro pode ter acesso à rede do servidor, mas não ao departamento de gerenciamento.

Se você se lembra, a ACL da Tarefa nº 1 bloqueia todo o tráfego de saída na interface S0 / 1/0 do roteador R2, mas a Tarefa nº 4 diz que é necessário garantir que o tráfego seja transmitido apenas para o PC0, portanto, devemos fazer uma exceção.

Todas as tarefas que estamos resolvendo no momento devem ajudá-lo em uma situação real ao configurar ACLs para a rede do escritório. Por conveniência, usei a forma clássica de gravação, mas aconselho a escrever todas as linhas manualmente em papel ou imprimi-las em um computador para poder fazer correções nas gravações. No nosso caso, de acordo com as condições da tarefa nº 1, uma ACL clássica é compilada. Se quisermos adicionar uma exceção a ele para PC0 do tipo Permitir <endereço IP de PC0>, só podemos colocar esta linha em quarto lugar na lista, depois da linha Permitir Qualquer. No entanto, como o endereço deste computador está no intervalo de endereços de verificação de condição Negar 192.168.1.128/26, seu tráfego será bloqueado imediatamente após o cumprimento dessa condição e o roteador simplesmente não alcançará a quarta linha que permite o tráfego desse endereço IP.

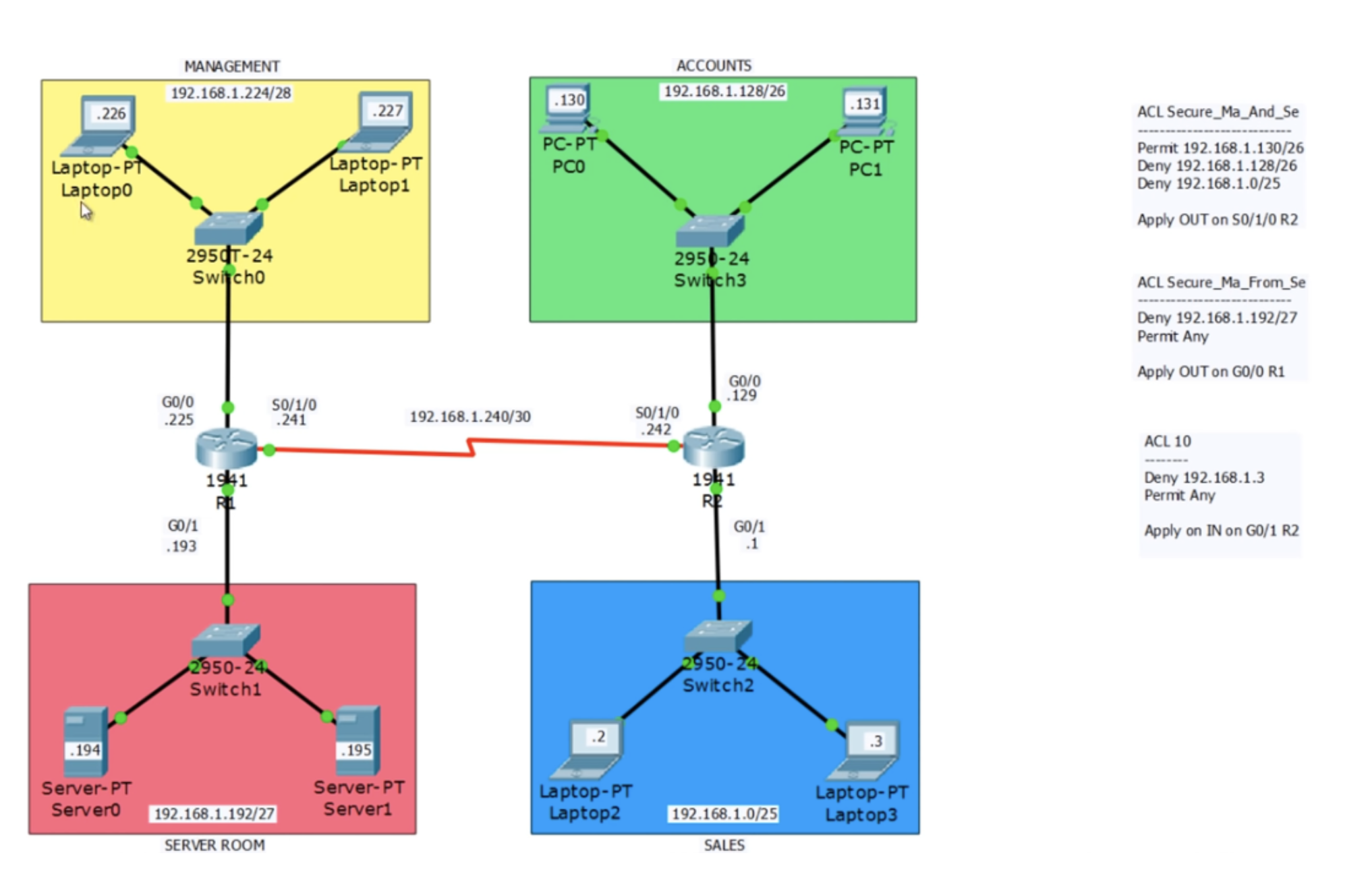

Portanto, terei que refazer completamente a ACL da Tarefa 1, excluindo a primeira linha e substituindo-a pela linha Permit 192.168.1.130/26, que permite o tráfego de PC0, e depois reinsira as linhas que proíbem todo o tráfego do departamento de contabilidade e vendas.

Assim, na primeira linha, temos um comando para um endereço específico, e na segunda - um comum para toda a rede na qual esse endereço está localizado. Se você usar um tipo moderno de ACL, poderá fazer alterações facilmente colocando a linha de permissão 192.168.1.130/26 como o primeiro comando. Se você possui uma ACL clássica, será necessário removê-la completamente e depois inserir novamente os comandos na ordem correta.

A solução para o problema nº 4 é colocar a linha de permissão 192.168.1.130/26 na parte superior da ACL da tarefa nº 1, porque somente nesse caso o tráfego PC0 deixará a interface de saída do roteador R2 sem impedimentos. O tráfego do PC1 será completamente bloqueado porque seu endereço IP está sujeito à proibição contida na segunda linha da lista.

Agora, passaremos ao Packet Tracer para fazer as configurações necessárias. Eu já configurei os endereços IP de todos os dispositivos porque os esquemas anteriores simplificados eram um pouco difíceis de entender. Além disso, configurei o RIP entre os dois roteadores. Na topologia de rede fornecida, a comunicação entre todos os dispositivos de 4 sub-redes é possível sem nenhuma restrição. Mas assim que aplicamos a ACL, o tráfego começará a ser filtrado.

Iniciarei no departamento financeiro PC1 e tentarei executar ping no endereço IP 192.168.1.194, que pertence ao Server0 localizado na sala do servidor. Como você pode ver, o ping é bem-sucedido sem problemas. Também efetuei ping no laptop do departamento de gerenciamento Laptop0. O primeiro pacote é descartado devido ao ARP, os 3 restantes são pingados livremente.

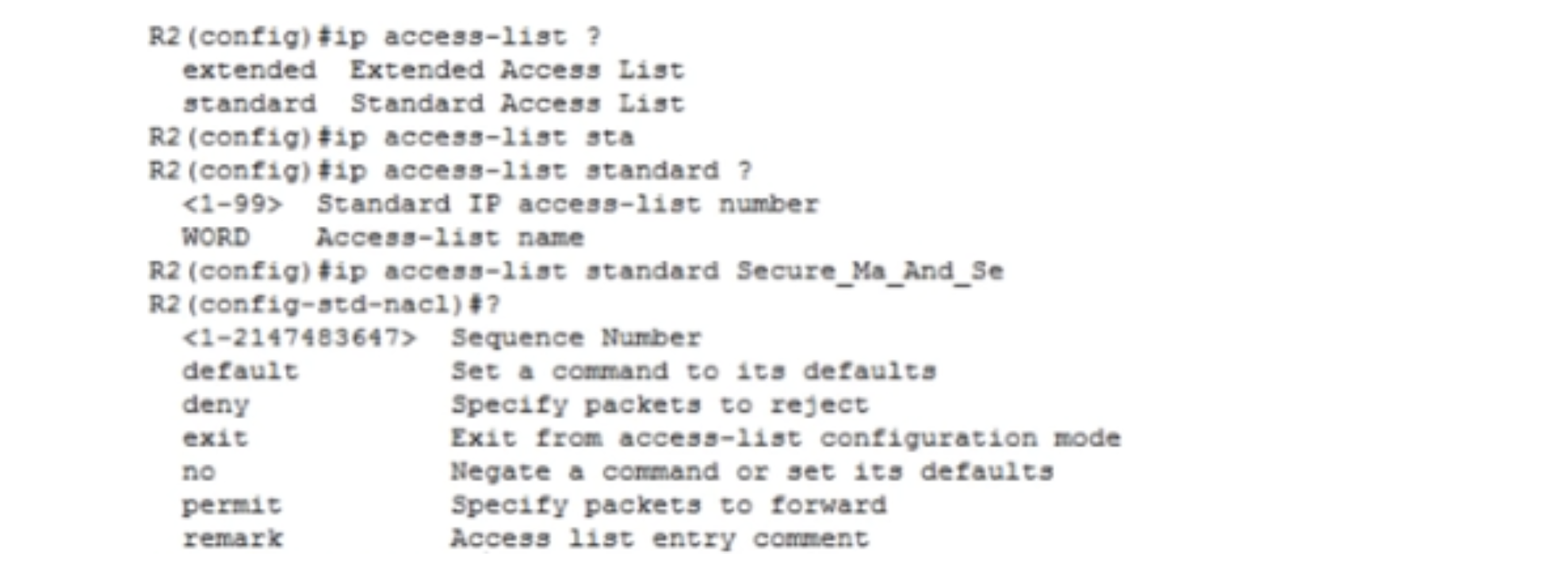

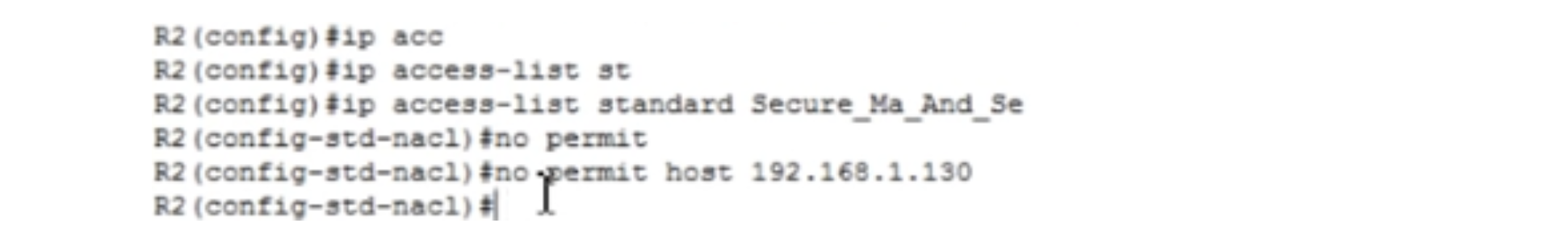

Para organizar a filtragem de tráfego, vou às configurações do roteador R2, ative o modo de configuração global e vou criar uma lista de ACLs com uma aparência moderna. Também temos um ACL clássico 10. Para criar a primeira lista, insiro um comando no qual você precisa especificar o mesmo nome de lista que escrevemos no papel: ACL Secure_Ma_And_Se padrão da lista de acesso IP. Depois disso, o sistema fornece dicas de possíveis parâmetros: posso selecionar negar, sair, não, permitir ou comentar e também inserir o Número de sequência de 1 a 2147483647. Caso contrário, o sistema o atribuirá automaticamente.

Portanto, não insiro esse número, mas prossigo imediatamente para o comando 192.168.1.130 do host de permissão, pois essa permissão é válida para um dispositivo PC0 específico. Também posso usar a máscara curinga, agora mostrarei como fazê-lo.

Em seguida, insiro o comando negar 192.168.1.128. Como temos / 26, uso a máscara para trás e complemento o comando: negar 192.168.1.128 0.0.0.63. Assim, nego o tráfego de rede 192.168.1.128/26.

Da mesma forma, bloqueio o tráfego da seguinte rede: negue 192.168.1.0 0.0.0.127. Todo o outro tráfego é permitido, por isso insiro a permissão em qualquer comando. Em seguida, tenho que aplicar esta lista à interface, portanto, uso o comando int s0 / 1/0. Então, digito o grupo de acesso IP Secure_Ma_And_Se, e o sistema fornece uma dica com uma opção de interface - entrada para pacotes recebidos e saída para pacotes enviados. Precisamos aplicar a ACL à interface de saída, portanto, uso o comando ip access-group Secure_Ma_And_Se out.

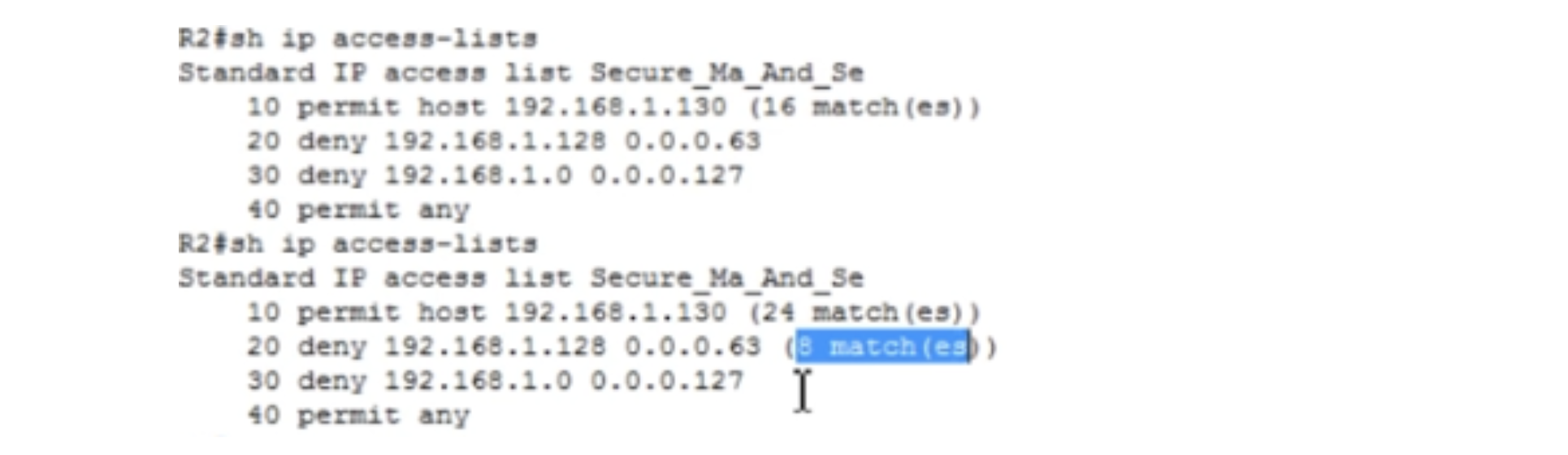

Entramos na linha de comando PC0 e efetuamos ping no endereço IP 192.168.1.194, que pertence ao Server0. O ping foi bem-sucedido, pois usamos uma condição ACL especial para o tráfego PC0. Se eu fizer o mesmo no PC1, o sistema apresentará um erro: "o host de destino não está disponível", porque o tráfego de outros endereços IP de contabilidade está bloqueado para acesso ao servidor.

Ao fazer login na CLI R2 do roteador e digitar o comando show ip address-lists, você pode ver como o tráfego da rede do departamento financeiro foi roteado - mostra quantas vezes o ping foi ignorado de acordo com a permissão e quantas vezes foi bloqueado de acordo com a proibição.

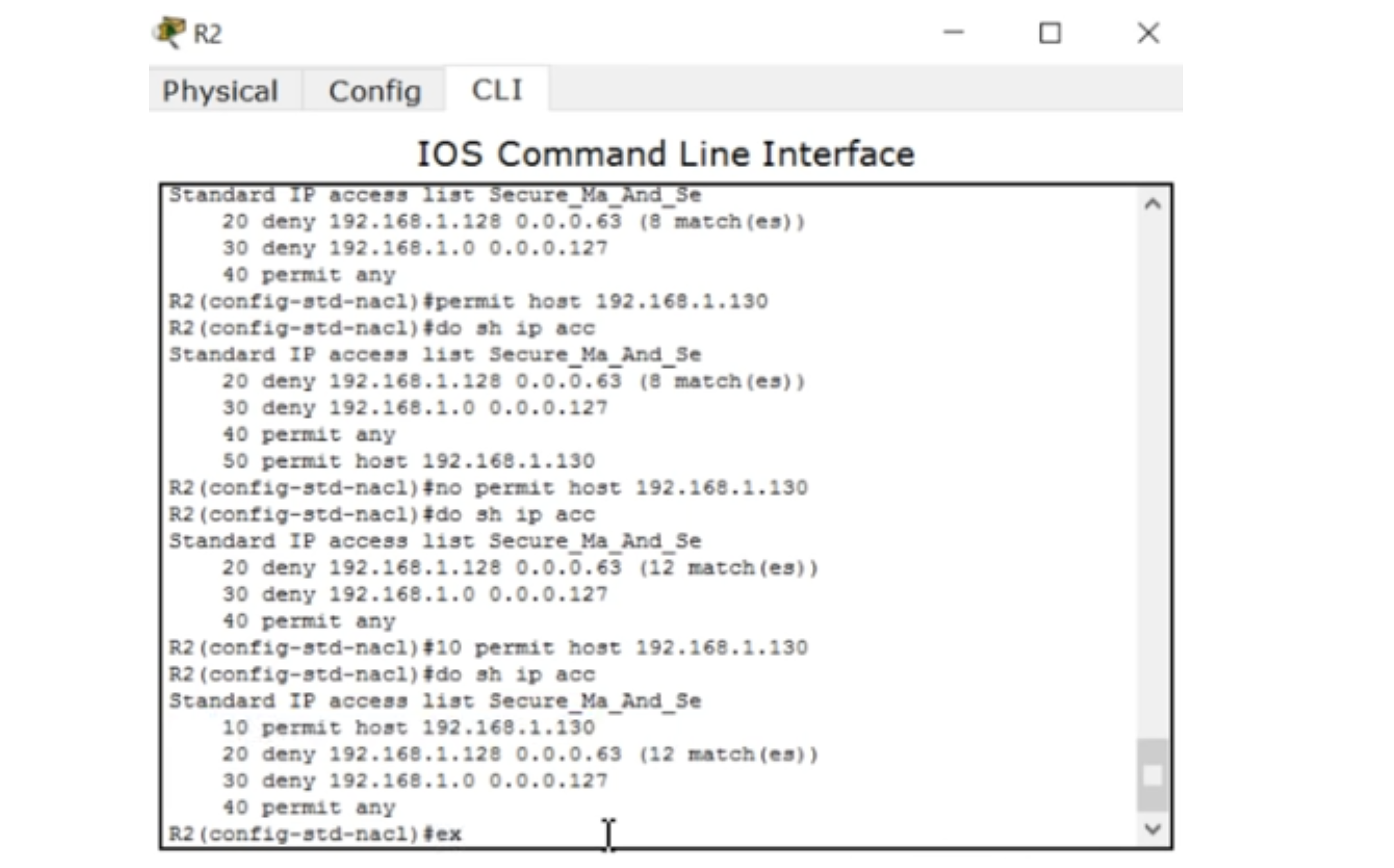

Sempre podemos entrar nas configurações do roteador e ver a lista de acesso. Assim, as condições das tarefas nº 1 e nº 4 são cumpridas. Deixe-me mostrar mais uma coisa. Se eu quiser consertar algo, posso entrar no modo de configuração global das configurações do R2, digite o comando Secure_Ma_And_Se da lista de acesso IP padrão e, em seguida, o comando “host 192.168.1.130 não é permitido” - não há host de permissão 192.168.1.130.

Se olharmos para a lista de acesso novamente, veremos que a linha 10 desapareceu, só temos as linhas 20,30 e 40. Dessa forma, você pode editar a lista de acesso da ACL nas configurações do roteador, mas apenas se não estiver em uma forma clássica.

Agora vamos para a terceira ACL, porque ela também diz respeito ao roteador R2. Ele diz que qualquer tráfego do Laptop3 não deve sair da rede do departamento de vendas. Nesse caso, o Laptop2 deve se comunicar com os computadores do departamento financeiro sem problemas. Para verificar isso, eu sigo o endereço IP 192.168.1.130 deste laptop e asseguro que tudo funcione.

Agora irei à linha de comando do Laptop3 e sibilo o endereço 192.168.1.130. O ping foi bem-sucedido, mas não precisamos, pois, sob a condição da tarefa, o Laptop3 só pode se comunicar com o Laptop2 localizado na mesma rede do departamento de vendas. Para fazer isso, crie outra ACL usando o método clássico.

Voltarei às configurações do R2 e tentarei recuperar o registro excluído 10 usando o comando permitir host 192.168.1.130. Você vê que essa entrada apareceu no final da lista no número 50. No entanto, o acesso não funcionará de qualquer maneira, porque a linha com a resolução de um host específico está no final da lista e a linha que proíbe todo o tráfego de rede está no topo da lista. Se tentarmos executar ping no laptop de gerenciamento Laptop0 do computador PC0, receberemos a mensagem “o host de destino não está disponível”, apesar de a ACL possuir um registro de permissão no número 50.

Portanto, se você deseja editar uma ACL existente, é necessário inserir o comando 192.168.1.130 no host permitido no modo R2 (config-std-nacl), verifique se a linha 50 desapareceu da lista e insira o comando 10.1.1.130 do host permitido. Vemos que agora a lista adquiriu sua forma original, onde esta entrada assumiu a primeira linha. Os números de sequência ajudam a editar a lista de qualquer forma; portanto, o formulário ACL moderno é muito mais conveniente que o clássico.

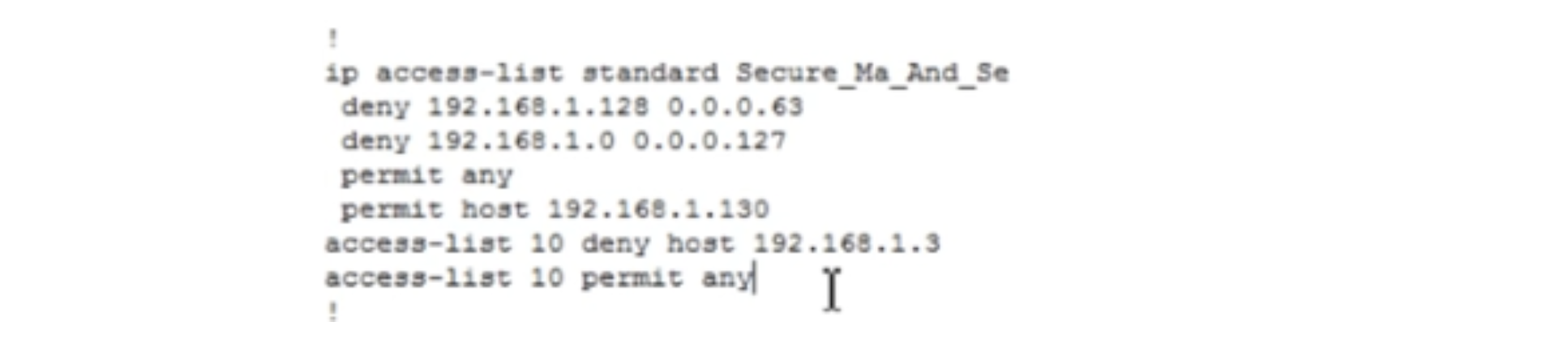

Agora vou mostrar como funciona o formulário clássico do ACL 10. Para usar a lista clássica, é necessário inserir o comando access-list 10? E, seguindo o prompt, selecionar a ação desejada: negar, permitir ou comentar. Em seguida, insiro o host de negação da lista de acesso à linha 10, após o qual digito o comando negar 192.168.1.3 da lista de acesso e adiciono uma máscara para trás. Como temos um host, a máscara de sub-rede direta é 255.255.255.255 e o retorno é 0.0.0.0. Como resultado, para bloquear o tráfego do host, devo inserir o comando access-list 10 deny 192.168.1.3 0.0.0.0. Depois disso, você precisa especificar permissões, para as quais digito o comando access - list 10 permitem any. Esta lista precisa ser aplicada à interface G0 / 1 do roteador R2, para que eu insira seqüencialmente os comandos em g0 / 1, grupo de acesso IP 10 em. Independentemente de a lista ser usada, clássica ou moderna, a aplicação dessa lista à interface é realizada pelos mesmos comandos.

Para verificar as configurações, vou ao terminal da linha de comando Laptop3 e tento executar o ping no endereço IP 192.168.1.130 - como você pode ver, o sistema relata que o host de destino está indisponível.

Deixe-me lembrá-lo de que você pode usar o comando show ip access-lists e o comando show access-lists para verificar a lista. Precisamos resolver outro problema relacionado ao roteador R1. Para fazer isso, vou para a CLI deste roteador e entre no modo de configuração global e insiro o comando Secure_Ma_From_Se padrão da lista de acesso IP. Como temos uma rede 192.168.1.192/27, sua máscara de sub-rede será 255.255.255.224, o que significa que a máscara reversa será 0.0.0.31 e você precisará inserir o comando negar 192.168.1.192 0.0.0.31. Como todo tráfego restante é permitido, a lista termina com o comando allow any. Para aplicar a ACL à interface de saída do roteador, o comando ip access-group Secure_Ma_From_Se out é usado.

Agora irei ao terminal da linha de comando Server0 do servidor e tentarei executar ping no Management0 Laptop0 no endereço IP 192.168.1.226. A tentativa falhou, mas se eu enviar um ping para o endereço 192.168.1.130, a conexão será estabelecida sem problemas, ou seja, proibimos o computador servidor de se comunicar com o departamento de gerenciamento, mas permitimos a comunicação com todos os outros dispositivos em outros departamentos. Assim, resolvemos com sucesso todos os 4 problemas.

Deixe-me mostrar outra coisa. Entramos nas configurações do roteador R2, onde temos 2 tipos de ACLs - clássicos e modernos. Suponha que eu queira editar a ACL 10, lista de acesso IP padrão 10, que no formato clássico consiste em duas entradas 10 e 20. Se você usar o comando do show run, poderá ver que, a princípio, temos uma lista de acesso moderna de 4 entradas sem números sob o cabeçalho geral Secure_Ma_And_Se e abaixo estão duas entradas do ACL 10 do formulário clássico, com o nome da mesma lista de acesso 10 sendo repetida.

Se eu quiser fazer algumas alterações, por exemplo, excluir a entrada 192.168.1.3 do host de negação e inserir a entrada para o dispositivo de outra rede, preciso usar o comando delete apenas para esta entrada: nenhuma lista de acesso 10 nega o host 192.168.1.3 da lista de acesso. Porém, assim que eu inserir esse comando, todas as entradas na ACL 10. desaparecerão completamente.É por isso que a aparência clássica da ACL é muito inconveniente para a edição. O método de gravação moderno é muito mais conveniente de usar, pois permite edição gratuita.

Para aprender o material deste tutorial em vídeo, recomendamos que você o revise novamente e tente resolver os problemas sozinho, sem aviso prévio. O ACL é um tópico importante do curso do CCNA e muitos ficam constrangidos, por exemplo, ao criar uma máscara curinga. Garanto que é suficiente entender o conceito de conversão de máscara e tudo se tornará muito mais simples. Lembre-se de que a coisa mais importante para entender os tópicos do curso CCNA é o treinamento prático, porque somente a prática o ajudará a entender um conceito específico da Cisco. A prática não é uma cópia e colar das minhas equipes, mas a solução de problemas à minha maneira. Faça perguntas a si mesmo: o que precisa ser feito para bloquear o fluxo de tráfego daqui para onde aplicar as condições e assim por diante, e tente respondê-las.

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?