Hoje vamos estudar o PAT (Port Address Translation), uma tecnologia para traduzir endereços IP usando portas, e o NAT (Network Address Translation), uma tecnologia para traduzir endereços IP de pacotes de trânsito. PAT é um caso especial de NAT. Abordaremos três tópicos:

- endereços IP privados ou internos (intranet, local) e endereços IP públicos ou externos;

- NAT e PAT;

- configurar NAT / PAT.

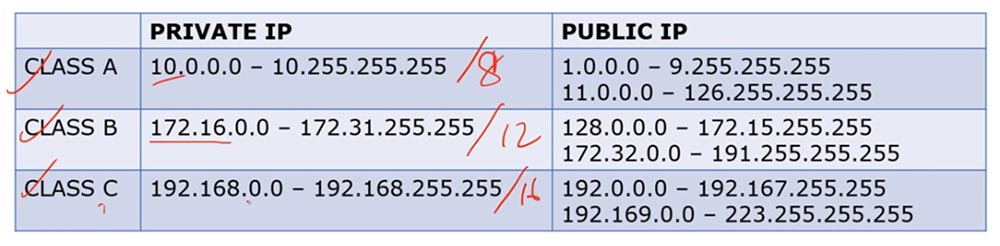

Vamos começar com os endereços IP privados. Sabemos que eles são divididos em três classes: A, B e C.

Os endereços internos da classe A ocupam o intervalo de dezenas de 10.0.0.0 a 10.255.255.255, e os endereços externos ocupam o intervalo de 1.0.0.0 a 9. 255.255.255 e de 11.0.0.0 a 126.255.255.255.

Os endereços internos da classe B variam de 172.16.0.0 a 172.31.255.255, e os endereços externos variam de 128.0.0.0 a 172.15.255.255 e de 172.32.0.0 a 191.255.255.255.

Os endereços internos da classe C variam de 192.168.0.0 a 192.168.255.255 e os endereços externos variam de 192.0.0 a 192.167.255.255 e de 192.169.0.0 a 223.255.255.255.

Os endereços da classe A são os endereços / 8, classe B - / 12 e classe C - / 16. Assim, os endereços IP externos e internos de diferentes classes ocupam diferentes intervalos.

Discutimos repetidamente qual é a diferença entre endereços IP privados e públicos. Em termos gerais, se tivermos um roteador e um grupo de endereços IP internos, quando eles tentarem acessar a Internet, o roteador os converterá em endereços IP externos. Endereços internos são usados exclusivamente em redes locais, e não na Internet.

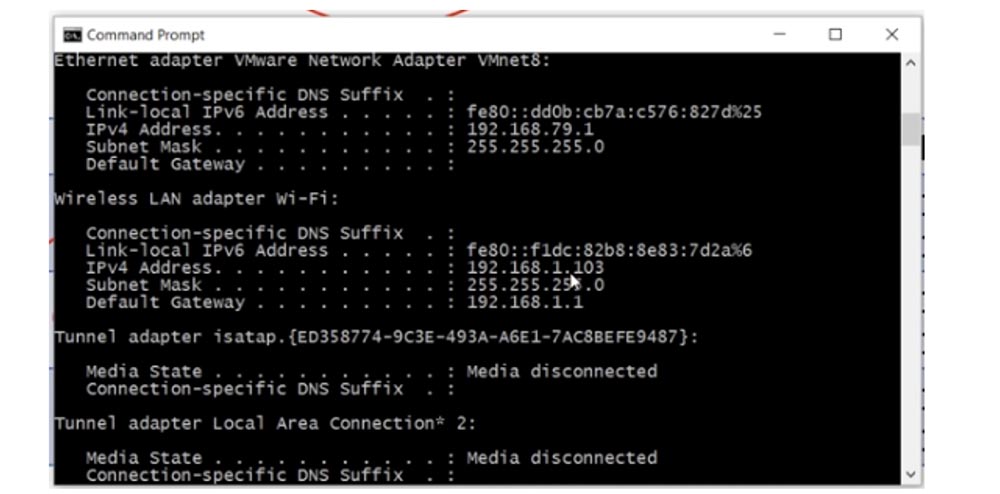

Se eu usar a linha de comando para visualizar os parâmetros de rede do meu computador, então vou ver meu endereço IP da LAN interno 192.168.1.103.

Para descobrir seu endereço IP público, você pode usar um serviço de Internet como "Qual é o meu IP"? Como você pode ver, o endereço externo do computador 78.100.196.163 é diferente do endereço interno.

Em todos os casos, meu computador é visível na Internet precisamente pelo endereço IP externo. Portanto, o endereço interno do meu computador é 192.168.1.103 e o externo é 78.100.196.163. O endereço interno é usado apenas para comunicação local; você não pode acessar a Internet com ele; para isso, é necessário um endereço IP público. Você pode se lembrar por que a separação foi feita em endereços públicos e privados, revendo o vídeo tutorial Dia 3.

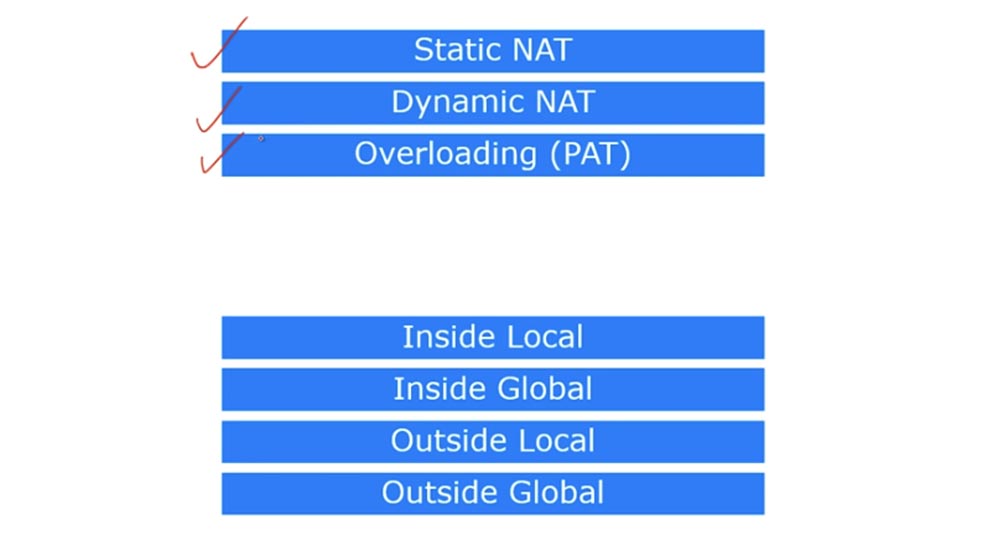

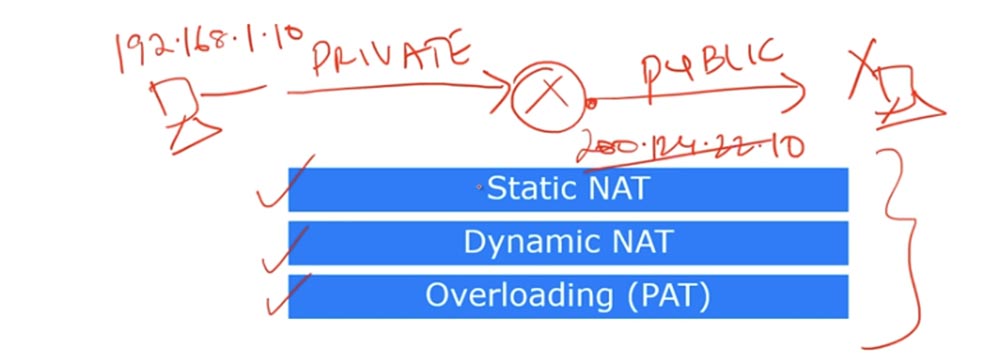

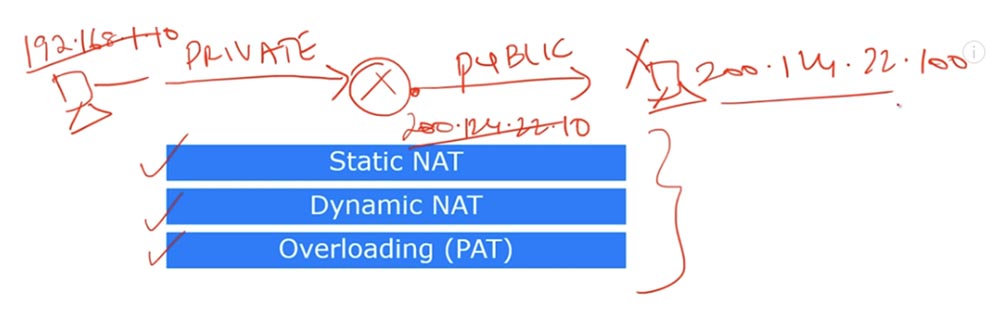

Considere o que é NAT. Existem três tipos de NAT: estático, dinâmico e sobrecarregado, ou PAT.

Existem 4 termos na Cisco que descrevem o NAT. Como eu disse, o NAT é um mecanismo para converter endereços internos em externos. Se um dispositivo conectado à Internet receber um pacote de outro dispositivo da rede local, ele simplesmente descartará esse pacote, pois o formato do endereço interno não corresponde ao formato dos endereços usados na Internet global. Portanto, o dispositivo deve receber um endereço IP público para acessar a Internet.

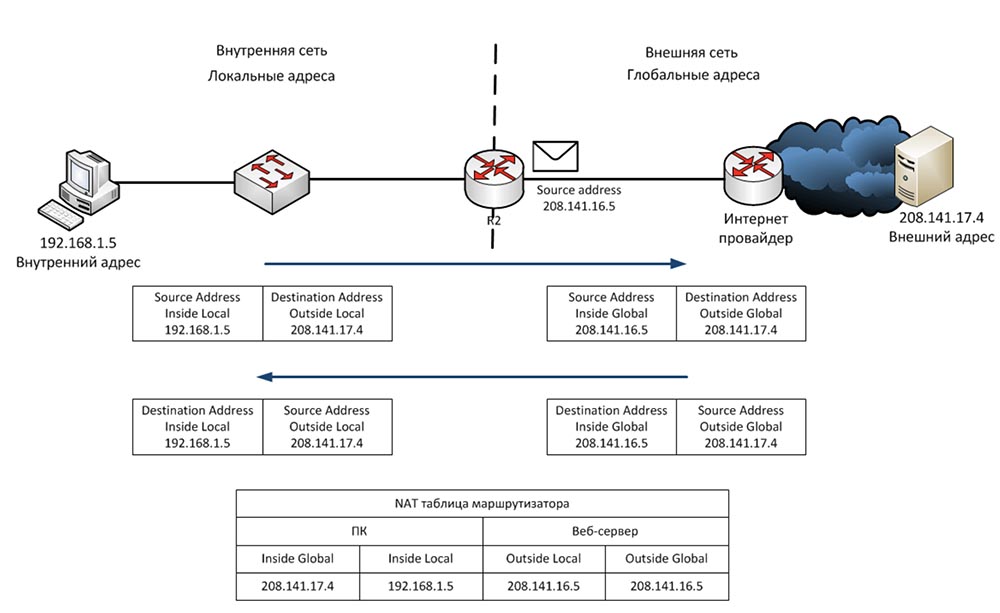

Portanto, o primeiro termo é Inside Local, que significa o endereço IP do host na LAN interna. Simplificando, esse é o endereço de origem principal do tipo 192.168.1.10. O segundo termo, Inside Global, é o endereço IP do host local, sob o qual é visível na rede externa. No nosso caso, este é o endereço IP da porta externa do roteador 200.124.22.10.

Você pode dizer que o Inside Local é um endereço IP privado e o Inside Global é um endereço IP público. Lembre-se de que o termo Dentro é usado para se referir à origem do tráfego, e Fora é usado para se referir à finalidade do tráfego. Local externo é o endereço IP do host na rede externa, sob o qual é visível para a rede interna. Simplificando, esse é o endereço do destinatário visível na rede interna. Um exemplo desse endereço é o endereço IP 200.124.22.100 de um dispositivo localizado na Internet.

Fora de Global é o endereço IP do host visível na rede externa. Na maioria dos casos, os endereços Externo Local e Externo Global têm a mesma aparência, porque mesmo após a conversão, o endereço IP de destino é o mesmo para a origem e antes da conversão.

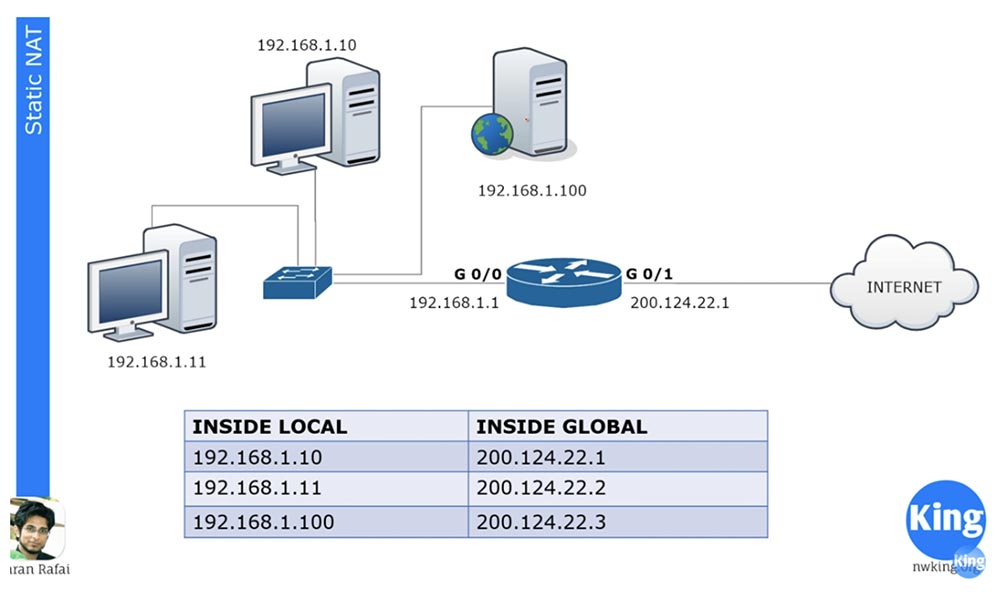

Considere o que é NAT estático. NAT estático significa a conversão individual de endereços IP internos para externa ou a conversão individual. Quando os dispositivos enviam tráfego para a Internet, seus endereços internos internos locais são convertidos em endereços internos internos globais.

Existem três dispositivos em nossa rede local e, quando eles ficam on-line, cada um deles recebe seu próprio endereço Inside Global. Esses endereços são atribuídos estaticamente às origens de tráfego. O princípio um para um significa que, se 100 dispositivos estiverem localizados na rede local, eles receberão 100 endereços externos.

O NAT pareceu salvar a Internet, que terminou com endereços IP públicos. Graças ao NAT, muitas empresas, muitas redes podem ter um endereço IP externo comum, no qual os endereços de dispositivos locais serão convertidos ao acessar a Internet. Você pode dizer que, neste caso de NAT estático, não há economia no número de endereços, uma vez que cem computadores locais recebem cem endereços externos e você estará absolutamente certo. No entanto, o NAT estático ainda tem várias vantagens.

Por exemplo, temos um servidor com um endereço IP interno 192.168.1.100. Se algum dispositivo da Internet quiser entrar em contato com ele, ele não poderá fazer isso usando o endereço de destino interno; para isso, ele precisará usar o endereço externo do servidor 200.124.22.3. Se o NAT estático estiver configurado no roteador, todo o tráfego endereçado a 200.124.22.3 será automaticamente encaminhado para 192.168.1.100. Isso fornece acesso externo a dispositivos na rede local, nesse caso, ao servidor da web da empresa, o que pode ser necessário em alguns casos.

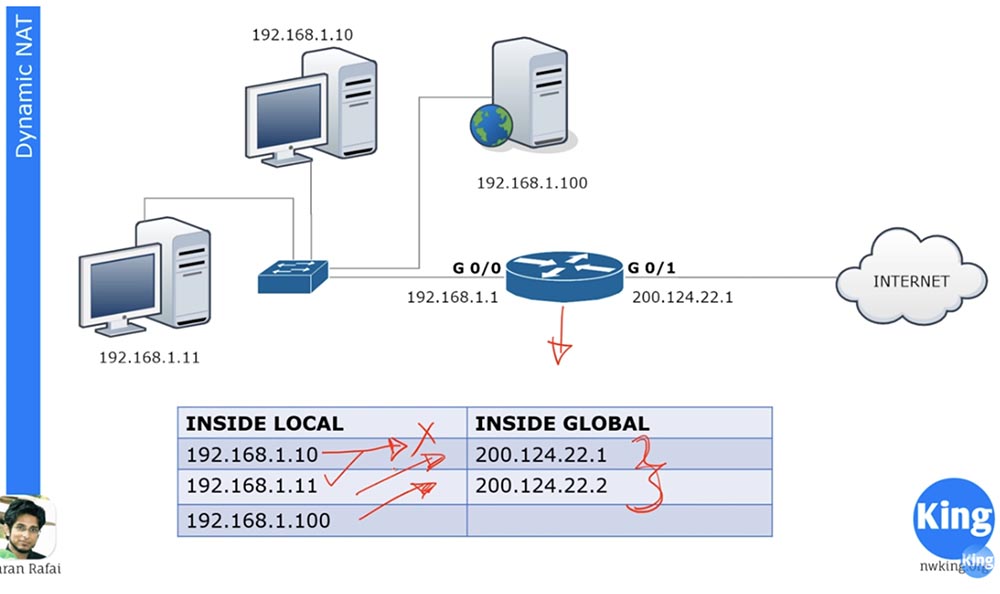

Considere NAT dinâmico. É muito semelhante ao estático, mas não atribui endereços externos permanentes a cada dispositivo local. Por exemplo, temos 3 dispositivos locais e apenas 2 endereços externos. Se o segundo dispositivo quiser ficar online, será atribuído o primeiro endereço IP gratuito. Se depois dele o servidor da Web quiser ficar online, o roteador atribuirá a ele o segundo endereço externo disponível. Se, depois disso, o primeiro dispositivo desejar acessar a rede externa, não haverá endereço IP disponível e o roteador eliminará o pacote.

Podemos ter centenas de dispositivos com endereços IP internos e cada um desses dispositivos pode ficar online. Mas como não temos uma atribuição estática de endereços externos, ao mesmo tempo, não mais de dois dispositivos em cem poderão acessar a Internet, porque temos apenas dois endereços externos atribuídos dinamicamente.

Os dispositivos Cisco têm um tempo de conversão de endereço fixo de 24 horas por padrão. Pode ser alterado para 1,2,3, 10 minutos, a qualquer momento. Após esse período, os endereços externos são liberados e retornados automaticamente ao pool de endereços. Se, neste momento, o primeiro dispositivo quiser ficar online e qualquer endereço externo estiver disponível, ele será recebido. O roteador contém uma tabela NAT que é atualizada dinamicamente e, até o tempo de conversão expirar, o endereço atribuído é salvo pelo dispositivo. Simplificando, o NAT dinâmico funciona segundo o princípio: "quem veio primeiro, serviu".

Considere o que constitui um NAT sobrecarregado ou PAT. Este é o tipo mais comum de NAT. Sua rede doméstica pode ter muitos dispositivos - um PC, smartphone, laptop, tablet e todos eles estão conectados a um roteador que possui um endereço IP externo. Portanto, o PAT permite que muitos dispositivos com endereços IP internos fiquem simultaneamente on-line sob um endereço IP externo. Isso é possível porque cada endereço IP interno interno usa um número de porta específico durante uma sessão de comunicação.

Suponha que tenhamos um endereço público 200.124.22.1 e muitos dispositivos locais. Portanto, ao acessar a Internet, todos esses hosts receberão o mesmo endereço 200.124.22.1. A única coisa que os diferencia um do outro é o número da porta.

Se você se lembra da discussão sobre a camada de transporte, sabe que a camada de transporte contém números de porta e o número da porta de origem é um número aleatório.

Suponha que exista um host na rede externa com um endereço IP 200.124.22.10, conectado à Internet. Se o computador 192.168.1.11 quiser entrar em contato com o computador 200.124.22.10, ele criará uma porta de origem aleatória 51772. Nesse caso, a porta de destino do computador na rede externa será 80.

Quando o roteador recebe um pacote de computador local enviado para uma rede externa, ele traduz seu endereço local local local para o endereço Global Inside 200.124.22.1 e atribui a porta 23556 à porta.O pacote alcançará o computador 200.124.22.10 e precisará enviar uma resposta de volta, de acordo com o procedimento de handshake, o destino será o endereço 200.124.22.1 e a porta 23556.

O roteador possui uma tabela de conversão NAT; portanto, após receber um pacote de um computador externo, ele determinará o endereço Local Interno correspondente ao endereço Global Interno como 192.168.1.11: 51772 e encaminhará o pacote para ele. Depois disso, a conexão entre os dois computadores pode ser considerada estabelecida.

Ao mesmo tempo, você pode ter centenas de dispositivos que usam o mesmo endereço 200.124.22.1 para comunicação, mas números de porta diferentes, para que todos possam ficar on-line ao mesmo tempo. É por isso que o PAT é um método de tradução tão popular.

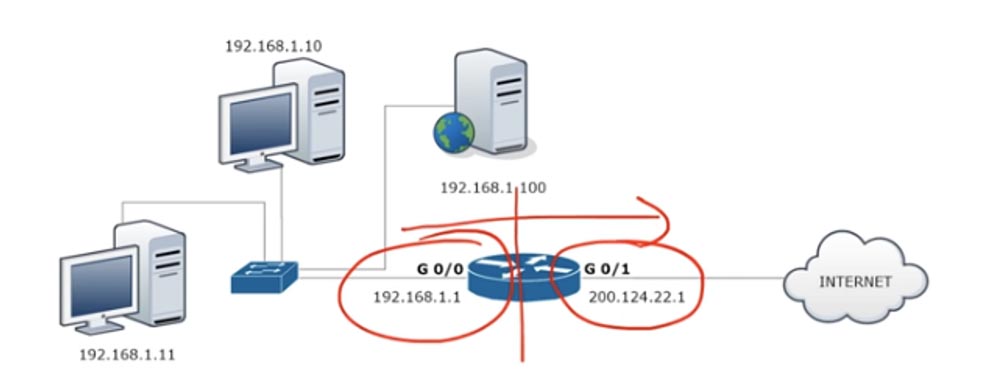

Vejamos a configuração do NAT estático. Para qualquer rede, antes de tudo, é necessário determinar as interfaces de entrada e saída. O diagrama mostra um roteador através do qual o tráfego é transferido da porta G0 / 0 para a porta G0 / 1, ou seja, de uma rede interna para uma rede externa. Assim, temos uma interface de entrada 192.168.1.1 e uma interface de saída 200.124.22.1.

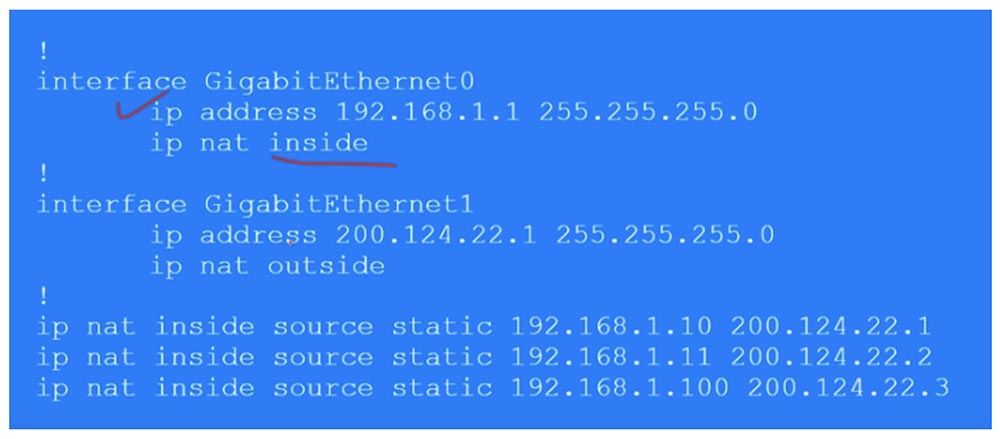

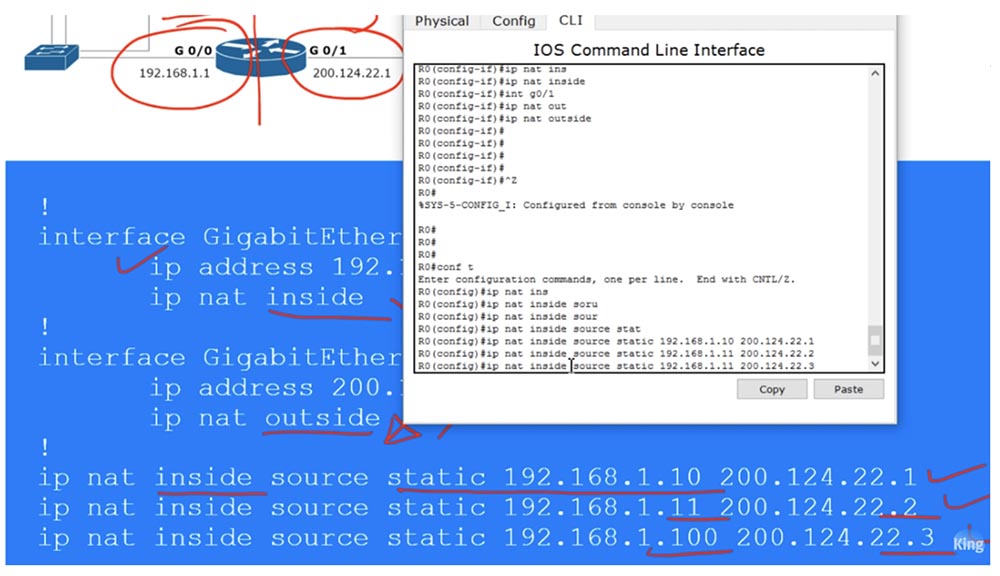

Para configurar o NAT, vamos para a interface G0 / 0 e definimos os parâmetros ip 192.168.1.1 255.255.255.0 ip addres e indicamos que essa interface é inserida usando o comando ip nat inside.

Da mesma forma, configuramos o NAT na interface de saída G0 / 1, especificando o endereço IP 200.124.22.1, a máscara de sub-rede 255.255.255.0 e o ip nat fora. Lembre-se de que a conversão dinâmica de NAT é sempre feita da entrada para a interface de saída, de dentro para fora. Naturalmente, para NAT dinâmico, a resposta chega à interface de entrada através da interface de saída, mas quando o tráfego é iniciado, a direção de entrada e saída é acionada. No caso de NAT estático, a iniciação do tráfego pode ocorrer em qualquer uma das direções - entrada ou saída.

Em seguida, precisamos criar uma tabela de NAT estático, onde cada endereço local corresponde a um endereço global separado. No nosso caso, existem 3 dispositivos, portanto, a tabela consiste em 3 entradas que indicam o endereço IP interno local da origem, que se traduz no endereço global interno: ip nat dentro da estática 192.168.1.10 200.124.22.1.

Assim, no NAT estático, você prescreve manualmente uma tradução para cada endereço de host local. Agora irei ao Packet Tracer e farei as configurações descritas acima.

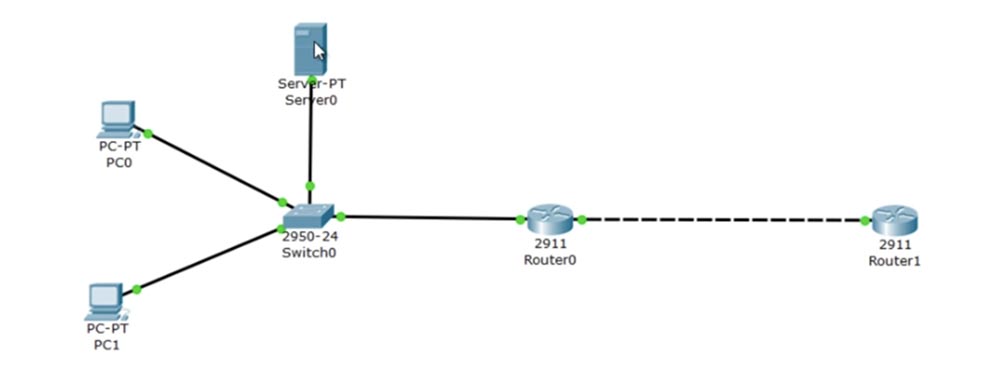

No topo, temos o servidor 192.168.1.100, abaixo, o computador 192.168.1.10 e, na parte inferior, o computador 192.168.1.11. A porta G0 / 0 do roteador0 tem um endereço IP 192.168.1.1 e a porta G0 / 1 tem 200.124.22.1. Na "nuvem" que representa a Internet, coloquei o Roteador1, ao qual foi atribuído um endereço IP 200.124.22.10.

Entro nas configurações do roteador1 e digito o comando debug ip icmp. Agora, assim que o ping atingir este dispositivo, uma mensagem de depuração aparecerá na janela de configurações, mostrando que tipo de pacote é.

Vamos configurar o roteador Router0. Entro no modo de configurações globais e chamo a interface G0 / 0. Em seguida, insiro o comando ip nat inside, depois vou para a interface g0 / 1 e insiro o comando ip nat outside. Assim, designei as interfaces de entrada e saída do roteador. Agora eu preciso configurar manualmente os endereços IP, ou seja, transferir as linhas da tabela acima para as configurações:

IP nat dentro da fonte estática 192.168.1.10 200.124.22.1

IP nat dentro da fonte estática 192.168.1.11 200.124.22.2

IP nat dentro da fonte estática 192.168.1.100 200.124.22.3

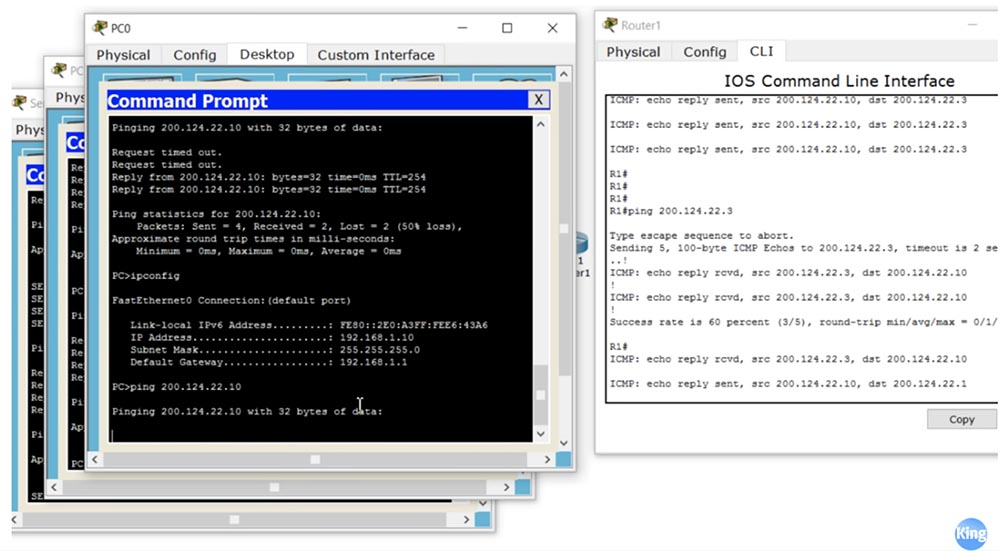

Agora vou executar ping no Router1 de cada um de nossos dispositivos e ver quais endereços IP o ping recebido receberá. Para fazer isso, coloco a janela CLI aberta do roteador R1 no lado direito da tela para ver as mensagens de depuração. Agora vou ao terminal da linha de comando PC0 e sigo o endereço 200.124.22.10. Depois disso, uma mensagem aparece na janela informando que o ping foi recebido do endereço IP 200.124.22.1. Isso significa que o endereço IP do computador local 192.168.1.10 foi convertido no endereço global 200.124.22.1.

Eu faço o mesmo com o próximo computador local e vejo que seu endereço foi convertido para 200.124.22.2. Então eu envio ping do servidor e vejo o endereço 200.124.22.3.

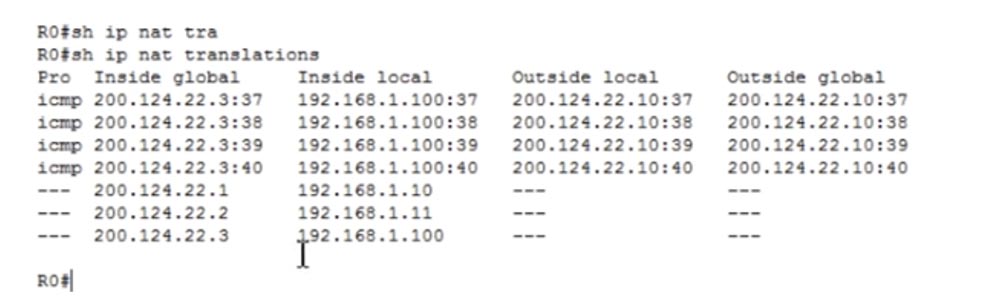

Assim, quando o tráfego do dispositivo LAN atinge o roteador no qual o NAT estático está configurado, o roteador, de acordo com a tabela, converte o endereço IP local no global e envia o tráfego para a rede externa. Para verificar a tabela NAT, insiro o comando show ip nat translator.

Agora podemos ver todas as transformações que o roteador faz. Na primeira coluna do Inside Global, está o endereço do dispositivo antes da transmissão, ou seja, o endereço sob o qual o dispositivo é visível na rede externa e, em seguida, o endereço Local Interno, ou seja, o endereço do dispositivo na rede local. A terceira coluna mostra Local externo externo e a quarta mostra o endereço Global externo, ambos iguais, porque não convertemos o endereço IP de destino. Como você pode ver, após alguns segundos a tabela foi limpa porque um tempo limite de ping curto foi definido no Packet Tracer.

Posso executar ping no servidor do roteador R1 no endereço 200.124.22.3 e, se eu voltar às configurações do roteador, poderá ver que a tabela foi novamente preenchida com quatro linhas de ping com o endereço de destino convertido 192.168.1.100.

Como eu disse, mesmo que o tempo limite da transmissão tenha funcionado, quando o tráfego é iniciado a partir de uma fonte externa, o mecanismo NAT é ativado automaticamente. Isso só acontece quando se usa NAT estático.

Agora vamos ver como o NAT dinâmico funciona. No nosso exemplo, existem 2 endereços públicos para três dispositivos na rede local; no entanto, pode haver dezenas e centenas desses hosts privados. Ao mesmo tempo, apenas 2 dispositivos podem ficar online. Considere também a diferença entre NAT estático e dinâmico.

Como no caso anterior, primeiro você precisa determinar as interfaces de entrada e saída do roteador. Em seguida, criamos um tipo de lista de acesso, mas essa não é a ACL da qual falamos na lição anterior. Essa lista de acesso é usada para identificar o tráfego que queremos converter. Aqui o novo termo "tráfego interessante", ou "tráfego interessante", aparece. Esse é o tráfego que lhe interessa, por algum motivo, e quando esse tráfego corresponde aos termos da lista de acesso, ele fica sob a ação do NAT e é convertido. Esse termo é aplicável ao tráfego em muitos casos, por exemplo, no caso de VPNs, “interessante” é chamado de tráfego que eles vão passar por um túnel VPN.

Devemos criar uma ACL que identifique tráfego interessante, no nosso caso, é o tráfego de toda a rede 192.168.1.0, com a qual a máscara reversa 0.0.0.255 é indicada.

Em seguida, precisamos criar um pool NAT, para o qual usamos o comando ip nat pool <pool name> e especifique o pool de endereços IP 200.124.22.1 200.124.22.2. Isso significa que fornecemos apenas dois endereços IP externos. Em seguida, o comando usa a palavra-chave netmask e insere a máscara de sub-rede 255.255.255.252. O último octeto da máscara é (255 - o número de endereços do pool é 1); portanto, se você tiver 254 endereços no pool, a máscara de sub-rede será 255.255.255.0. Esse é um parâmetro muito importante; portanto, ao configurar o NAT dinâmico, insira o valor correto da máscara de rede.

Em seguida, usamos um comando que inicia o mecanismo NAT: ip nat dentro do sourse list 1 pool NWKING, em que NWKING é o nome do pool e list 1 significa a lista de acesso ACL number1. Lembre-se - para que este comando funcione, você deve primeiro criar um pool de endereços dinâmicos e uma lista de acesso.

Portanto, sob nossas condições, o primeiro dispositivo que deseja acessar a Internet pode fazer isso, o segundo dispositivo também, mas o terceiro terá que esperar até que um dos endereços do pool seja liberado. A configuração do NAT dinâmico consiste em 4 etapas: determinar a interface de entrada e saída, determinar o tráfego "interessante", criar um pool de NAT e configurá-lo.

Agora iremos ao Packet Tracer e tentaremos configurar o NAT dinâmico. Primeiro, devemos remover as configurações estáticas de NAT, para as quais inserimos os comandos em sequência:

nenhum IP nat dentro da fonte estática 192.168.1.10 200.124.22.1

nenhum IP nat dentro da fonte estática 192.168.1.11 200.124.22.2

nenhum IP nat dentro da fonte estática 192.168.1.100 200.124.22.3.

Em seguida, crio a lista de acesso da Lista 1 para toda a rede com o comando 192.168.1.0 0.0.0.255 da permissão de lista de acesso 1 e configuro o pool NAT usando o comando NWKING 200.124.22.1 200.124.22.1 200.124.22.2 netmask 255.255.255.252. Nesse comando, especifiquei o nome do pool, os endereços que o inserem e a máscara de rede.

Em seguida, indico se esse NAT é interno ou externo e a fonte de onde o NAT deve obter informações, no nosso caso, é listada, usando o comando ip nat dentro da lista de fontes 1. Depois disso, o sistema perguntará se é necessário todo o pool ou uma interface específica . Eu escolho pool porque temos mais de um endereço externo. Se você selecionar a interface, precisará especificar uma porta com um endereço IP específico. No formato final, o comando será semelhante a: ip nat dentro da lista de fontes 1 do pool NWKING. Agora, esse pool consiste em dois endereços 200.124.22.1 200.124.22.2, no entanto, você pode alterá-los livremente ou adicionar novos endereços que não estejam vinculados a uma interface específica.

Você deve garantir que sua tabela de roteamento seja atualizada para que qualquer um desses endereços IP no pool seja direcionado para este dispositivo, caso contrário você não receberá tráfego de retorno. Para garantir que as configurações estejam funcionando, repetiremos o procedimento de ping do roteador em nuvem, realizado para NAT estático. Vou abrir a janela do roteador 1 do roteador para ver as mensagens do modo de depuração e executar ping em cada um dos 3 dispositivos.

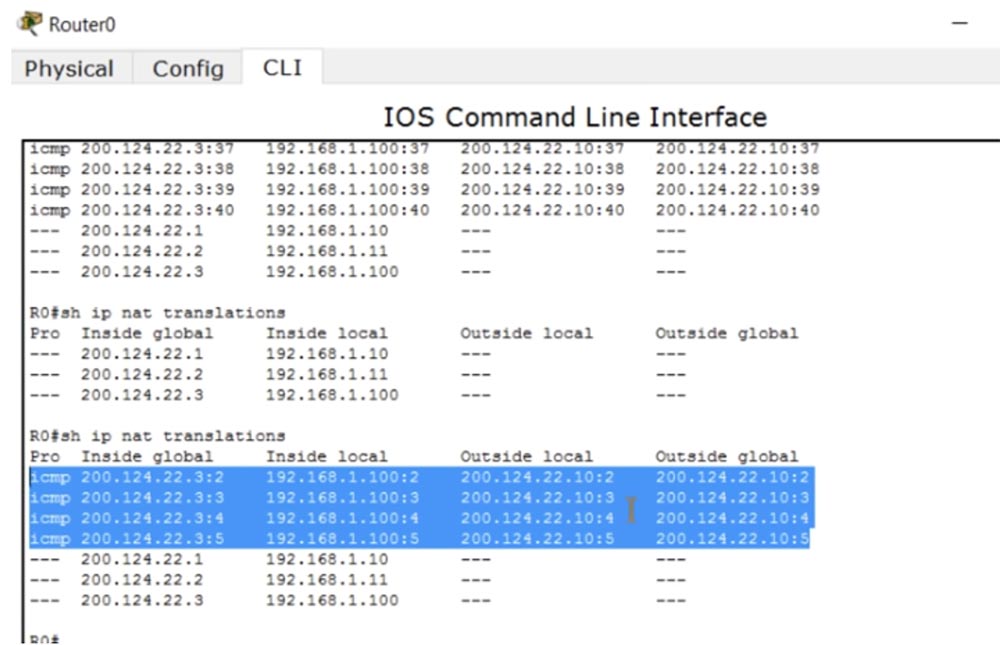

Vemos que todos os endereços de origem de onde vêm os pacotes de ping correspondem às configurações. PC0 , . Router 1, , 200.124.22.1 200.124.22.2. , , . PC0, , , 200.124.22.1.

NAT ? Router0 clear ip nat translation * «» . show ip nat translation, .

NAT show ip nat statistics.

, , NAT/PAT. , 0, . , hits misses ( ), .

IP- – NAT, PAT. PAT , NAT: , «» , NAT PAT. , , , PAT . NAT PAT overload, . NAT PAT.

, NWKING, , 200.124.22.1, 255.255.255.0. , ip nat 1 pool NWKING 200.124.22.1 200.124.22.1 netmask 255.255.255.0 source interface 200.124.22.1 G0/1. IP-.

IP-, . , . NAT , , , NAT IP- . , IP- .

Packet Tracer. NAT no Ip nat inside source list 1 NWKING NAT no Ip nat pool NWKING 200.124.22.1 200.124.22.2 netmask 225.255.255.252.

PAT Ip nat pool NWKING 200.124.22.2 200.124.22.2 netmask 225.255.255.255. IP-, , 200.124.22.1, 200.124.22.2. , .

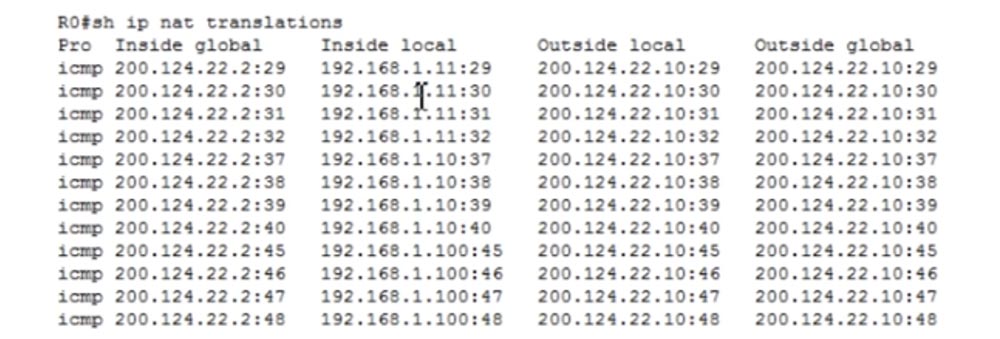

PAT Ip nat inside source list 1 pool NWKING overload. PAT. , , , PC0 Router1 200.124.22.10. , , , , IP- 200.124.22.2. , PC1 Server0.

, Router0. , , , Router1 IP- 200.124.22.2.

show ip nat statistics, PAT.

, , , 12, .

- — Ip nat inside source list 1 interface gigabit Ethernet g0/1 overload. PC0, , 200.124.22.1, ! : , , NAT- IP- . .

, . Packet Tracer, NAT PAT. ICND1 — CCNA, , , .

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?