No final do ano passado, após um acordo com a Rostelecom, recebemos à nossa disposição uma plataforma SD-WAN / SDN baseada em nuvem para fornecer serviços de IB aos clientes. Nós nos conectamos aos fornecedores do projeto que entregam suas soluções de forma virtualizada e recebemos um enorme colosso, que chamamos de Plataforma de Serviços de Segurança Cibernética Unificada (EPSC). Sua principal característica é a entrega de tecnologias de segurança da nuvem com a possibilidade de gerenciamento centralizado: implantar e alterar uma única função de rede ou transformação global em todos os escritórios atendidos leva apenas alguns minutos. Hoje, falaremos mais sobre sua arquitetura e "recheio".

Mas, antes de se envolver, algumas palavras sobre o que o EPSC realmente sabe. A plataforma inclui serviços: proteção de email (Secure Email Gateway, SEG) e aplicativos da Web (Web Application Firewall, WAF), prevenção de intrusões de rede (Unified Threat Management, UTM) e Anti-DDoS. Todos eles podem ser usados simultaneamente e separadamente - aqui para cada um de acordo com suas necessidades.

Me envolva no trânsito, por favor. Princípios de trabalho

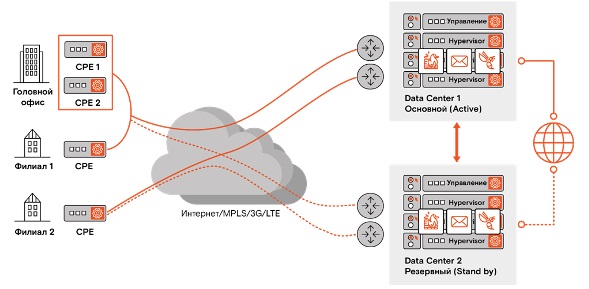

Em geral: os dispositivos de roteamento CPE (Customer Premises Equipment) são instalados em todos os locais do cliente. O CPE fornece um túnel seguro para nossos data centers - para a plataforma EPSC. Portanto, apenas o tráfego liberado em nossos equipamentos de segurança de perímetro chega ao cliente. Ao mesmo tempo, graças ao SD-WAN e ao tunelamento, o processo de entrega de tráfego para nossa plataforma não depende da rede de qual provedor o cliente usa.

Arquitetura da plataforma

A infraestrutura física do EPSC são servidores x86 comuns, com máquinas virtuais implantadas neles, comutadores e roteadores. O ponto é que você pode gerenciar essa riqueza de maneira flexível e central. E aqui duas palavras mágicas vêm em nosso auxílio - VNF e MANO.

VNF (Virtualized Network Function) são funções de rede fornecidas aos usuários finais (UTM, SEG e WAF). MANO (Gerenciamento e Orquestração) - um conjunto de ferramentas para gerenciar o ciclo de vida das funções virtualizadas. Essas ferramentas oferecem essa centralização e orquestração flexível, o que permite fazer alterações em uma velocidade fundamentalmente diferente.

E agora com mais detalhes.

Na extremidade de cada data center, há um roteador Nokia 7750 SR-12 com uma taxa de transferência de 400 Gb / s - fornece roteamento no perímetro e dentro da nuvem. Em um nível inferior, os Junine 5100 Spine Switches com portas de 40 Gb / s, agregando todos os componentes de rede das camadas inferiores.

Uma rede virtual inclui dois segmentos: SD-WAN, que conecta o ambiente de nuvem aos sites dos clientes, e SDN DC, uma rede definida por software dentro da própria nuvem, através da qual portas, endereços IP etc. são configurados. ao criar uma cadeia de serviços.

A parte do servidor consiste em servidores de gerenciamento de plataforma em nuvem CloudBand, servidores de gerenciamento SDN, servidores de gerenciamento SD-WAN (VSD, VSC) e NSG-BR (roteadores virtuais que terminam IPsec sobre túneis de cliente VXLAN) ou VXLAN, dependendo de qual se criptografia IPsec.

O endereçamento IP branco para o tráfego do cliente é implementado com base em 2 sub-redes com uma máscara / 22 (1018 endereços em cada sub-rede): uma delas é roteada para a Internet e a outra para a RSNet.

Tolerância a falhas

Toda a infraestrutura de nuvem é reservada com base em dois data centers geograficamente remotos em Moscou, que operam no modo Ativo - Em espera. Além disso, qualquer cadeia de serviços (um conjunto de funções para um cliente específico) é implantada em cada uma delas como um cluster. No caso de uma emergência, ao alternar de um nó para outro, apenas 10 pacotes são perdidos. Como pessoas estúpidas criaram o TCP, a perda não será perceptível.

No futuro, planejamos uma expansão geográfica além dos Urais, a fim de reduzir os atrasos na transmissão de dados para as regiões. No entanto, hoje, mesmo para Khabarovsk, os atrasos são de apenas 200 ms - os clientes jogam com sucesso no Steam e assistem a vídeos do YouTube (a partir de uma revisão real sobre o serviço).

Num futuro próximo, será possível conectar um CPE a duas WANs independentes. O canal pode ser MPLS, Ethernet (cobre ou óptica, dependendo do CPE usado), modem USB LTE, etc. Por exemplo, o canal principal pode ser de fibra ótica e o canal de backup pode ser sem fio (porque ninguém está imune à escavadeira do destino e dos fios danificados). Atualmente, é possível usar duas WANs, mas apenas ao usar dois CPEs em um cluster de alta disponibilidade.

Cadeias de Serviço

O cliente seleciona os parâmetros básicos por meio do LC e inicia a formação da cadeia de serviços: as interfaces de rede são aumentadas automaticamente, os endereços IP são atribuídos e as imagens VNF são bombeadas, dependendo da largura de banda selecionada. Por exemplo, se você encomendou o FortiGate Firewall por 300 Mbit, você receberá automaticamente 4 núcleos, 8 GB de RAM, uma certa quantidade de espaço em disco e a imagem será implantada automaticamente em uma configuração de 0 dias.

O desempenho de nossa plataforma agora foi projetado para 160 cadeias de serviço de 1 Gbit cada e está planejado escalar até 1000 cadeias de serviço de 50 Mbit cada (uma vez que as cadeias de 1 Gbit serão muito menos populares, com base em nossa avaliação de mercado).

CPE - mais fino, sim mais?

Na verdade, para nosso serviço, escolhemos CPEs "thin" baseados no Nokia NSG-C e NSG-E200. Eles são sutis apenas porque não podem executar VNFs de terceiros, mas, caso contrário, possuem toda a funcionalidade necessária para criar comunicação entre sites, encapsulamento (IPsec e VPN); no entanto, soluções de outros fabricantes podem ser usadas para esta tarefa. Também existem listas de controle de acesso (ACLs) para filtragem: parte do tráfego pode ser liberada localmente e parte pode ser enviada para limpeza fina no data center EPSC, onde são implementadas as funções virtuais WAF, UTM e SEG.

Além disso, o dispositivo pode fazer o AAR (Application Aware Routing), ou seja, priorize a largura de banda dependendo do tipo de tráfego usando os mecanismos de inspeção profunda de pacotes (DPI). Ao mesmo tempo, redes fixas e móveis ou sua combinação para tráfego diferente podem ser usadas como canais de comunicação.

A ativação do CPE é baseada no princípio do provisionamento com zero toque. Ou seja, tudo é elementar: conectamos o CPE à Internet, conectamos um laptop a partir da interface Ethernet interna, clicamos no link de ativação e ligamos nossa LAN em vez do laptop e tudo funciona. Além disso, em nossa nuvem, o túnel IPsec sobre VXLAN aumenta por padrão (ou seja, o espaço de endereço é primeiro isolado e depois encapsulado).

Em geral, a opção com um CPE fino nos parece mais conveniente. Com essa abordagem, o cliente é poupado de um possível bloqueio de fornecedor e pode dimensionar a solução a qualquer momento, sem confinar com a espessura do CPE (50 Mbps).

No caso de um CPE espesso, ele também implementa, entre outras coisas, as funções virtuais selecionadas pelo cliente e, no datacenter da EPCC, existe apenas o gerenciamento da cadeia de serviços. A vantagem dessa abordagem é que todo o tráfego é processado localmente. Ao mesmo tempo, o custo desse dispositivo é muito mais alto e você não pode executar mais de um serviço específico - é necessário adquirir CPEs adicionais. Sim, e você pode esquecer os vários fornecedores.

Mas se o cliente possui uma plataforma bastante grande (escritório, filial) que passa muito tráfego por si mesmo (mais de 200 Mbit / s) e deseja filtrar tudo localmente, faz sentido prestar atenção à série CPE Nokia NSG E300 da Nokia (e superior) c Largura de banda de 1 a 10 Gbps que suporta virtualização (VNF).

Por padrão, o SD-WAN coloca todos os sites do cliente em uma rede de malha completa, ou seja, os conecta de acordo com o princípio de "cada um com cada" sem filtragem adicional. Isso reduz os atrasos no perímetro interno. No entanto, é possível construir topologias mais complexas (estrela, estrela complexa, grades multiponto, etc.).

Operação

Todos os VNFs que estão na nuvem estão atualmente disponíveis na doutrina clássica do MSSP, ou seja, estão sob nosso controle. No futuro, os clientes terão a oportunidade de gerenciar esses serviços de forma independente, mas é importante avaliar suas competências com sensibilidade.

Algumas funções simples agora são parcialmente automatizadas. Por exemplo, no Secure Mail Gateway, uma política é configurada por padrão, na qual o usuário recebe uma lista de mensagens potencialmente relacionadas a spam uma vez por dia e pode decidir seu destino por conta própria.

Alguns problemas e vulnerabilidades globais que estão sendo monitorados pelo nosso JSOC serão rapidamente encerrados, inclusive para os clientes do EPSC. E aqui a possibilidade de gerenciamento centralizado de políticas e assinaturas é exatamente o que precisamos - isso protegerá os clientes de infecções como Petya, NotPetya e outras.

Respostas honestas a perguntas embaraçosas

De fato, embora acreditemos muito nas vantagens do modelo de serviço, é claro que para muitos o conceito de sistema de e-mail é muito incomum. O que nos perguntam com mais frequência:

- O FortiGate fica em seu data center, ou seja, você verá nosso tráfego?- Não, não vemos tráfego. O FortiGate o recebe de forma criptografada, descriptografa-o com a chave do cliente, verifica e processa-o com um antivírus de fluxo, criptografa-o novamente com a mesma chave e só o envia à sua rede. Não temos opções para integrar esse processo (a menos que se envolva na engenharia reversa de soluções duras de infobase, mas é muito caro).

- É possível salvar nossa segmentação de rede ao migrar para a nuvem?- E aqui há uma limitação. A segmentação de rede não é uma história nublada. O UTM é um firewall de limite da rede de um cliente no qual a segmentação não pode ser feita, ou seja, seus dados saem em um único canal. Em certo sentido, você pode segmentar a rede dentro da ACL no CPE, definindo restrições diferentes para sites diferentes. Mas se você possui aplicativos de negócios que precisam interagir de maneira diferente entre si através do firewall, ainda precisará usar um FW separado para segmentação interna.

- O que acontecerá com nossos endereços IP ao mudar para a nuvem?- Na maioria dos casos, você precisará alterar seus endereços IP brancos para os nossos. Uma exceção é possível se você tiver um sistema autônomo não independente (PI AS) do provedor, alocado para você, que possa ser anunciado novamente por nós.

Às vezes, é mais lógico escolher uma opção complexa - por exemplo, permitir o tráfego do usuário pelo UTM e liberar outros segmentos de rede diretamente para a Internet.

- E se você precisar proteger um site hospedado por um provedor externo?- CPE não coloca lá. Você pode conectar o WAF alterando o registro ADNS: altere o IP do site para o IP da cadeia de serviços e, em seguida, o tráfego passará pela nossa nuvem sem a ajuda do CPE.

Se você tiver outras perguntas, escreva nos comentários e tentaremos respondê-las