O

programa de verão

Summ3r do h4ck 2019 terminou e é hora de fazer um balanço. Neste artigo, mostraremos os resultados alcançados pelos estagiários do departamento de análise de segurança.

Aqui você pode ver os resultados dos últimos anos:

Aderimos à prática anterior: aos participantes foi oferecida uma lista de tópicos com os quais eles poderiam trabalhar durante o programa. Alguém tinha uma idéia interessante para a pesquisa e estávamos sempre prontos para discuti-la.

Então, como foi a seleção para o departamento? A primeira etapa é preencher o questionário, que postamos no

site da empresa. Continha 10 tarefas interessantes. Eles ajudaram a avaliar o nível de treinamento da pessoa, seus conhecimentos e algumas habilidades práticas.

Em colaboração com o

Korgik_0, já fizemos uma

análise detalhada dos testes de entrada ; Além disso, é apresentado um sistema para avaliar respostas e algumas estatísticas interessantes. Portanto, não iremos insistir neles novamente, mas seguiremos para o mais interessante.

O que o departamento de análise de segurança faz?

Nossos funcionários

quebram o Wi-Fi vizinho, realizam testes de penetração em redes corporativas, analisam a segurança de aplicativos da Web e software corporativo e analisam cuidadosamente o código-fonte, incluindo aplicativos móveis e bancários. c)

1. Introdução

Este ano, muitas pessoas desejavam participar, inclusive de outras cidades. Geograficamente, o

Summ3r da h4ck sempre ocorre na bela cidade de São Petersburgo.

O recrutamento deste ano incluiu rostos novos e já familiares: alguém já havia se submetido a uma prática estudantil em nossa universidade e agora havia lidado com um questionário de qualificação em um nível decente, e alguém nos anos anteriores havia nos

procurado no

Summ3r da h4ck olhou dentro Estamos sempre felizes em observar o crescimento profissional de jovens especialistas, especialmente se nós mesmos contribuirmos com isso :)

Uma parte importante do treinamento são palestras de nossos funcionários. A lista de palestras do departamento de análise de segurança deste ano foi mais ou menos assim:

- Segurança do AD

- Burp e plugins úteis

- Linux LPE

- Windows LPE

- Palestras de Segurança na Web

- Segurança Wi-Fi

- Explorando (in) segurança de aplicativos Android

Os próprios participantes também atuaram como conferencistas - mais perto da conclusão do

Summ3r do h4ck, fizeram apresentações sobre os resultados de suas pesquisas, compartilharam os problemas que surgiram no processo de trabalho e informaram quais objetivos foram alcançados. Várias pessoas se uniram e trabalharam em projetos juntos.

Além disso, desenvolvemos um ambiente de laboratório no qual você pode praticar habilidades práticas de segurança da informação. As tarefas não são apenas úteis, mas também importantes - no final do

Summ3r do h4ck 2019, o gerente do programa analisa as estatísticas gerais e identifica as pessoas que concluíram a maioria das tarefas. Isso, como você entende, afeta posteriormente a seleção de candidatos à equipe de Segurança Digital.

Todos os palestrantes de sucesso receberam solenemente o certificado de conclusão

Summ3r of h4ck 2019 .

Aqueles que chegaram com sucesso às finais, fomos convidados a fazer uma pequena pesquisa para nós.

As perguntas para a mini entrevista foram as seguintes:

- Por que você decidiu fazer um estágio na Digital Security? O que te atraiu para a empresa?

- Você gostou do Summ3r of h4ck? O que foi especialmente memorável? Como a realidade coincidiu com suas expectativas?

- Conte-nos sobre sua tarefa / tarefas.

- As tarefas nas quais você trabalhou durante o processo de preparação pareceram interessantes? Havia algo que você queria fazer, mas falhou?

- Você está pronto para retornar à empresa para uma nova rodada do Summ3r da h4ck ou para o trabalho?

A ortografia, pontuação e estilo dos autores são preservados.Alexander Chernenkov, tópico do MITM

1. Freqüentemente notava a empresa na Internet em suas publicações e pesquisas. Tive a impressão de que existe uma oportunidade real de participar de atividades de pesquisa praticamente aplicáveis em segurança da informação.

2. Gostei do estágio. Há muito que me desejei prof. áreas de negócios que me ajudariam a crescer e, ao mesmo tempo, trariam algum benefício para a comunidade. O projeto, no qual eu estava envolvido, apenas deu uma oportunidade. A realidade coincidiu com melhores expectativas.

3. Ele participou da redação de truques sobre ataques mitm, assumiu o nível de rede, que ele desejava bombear no contexto de segurança.

4. As tarefas são muito interessantes, dão muita liberdade, pois a primeira tarefa é descobrir por si mesmo para transmiti-las às pessoas normalmente.

5. Pronto para retornar a um estágio, possivelmente para trabalhar.

Os resultados do estudo podem ser encontrados

aqui (o projeto está em edição e desenvolvimento ativos).

Vladimir Dushkevich, tópicos MITM cheat-sheet, phishing de tela cheia na Web

1. Estou muito interessado em trabalhar em tarefas que podem ser usadas na prática. Adoro tarefas práticas no âmbito da proteção de informações (e não apenas da proteção :)). Além disso, é sempre um prazer trabalhar com pessoas inteligentes que sabem e sabem mais do que você :)

2. Gostei muito do estágio, agora tenho muito mais conhecimento sobre javascript na minha cabeça - e eu mesmo os adquiri na prática. Eu geralmente pensava que js era algo chato, mas agora sei que não é.

Lembrei-me especialmente de como testei o ataque de redirecionamento do ICMP - acontece que algumas distribuições ainda estão vulneráveis a ele (embora o ataque seja muito antigo)

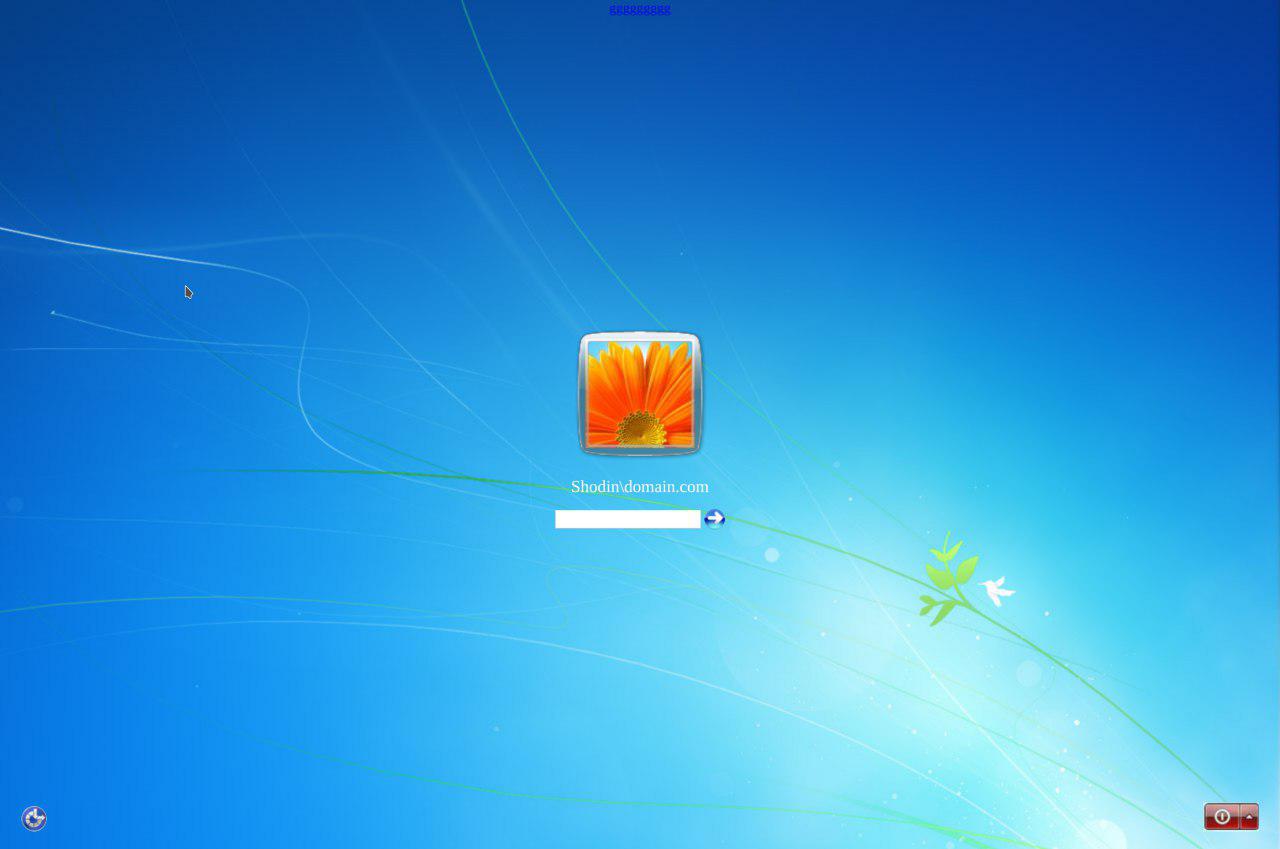

3. Pude participar de duas tarefas - compilar mitm cheatsheet e phishing em tela cheia javascript. Como parte do primeiro, compilamos uma pequena folha de dicas sobre ataques mitm, verificando-os e selecionando fundos para eles. E como parte do segundo, fizemos uma pequena página de phishing semelhante à janela de entrada de senha no Windows 7 - ficou interessante :)

4. É uma pena que apenas eu estivesse muito ocupada no trabalho - havia pouco tempo para resolver tarefas. Conseguimos terminar os projetos apenas parcialmente - vamos finalizá-los no outono, ficou bem interessante.

5. Volte à empresa para um estágio - tenha certeza no próximo ano. No trabalho - também seria interessante, o único obstáculo é que eu moro em Arkhangelsk :)))

Página de phishing no processo de layout

Página de phishing no processo de layoutDanila Leontiev, tema do Amazon Network Digger

1. A Segurança Digital permite que você realize o sonho de praticamente qualquer CTF-phera - isso lhe dá a oportunidade de se envolver profissionalmente em sua coisa favorita. Respondendo à pergunta "O que atraiu a empresa?" - apenas esta oportunidade.

2. Devido ao custo extremamente alto da viagem, que consiste em mudar-se, morar e, em geral, no custo de vida na cidade, e só por isso não posso avaliar muito esse programa. Eu classificaria em 3,8-4,3 pontos. O coeficiente de estimativa consistiu nessa fórmula - novo conhecimento / dinheiro gasto = utilidade.

Apenas para fazer você entender. Para que eu possa entrar no seu programa, terei que pagar cerca de 55 mil rublos. Isso é demais. Esse dinheiro pode ser usado para treinamento avançado ou para treinamento de prof. Idioma inglês É estupidamente mais lucrativo que o "verão do hack". Eu acho que a empresa deve prestar atenção ao Sirius como uma plataforma para treinar estudantes. E dê um exemplo de colegas da Solar Security. Costumo ao fato de que esses programas são totalmente gratuitos para os alunos, o que é uma enorme vantagem. Você sabe, eu não tive a interação "aluno-professor". Seria uma enorme vantagem no karma para o professor, e não apenas para ele, se houvesse uma troca de experiências no projeto. Talvez o curador já tenha experiência com a nuvem ou tenha alguns desenvolvimentos sobre esse tópico (a mesma revisão seria uma boa ajuda).

3. O objetivo do projeto - a essência do meu trabalho se resume a encontrar pontos fracos na configuração da AWS. E com base nos problemas encontrados, escrevendo um script para mapear a infraestrutura da nuvem.

4. É claro que, por mim, escolhi projetos nos quais poderia começar do zero. E respondendo à pergunta se era interessante para mim - é claro.

5. Acho que no "verão do hack 2020" eu voltaria novamente para me testar. Verifique em que nível estou agora. É muito cedo para falar sobre emprego, porque preciso de dois anos para terminar meus estudos e mais um ano para reunir o enésimo montante para me mudar para São Petersburgo. Mas, em qualquer caso, a Segurança Digital será um local prioritário de emprego.

Cor preta - implementada; Cor vermelha - não implementada

Cor preta - implementada; Cor vermelha - não implementadaTimur Abdullin, tema do Golang Social Bot

1. Decidi fazer estágio na DSek porque é uma das poucas empresas que oferece uma excelente oportunidade para praticar segurança prática enquanto ainda é estudante. Também atraí uma grande lista de publicações de especialistas da empresa sobre vários recursos (a maioria era Habr, é claro) e sua participação em programas de contagem de erros.

2. Gostei muito do estágio, e a realidade definitivamente superou as expectativas. As palestras foram muito interessantes e úteis, com muitas informações novas. Os laboratórios eram fascinantes e complexos, depois deles os carros no HackTheBox provavelmente parecerão fáceis.

3. Minha tarefa era adicionar módulos ao utilitário usado em pentests para coletar informações úteis de uma máquina capturada. Eu implementei a coleta de informações de clientes de rede populares (

PuTTY ,

MobaXterm ,

FileZilla ), hosts extraídos, nomes de usuário e chaves.

Link para o módulo.Ele também

escreveu um scanner de porta disponível para o cliente na rede externa. Esse scanner é necessário se um firewall for usado na rede que bloqueia o acesso a determinadas portas. A parte do cliente do scanner está tentando se conectar à lista de portas especificada. O lado do servidor recebe pacotes tcp recebidos, estabelece uma conexão e anota o número da porta à qual os pacotes chegaram. Neste lado, trabalhamos com soquetes tcp brutos, pois é mais rápido e interessante por escrito :)

4. O trabalho nas tarefas foi muito interessante. Por exemplo, escreva em um Golang anteriormente desconhecido, entenda os campos do dispositivo dos pacotes tcp e estude a execução assíncrona. Seria bom aprender a descriptografar os dados dos programas MobaXterm, FileZilla, mas o inverso desses projetos volumosos é difícil para um iniciante). Além disso, não houve tempo suficiente para lidar completamente com o assincronismo, mas acho que o farei no futuro próximo.

5. Sim, definitivamente! Muito obrigado aos organizadores por um verão interessante)

Vladislav Trofimov, Golang Social Bot theme

1. Os amigos me deram a ideia de enviar o questionário, dizendo que a empresa é uma das empresas líderes no mercado de segurança da informação, além disso, os projetos serão muito interessantes e essa é uma ótima oportunidade para aumentar a habilidade.

2. Gostei e a realidade superou minhas expectativas. Um ótimo ambiente no escritório, relações amigáveis com funcionários e outros estagiários, um emocionante processo de trabalho - é o que resta na memória.

3. Trabalhei no tópico “Golang Social Bot” - um bot usado nos testes de penetração. O objetivo principal era escrever módulos que coletam dados úteis, de alguma forma interagem com os recursos do computador.

4. Havia um grande número de tarefas, algumas mais fáceis, outras mais difíceis, mas não menos interessantes. Parece-me que muito trabalho foi feito, embora, resumindo, eu entenda que poderia ter feito ainda mais.

5. claro! O estágio oferece uma excelente oportunidade para aprofundar não apenas o tópico do seu projeto, mas também desenvolver habilidades, adquirir conhecimentos sobre outros tópicos, pelos quais muitos agradecemos à empresa!

Danil Beltyukov, tema do Kubernetes

1. Depois de jogar no CTF por um ano, decidi me testar em projetos reais. Vi um estágio da Digital Security, fiquei interessado. Naquela época, muitas pessoas que eu conhecia já trabalhavam lá, o que confiava na minha decisão.

2. sim! Houve muitas palestras interessantes, além de um "laboratório", no qual havia muitos carrinhos de mão. Foi possível aplicar o conhecimento adquirido em palestras para quebrar máquinas do laboratório.

3. Meu tema foi a criação de uma folha de segurança para o cluster Kubernetes.

A principal configuração incorreta, o que habilitar, para que seja "secular" e assim por diante.

4. claro. Tendo estudado estudos anteriores, percebi que eles estavam parcialmente desatualizados ou foram realizados em versões mais antigas do kubernetes, onde a maioria dos recursos seguros não é ativada por padrão. Nas novas versões, era difícil encontrar algo que fosse um buraco "pronto para uso". Eu olhei para o estudo do outro lado e comecei a confiar em um cenário típico com aplicativos vulneráveis. Afinal, devemos proteger os dados primeiro, não o cluster. Como resultado, encontrei opções que poderiam complicar a vida do invasor, mas não ativadas por padrão.

5. sim!

Script bash do K8numerator para iterar sobre serviços no cluster Kubernetes

Script bash do K8numerator para iterar sobre serviços no cluster KubernetesOs resultados do estudo podem ser encontrados

aqui .

Conclusão

Continuamos a melhorar o programa Summ3r da h4ck e, este ano, recebemos de nossos participantes vários desejos valiosos que tentaremos cumprir.

De nós mesmos queremos dizer "obrigado!" aqueles que resolveram nossas tarefas e trabalharam na pesquisa - vocês são grandes companheiros!

Vejo você na Summ3r do h4ck 2020;)