Quase chegamos ao final do tópico da primeira parte do curso do CCNA, necessário para a aprovação no exame ICND1. Como pulei alguns tópicos, este e os próximos tutoriais em vídeo serão sobre como preencher as lacunas de seu conhecimento. Hoje abordaremos três tópicos:

- arquitetura de rede;

- dispositivos que afetam a operação da rede;

- técnicas de diagnóstico e solução de problemas.

A Cisco usa duas abordagens para a arquitetura de rede: a arquitetura hierárquica em três camadas da arquitetura de três camadas da Cisco e a arquitetura em dois níveis da arquitetura principal em colapso.

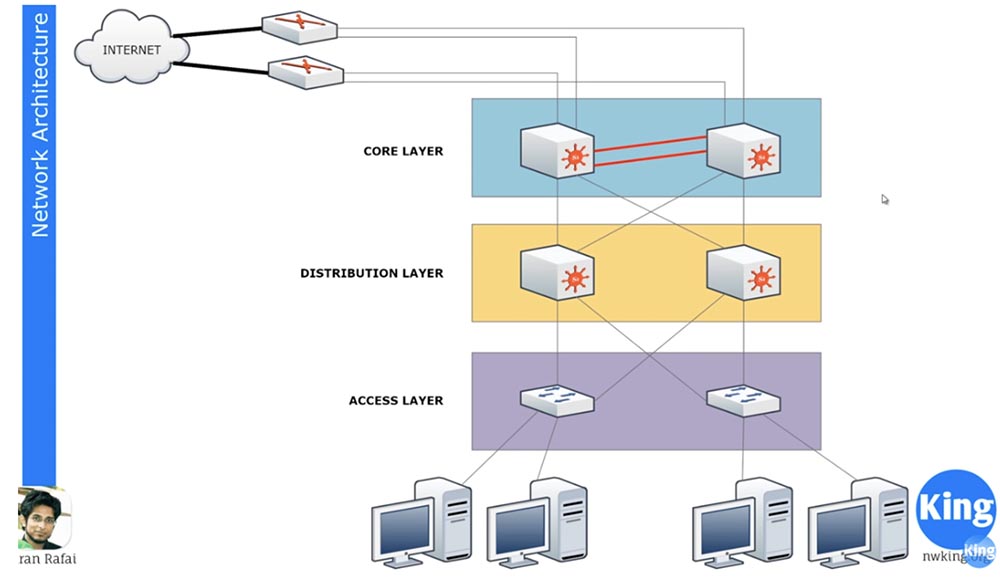

Este slide mostra a arquitetura Cisco 3 Tier, que consiste em 3 camadas: Camada de acesso Camada de acesso, Camada de distribuição da camada de distribuição e Camada da rede principal do núcleo. O nível de acesso é representado por dispositivos conectados diretamente aos dispositivos do usuário final. Todos os dispositivos do escritório estão conectados a uma chave de nível de acesso. Normalmente, nesse nível, interruptores baratos e pouco potentes são instalados. Eles não estão interconectados; portanto, se você tiver centenas de dispositivos e dezenas de comutadores em cada prédio, todos eles serão conectados por cabos a um gabinete de rede comum. Para evitar confusão, esses interruptores nunca são conectados diretamente um ao outro, porque isso pode resultar em um inferno real dos fios.

Para garantir a colaboração desses dispositivos de rede, é usado um nível de distribuição, representado por dispositivos mais poderosos. Se os dispositivos de nível de acesso quiserem se comunicar, eles recorrerão aos dispositivos de nível de distribuição e organizarão essa conexão. Os níveis de distribuição são geralmente chamados de "nível de construção" porque, se a empresa estiver localizada em vários edifícios, cada um deles terá sua própria camada de Distribuição, consistindo em switches poderosos.

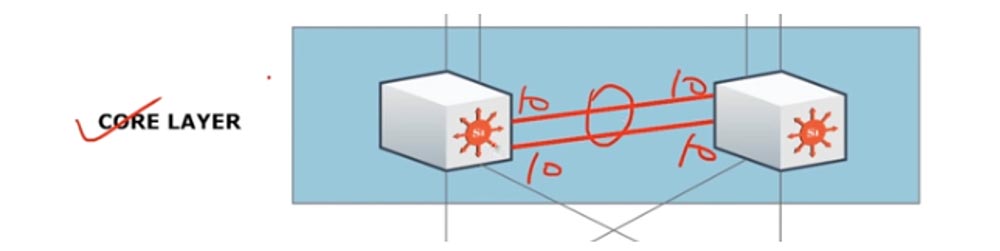

O nível de distribuição está relacionado à camada principal da camada Principal. Esse nível está localizado na borda da rede local e da Internet e serve para fornecer conexões externas fora da VPN. Todos os dispositivos da camada de distribuição são conectados aos dispositivos do nível principal, e os comutadores da camada Core são conectados entre si. Essa conexão é chamada de canal Ether. Vamos considerá-la com mais detalhes no assunto ICDN2. Por agora, direi que essa conexão consiste em vários cabos que conectam dois comutadores do núcleo da rede. Por exemplo, se você tiver 2 cabos Gigabit Ethernet 10, o canal Ether parecerá um cabo lógico de 20 gig que conectará esses dois dispositivos.

Ao contrário dos dispositivos principais de rede, os dispositivos de nível de acesso e nível de distribuição não se conectam. A arquitetura de três camadas ajuda a evitar muitos problemas. Primeiramente, dividir o tráfego em diferentes fluxos permite estabelecer uma conexão estável mais segura, pois um grupo de dispositivos de nível de acesso se comunica com um dispositivo de nível de distribuição que transmite o tráfego para outro grupo de dispositivos de nível de acesso. Se você deseja entrar em contato com dispositivos localizados em outro prédio, o tráfego do nível de distribuição é enviado aos dispositivos principais da rede que o redirecionam para os dispositivos do usuário. Isso permite uma distribuição lógica do tráfego com o mínimo de mau funcionamento e a máxima eficiência.

Se você possui uma pequena empresa com um pequeno número de dispositivos, pode usar uma arquitetura de duas camadas que consiste em um nível de acesso e um nível Núcleo Recolhido, que é uma combinação dos níveis da camada Núcleo e da camada Distribuição.

Ao mesmo tempo, os dispositivos Collapsed Core são conectados entre si, mas os dispositivos de nível de acesso não são, portanto, quando desejam se comunicar, devem voltar ao nível superior.

Essa é uma arquitetura de rede bastante eficiente e, se você não tiver dinheiro e recursos de rede suficientes, vale a pena usar o Collapsed Core.

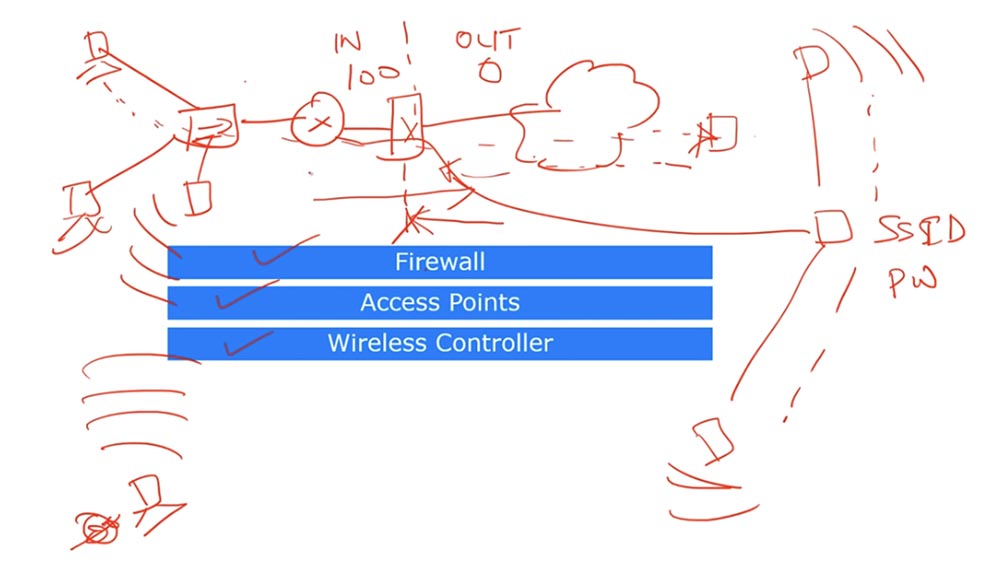

Vamos passar a considerar os dispositivos que afetam o desempenho da rede. De acordo com o ICND1, você deve conhecer três tipos desses dispositivos. O primeiro tipo é um firewall, sobre o qual não falamos particularmente, porque os firewalls são discutidos em detalhes no curso CCNA Security. Já falamos sobre filtragem de tráfego quando discutimos ACLs; portanto, um firewall é um dispositivo projetado exclusivamente para filtrar pacotes de tráfego.

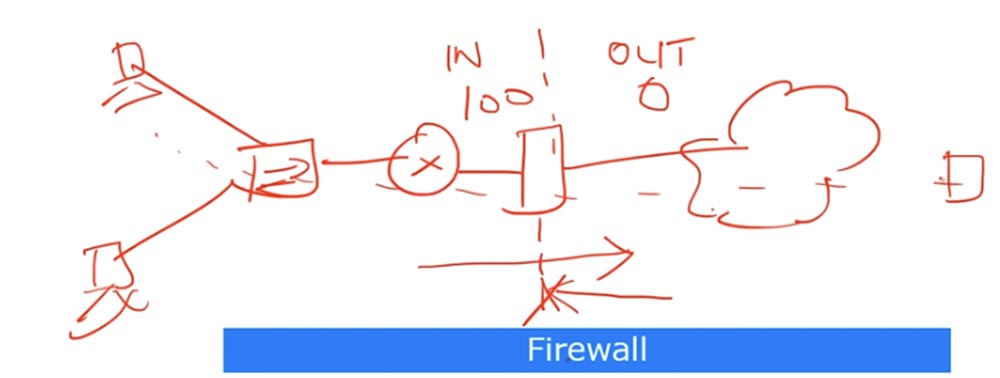

Suponha que você tenha uma rede local, que inclui dois computadores, um switch e um roteador e uma rede externa - a Internet. O firewall está localizado entre o dispositivo e a conexão com a Internet. Na minha figura, é um retângulo vermelho na frente da nuvem.

O firewall filtra o tráfego recebido de áreas inseguras da Internet. Geralmente possui 2 zonas de responsabilidade: IN interna e OUT externa. A zona interna possui um nível de segurança 100, isso é segurança máxima e a zona externa possui segurança zero. Por padrão, o tráfego roteado de uma zona com segurança máxima para uma zona de segurança mínima é sempre permitido e o tráfego para trás é proibido.

Digamos que um dos computadores locais faça ping em um dispositivo localizado na Internet. Os pacotes de ping de saída serão ignorados e o firewall de entrada cairá porque eles são roteados da zona de segurança mínima para a zona de segurança aprimorada. Portanto, ao analisar a rede, você precisa prestar atenção na configuração de um firewall. No entanto, não existem apenas firewalls de rede, seu computador também possui seu próprio firewall de software. Se você não conseguir se conectar a um servidor externo ou se não iniciar nenhum aplicativo que exija acesso à Internet, primeiro preste atenção nas configurações do firewall. Por padrão, o firewall nas máquinas clientes bloqueia todo o tráfego do aplicativo que está tentando se conectar à Internet; portanto, você precisa acessar as configurações do firewall e abrir uma porta bloqueada ou colocar o aplicativo na lista de exclusão. Obviamente, tudo depende se sua empresa considera esse software necessário para o trabalho ou se é apenas uma iniciativa do usuário.

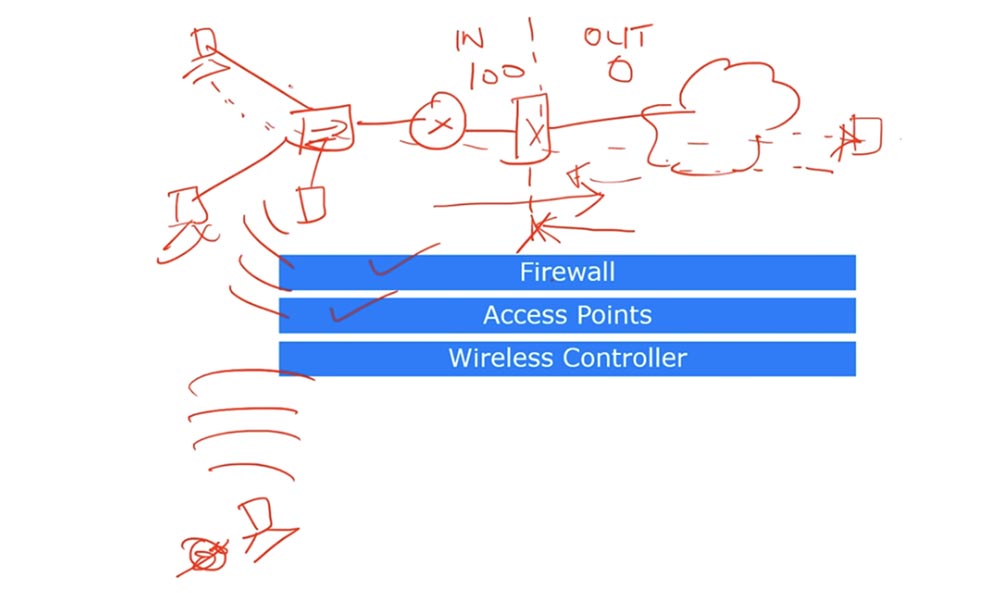

O próximo dispositivo que afeta a rede é o ponto de acesso. Se sua empresa não usa dispositivos sem fio, sua rede é muito mais segura em comparação com uma rede que permite a conexão sem fio. O fato é que o ponto de acesso sem fio em seu escritório permite que qualquer pessoa não autorizada se conecte à sua rede local se receber uma senha de maneira legal ou ilegal. Não levaremos em consideração o caso de hackear a senha, suponha que você esqueceu de definir uma senha para o ponto de acesso. Nesse caso, ele estará constantemente disponível e qualquer estranho que esteja em seu escritório ou próximo a ele poderá se conectar a ele.

Nesse caso, o "estrangeiro" terá acesso a todos os arquivos, pastas e redes compartilhados. Portanto, os pontos de acesso sem fio devem ser cuidadosamente documentados e você, como administrador da rede, deve garantir a proteção adequada.

Considere o que é um controlador sem fio. Suponha que sua organização tenha cem pontos de acesso. Se estivermos falando de um ponto de acesso doméstico, como um roteador sem fio, você poderá configurar manualmente o SSID e a senha para cada dispositivo doméstico, mas, para uma organização grande, esse método não é adequado. Se a senha do ponto de acesso do escritório tiver sido invadida, será necessário alterá-la manualmente em várias centenas de dispositivos sem fio da empresa, o que é muito oneroso. Para esses casos, é usado um controlador sem fio, sob o controle de quais vários pontos de acesso funcionam.

Este controlador está conectado à sua rede local e a todos os pontos de acesso sem fio, centenas desses pontos podem ser conectados a um controlador. Se você alterar o SSID ou a senha no controlador sem fio central, todos esses pontos de acesso atualizarão automaticamente essas informações.

Portanto, os pontos de acesso controlados por um controlador sem fio são muito mais convenientes que os pontos individuais, pois você pode controlar toda a rede sem fio usando um controlador.

Agora, vejamos a técnica de diagnóstico e solução de problemas. Por exemplo, um usuário entra em contato com o suporte técnico e relata que a Internet não funciona para ele. A equipe de suporte técnico considera o recurso e relata que o motivo não está na Internet, mas na operação incorreta de um dos programas instalados no computador do cliente. Portanto, se você trabalha como engenheiro de rede, precisa entender a metodologia de solução de problemas. Eles podem ligar para você e falar sobre o problema mais comum, como se fosse o fim do mundo, por isso é muito importante conhecer o método para diagnosticar a causa do problema.

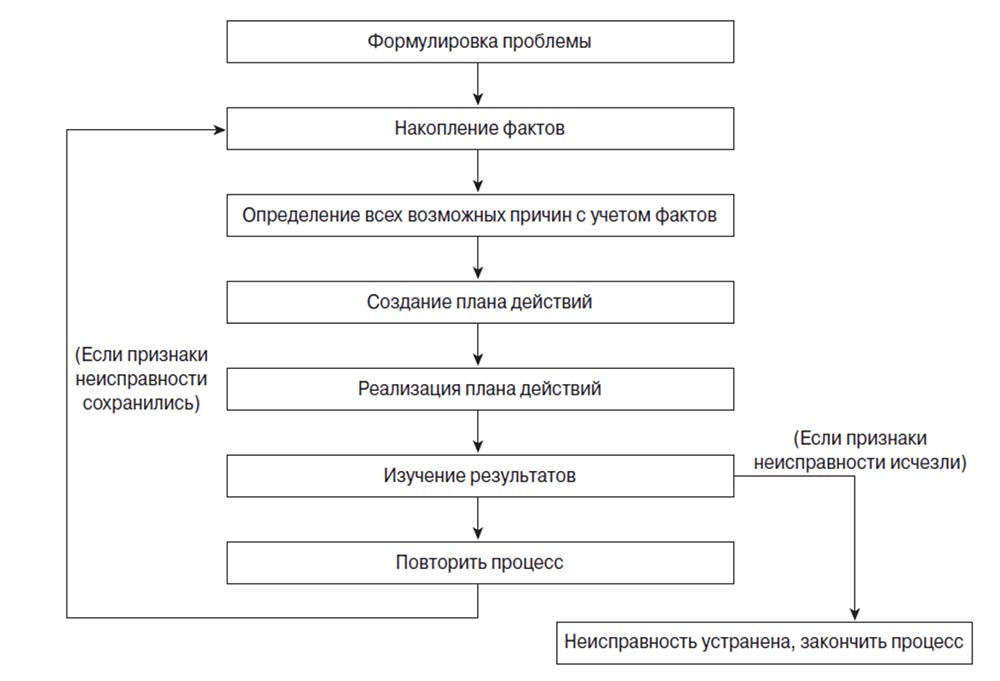

Você sempre precisa começar com a definição do problema, com sua formulação correta. Se alguém ligar para você e disser que a Internet não funciona para ele, faça perguntas esclarecedoras. Talvez o computador não esteja ligado ou o computador esteja ligado, mas o monitor esteja desligado e assim por diante. Estou exagerando um pouco, mas já dedicamos tanto tempo a discutir problemas de rede que espero que você possa fazer as perguntas corretas.

Tendo formulado o problema, você precisa prosseguir para a acumulação de fatos. O acúmulo de fatos que caracterizam um problema específico nos permitirá estabelecer uma possível causa de sua ocorrência. Por exemplo, se alguém não puder acessar a Internet, você precisará descobrir se isso acontece em um determinado momento ou constantemente e se algum outro dispositivo estranho pode influenciá-lo. Você precisa descobrir se os computadores funcionam com colegas de um determinado usuário, se eles podem se comunicar entre si e similares. Tente coletar o máximo de fatos possível. Se um usuário ligar para você e disser que ele não tem Internet, é errado supor com antecedência que o computador está com defeito. Talvez não haja conexão com o interruptor ou o interruptor esteja simplesmente desligado. Descubra tudo o que possa estar relacionado a esse problema.

Além disso, como você aprendeu mais sobre o problema do que o usuário sabe, pode assumir o que exatamente poderia falhar, ou seja, proceder para determinar as possíveis causas do problema com base nos fatos coletados. Se o hardware estiver bom, o motivo é o software e assim por diante. Esta etapa o ajudará a diminuir o leque de possíveis problemas para desenvolver o plano de ação mais eficaz.

A próxima etapa é o desenvolvimento de um plano de ação. Você pode criar os planos A, B, C para descobrir o que acontecerá ao implementar o Plano A, Plano B e assim por diante. O plano pode ter como objetivo eliminar um problema específico ou vários problemas, mas no segundo caso, será difícil estabelecer a causa de um único problema.

O próximo passo é implementar o plano de ação. Tente não planejar resolver vários problemas ao mesmo tempo. Isso pode ajudar no momento, no entanto, o problema pode ocorrer em alguns dias e você ainda não descobriu qual era exatamente a causa do problema anterior. Aplique uma solução de cada vez, veja o que ela leva e, se o problema não for resolvido, prossiga para a próxima solução.

Se o resultado da sua decisão ajudou a resolver o problema, documente todas as etapas e conclua o processo de solução de problemas. Se o problema persistir, retorne novamente à definição do problema ou aos fatos reunidos para desenvolver um novo plano de ação e prosseguir com sua implementação.

Cada vez que você resolve o problema com sucesso, é necessário anotar exatamente quais medidas levaram à sua eliminação e fazer as alterações feitas no diário. Por exemplo, você resolveu um problema no sábado e anotou tudo em um diário. Se na segunda-feira alguém entrar em contato com você sobre um problema, você poderá revisar suas anotações de sábado e concluir se as alterações feitas podem levar a essas consequências. É possível que você não estivesse no escritório no momento em que outro especialista em rede resolveu o problema e, quando voltar ao trabalho na segunda-feira, poderá observar as alterações feitas por ele no diário e descobrir se elas podem causar um problema que ocorreu na segunda-feira.

Não se esqueça de garantir que os desejos do usuário correspondam aos requisitos do negócio, ou seja, se relacionem exclusivamente à esfera de cumprimento de suas funções profissionais. Se o usuário tiver um problema ao acessar o site para baixar músicas ou filmes, isso não deve ser resolvido, pois esses problemas não se aplicam ao trabalho. Organizações diferentes têm objetivos comerciais diferentes, e você deve entender isso para não continuar com os funcionários e eliminar apenas os problemas que impedem a consecução desses objetivos. Além disso, certifique-se de que as decisões que você toma não interfiram no fluxo de trabalho da empresa com o princípio de "uma está curando, a outra está paralisando". Essa é a metodologia para o processo de tomada de decisão para diagnosticar e solucionar problemas de rede.

Como eu disse, chegamos ao final do tópico ICND1, na próxima vídeo aula, falarei sobre o que perdemos nas aulas anteriores e acho que a vídeo aula "Dia 32" marcará o final da primeira parte do curso do CCNA.

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?