As principais notícias da semana passada foram um estudo em larga escala de um ataque real a dispositivos baseados em iOS, publicado pelo especialista Jan Ber, da equipe do Google Project Zero (

notícias ,

postagem no blog de Jan com links para sete publicações adicionais). Este é um exemplo raro de um estudo que descreve em detalhes não apenas o processo de invasão do iPhone, mas também os resultados do implante instalado.

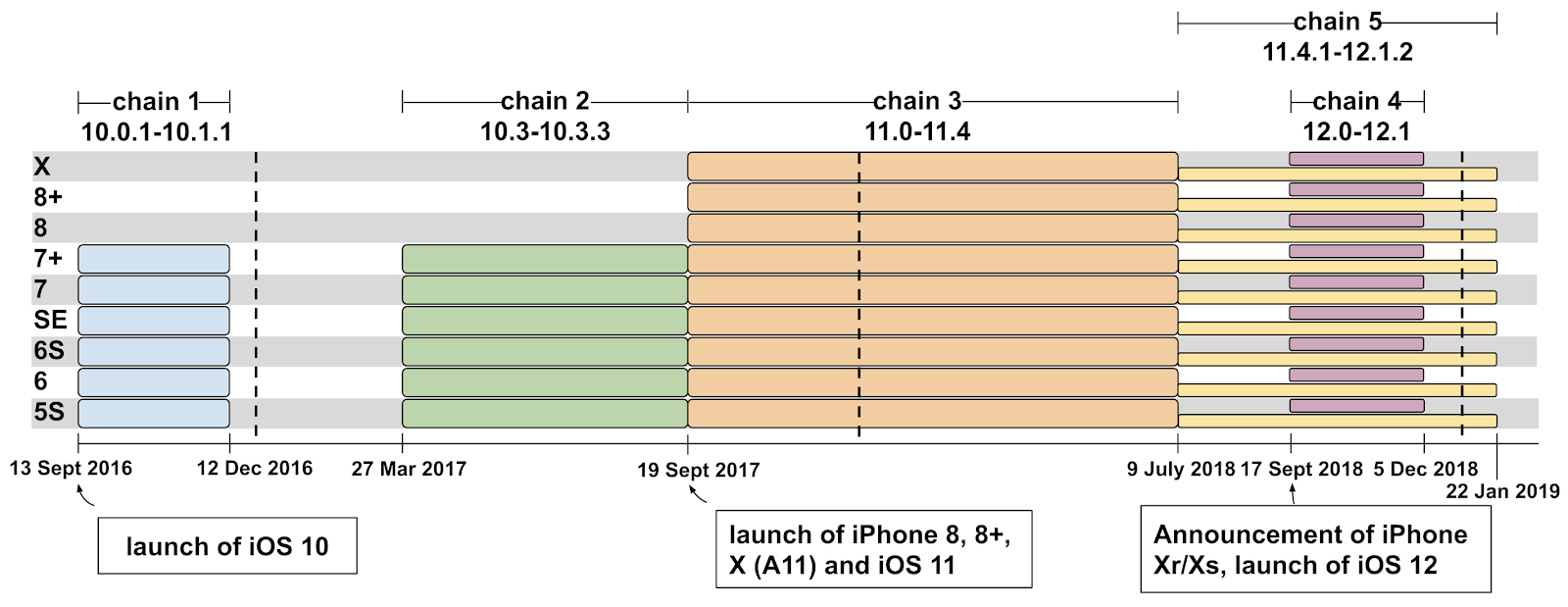

O estudo não revelou o alvo dos atacantes, e há algumas esquisitices. Explora dispositivos iOS infectados sem ações adicionais do usuário, bastava visitar o site invadido. Ao mesmo tempo, todos os visitantes do site foram infectados, o que, no contexto do preço de uma exploração em funcionamento para dispositivos Apple, é, para dizer o mínimo, míope. Apesar do fato de “milhares de usuários toda semana” visitarem sites infectados, essa campanha em particular durou pelo menos dois anos, alterando os métodos de ataque à medida que novas versões do iOS se tornaram disponíveis.

Os ataques começaram em 2016 e foram submetidos a todos os modelos de iPhone, dos 5s aos mais modernos, com a versão iOS 10-12. Um estudo de sites infectados revelou 14 vulnerabilidades que foram usadas em cinco combinações diferentes para invadir o iOS. Cada método forneceu controle completo sobre o telefone da vítima. Quando as atualizações do iOS foram lançadas, os métodos de ataque foram alterados, provavelmente em resposta ao fechamento de vulnerabilidades em novas versões do iOS, mas, possivelmente, por outros motivos. Atualmente, para o iOS 12 atual, foram utilizados dois cenários de ataque. No momento da descoberta, apenas um deles usava vulnerabilidades não cobertas na versão mais recente do iOS: um patch de emergência para eles foi lançado

em fevereiro deste ano.

O blog do Google Project Zero detalha todos os cinco métodos de ataque e analisa as vulnerabilidades usadas em vários componentes do iOS. Separadamente, o pesquisador Samuel Gross descreve

vulnerabilidades no navegador , mais precisamente, no mecanismo WebKit. Há uma observação interessante: os pesquisadores sugerem (mas não podem ter certeza) que os atacantes observaram cuidadosamente os patches do próprio mecanismo WebKit e usaram explorações contra o iOS, até que a próxima atualização foi lançada para os smartphones da Apple.

Em alguns casos, junto com um patch de vulnerabilidade, os pesquisadores publicaram a Prova de Conceito. A figura acima mostra o que os organizadores públicos de ataques de PoC usaram com alterações mínimas. Esta

vulnerabilidade foi

fechada no WebKit em 11 de março de 2017, e o lançamento do iOS 10.3.2 com esse patch ocorreu apenas em 15 de maio. No total, o artigo descreve sete vulnerabilidades no WebKit e, em cada caso, os atacantes tiveram cerca de dois meses de desvantagem antes do lançamento do patch. As vulnerabilidades no próprio navegador não fornecem controle completo sobre o dispositivo móvel, mas, graças a elas, torna-se possível explorar vulnerabilidades em outros componentes do sistema operacional e obter controle completo.

Por fim, um

artigo separado descreve a funcionalidade do malware que os invasores instalaram após invadir o iOS. Muitas vezes, os pesquisadores se limitam a uma lista simples de possibilidades, aqui tudo é mostrado claramente com capturas de tela. A saber: roubo de correspondência do Telegram, Whatsapp, Hangouts e iMessage, a interceptação de correspondência não criptografada no aplicativo GMail, roubo de contatos, fotos e a transferência da localização geográfica da vítima a cada minuto. O implante também carrega senhas e tokens de WiFi no servidor de invasores para acessar serviços, como uma conta do Google. O programa malicioso não sobrevive à reinicialização, mas, em primeiro lugar, os smartphones não são reinicializados com tanta frequência e, em segundo lugar, mesmo a operação de curto prazo do programa malicioso fornece ao invasor muitas informações para comprometer ainda mais a conta de email e outras coisas.

Parece assustador. O usuário não pode determinar a presença de malware de forma alguma, pois ele próprio não tem acesso, por exemplo, à lista de processos em execução. É possível identificar o dispositivo infectado pela característica a cada minuto para o servidor de comando. Além disso, todos os dados roubados são transmitidos sem criptografia, via http, e teoricamente disponíveis não apenas para os organizadores do ataque, mas geralmente para qualquer pessoa. Como os invasores conseguiram trabalhar sem serem detectados por um longo tempo, sem realmente esconder e explorar vulnerabilidades de dia zero? A publicação do Google Project Zero não responde a essa pergunta. O artigo diz apenas que é improvável que essa campanha seja a única.

Neste estudo, é interessante o tempo de vida de uma exploração em trabalho durante sua exploração moderadamente pública. A julgar pela linha do tempo mostrada pelos pesquisadores, leva de três a nove meses, embora nem todos os métodos mostrados funcionassem em um telefone atualizado para a versão mais recente.

Anteriormente, os especialistas da Kaspersky Lab conversavam sobre um ataque maciço aos usuários do Android (

notícias ,

pesquisas ). O popular aplicativo CamScanner, que reconhece o texto de um documento fotografado, foi comprometido em algum momento: um módulo de anúncio foi adicionado ao código do programa no Google Play, que acessava os servidores do invasor e baixava códigos maliciosos a partir daí. Nesse caso, o Trojan Necro.n ganhava dinheiro com as vítimas por qualquer meio disponível, desde exibir anúncios em outros aplicativos até enviar SMS para números pagos. No momento, o aplicativo foi removido da loja do Google e, a julgar pelas análises dos usuários, a versão maliciosa se espalhou por cerca de um mês - muitos ataques maciços a smartphones passam despercebidos. Segundo a própria loja, o aplicativo foi baixado mais de 100 milhões de vezes.

Isenção de responsabilidade: as opiniões expressas neste resumo podem não coincidir com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável.