Hoje, examinaremos três conceitos: o protocolo Cisco CDP proprietário, o log do sistema Syslog e o protocolo de horário da rede NTP. Também continuaremos a discutir o tópico dos problemas e examinar algumas ferramentas para diagnosticá-los, depois analisar o Syslog e o NTP e, no final da lição, discutir o CDP e o LLDP.

Na lição anterior, examinamos a metodologia de solução de problemas e agora falarei sobre várias ferramentas integradas ao sistema operacional e aos dispositivos Cisco que podem ajudá-lo a resolver problemas de rede.

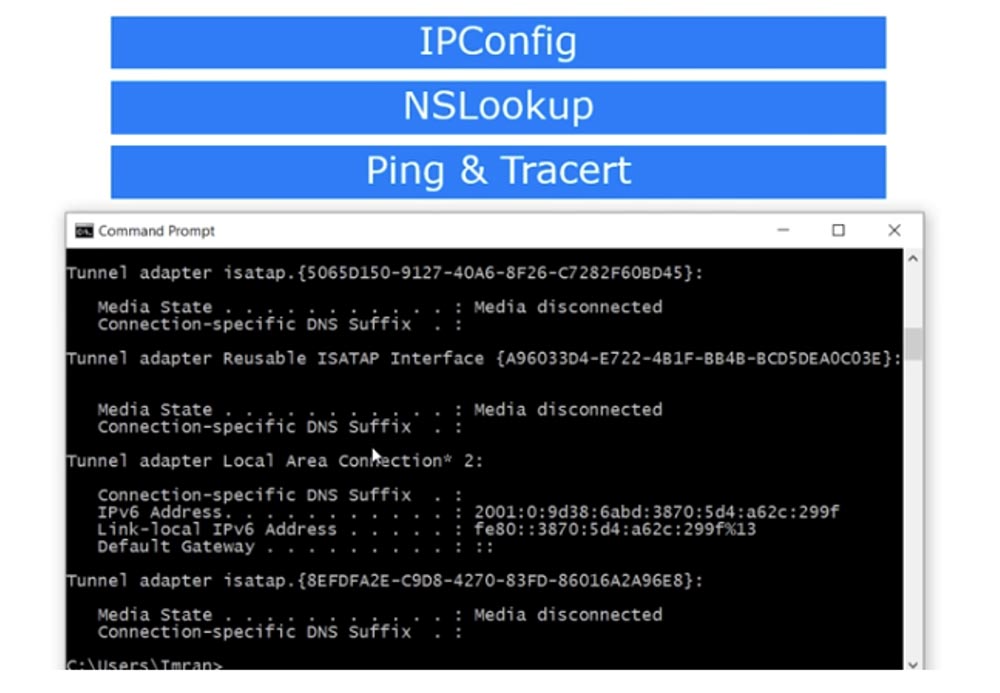

A primeira ferramenta é o comando ipconfig e, como a maioria das pessoas usa o Windows 10, veremos esse comando usando este SO como exemplo. Se você for ao terminal de linha de comando do seu computador e digitar o comando ipconfig, poderá ver os parâmetros de configuração de todas as interfaces de rede disponíveis no seu computador.

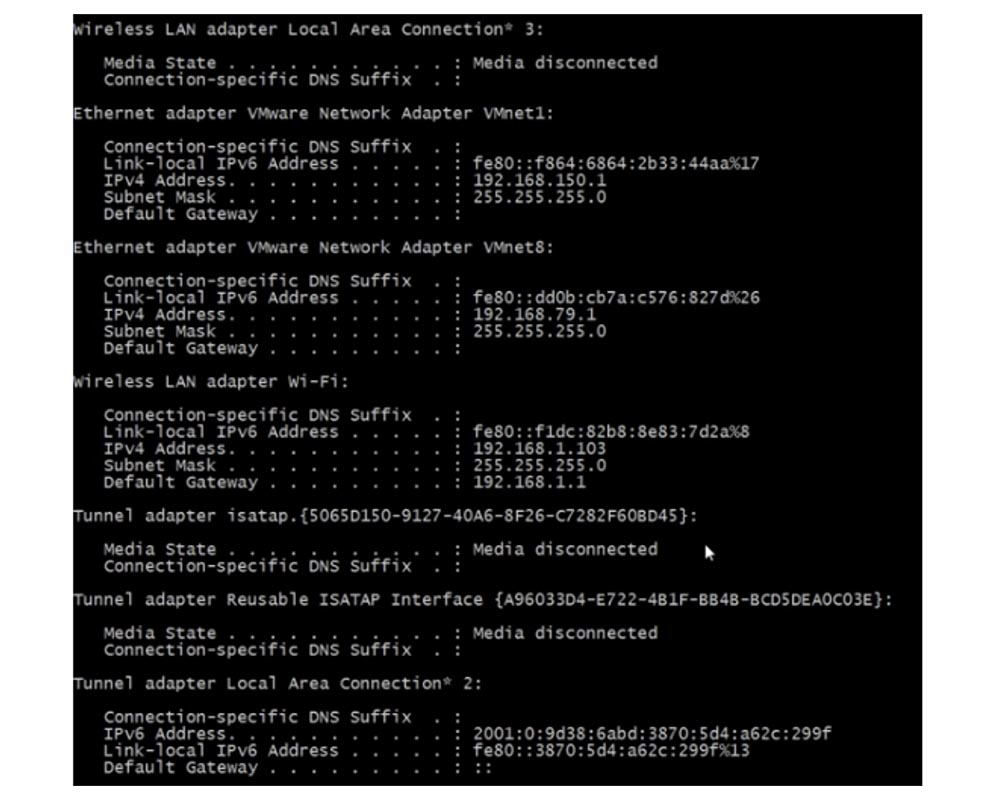

Você verá uma interface virtual de software Ethernet Adapter VPN e várias outras interfaces de software, cujo número depende dos drivers disponíveis no sistema. Aqui é mostrado meu adaptador de LAN sem fio Wi-Fi, com o qual agora estou conectado à Internet, os dados no adaptador virtual WMware Network WMnet1 estão localizados um pouco mais alto. O adaptador de túnel é mostrado abaixo, ou seja, todos os adaptadores instalados pelo software VPN são exibidos aqui.

O tópico do curso CCNA exige que você conheça dois adaptadores: um adaptador Wi-Fi sem fio e um adaptador Ethernet.

Para uma rede de escritório, o adaptador sem fio é mais importante e, se algum usuário entrar em contato com um problema, primeiro você precisará usar o comando ipconfig e verificar o endereço IP do dispositivo. Você deve verificar se esse endereço está no intervalo de endereços DHCP. Talvez o usuário tenha desativado a dinâmica e o IP estático, que não faz parte do DHCP, ou o dispositivo esteja configurado para obter automaticamente um endereço IP e, por algum motivo, não possa entrar em contato com o servidor DHCP.

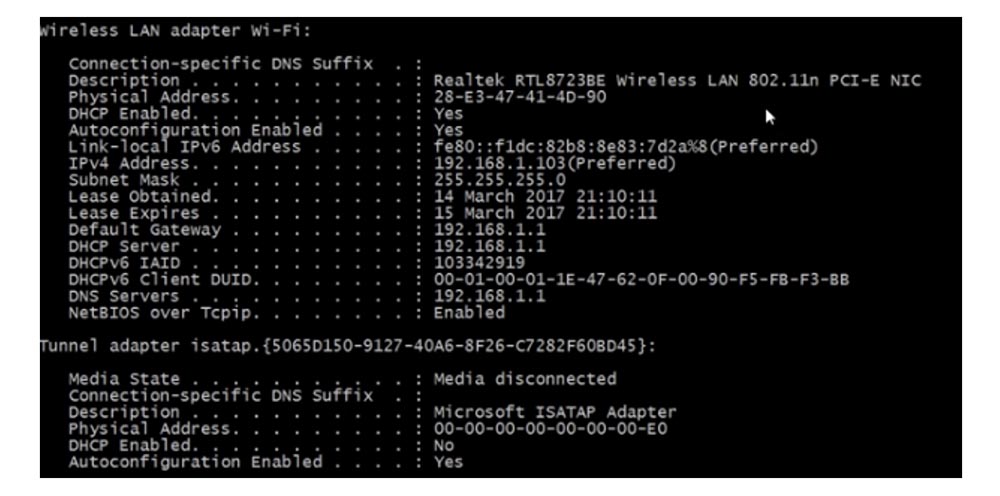

Se você precisar de informações mais completas, use o comando ipconfig / all. Você receberá os mesmos dados, mas de forma mais detalhada, com a descrição da marca do adaptador, parâmetros DHCP, endereço local do link, endereço IP, período de validade da concessão do servidor, endereço de gateway padrão e assim por diante.

Se, como resultado da verificação dessas informações, tudo estiver bem com o endereço IP e as configurações da interface não forem a causa do problema, você deverá usar outras ferramentas de diagnóstico, como o NSLookup. Este é um utilitário que permite acessar o sistema DNS através da linha de comando. Se isso não resolver o problema, use ping. Eu uso o comando ping 8.8.8.8, ou seja, eu sigo o DNS público do Google. Se o ping passar, tudo estará em ordem com a conexão e o motivo deve ser procurado em outro lugar.

Se o ping não for aprovado, você precisará usar uma ferramenta chamada Trace Route, ou tracert. Este é um comando do Windows para rastrear a rota para um determinado host. Se você digitar tracert 8.8.8.8 na linha de comandos, receberá ping com o valor TTL = 1 com um rastreamento de rota de até 30 nós. Como você pode ver, o primeiro nó é o meu roteador, o sistema mostrou o firmware DD-WRT e o endereço IP 192.168.1.1, o segundo é o servidor do meu provedor com o endereço IP 192.168.100.1, através do qual vou para a Internet e depois pings em outros nós e chega ao servidor do Google. No nosso caso, resultaram 14 esperanças, mas se, por exemplo, surgir um problema do lado do meu provedor, o rastreamento será interrompido após o terceiro nó que caracteriza o servidor ISP.

Portanto, o Trace Route é uma excelente ferramenta para identificar problemas ao longo da rota de tráfego.

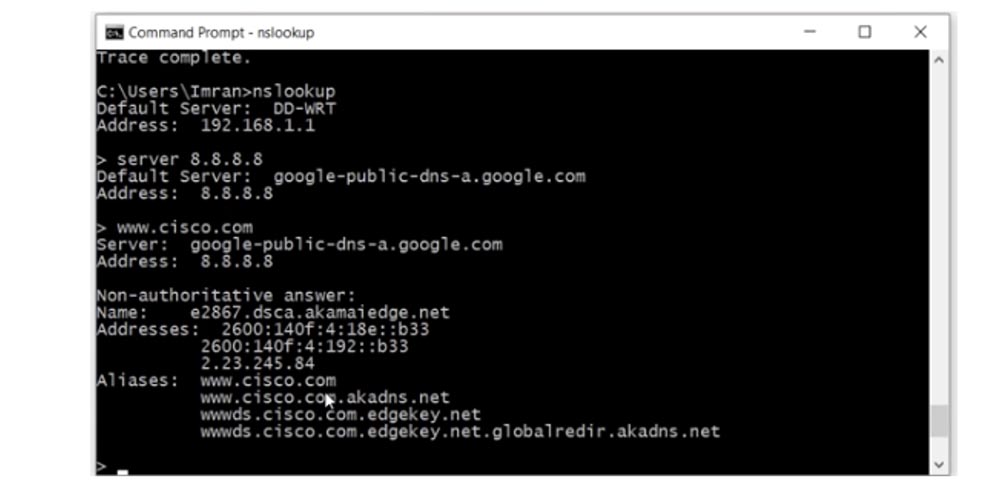

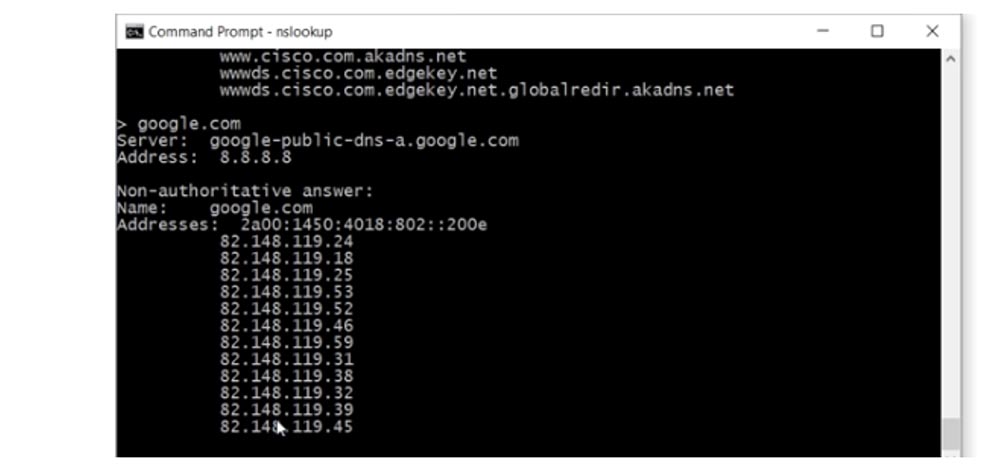

Vamos dar uma olhada no que é o NSLookup. Este é um comando que fala sobre o seu servidor DNS. Se você digitar nslookup, recebo duas linhas: o servidor padrão é DD-WRT, ou seja, meu roteador e seu endereço é 192.168.1.1. Se eu especificar um servidor DNS específico com o comando 8.8.8.8 do servidor, o sistema fornecerá sua descrição e endereço IP. Dessa forma, você pode verificar qualquer servidor DNS. Da mesma maneira, posso obter dados sobre um domínio específico digitando, por exemplo,

www.cisco.com .

Como você pode ver, a Cisco usa duas versões do endereço IP e, se eu digitar google.com, veremos muitos endereços IP usados por este servidor. Este é um serviço enorme, que é acessado por tantas pessoas que um endereço IP pode não ser suficiente.

Há uma piada de que, quando as pessoas querem saber se a Internet está funcionando, elas simplesmente digitam google.com. Além dos usuários de PC, os proprietários de smartphones com Android estão constantemente acessando esse serviço; portanto, há simplesmente um tráfego enorme passando pelos servidores desta empresa.

Portanto, o comando nslookup permite descobrir o endereço IP de um nome de domínio específico. Todas as ferramentas mencionadas acima não corrigem os problemas, mas servem para diagnosticá-los. Quanto mais você pratica no setor de TI, mais efetivamente poderá usar essas ferramentas, porque somente a prática e a experiência podem ensiná-lo a diagnosticar e corrigir rapidamente os problemas de rede. A prática lhe dará a oportunidade de entender qual é o problema, de relance nas configurações de rede do console do computador. Portanto, depois de concluirmos o estudo do tópico do ICND1, publicarei trabalhos de laboratório práticos no site para que você possa aplicar o conhecimento da teoria.

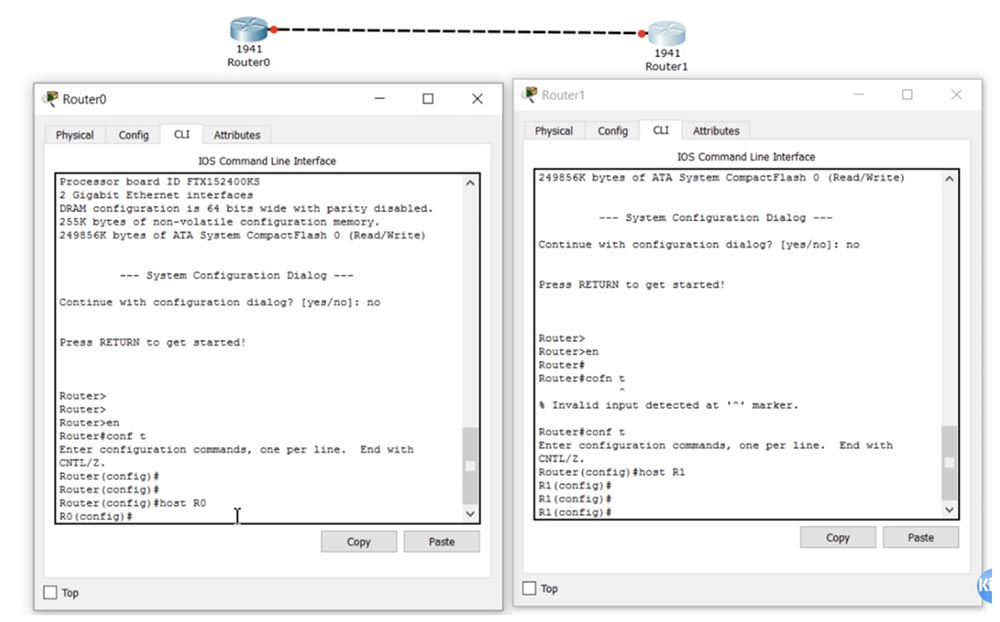

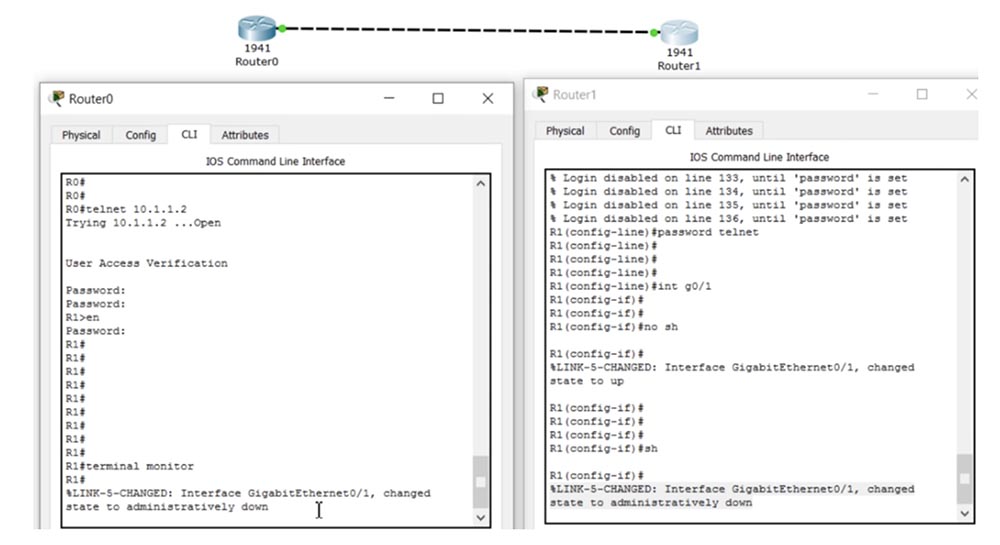

Antes de falar sobre o syslog, quero falar sobre o comando Terminal Monitor do sistema operacional Cisco IOS. Entrarei no programa Packet Tracer (se você ainda não o instalou, poderá se registrar na Network Academy e fazer o download deste programa), pegar dois roteadores e conectá-los com um cabo.

Depois, entrarei no modo de configuração global e revezarei na configuração desses roteadores, dando os nomes R0 e R1.

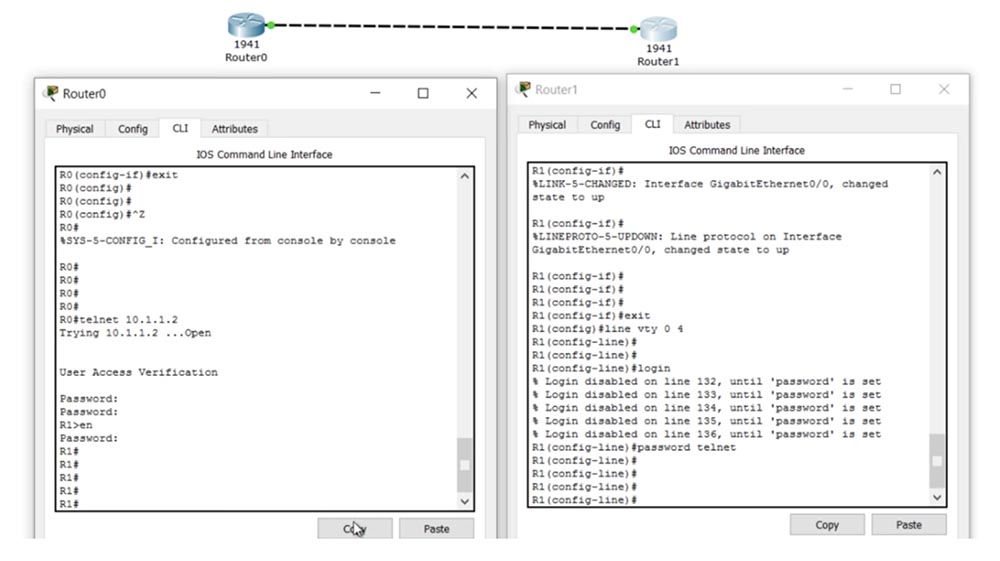

Em seguida, nas configurações R1, inserirei o comando enable password enable para definir a senha e configurar a interface g0 / 0 usando o ip add 10.1.1.2 255.255.255.0 e sem comandos shut. Da mesma maneira, configurarei o roteador R0 atribuindo a ele o endereço IP 10.1.1.1. Em seguida, ativei o protocolo Telnet com o comando line vty 0 4 e defino a senha para inserir o Telnet com os comandos telnet de login e senha. A seguir, irei às configurações de R0 e usarei o comando telnet 10.1.1.2 para estabelecer uma conexão com o roteador R1. Depois disso, o sistema solicitará uma senha para estabelecer uma conexão e inserirei a palavra telnet, que defini como a senha para R1. Como você pode ver, depois disso, na linha de comando, o nome do roteador R0 mudou para R1 - isso significa que passei pelo roteador R0 para as configurações do roteador R1.

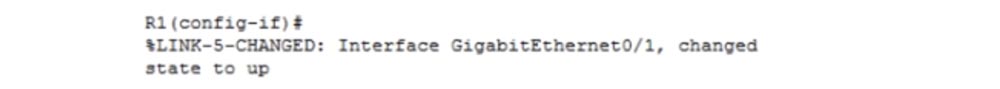

Agora vamos para a interface g0 / 1 e mostrarei algumas coisas. Primeiro, eu uso o comando no shut para isso. Você vê que a mensagem de log apareceu na janela CLI do segundo roteador, que o estado da interface g0 / 1 foi alterado para cima.

Desde que eu inseri as configurações R1 do roteador R0, verificou-se que eu havia conectado um laptop comum ao segundo roteador com um cabo e o controlado remotamente. No entanto, essa mensagem de log apareceu apenas na janela R1, porque eu estava conectado ao segundo roteador apenas pelo canal Telnet e não foi duplicado na janela CLI do primeiro roteador. O fato é que, se você inseriu remotamente as configurações de um dispositivo localizado, por exemplo, em outro prédio, por padrão, as mensagens de log desse dispositivo não serão exibidas na tela.

Para que essas mensagens de log sejam exibidas na tela do seu dispositivo, você deve usar o comando terminal monitor. De fato, isso significa que, se alguma mensagem de log de eventos aparecer na tela de outro dispositivo, elas deverão ser enviadas na forma de pacotes, através do protocolo Telnet, para o endereço IP do seu dispositivo. Por padrão, as mensagens de log não são enviadas para o endereço IP, mas depois de inserir o comando do monitor de terminal, isso começará a acontecer. Se eu inserir o comando shutdown na janela de configurações do roteador R1, uma mensagem de log sobre a alteração do estado da interface aparecerá simultaneamente nas duas telas.

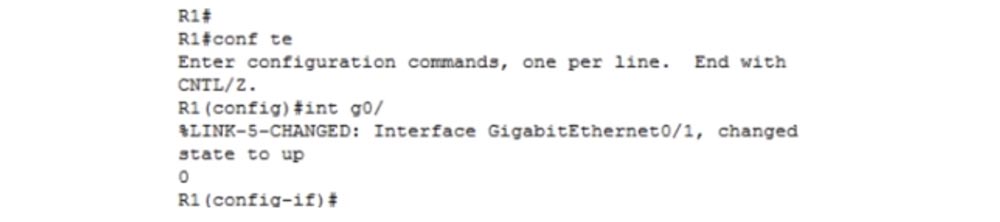

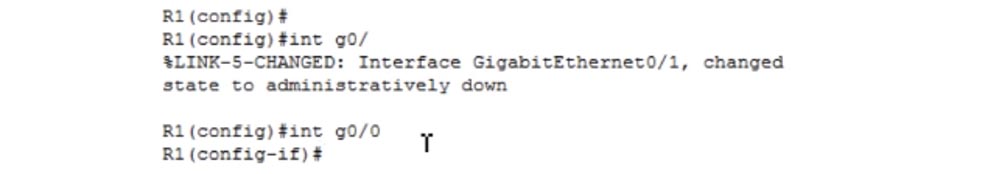

Agora vou entrar no modo de configurações globais R1 na primeira janela e começar a digitar algum comando, por exemplo, int g0 / 0. Suponha que eu consegui imprimir apenas int g0 / e, naquele momento, algum tipo de mensagem de log apareceu. Minha equipe será dividida em pedaços por esta mensagem; portanto, 0 estará na próxima linha e o dispositivo poderá não entender. Isso é especialmente inconveniente se eu digitar um comando longo ou se as mensagens de log consistirem em várias linhas, porque não sei onde parar de digitar para que minha equipe não seja dividida em pedaços ou posso esquecer de onde parei.

Para evitar isso, a sincronização de log é usada. Digite o comando line vty 0 4 na janela da direita para acessar as configurações do Telnet, após o que o cabeçalho da linha de comando muda de R1 (config-if) para R1 (config-line). Em seguida, insiro o comando síncrono de log e volto para a janela esquerda.

Agora repito a mesma situação - digite int g0 / e pausa, durante o qual a mensagem de log aparece novamente. Ele também aparece nas duas telas, mas agora o texto não quebra meu comando e, por baixo, apenas repete o que comecei a digitar. Agora, com calma, posso continuar digitando a equipe que comecei, sem medo de que seja dividida em pedaços pelos logs que aparecem. Para mim, como usuário, isso é muito conveniente, porque você não precisa pensar em como digitar um comando mais rapidamente, até que de repente uma mensagem de log de eventos seja exibida. É isso que o comando síncrono de log faz ou "sincroniza logs".

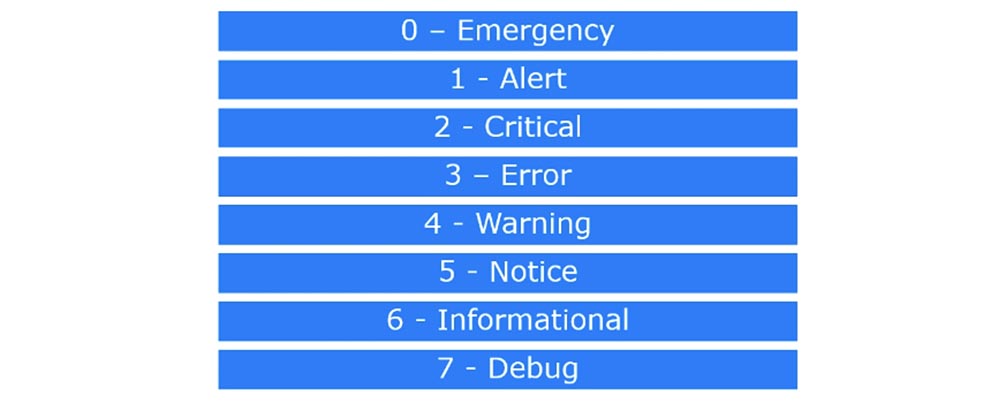

Cada uma das mensagens de log possui um certo nível de prioridade; no nosso exemplo, é o nível 5. Quanto menor o valor do nível de log, mais importante é a mensagem. Existem 8 níveis de prioridade dos logs da Cisco no total.

0 - emergência, o sistema não está totalmente operacional,

1 - situação alarmante, é necessária intervenção urgente,

2 - eventos críticos, o sistema pode falhar,

3 - mensagens de erro,

4 - todos os tipos de avisos

5 - várias notificações importantes,

6 - mensagens informativas,

7 - mensagens de depuração.

Os três primeiros níveis relatam condições perigosas do sistema, o nível 3 indica problemas no sistema, o quarto nível avisa que o estado do sistema pode se tornar instável, mas ainda está funcionando. O nível 5 notifica sobre vários eventos, por exemplo, sobre uma alteração no estado do link, como no nosso exemplo. Se você usar o modo de depuração, a tela exibirá mensagens de depuração do 7º nível. Se você é uma pessoa ocupada e não deseja ler todos os registros, pode escolher qual nível de mensagens de perigo será exibido na tela.

Por exemplo, quero ver apenas as mensagens de log até o terceiro nível de perigo. Nesse caso, o sistema exibirá apenas mensagens dos níveis 0, 1, 2 e 3, ignorando as mensagens dos níveis 4-7. Por padrão, o nível 7 está definido, para que você veja os logs de todos os níveis, de zero a sétimo.

Examinamos o que é o monitor Terminal e agora vamos para o Syslog. Se mensagens de log importantes aparecerem na tela, convém salvá-las de alguma forma no servidor Syslog, porque geralmente essas mensagens são armazenadas apenas na memória do roteador e você não poderá analisá-las depois de algum tempo.

Vamos voltar ao Packet Tracer e adicionar um servidor ao circuito que está diretamente conectado ao primeiro roteador. Na prática, o switch deve estar localizado entre eles, mas usamos esse esquema para fins de treinamento, para que possamos passar sem o switch. Entro nas configurações de rede do servidor e atribuo a ele um endereço IP estático 10.1.2.10, uma máscara de sub-rede 255.255.255.0 e um endereço de gateway padrão 10.1.2.1. Este endereço ainda não existe, mas eu o configurarei quando continuar a configurar a interface do roteador R0.

Em seguida, irei às configurações de R0, use o comando g0 / 1 e atribuirei a ele o endereço 10.1.2.1 com uma máscara de sub-rede 255.255.255.0. Assim, o servidor e o roteador estarão na mesma rede. Então eu preciso ir para as configurações do segundo roteador R1 e configurar a conexão com o primeiro roteador. Você pode configurar um RIP ou uma rota estática, neste caso, eu escolho o último.

Para fazer isso, insiro o comando ip route 0.0.0.0 0.0.0.0 10.1.1.1, ou seja, indico que todo o tráfego é enviado para o endereço 10.1.1.1. Então eu entro no show ip route e vejo que o gateway da última fila Gateway de último recurso tem o endereço 10.1.1.1 para a rede 0.0.0.0.

Agora vou verificar se é possível executar ping no dispositivo em 10.1.2.10. Se você se lembra, o ping é uma ferramenta de diagnóstico e, como você pode ver, o ping foi bem-sucedido. Em seguida, ative o modo de depuração com o comando debug ip icmp, isso significa que toda vez que o roteador tocar, uma mensagem correspondente será exibida na janela do console.

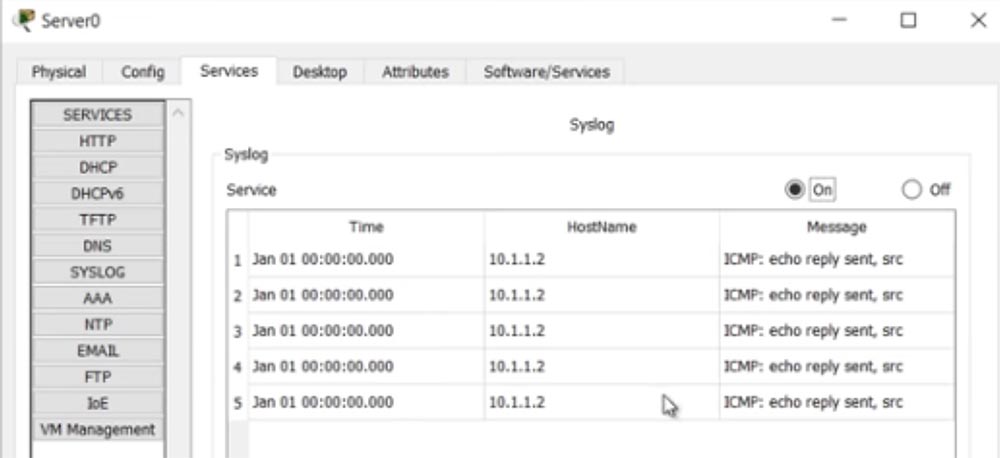

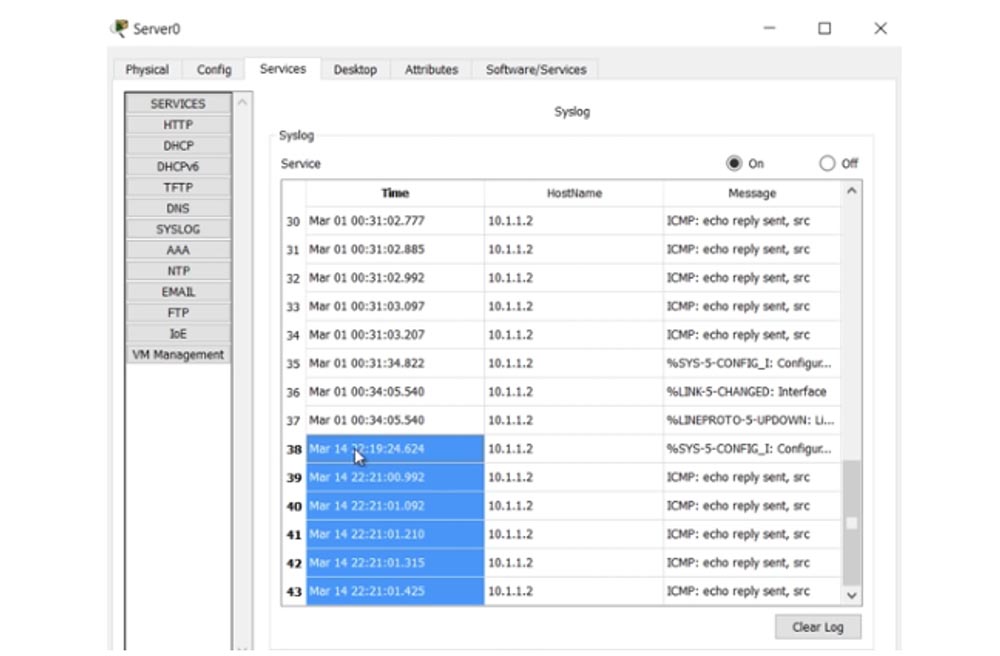

Se eu executar ping no R1 do roteador esquerdo R0 usando o comando ping 10.1.1.2, as mensagens de log aparecerão na janela CLI do roteador direito, por padrão, nível de prioridade 7. Desejo que todas as mensagens de log exibidas durante o processo de configuração sejam enviadas ao servidor Syslog. Para fazer isso, vou para a guia Serviços do painel de configurações do servidor e vejo que o parâmetro Syslog está ativado por padrão. Bem, agora devo dizer ao R1: “sempre que uma mensagem de log aparecer, envie-a para o servidor Syslog em 10.1.2.10!”. Para fazer isso, insiro o comando log 10.1.2.10. Agora todas as mensagens de log serão enviadas para o servidor. Vamos ver como isso acontece.

Entro nas configurações de R0 e novamente sigo o roteador R1. Na janela CLI do servidor certo, aparece a mensagem de depuração, que deve ser encaminhada ao servidor Syslog. Vou para a guia Syslog do servidor e vejo que todas essas mensagens apareceram lá.

Portanto, se algum evento ocorreu durante o fim de semana, depois de ter chegado ao trabalho na segunda-feira, você poderá visualizar todas as mensagens de log nas quais esses eventos são registrados. Se você tiver algum problema, poderá analisar o que aconteceu e aplicar medidas para eliminá-lo.

No entanto, se você observar atentamente as mensagens do Syslog, verá um erro: todas elas têm um carimbo de data / hora em 1º de janeiro de zero hora. Isso significa que não consigo descobrir quando os eventos gravados realmente aconteceram. Isso aconteceu porque o relógio do sistema do roteador R1 mostra a hora errada. Se eu digitar o comando show clock nas configurações deste roteador, vou ver a mensagem 0: 26: 9.539 UTC de segunda-feira, 1 de março de 1993. Isso significa que 26 minutos e 9 segundos se passaram desde que o roteador foi ligado, e o relógio padrão começa a contar a partir de 1º de março de 1993 anos.

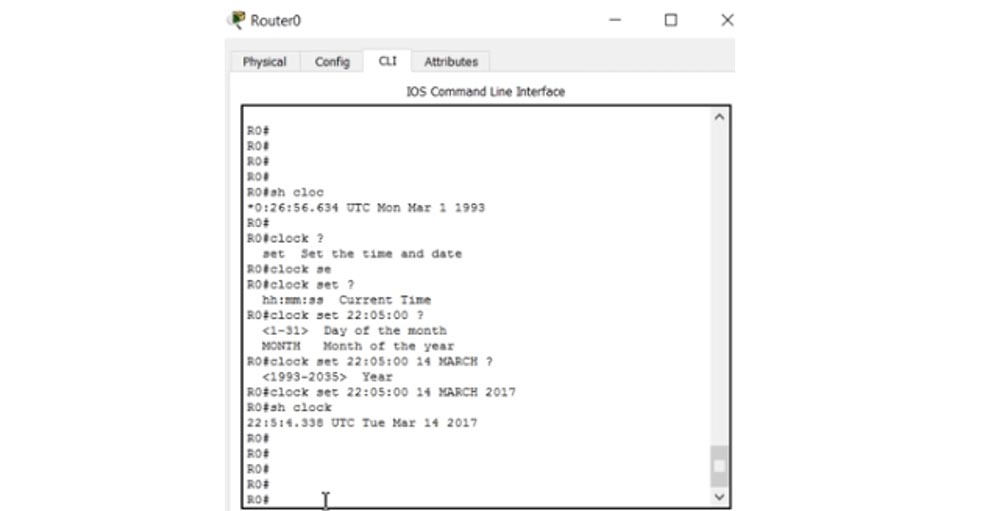

Posso definir manualmente a hora correta e começar a fazê-lo com o roteador R0. Entro no comando clock set e, em seguida, defino a hora correta no formato hh: mm: ss. Depois de inserir 22:05:00, o sistema fornece uma solicitação para inserir o dia do mês de 1 a 31 e o nome do mês. Estou imprimindo em 14 de março e agora devo inserir o ano no intervalo de 1993 a 2035. Como resultado, digito a linha 22:05:00 em 14 de março de 2017, após o qual pressione Enter. Se você agora digitar show clock, o sistema exibirá a hora correta.

Você pode perguntar por que eu ajusto o horário no roteador R0, e não no R1. Isso ocorre porque quero mostrar a configuração automática de hora do segundo roteador. Em seguida, insiro os comandos debug ip icmp e log 10.1.2.10 nas configurações R0 para que os logs sejam enviados ao servidor Syslog.

Então desabilito a depuração do roteador R1 com o comando un all e sigo o dispositivo 10.1.1.1. O ping foi bem-sucedido e, se agora você observar os logs do servidor, poderá ver que novas mensagens foram adicionadas aqui, mas por algum motivo novamente com a hora e a data zero. Isso é estranho, porque a hora correta também é mostrada nas configurações do roteador R1. Novamente sigo o roteador R0 do roteador R1, as mensagens de log aparecem na tela e no log do servidor, mas novamente com a data errada. Provavelmente as informações ainda não foram atualizadas e tentarei descobrir o porquê.

Vou para as configurações do roteador R0 e desligo as mensagens de depuração com o comando un all, após o qual vou para as configurações do roteador R1 e insiro o comando service timestamps, que coloca um carimbo de data / hora nas mensagens de depuração ou nas mensagens de log. No nosso caso, eu uso timestamps de serviço log datetime ms.

Então volto para as configurações de R0 e sigo R1. Agora você vê que as mensagens apareceram no servidor com a data e hora: 1º de março, 00:31:02 com milissegundos. Mas esta é a data errada, já que eu não marquei 1 de março, mas 14 de março! Peço desculpas por cometer erros neste tutorial em vídeo, agora vou corrigi-los.

Vou tentar definir a hora correta de uma maneira diferente. O fato é que, até que eu ativei o serviço de registro de data e hora, as mensagens chegaram com a data e hora padrão. Ativei o serviço de registro de data e hora, mas depois disso não configurei a hora e a data corretas, e é por isso que o registro de data e hora nas mensagens de log se mostrou incorreto.

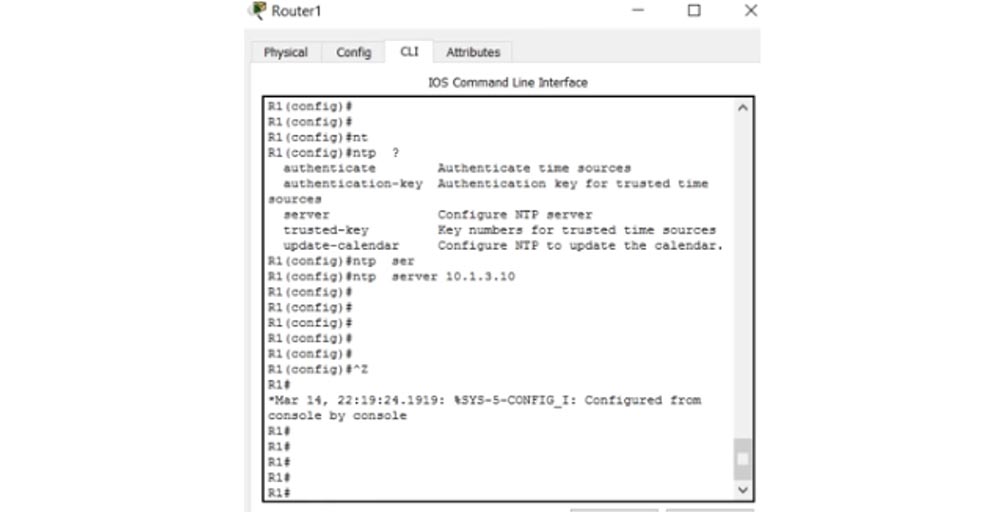

O problema com a definição manual da hora é que, se você tiver centenas de dispositivos, precisará acessar as configurações de cada dispositivo e definir a hora e a data. Para evitar isso, existe um mecanismo NTP automático, ou protocolo de horário da rede, que sincroniza o horário de um computador com o horário dos dispositivos de rede. Você pode selecionar um dispositivo de rede como um mestre NTP e definir o tempo desejado. O estudo deste protocolo está além do escopo do curso CCNA, e não tenho certeza de que o comando ntp master seja suportado pelo Packet Tracer. Mas ainda tento definir o horário correto, para o qual adicionarei outro servidor à nossa rede e atribuirei a ele um servidor NTP.

Para fazer isso, vou entrar em suas configurações e verificar a guia NTP. Como você pode ver, a data e a hora corretas são definidas aqui e a função NTP está ativada.

Depois, vou para as configurações de rede do Servidor1 e atribuo a ele um endereço IP 10.1.3.10, uma máscara de sub-rede 255.255.255.0 e um gateway padrão 10.1.3.1. Como mencionei anteriormente, esse gateway não está configurado, então eu vou para as configurações do roteador R1 e configuro a interface g0 / 1 para se comunicar com o servidor emitindo o ip add 10.1.3.1 255.255.255.0 e sem comandos de fechamento.

Em seguida, nas configurações do roteador, insiro o comando ntp server 10.1.3.10, após o qual o roteador R1 poderá receber a hora correta do servidor NTP. Como você pode ver, agora temos mensagens de log de nível 5 com o registro de data e hora correto.

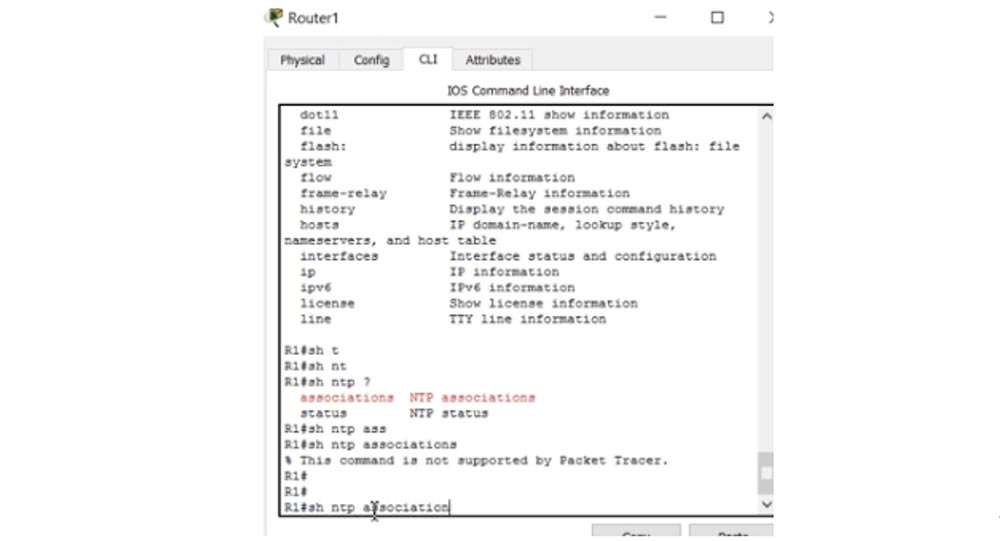

show clock, , . ntp association, , Packet Tracer, ntp.

ntp status , . , Stratum 2 – , NTP-, R2 , 1. , R1, stratum 3 (NTP- + R1 + ), R1 NTP- 2. , .

R0 R1 10.1.1.2, , Server0 , .

, NTP Syslog. – CDP, Cisco Discovery Protocol. .

, , , , . Cisco, , , IP-. , LLDP, Link Layer Discovery Protocol, , CDP, .

CDP Cisco . LLDP, Cisco . , LLDP, Cisco, CDP.

, , Packet Tracer. , , CDP , Server0 R0. , , .

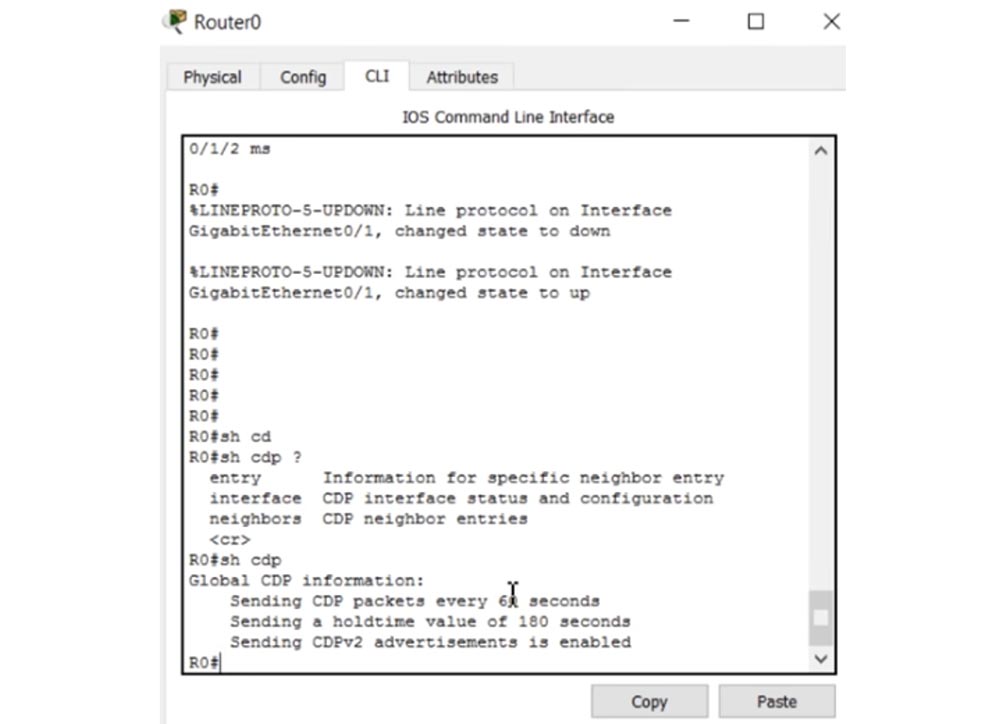

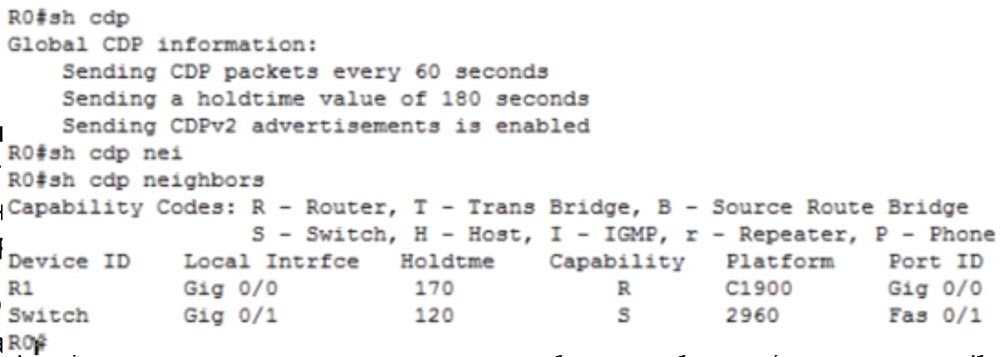

CLI R0 show cdp. , cdp- 60 , 180 , – CDPv2.

CDP , , , . 60 . show cdp neighbors, , R0 CDP-.

, R0 – R1 . R1 R 1900 R0 g0/0, g0/0 R0.

, show cdp neighbors , , , . , .

R0 – 2960, g0/1. , , , , , Capability, : R – , S – , H- .. R0 FastEthernet 0/1.

, CDP . , , – CDP . , , . CDP? config t cdp run. , cdp . cdp no cdp run. , cdp, show cdp – , CDP is not enable.

, cdp , . , , cdp cdp run, , , int g0/1, cdp enable, , no cdp enable, . no cdp enable cdp , . , / cdp run, – enable.

show cdp neighbors, , R0 – R1. cdp g0/1, «».

LLDP , CDP, lldp run/no lldp run. , Cisco CDP , LLDP – . LLDP , , g0/1, lldp receive, , lldp transmit, LLDP -.

, no lldp receive, – no lldp transmit. CDP LLDP , , – , LLDP -.

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? ,

30% entry-level , : VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps $20 ? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?