Hoje, examinamos a subseção 1.7a e a seção 5.4 do tópico do exame ICND2. Estes são tópicos descritivos, ou seja, a Cisco não exige que você os estude em profundidade. Você só precisa saber o que o padrão 802.1X e a família de protocolos AAA significam.

Vejamos um dispositivo Cisco e lembre-se de como entramos nesse dispositivo. A cada vez, para efetuar login no dispositivo Cisco, configuramos uma senha nas linhas VTY, que fornecem acesso ao dispositivo via Telnet. Isso significa que, por padrão, o IOS ativa o comando login e começa a procurar a senha da linha VTY.

Se você inserir o login local, o sistema começará a procurar uma senha local configurada para o nome de usuário. Portanto, se você entrar no modo de configuração global e digitar o nome de usuário "Imran" e a senha "Imran", e entrar na linha VTY e digitar login local, o sistema procurará uma senha local, ou seja, o nome de usuário e a senha que você definiu.

O problema é que essas duas configurações são definidas localmente no dispositivo e, se você tiver mil usuários em sua organização, cada um desses dispositivos precisará se lembrar de mil nomes de usuário e senhas. Se você tiver 1000 dispositivos, cada um deles terá 1000 nomes de usuário e 1000 senhas. Imagine o que significa definir tantas senhas em mil ou até cem dispositivos.

Os critérios de segurança exigem que as senhas sejam alteradas com frequência. Se você precisar alterar a senha de 1000 usuários, precisará acessar cada uma das centenas ou milhares de dispositivos e fazê-lo manualmente. É uma quantidade inimaginavelmente enorme de trabalho.

Existe uma maneira ideal de configurar centralmente os dispositivos Cisco. Esta é uma família de protocolos AAA (autenticação, autorização, contabilidade) que fornece três funções - autenticação, autorização e contabilidade.

Suponha que tenhamos um servidor central que hospeda um banco de dados de nomes de usuário e senhas e seu switch Cisco. Quando um usuário tenta efetuar login em um dispositivo Cisco, o switch não procura esses dados em sua memória, mas tenta se conectar ao servidor AAA. Depois de encontrar os dados do usuário, ele permite que ele efetue login.

Se tivermos milhares desses dispositivos, o acesso a eles é configurado por meio do servidor AAA, e não importa onde você insira esse dispositivo, ele sempre verificará seu nome de usuário e senha neste servidor. Se você precisar alterar a senha, efetue login no servidor, configure e suas configurações serão aplicadas a todos os dispositivos em sua rede.

O AAA usa principalmente dois protocolos - RADIUS e TACACS +.

RADIUS é um protocolo de autenticação e autorização remota descrito pela RFC 2865-2866. As propostas de trabalho são coletadas sob os auspícios da organização aberta Internet Society, quando cada pessoa pode fazer suas propostas para melhorar a operação de um produto de software. Este é um protocolo bastante antigo desenvolvido em 1991. É usado principalmente para autenticar usuários da rede e usa as portas UDP 1645/1646, enquanto os dispositivos mais novos usam as portas 1812/1813.

O RADIUS suporta três funções: autenticação, autorização executiva Autorização EXEC e contabilidade executiva EXEC Accounting. A autenticação oferece a oportunidade de obter ou não acessar o dispositivo, e a autorização permite ou proíbe que você execute determinadas ações, por exemplo, insira certos comandos no dispositivo. Depende do nível de privilégios concedidos a você, ou seja, determina o que você pode fazer depois de obter acesso ao dispositivo. Contabilidade significa gravar todos os comandos que você digitou no dispositivo, para monitorar a conformidade com os privilégios concedidos a você.

TACACS + é um protocolo de sessão pelo qual o servidor AAA central decide se deve ou não permitir que o usuário se conecte à rede. Esta é uma versão aprimorada do protocolo proprietário Cisco TACACS, que é um padrão público aberto. É usado em maior medida para gerenciar dispositivos do usuário, por exemplo, você pode se conectar a uma impressora e o que você pode fazer com esta impressora.

Este protocolo usa TCP e porta 49. Se você possui um firewall entre o dispositivo e o servidor AAA, deve colocar a porta RADIUS ou TACACS + correspondente em exceções, ou seja, abrir o tráfego UDP ou TCP. Portanto, é muito importante saber o número da porta para garantir a operação desses protocolos.

O TACACS + suporta mais recursos que o RADIUS, como autorização de comando. Na autorização executiva da Autorização EXEC, primeiro é necessário especificar o nível de privilégio do usuário, por exemplo Priv 15 ou Priv10, ou seja, especificar, por exemplo, quais comandos um usuário autorizado pelo Priv 10. Pode usar no TACACS +, um nível de autorização mais detalhado, ou seja, é possível especificar comandos específicos que o usuário pode ou não usar, por exemplo, para estabelecer que o usuário do Priv 15 não pode usar os comandos de controle de protocolo de roteamento. Ou seja, no nível de Autorização de Comando, você pode especificar quais comandos o usuário pode usar e quais comandos ele está proibido de usar.

Uma situação semelhante à função Contabilidade de comandos - é possível ajustar quais comandos do usuário devem ser registrados no log e quais ignorar.

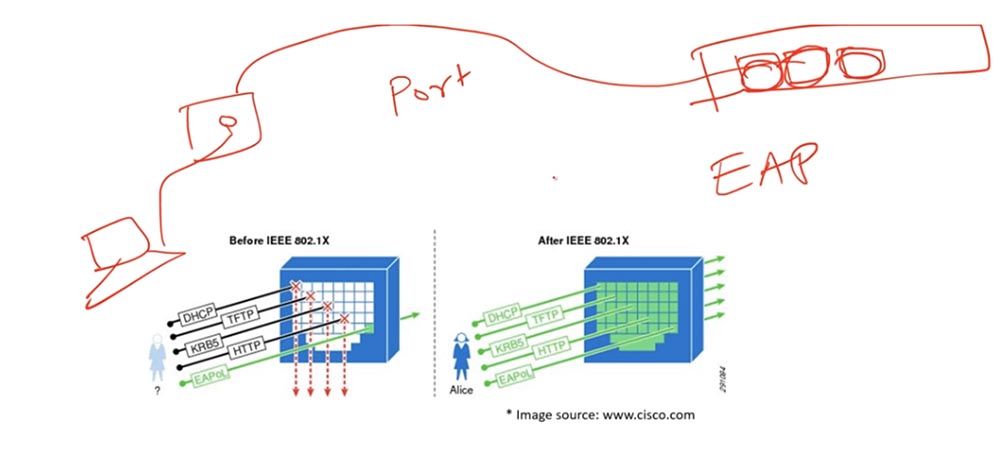

Considere uma opção típica. A mulher da foto está trabalhando com um laptop conectado a uma tomada. Se você se lembra, em um dos tutoriais em vídeo do ICND1, discutimos o PortSecurity, que bloqueia a porta dependendo do endereço MAC do dispositivo.

Por exemplo, se um endereço MAC específico for especificado para uma porta específica, quando um dispositivo com um endereço MAC diferente for conectado a essa porta, a porta será bloqueada. Isso não é muito conveniente, porque na prática às vezes é necessário fornecer acesso a um usuário cujo endereço MAC do dispositivo não tem o direito de trabalhar com essa porta e é muito difícil configurar endereços MAC permitidos a cada vez. Você não deseja que as pessoas abusem dessa porta, mas, ao mesmo tempo, não deseja negar o acesso a todos em uma linha. Nesse caso, você precisa aplicar o protocolo EAP do padrão 802.1X - essa é uma estrutura de autenticação em redes p2p.

Se você possui uma porta de switch físico, suponha que uma tomada de rede esteja conectada por um patch cord a um switch de 48 portas, então você pode configurar cada uma dessas portas para funcionar com 802.1X.

Quando você faz isso, qualquer tráfego DHCP, TFTP, HTTP etc. será bloqueado, exceto pelo tráfego usando o protocolo EAPoL especial ou o protocolo de autenticação extensível pela LAN. Esse tráfego irá para o servidor AAA e, se o nome de usuário e a senha corresponderem ao nível de acesso, a porta do switch estará aberta. Depois disso, todo o tráfego HTTP, TFTP, KRB5 e HTTP anteriormente proibido poderá ser enviado para o destino. Se o nome de usuário e a senha não atenderem às condições de acesso, nada será alterado - todo o tráfego, exceto o tráfego EAPoL, ainda será negado para esta porta. Esta é a explicação mais simples do que o padrão 802.1X faz. Vejamos o processo de trabalho desse padrão, que consiste em 3 componentes.

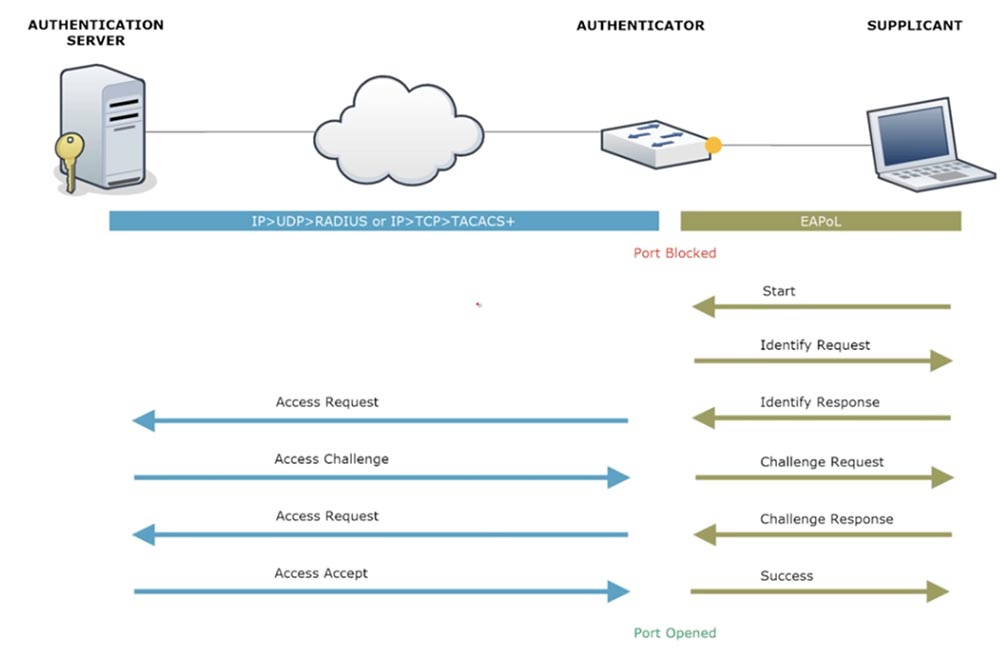

O primeiro componente é o candidato, o usuário que precisa passar pela autenticação de rede. Geralmente, Suplicante significa software especial que é incluído em muitos sistemas operacionais modernos. Se o seu sistema operacional não o contiver, será necessário instalar esse programa. Permite conectar a uma porta de switch disponível usando o protocolo 802.1X. O switch é o segundo componente chamado "autenticador". Ele está localizado entre o solicitante e o terceiro componente, o servidor de autenticação. Primeiro, todo o tráfego do usuário é bloqueado pela porta do switch, porque o dispositivo nem sequer possui um endereço IP, porque toda a comunicação com o autenticador é realizada apenas usando o protocolo EAPoL.

O software suplicante cria um quadro EAPoL e o envia ao autenticador. Ele cria um novo pacote IP. Se o RADIUS for usado, será um pacote UDP, se TACACS +, o pacote TCP no qual o quadro EAPoL é colocado. O pacote é enviado ao servidor de autenticação, que verifica o nome de usuário e a senha e permite ou nega o trabalho desse usuário.

Considere o processo com mais detalhes. Tudo começa com a mensagem de início do dispositivo, mas nem todos os dispositivos o enviam. Mas, mesmo que o dispositivo do usuário se conecte à porta sem essa mensagem, o autenticador ainda envia a ele uma solicitação de identificação. Dependendo das configurações, o autenticador da Cisco envia essa solicitação a cada poucos minutos ou segundos. Se o dispositivo enviar uma mensagem de início, a solicitação de identificação do comutador será enviada imediatamente. Em seguida, o dispositivo do usuário envia uma resposta de identificação Identify Response, que contém o nome de usuário, por exemplo, Imran, e esse quadro vai para o autenticador. Ele pega o nome "Imran", o coloca em um pacote IP e o envia ao servidor de autenticação. Esta mensagem é chamada Solicitação de Acesso ou Solicitação de Acesso. O servidor diz: “Ótimo, consegui o nome de usuário“ Imran ”, envie-me sua senha agora” e envia a solicitação de acesso correspondente ao Access Challenge ao autenticador.

Não se preocupe com o estudo aprofundado desse processo, porque os tópicos do padrão 802.1X no curso ICND2 são descritivos.

O autenticador envia uma solicitação correspondente ao solicitante e envia uma senha a ele. Existem nuances aqui: o usuário não pode enviar a senha ao servidor na forma de uma simples mensagem de texto, o tunelamento usando criptografia é necessário aqui. Nesse caso, o suplicante deve usar TLS ou PIP - IP protegido ou o protocolo de autenticação MS-CHAP.

Portanto, o dispositivo do usuário envia a senha pelo túnel criptografado e chega ao servidor de autenticação dentro da Solicitação de Acesso. Se a senha estiver correta, o servidor retornará a permissão Aceitar acesso. Se o teste for bem-sucedido, o autenticador envia ao usuário uma mensagem de Sucesso, após a qual a porta é aberta para permitir a passagem do tráfego. Este é o processo de transferência de uma porta de um estado de filtragem ou desligamento para um estado aberto, de acordo com os protocolos do padrão de autenticação de rede 802.1X. Podemos dizer que essa estrutura fornece um nível mais alto de segurança de acesso à rede do que o PortSecurity padrão.

Esse padrão é amplamente usado para dispositivos de acesso sem fio quando vários laptops estão conectados a um dispositivo para acessar a rede. Um dispositivo sem fio, ou ponto de acesso, se conecta ao servidor de autenticação e organiza o acesso à rede para os usuários.

Dependendo do protocolo usado, RADIUS ou TACACS +, os dispositivos do usuário têm permissão para trabalhar com uma VLAN específica. Por exemplo, após a autenticação, o laptop 1 pode usar a VLAN 100 para comunicação e o laptop 2 pode usar a VLAN 200. Todos esses parâmetros podem ser configurados usando os protocolos de autenticação 802.1X mencionados.

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?