Hoje, examinaremos dois tópicos importantes: DHCP Snooping e a VLAN nativa "não padrão". Antes de prosseguir para a lição, convido você a visitar nosso outro canal do YouTube, onde pode assistir a um vídeo sobre como melhorar sua memória. Eu recomendo que você se inscreva neste canal, pois postamos várias dicas úteis para o auto-aperfeiçoamento.

Esta lição é dedicada ao estudo das subseções 1.7be 1.7c do ICND2. Antes de iniciar o DHCP Snooping, lembremos alguns pontos das lições anteriores. Se não me engano, estudamos o DHCP nas lições "Dia 6" e "Dia 24". Ele discutiu questões importantes sobre a atribuição de endereços IP por um servidor DHCP e a troca de mensagens relevantes.

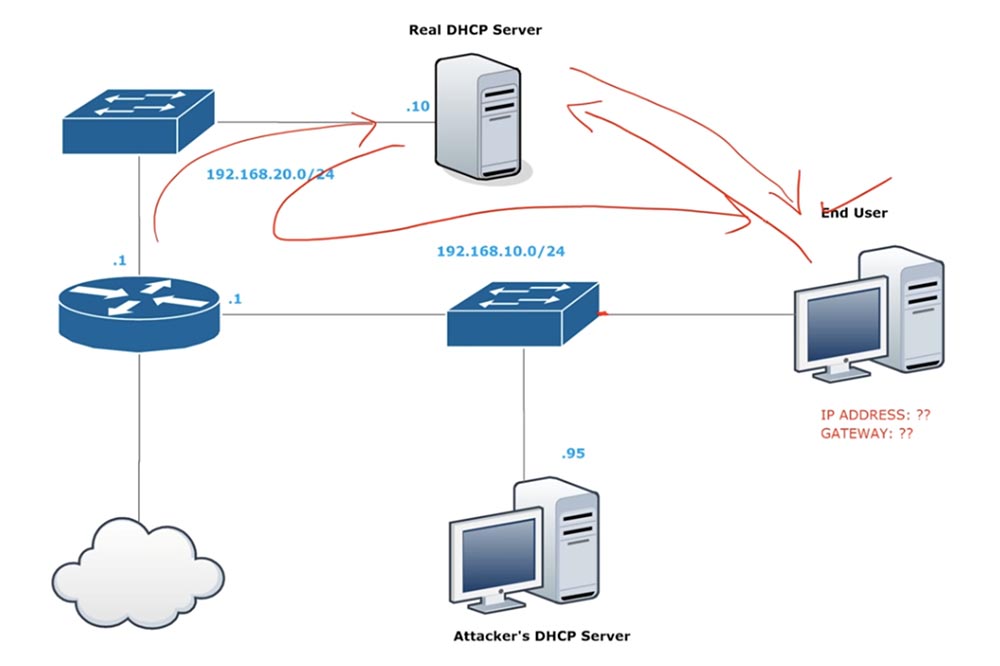

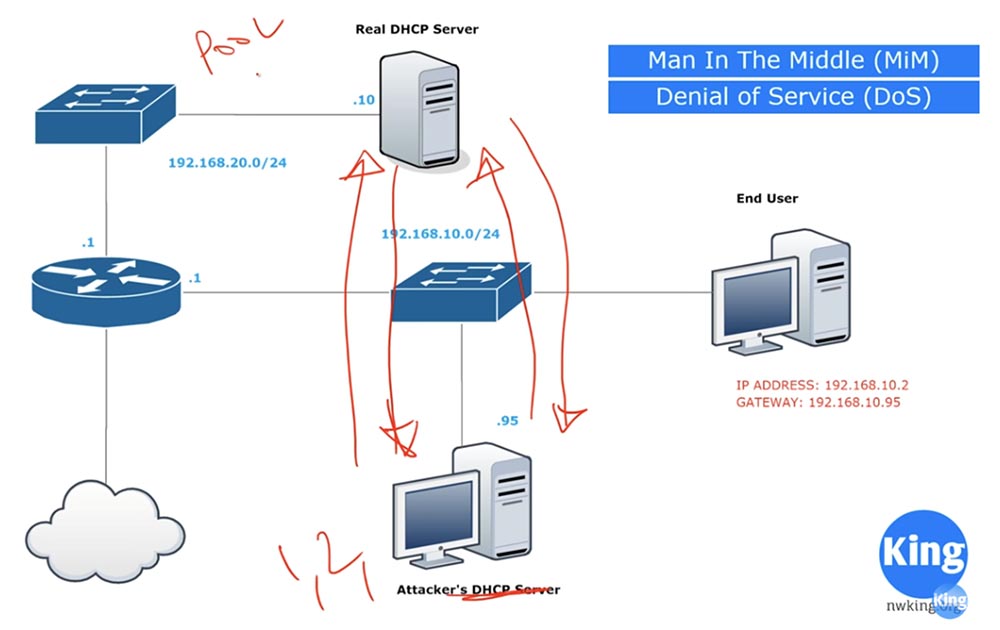

Normalmente, quando um usuário final entra em uma rede, ele envia uma solicitação de transmissão para a rede que todos os dispositivos de rede “ouvem”. Se estiver diretamente conectado ao servidor DHCP, a solicitação será diretamente para o servidor. Se a rede tiver dispositivos de transmissão - roteadores e comutadores -, a solicitação ao servidor passará por eles. Após receber a solicitação, o servidor DHCP responde ao usuário, ele envia uma solicitação para um endereço IP, após o qual o servidor emite esse endereço para o dispositivo do usuário. É assim que o processo de obtenção de um endereço IP ocorre em condições normais. De acordo com o exemplo no diagrama, o Usuário Final receberá o endereço 192.168.10.10 e o endereço de gateway 192.168.10.1. Depois disso, o usuário poderá acessar a Internet através desse gateway ou se comunicar com outros dispositivos de rede.

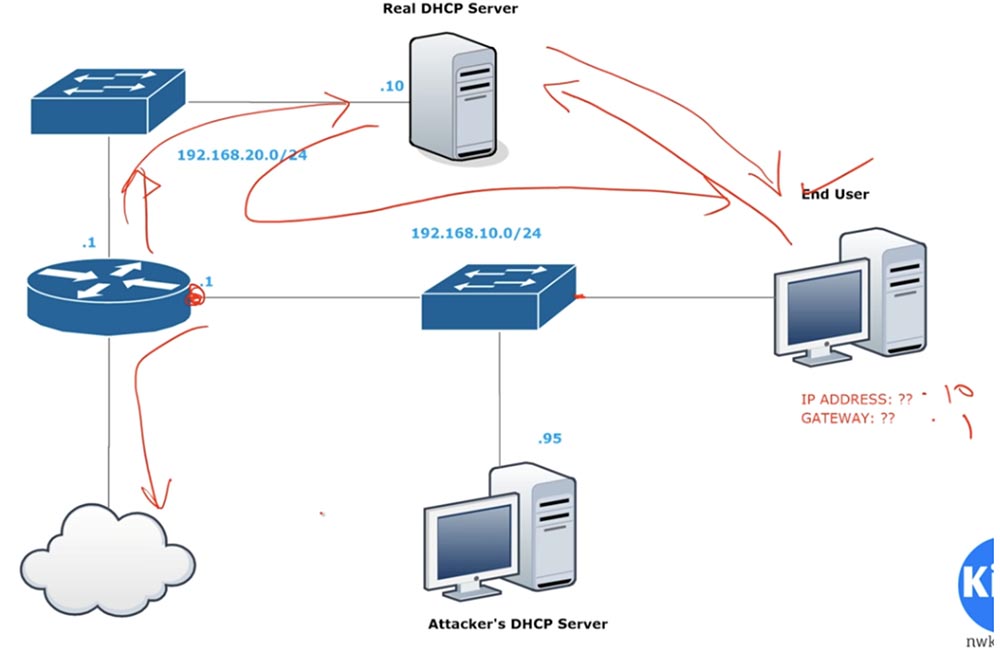

Suponha que, além de um servidor DHCP real, exista um servidor DHCP fraudulento na rede, ou seja, um invasor simplesmente instale um servidor DHCP em seu computador. Nesse caso, o usuário, tendo entrado na rede, envia a mensagem de difusão da mesma maneira, que o roteador e o comutador encaminham para o servidor real.

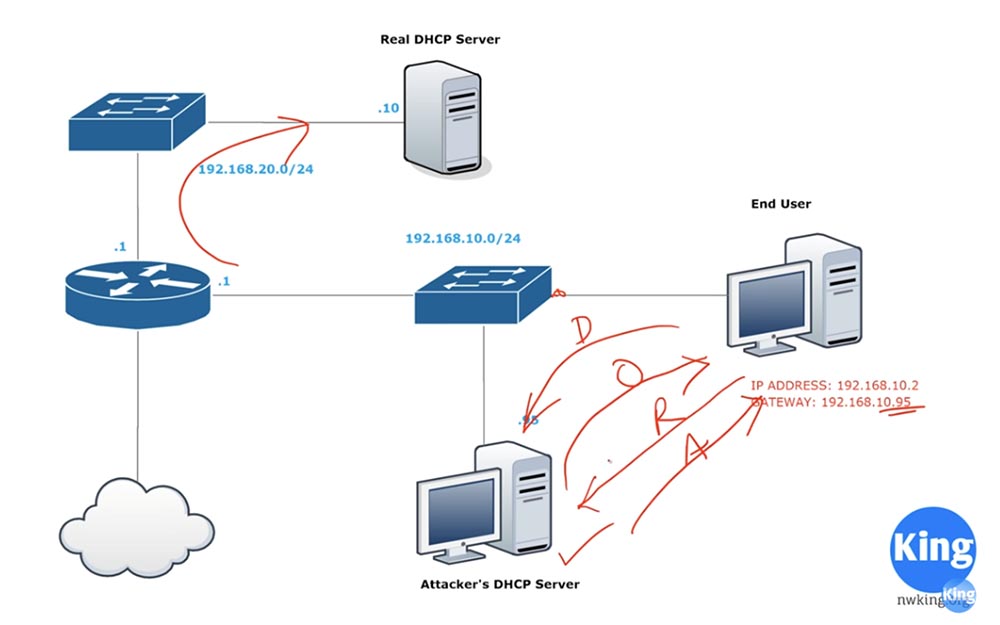

No entanto, o servidor fraudulento também "escuta" a rede e, após receber uma mensagem de difusão, responderá ao usuário em vez de um servidor DHCP real com sua oferta. Após recebê-lo, o usuário dará o seu consentimento, como resultado do qual ele receberá o endereço IP do atacante 192.168.10.2 e o endereço de gateway 192.168.10.95.

O processo de obtenção de um endereço IP é abreviado como DORA e consiste em 4 etapas: Descoberta, Oferta, Solicitação e Reconhecimento. Como você pode ver, o invasor fornecerá ao dispositivo um endereço IP legal que está no intervalo disponível de endereços de rede, mas, em vez do endereço de gateway real 192.168.10.1, ele "escorregará" o endereço falso 192.168.10.95, ou seja, o endereço de seu próprio computador.

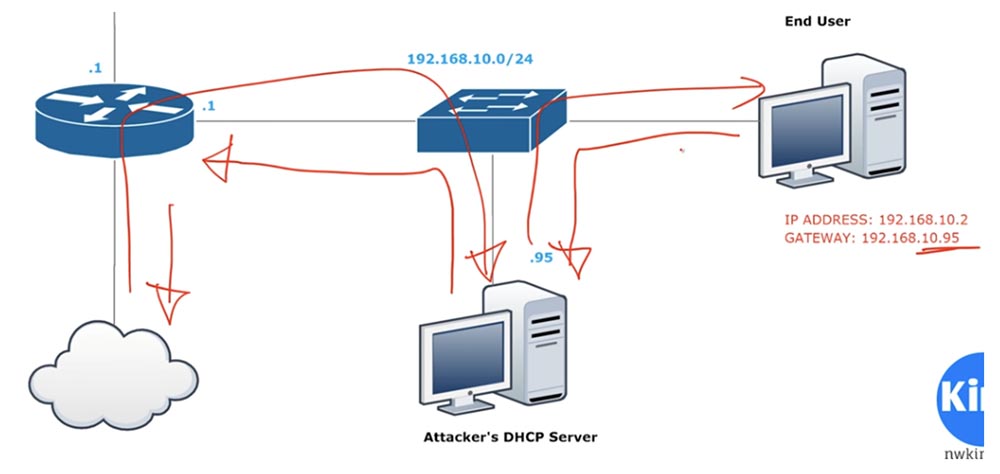

Depois disso, todo o tráfego do usuário final direcionado à Internet passará pelo computador do invasor. Um invasor o redirecionará ainda mais, e o usuário não sentirá nenhuma diferença com esse método de comunicação, pois ainda poderá acessar a Internet.

Da mesma forma, o tráfego reverso da Internet chegará ao usuário através do computador do invasor. Isso é o que geralmente é chamado de ataque do Homem no Meio (MiM) - o "homem no meio". Todo o tráfego do usuário passará pelo computador do hacker, que poderá ler tudo o que ele enviar ou receber. Este é um tipo de ataque que pode ocorrer em redes DHCP.

O segundo tipo de ataque é chamado de negação de serviço (DoS), ou negação de serviço. O que acontece com isso? O computador do hacker não funciona mais como um servidor DHCP, agora é apenas um dispositivo de ataque. Ele envia uma solicitação de descoberta para o servidor DHCP real e recebe uma mensagem de oferta em resposta, depois envia o servidor de solicitação e recebe um endereço IP dele. O computador do invasor faz isso a cada poucos milissegundos, cada vez que recebe um novo endereço IP.

Dependendo das configurações, um servidor DHCP real possui um pool de centenas ou várias centenas de endereços IP vagos. O computador hacker receberá os endereços IP .1, .2, .3 e assim por diante até que o pool de endereços esteja completamente esgotado. Depois disso, o servidor DHCP não poderá fornecer endereços IP para novos clientes da rede. Se um novo usuário entrar na rede, ele não poderá obter um endereço IP gratuito. Este é o significado do ataque de negação de serviço no servidor DHCP: privá-lo da capacidade de emitir endereços IP para novos usuários.

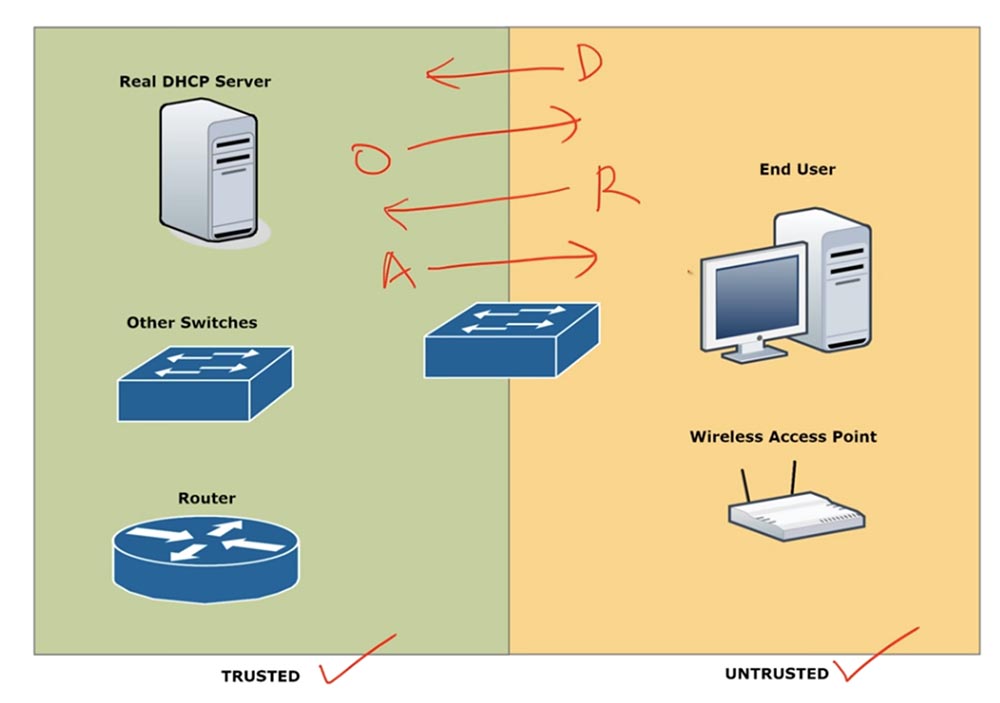

O conceito de espionagem DHCP é usado para combater esses ataques. Essa é uma função OSI de segundo nível que atua como uma ACL e funciona apenas em comutadores. Para entender o DHCP Snooping, é necessário considerar dois conceitos: Portas de switch confiáveis e Portas não confiáveis para outros dispositivos de rede.

As portas confiáveis deixam passar qualquer tipo de mensagem DHCP. Portas não confiáveis são as portas às quais os clientes estão conectados e o DHCP Snooping garante que todas as mensagens DHCP provenientes dessas portas sejam descartadas.

Se recordarmos o processo DORA, a mensagem D será enviada do cliente para o servidor e a mensagem O - do servidor para o cliente. Em seguida, uma mensagem R é enviada do cliente para o servidor e o servidor envia a mensagem A para o cliente.

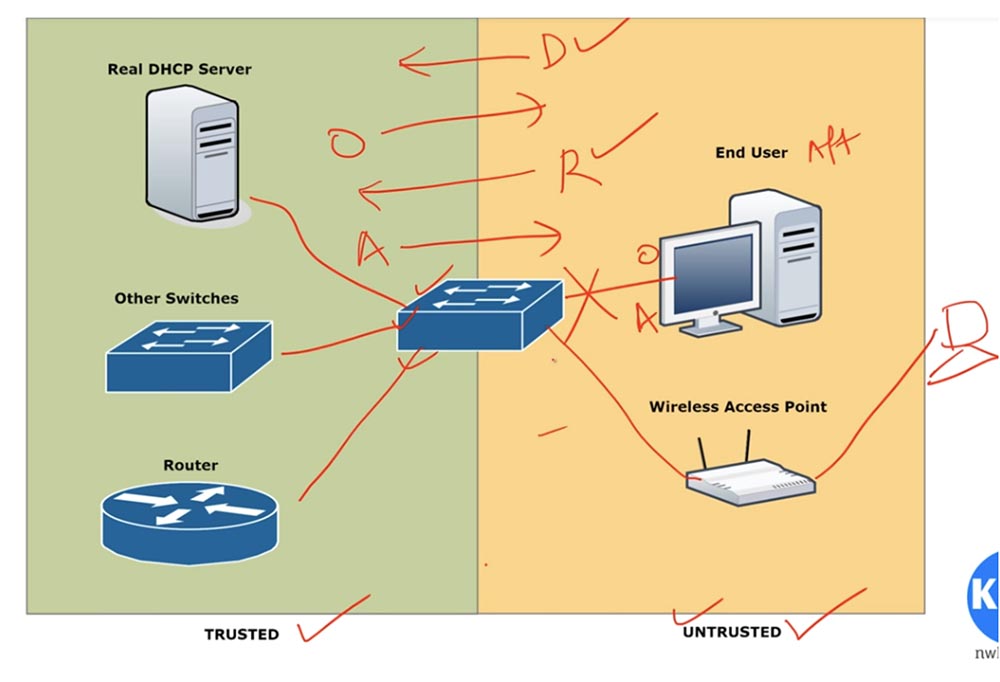

As mensagens D e R de portas não seguras são recebidas e as mensagens do tipo O e A são descartadas. Quando o DHCP Snooping está ativado, todas as portas do switch são consideradas inseguras por padrão. Esta função pode ser usada como um todo para o switch e para VLANs individuais. Por exemplo, se a VLAN10 estiver conectada a uma porta, você poderá ativar esta função apenas para a VLAN10 e, em seguida, sua porta não será confiável.

Ao ativar o DHCP Snooping, você, como administrador do sistema, terá que acessar as configurações do comutador e configurar as portas para que apenas as portas conectadas a dispositivos semelhantes ao servidor sejam consideradas não confiáveis. Isso se refere a qualquer tipo de servidor, não apenas ao DHCP.

Por exemplo, se outro switch, roteador ou servidor DHCP real estiver conectado à porta, essa porta será configurada como confiável. As portas restantes do switch às quais os dispositivos do usuário final ou pontos de acesso sem fio estão conectados devem ser configurados como inseguros. Portanto, qualquer dispositivo, como um ponto de acesso ao qual os usuários se conectem, é conectado ao switch através de uma porta não confiável.

Se o computador do invasor enviar as mensagens do switch O e A, elas serão bloqueadas, ou seja, esse tráfego não poderá passar por uma porta não confiável. É assim que o DHCP Snooping evita os tipos de ataques discutidos acima.

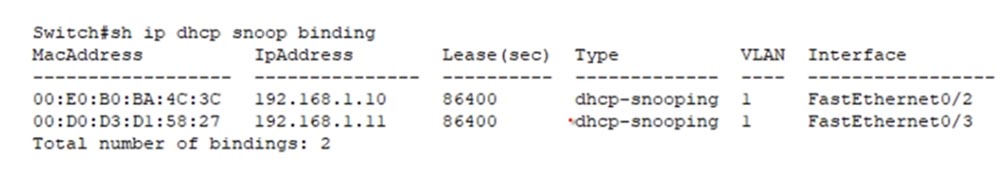

Além disso, o DHCP Snooping cria tabelas de ligação DHCP. Depois que o cliente receber um endereço IP do servidor, esse endereço, juntamente com o endereço MAC do dispositivo que o recebeu, será inserido na tabela DHCP Snooping. Uma porta não segura à qual o cliente está conectado será vinculada a essas duas características.

Isso ajuda, por exemplo, a impedir um ataque de negação de serviço. Se um cliente com este endereço MAC já recebeu um endereço IP, por que ele exigiria um novo endereço IP? Nesse caso, qualquer tentativa dessa atividade será impedida imediatamente após a verificação da entrada na tabela.

A próxima coisa que precisamos discutir é o Nondefault, ou a VLAN nativa "não padrão". Nós tocamos repetidamente no tópico da VLAN, dedicando 4 tutoriais em vídeo a essas redes. Se você esqueceu o que é, recomendo que você reveja essas lições.

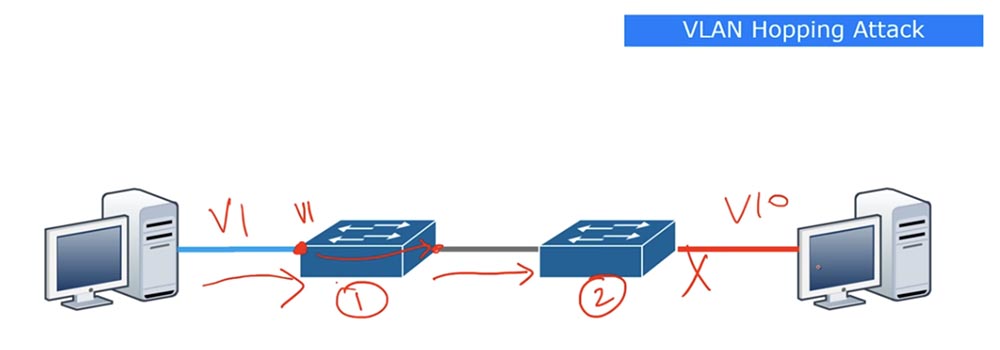

Sabemos que nos comutadores Cisco, a VLAN nativa padrão é a VLAN1. Existem ataques chamados VLAN Hopping. Suponha que o computador no diagrama esteja conectado ao primeiro comutador por VLAN1 nativa padrão e o último comutador esteja conectado ao computador por VLAN10. Entre os switches, o tronco está organizado.

Geralmente, quando o tráfego do primeiro computador vai para o comutador, ele sabe que a porta à qual esse computador está conectado faz parte da VLAN1. Em seguida, esse tráfego vai para o tronco entre os dois comutadores, enquanto o primeiro comutador pensa da seguinte maneira: "esse tráfego veio da VLAN nativa, portanto não preciso marcá-lo" e encaminha o tráfego não marcado que vai para o segundo comutador ao longo do tronco.

O switch 2, tendo recebido tráfego não marcado, pensa assim: "como esse tráfego está sem uma tag, significa que pertence à VLAN1, então não posso enviá-la pela VLAN10". Como resultado, o tráfego enviado pelo primeiro computador não pode alcançar o segundo computador.

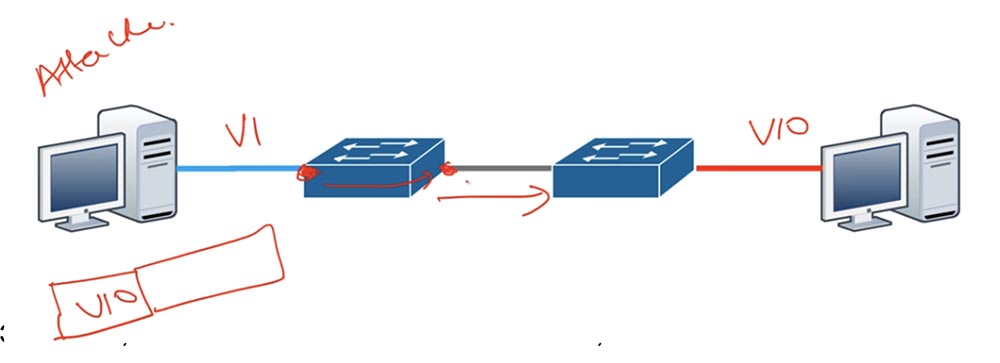

De fato, é exatamente isso que deve acontecer - o tráfego da VLAN1 não deve entrar na VLAN10. Agora vamos imaginar que um invasor esteja atrás do primeiro computador, que cria um quadro com a tag VLAN10 e o envia para o switch. Se você se lembra de como a VLAN funciona, sabe que, se o tráfego marcado chega ao switch, ele não faz nada com o quadro, mas simplesmente passa mais adiante ao longo do tronco. Como resultado, o segundo comutador receberá tráfego com uma tag criada pelo atacante, e não o primeiro.

Isso significa que você está substituindo a VLAN nativa por algo diferente da VLAN1.

Como o segundo comutador não sabe quem criou a tag VLAN10, ele simplesmente envia tráfego para o segundo computador. É assim que um ataque de salto de VLAN ocorre quando um invasor penetra em uma rede que inicialmente estava inacessível para ele.

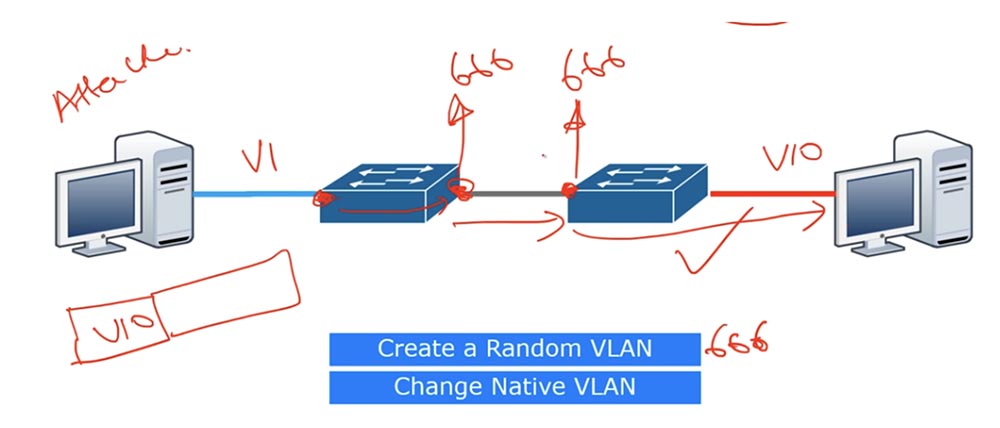

Para evitar esses ataques, você precisa criar VLANs aleatórias ou VLANs aleatórias, por exemplo, VLAN999, VLAN666, VLAN777, etc., que não podem ser usadas por nenhum invasor. Ao mesmo tempo, alternamos para as portas de tronco dos comutadores e as configuramos para funcionar, por exemplo, com a VLAN666 nativa. Nesse caso, alteramos a VLAN nativa para portas de tronco de VLAN1 para VLAN666, ou seja, usamos qualquer rede diferente da VLAN1 como a VLAN nativa.

As portas dos dois lados do tronco precisam ser configuradas na mesma VLAN, caso contrário, obteremos um erro de incompatibilidade de número da VLAN.

Após essa configuração, se o hacker decidir executar um ataque de salto de VLAN, ele não terá êxito, porque a VLAN1 nativa não está atribuída a nenhuma das portas de tronco dos comutadores. Esse é o método de proteção contra ataques criando VLANs nativas não padrão.

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?