Entrada

Uma vez, no verão de 2018, eu estava interessado em descobrir o que exatamente é a busca por vulnerabilidades em aplicativos da web e pedi a um amigo para mostrar como ele funciona. Escolhemos como vítima a rede social corporativa de nossa empresa (desenvolvida pelo

DaOffice ).

Intranet de nova geração. Social. Celular Envolvendo.

Começamos a estudar e encontramos muitas vulnerabilidades não críticas relacionadas à falta de proteção contra XSS, CSRF etc. Mas o artigo não é sobre eles e, agora, se você possui uma rede social em sua empresa, pode se familiarizar com eles.

Exclusão automática do usuário

Entrei na rede social e começamos a estudar os pedidos trocados entre o navegador e o servidor. Em uma das partes do código da página, meus olhos se depararam ao mencionar uma página com o nome "SelfDelete" (endereço completo

https: // <seu site de rede social> / net_home / PrivateRoom / SelfDelete ). Em nenhum lugar eles conseguiram encontrar um link / botão na interface e, no final, acabei de clicar nele, depois que minha conta foi excluída da rede social. O fato é que os cookies que foram puxados no navegador foram suficientes para excluir a conta sem confirmação do usuário - o CSRF é operado por meio de uma solicitação GET.

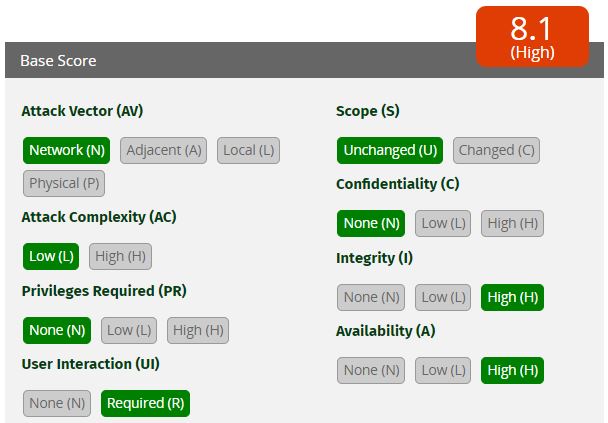

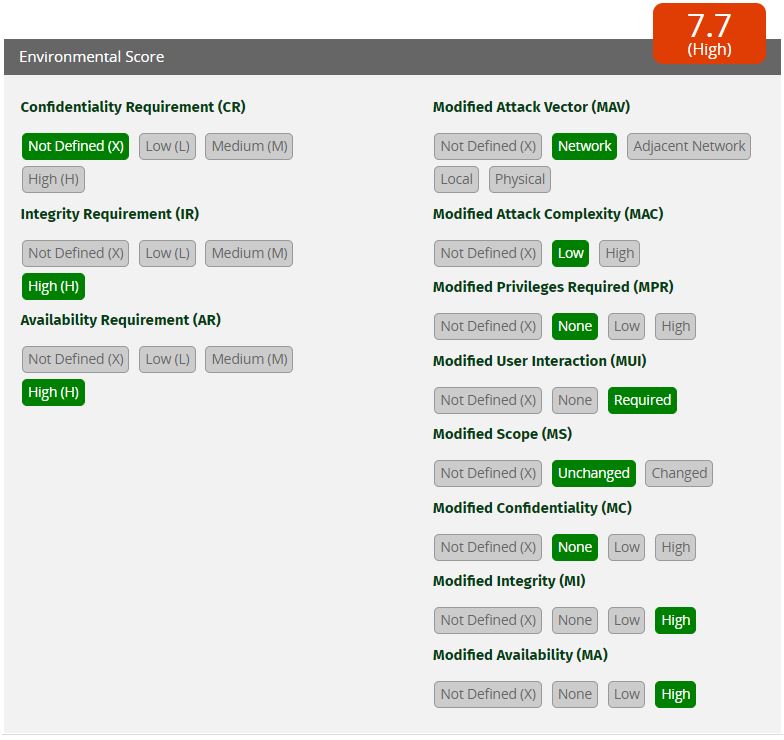

Classificação de criticidade

Para exclusão, como se viu, bastava que o usuário estivesse logado na conta e seu cookie não estivesse podre, para forçar o usuário a seguir o link pelo navegador de qualquer forma.

De acordo com o Common Vulnerability Scoring System, a vulnerabilidade pode ser avaliada da seguinte maneira:

Primeira chamada

Infelizmente, apenas o número de telefone é indicado nos contatos no site do desenvolvedor, o que, por assim dizer, é uma sugestão e não teríamos nada significativo. Portanto, contatamos contatos internos conhecidos e recebemos uma solicitação de rejeição.

Segundo apelo

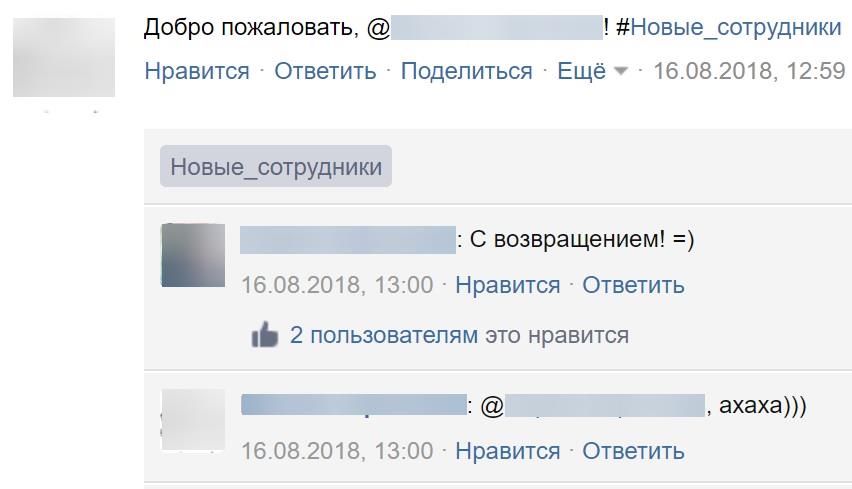

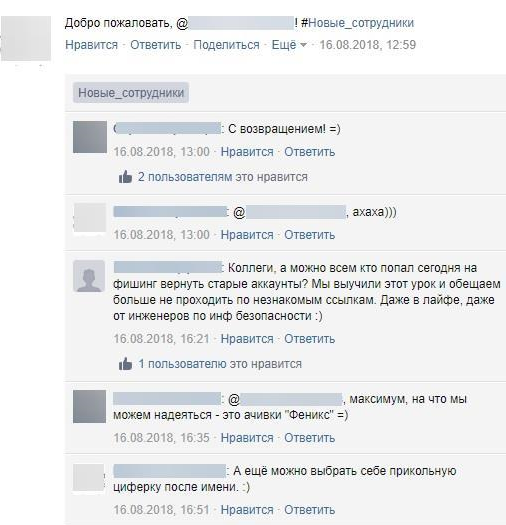

No início de agosto de 2018, nossos funcionários “milagrosamente” aprenderam sobre a existência desse link e começaram a compartilhá-lo ativamente. Nossos usuários começaram a se registrar massivamente novamente em uma rede social, e é assim que parecia:

Como resultado, notificando o desenvolvedor que nossos usuários, devido à falta de licenças, excluem colegas e depois se registram quando uma licença gratuita aparece, o desenvolvedor passou a corrigi-la e após 4 meses a vulnerabilidade foi corrigida.

É uma pena que alguns usuários tenham perdido direitos de administrador em grupos, conteúdo, histórico, mas tenham um número no endereço do usuário:

https: // <seu site de rede social> / net_home / People / <nome de usuário> 2Em 2019, ninguém ouviu minhas propostas para substituir essa rede social no MS Yammer, enquanto tudo continua o mesmo. Se alguém tiver uma conta com os direitos necessários em

www.cvedetails.com, proponho publicar a vulnerabilidade com um link para este artigo.