Muitos centros de segurança fazem da luta contra hackers e ataca o objetivo de seu trabalho e até de suas vidas. O caso é realmente importante e intelectualmente muito amplo. Estudamos os dados da Inteligência de ameaças, coletamos as atribuições para os grupos e seu TTP (táticas, técnicas e procedimentos), desenvolvemos cenários e regras individuais para detectar incidentes e implementamos soluções tecnológicas poderosas. Esse é um trabalho enorme e importante para qualquer equipe de segurança e, mais ainda, para qualquer SOC maduro.

Periodicamente, porém, todas as abordagens clássicas de segurança por meio do monitoramento são simplesmente multiplicadas por zero quando um ataque de massa grande e desagradável ganha vida. Aquele que até a sua avó aprende. Convencemos, convencionalmente, uma tal pandemia de mídia de ataque, para não ser confundida com correspondências regulares de cobalto ou com as astutas ferramentas Silence (para experientes, elas já se tornaram algo como ruído branco). Estamos falando de vulnerabilidades como Heartbleed, Shellshock, Wannary, em equipamentos Cisco e outros. O que os distingue de outros desvios cibernéticos? Como vale (ou não vale a pena) se comportar no SOC e apenas no serviço de segurança da informação da empresa? Vamos descobrir por baixo do corte.

Nova ameaça ou problema antigo?

Se você observar esses incidentes mais de perto, fica claro rapidamente o que os distingue de todos os outros: cada um deles possui uma vulnerabilidade crítica fundamental. O Eternal Blue colheu sua colheita em 2017, disfarçando-se sob vários nomes (DoublePulsar, WannaCry, NotPetya), abril de 2018 estava furioso com a vulnerabilidade CVE-2018-0171, ainda não chegou a hora do BlueKeep (mas isso não é exato). Como resultado, a diferença dos ataques avançados está nos principais componentes:

- um método rápido e frustrante de fornecer malware (até a penetração direta no perímetro),

- arma perfurante (vulnerabilidade de ampla cobertura, alta criticidade, sério efeito "penetrante"),

- ferramentas primitivas (e muitas vezes metas).

Figurativamente falando, estamos falando de um martelo, não de um rapier. Infelizmente, os fornecedores

podem apertar os olhos e não nos deixam entediar, e os atacantes colocam esses martelos em suas mãos com bastante frequência. Cada ataque grande e maciço tinha sua própria e terrível vulnerabilidade de um dos fornecedores. Nessas condições, o rastreamento de vulnerabilidades críticas e o trabalho oportuno com elas se tornam um dos principais aspectos da situação do centro de situação de segurança da informação, que é tão frequentemente equiparado ao Centro de Operações de Segurança.

Aqui eu provavelmente poderia ir até as recomendações e terminar este post entediado ... se não tivéssemos encontrado algumas objeções do público durante as pandemias cibernéticas da mídia anteriores.

Basta adicionar manchas de água

Uma objeção muito popular: “Mas o que (a

censura me castigou )

o sábio passou o serviço na Internet sem correções?!”, “As vulnerabilidades existem há tanto tempo - elas poderiam realmente ser atualizadas a tempo?” e assim por diante.

Se você, o leitor de falcão, atualizar a infraestrutura com um clique do WSUS ou SCCM ou se houver tão poucos usuários que puderem colocar tudo manualmente, poderá rolar para a direita até o final do artigo - talvez algumas dicas sejam úteis. Mas em grandes ambientes corporativos, o caminho de segurança dos

Jedi está muito longe de obter informações sobre a vulnerabilidade e fechá-las.

O que está no caminho de um oficial de SI?- Uma enorme frota de estações de trabalho que nunca são acessíveis ao mesmo tempo e alguns usuários também não podem reiniciá-las automaticamente.

- A necessidade de testar correções de SO e hardware para compatibilidade com software de aplicação, protocolos especializados, etc.

- Carregue os testes nos principais sistemas para que o patch não atinja acidentalmente a velocidade do sistema (quem não se lembra do histórico de Spectre / Meltdown, xakep.ru/2018/01/10/meltdown-spectre-slowdown aqui).

- Um processo e serviço de negócios simples, difícil de coordenar, mesmo em um ambiente corporativo, e quando se trata de vulnerabilidades em equipamentos ICS ... bem, essa é outra história.

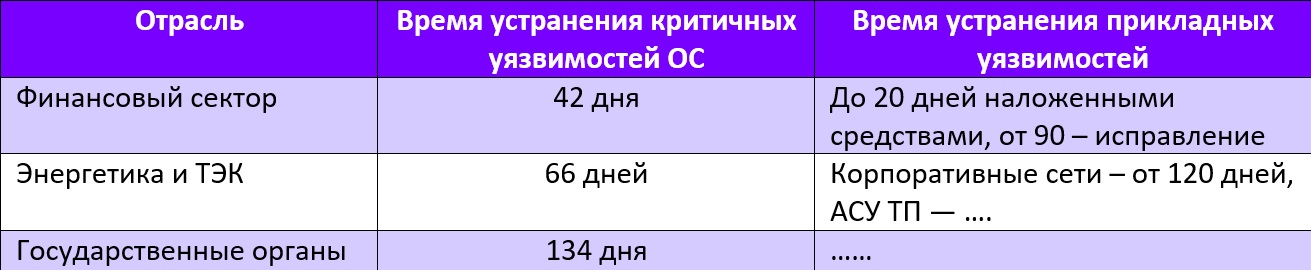

Em geral, espero que no futuro próximo (este seja um spoiler de promessa), escrevamos um artigo ou ciclo separado sobre o tópico de gerenciamento de vulnerabilidades em ambientes corporativos. Enquanto isso, nos restringimos às estatísticas - quanto tempo uma empresa média precisa para trabalhar com vulnerabilidades:

Como você pode ver, em menos de 40 dias, uma empresa grande e rara de

pássaros fecha problemas de vulnerabilidade. Portanto, as grandes organizações precisam pensar em medidas compensatórias, prioridades e outras medidas que precisam ser trabalhadas para resolver o problema de novas vulnerabilidades críticas.

Lobos, lobos, ou Sem despojo

Parece que, com todos os problemas e dificuldades de atualização mencionados anteriormente, faz sentido corrigir apenas as lacunas mais críticas. Ou, como está escrito no comentário de um dos especialistas em nossas

notícias sobre o BlueKeep-1 , apenas aqueles para os quais já existe uma exploração pronta em público. A posição realmente tem o direito de existir: por que em vão impulsionar especialistas em TI e estragar as relações com eles? E com certeza a fábula sobre o garoto, que designamos no título da seção, todo mundo sabe, mas, como sempre nessa situação, há uma nuance.

E consiste no fato de que, ano após ano, vemos o desenvolvimento repetido das ferramentas dos cibercriminosos e a taxa de aplicação de "novos produtos" na darknet. Isso sugere que a exploração recém-escrita para vulnerabilidade no menor tempo possível já pode ser usada em um ataque à infraestrutura das empresas. E, nesse caso, o oficial de segurança corporativa não tem mais a oportunidade de preparar, empacotar e tomar contramedidas. Para ilustração, algumas estatísticas:

Time2Attack

Time2AttackEste é um trecho das grandes análises sobre os intervalos de tempo decorridos entre a publicação real de uma vulnerabilidade desde o início até o aparecimento de uma exploração pública e, em seguida, da exploração para o primeiro ataque público (conhecido) dos atacantes. Vamos deixar por enquanto a situação com o BlueKeep, que ainda não se mostrou de natureza livre, mas, no resto, a situação é bastante indicativa: como regra geral, não se trata dos meses, mas das semanas anteriores à exploração, e dos dias que se seguiram. primeiro uso. A situação parece especialmente triste com a vulnerabilidade da Adobe (CVE-2018-15982), que foi usada no ataque um dia após o aparecimento da exploração. Role a postagem um pouco para cima e veja que, em média, simplesmente não temos tempo para colocar patches na infraestrutura se esperarmos pela exploração. Portanto, nas realidades de nossa vida sem ela, é bastante "blindado" e é melhor cuidar de nossa infraestrutura mais cedo, sem medo de possíveis problemas com os departamentos de TI.

Algumas dicas úteis / inúteis (sublinhadas)

A que todo esse raciocínio nos leva? O que idealmente uma empresa precisa ter um mapa ou metodologia para responder a cada vulnerabilidade crítica identificada? Em cada caso, ela será individual com o diabo, mas quero compartilhar algumas dicas úteis de mim mesma.

- Monitoramos as vulnerabilidades regularmente, começamos a entrar em pânico antes que uma exploração apareça - o processo não é tão difícil de organizar quanto parece. Coletamos informações de sites de fornecedores (patch terça-feira etc.), feeds de notícias, assinamos várias contas temáticas do Habra e outros blogs, adicionamos boletins de fornecedores específicos de infraestrutura e lemos informações publicadas pelo menos uma vez por dia pela manhã. Geralmente, esse é um bom primeiro passo para se manter atualizado.

- Verificamos o perímetro da organização em busca de serviços abertos - a complexidade das infraestruturas agora está aumentando e o controle sobre o trabalho dos departamentos de TI é complicado (portanto, o RDP no perímetro, mesmo em grandes empresas, não é surpreendente). Isso significa que você precisa verificar seus endereços externos com uma varredura organizada pelo menos uma vez após o fato de detectar vulnerabilidades críticas e, idealmente, fazê-lo regularmente (ferramentas do mar - de shodan quase gratuito a serviços comerciais). E sim, esse processo deve ser tratado aproximadamente como escovar os dentes.

NB! Obviamente, isso funcionará apenas se realmente conhecermos nosso perímetro externo e endereços externos e estivermos envolvidos em seu inventário. - No caso de vulnerabilidades do RCE no sistema operacional ou no software do escritório, as estações de trabalho devem ser incluídas primeiro na zona de correção. É claro que tudo o mais crítico é armazenado no segmento de servidores, mas é altamente provável que o primeiro ponto de derrota em um perímetro fechado seja o usuário (através de emails de phishing, drives flash infectados etc.) e, a partir deles, a epidemia se espalhará pela rede. Além disso, a instalação de patches no AWP, em regra, é menos dolorosa em termos de coordenação e ciclo de testes.

- Se usarmos SOA / IPS entre redes, aguardamos assinaturas de fornecedores para identificar sinais de exploração de vulnerabilidades ou a escreveremos por conta própria (se tivermos o conhecimento necessário). O isolamento de uma ameaça em um segmento específico reduzirá significativamente a área de dano.

- No entanto, não nos acalmamos até colocarmos patches em toda a infraestrutura. Os vetores de entrega de malware e os ataques de malfeitores são extremamente diversos, e mesmo um livro de economias não oferece mais garantia em nossas vidas.

Espero que nossas recomendações ajudem alguém a reagir rapidamente dos próximos ataques em massa de zumbis.