Os ERPs e outros aplicativos de negócios da empresa desempenham um papel significativo na arquitetura e nos processos de negócios da empresa. Infelizmente, esses sistemas podem facilmente ser vítimas de ataques cibernéticos.

O que é ERP?

O ERP é um sistema de planejamento de recursos empresariais. Como você pode entender a partir dessa sigla, este sistema é responsável por gerenciar todos os recursos da empresa. Muitos anos atrás, as pessoas costumavam armazenar todas as informações sobre funcionários, materiais, produtos, clientes, etc. no papel, então, foram usadas planilhas do Excel, mas mais tarde, quando o número de funcionários envolvidos nos processos de negócios aumentou e a necessidade de automação cresceu significativamente, conhecemos os sistemas ERP. Esses sistemas agora armazenam e processam todas as "joias da coroa" de uma empresa; no entanto, eles também representam um grande risco, se não forem protegidos adequadamente.

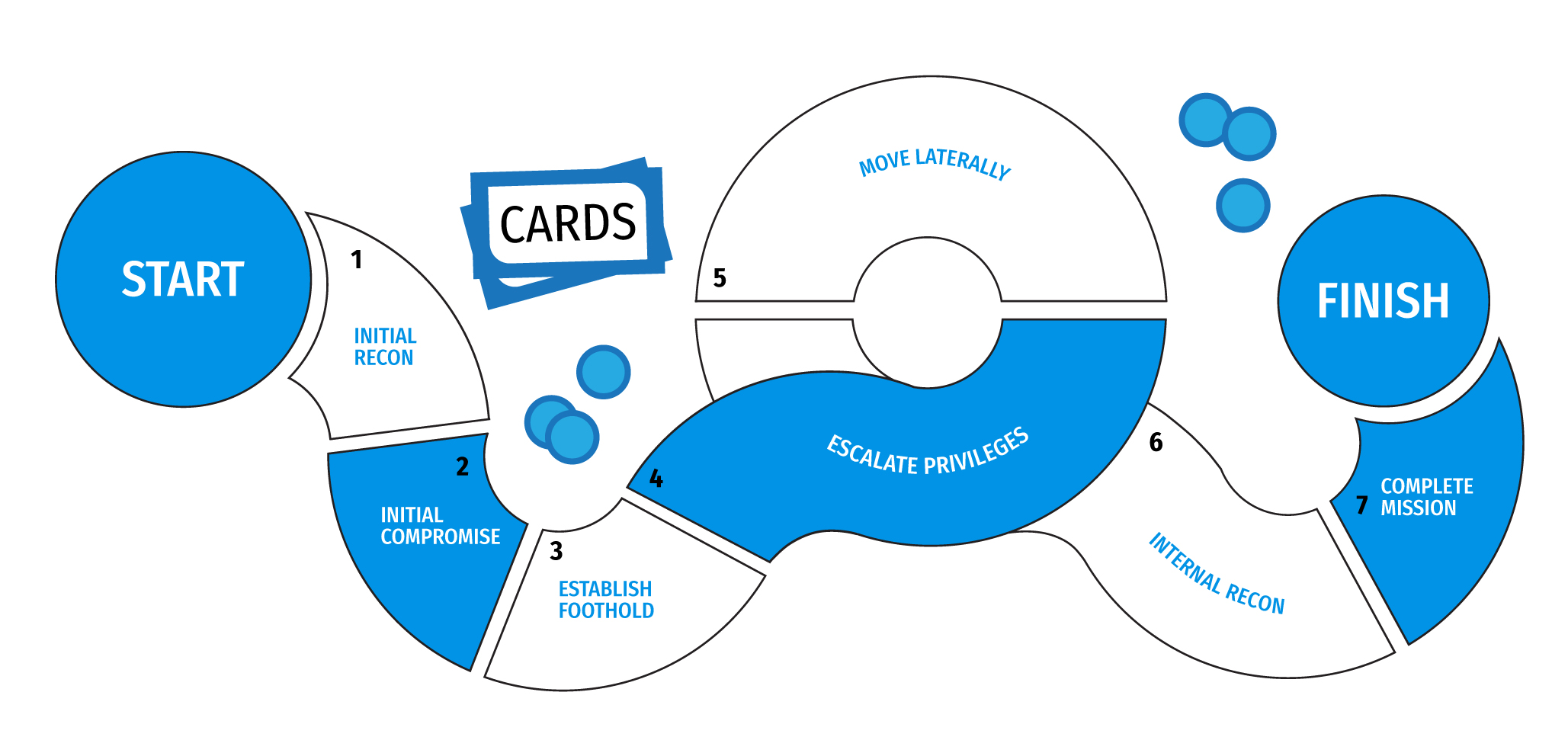

Uma cadeia típica de cyber kill consiste em várias etapas, como reconhecimento inicial, compromisso inicial, estabelecimento de pontos de apoio, aumento de privilégios, acesso ao sistema de missão crítica, reconhecimento interno e, finalmente, roubo de dados ou alteração de alguns parâmetros críticos de configuração.

Existem muitas soluções de segurança (firewalls, WAFs, sistemas de proteção de terminais, etc.) destinadas a detectar ou até impedir intrusões iniciais. Eles são focados principalmente nos primeiros estágios de um ataque, mas alguns deles também podem ajudar quando um invasor já está dentro do sistema.

Todos os anos, testemunhamos cada vez mais violações de dados, enquanto a maioria das empresas vítimas possui mecanismos de segurança comuns implementados. Parece sugerir que obter acesso a uma rede corporativa não é uma tarefa difícil para atacantes qualificados. Na minha opinião, esta situação não mudará no futuro próximo, como se algo tivesse valor, alguém tentaria roubá-lo.

Portanto, a estratégia mais razoável é proteger os ativos mais críticos e é uma tarefa completamente diferente em comparação à proteção de limites.

Imagine nossa rede é um castelo. As medidas de segurança são implementadas: aqui está um fosso repleto de crocodilos, muralhas de castelos e torres com guardas. Parece seguro. No entanto, se uma toupeira cavar um túnel sob as muralhas do castelo e entrar, o invasor terá acesso ao tesouro porque quase não há equipamentos de segurança dentro do castelo.

Como conclusão, é óbvio que devemos nos concentrar pelo menos nas seguintes áreas de segurança cibernética:

- Segurança de rede

- Segurança de aplicativo da Web

- Segurança do terminal

- Governança de identidade e acesso

- Detecção e resposta a incidentes

- Segurança de aplicativos de negócios

O último tópico merece maior atenção, pois é responsável por processos críticos de negócios. Para dizer a verdade, todas as nossas redes, aplicativos da web, pontos de extremidade e sistemas de identidade estão aqui principalmente para fornecer acesso a esses aplicativos de negócios, como sistemas ERP. Sem eles, todos os recursos da infraestrutura de TI acabam sendo quase inúteis.

Existem diferentes sistemas ERP disponíveis no mercado. Os sistemas mais comuns são SAP ECC, Oracle EBS, Oracle JDE, Microsoft Dynamics, Infor, etc. Apesar de serem diferentes em detalhes, eles são bastante semelhantes em geral e representam uma arquitetura de três camadas que consiste em cliente gordo ou navegador da Web, servidor de aplicativos ou vários servidores de aplicativos com um balanceador de carga e um banco de dados como back-end.

Por que devemos nos importar?

O que pode acontecer se alguém invadir os ativos mais críticos, como ERP e SCM (Supply Chain Management), PLM (Product Lifecycle Management)?

A espionagem (quebra de confidencialidade) inclui roubo de informações financeiras, segredo comercial corporativo, propriedade intelectual e dados de clientes.

A sabotagem (violação da disponibilidade) pode estar na forma de deterioração intencional da qualidade do produto, deterioração da produção, corrupção de equipamentos, manipulação da cadeia de suprimentos, violações de conformidade e adulteração de relatórios financeiros.

Fraude (violação de integridade). Existem diferentes tipos de fraude, que podem estar relacionados a materiais de linha, produtos acabados, informações financeiras, etc. Finalmente, o terrorismo (como a explosão) agora também está entre os riscos de segurança cibernética. Tudo isso pode acontecer devido a uma única vulnerabilidade no sistema ERP.

Existem diferentes sistemas ERP disponíveis no mercado. Os sistemas mais comuns são SAP ECC, Oracle EBS, Oracle JDE, Microsoft Dynamics, Infor, etc. Apesar de serem diferentes em detalhes, eles são bastante semelhantes em geral e representam uma arquitetura de três camadas que consiste em cliente gordo ou navegador da Web, servidor de aplicativos ou vários servidores de aplicativos com um balanceador de carga e um banco de dados como back-end.

O que é mais importante: eles variam de aplicativos tradicionais nas seguintes opções:

Complexidade Como regra, a complexidade mata a segurança. Imagine que o sistema ERP da SAP (238 milhões de linhas de código em 2007) contém mais cadeias de código-fonte do que o Windows 7 + Mac OS Tiger + Debian 5 todos juntos (85+ 65 + 40 milhões de linhas de código). Portanto, pode haver muitas vulnerabilidades diferentes em todos os níveis, da rede ao aplicativo. ( http://www.informationisbeautiful.net/visualizations/million-lines-of-code/ )

Personalização Todo aplicativo de negócios, como o ERP, é mais como uma estrutura, além da qual os clientes desenvolvem seus próprios aplicativos em um idioma específico. Por exemplo, os programadores usam a linguagem ABAP para estender a funcionalidade do sistema SAP, enquanto aplicativos como Oracle PeopleSoft usam a linguagem PeopleCode e a linguagem X + é usada no Microsoft Dynamics para personalizá-la.

Criticidade. Esse software raramente é atualizado, pois os administradores têm medo de que os sistemas possam ser danificados durante as atualizações devido à compatibilidade com versões anteriores e à conexão com sistemas legados. Às vezes, ocorrem instâncias de sistemas SAP que não são atualizados por vários anos. ( http://news.softpedia.com/news/five-year-old-sap-vulnerability-affects-over-500-companies-not-36-504043.shtml )

Natureza fechada. Os sistemas de ERP estão disponíveis principalmente na empresa e é por isso que os aplicativos de negócios são considerados um mundo fechado. Muito poucos especialistas em segurança têm acesso a eles e gastam seu tempo estudando esses sistemas.

No próximo artigo, falaremos sobre vetores típicos de ataques em sistemas SAP.