Atrasar com a assinatura é uma coisa comum para qualquer grande empresa. Uma exceção não foi um acordo entre Tom Hunter e uma loja de animais on-line para um penteado completo. Era necessário verificar o site, a rede interna e até o funcionamento do Wi-Fi.

Não é de surpreender que as mãos tenham sido penteadas antes de todas as formalidades serem resolvidas. Bem, basta verificar o site, apenas para garantir que é improvável que uma loja conhecida como o "Cão Baskervilov" cometa erros aqui. Depois de alguns dias, Tom entregou o original assinado do contrato - na época, por trás da terceira xícara de café, Tom, do CMS interno, avaliava as condições dos armazéns com interesse ...

Fonte: Ehsan Taebloo

Fonte: Ehsan TaeblooMas não foi possível gerenciar especialmente no CMS - os administradores do site proibiram o IP de Tom Hunter. Embora alguém possa ter tempo para gerar bônus no cartão da loja e alimentar o gato amado por meses baratos ... "Não desta vez, Darth Sidious", pensou Tom com um sorriso. Não seria menos divertido ir da zona do site para a rede local do cliente, mas aparentemente esses segmentos não estão conectados ao cliente. Ainda assim, isso acontece com mais frequência em empresas muito grandes.

Depois de todas as formalidades, Tom Hunter se armou da conta VPN fornecida e foi para a rede local do cliente. A conta estava dentro do domínio do Active Directory, por isso foi possível executar, sem truques, o dump do AD - para mesclar todas as informações públicas sobre usuários e máquinas em funcionamento.

Tom lançou o utilitário adfind e começou a enviar solicitações LDAP para o controlador de domínio. Com um filtro por classe objectategory, especificando person como um atributo. A resposta retornou aqui com esta estrutura:

dn:CN=,CN=Users,DC=domain,DC=local >objectClass: top >objectClass: person >objectClass: organizationalPerson >objectClass: user >cn: >description: >distinguishedName: CN=,CN=Users,DC=domain,DC=local >instanceType: 4 >whenCreated: 20120228104456.0Z >whenChanged: 20120228104456.0Z

Além disso, ainda havia muitas informações úteis, mas a mais interessante estava no campo> description:> description. Esse comentário da conta é, em princípio, um local conveniente para armazenar notas menores. Mas os administradores do cliente consideraram que as senhas também podem ficar aqui com calma. Quem, afinal, pode estar interessado em todos esses registros menores de serviço? Portanto, os comentários que Tom recebeu pareciam:

, 2018.11.16 7po!*Vqn

Você não precisa ter sete vãos na testa para entender por que a combinação é útil no final. Faltava analisar um grande arquivo de resposta do CD pelo campo> description: e aqui estão eles - 20 pares de login e senha. E quase metade tem direitos de acesso RDP. Bom ponto de apoio, hora de dividir as forças atacantes.

Ambiente de rede

As bolas acessíveis de Baskerville Dogs pareciam uma cidade grande em todo o seu caos e imprevisibilidade. Com perfis de usuário e RDP, Tom Hunter era um garoto pobre nessa cidade, mas até ele conseguiu ver muitas coisas através das janelas brilhantes das políticas de segurança.

Partes de servidores de arquivos, contas contábeis e até scripts associados a eles - tudo isso foi compartilhado. Nas configurações de um desses scripts, Tom encontrou o hash MS SQL de um usuário. Um pouco de mágica de força bruta - e o hash do usuário se transformou em uma senha de texto simples. Agradecimentos a John The Ripper e Hashcat.

Essa chave deveria ter chegado a um baú. O baú foi encontrado e, além disso, mais dez “baús” foram conectados a ele. E dentro de seis leigos ... direitos de superusuário, nt autoridade \ sistema! Em dois, consegui executar o procedimento armazenado xp_cmdshell e enviar comandos cmd para o Windows. O que mais você poderia querer?

Controladores de domínio

Tom Hunter preparou o segundo golpe para controladores de domínio. Havia três deles na rede Baskerville Dogs, de acordo com o número de servidores geograficamente remotos. Cada controlador de domínio tem uma pasta pública, como uma vitrine aberta em uma loja, ao lado da qual o mesmo garoto empobrecido Tom fica.

E dessa vez o cara teve sorte novamente - eles esqueceram de remover o script da janela em que a senha do administrador do servidor local estava codificada. Portanto, o caminho para o controlador de domínio estava aberto. Entre, Tom!

Aqui, uma

mimikatz foi extraída do chapéu mágico, que era lucrativo por vários administradores de domínio. Tom Hunter teve acesso a todas as máquinas da rede local e uma risada diabólica assustou o gato de uma cadeira próxima. Esse caminho foi mais curto que o esperado.

Eternalblue

A memória de WannaCry e Petya ainda está viva na mente dos pentesters, mas alguns administradores parecem ter esquecido os criptografadores no fluxo de outras notícias da noite. Tom descobriu três nós com uma vulnerabilidade no protocolo SMB - CVE-2017-0144 ou EternalBlue. Essa é a mesma vulnerabilidade com a ajuda do ransomware WannaCry e Petya, uma vulnerabilidade que permite que código arbitrário seja executado em um host. Em um dos nós vulneráveis, houve uma sessão de administração de domínio - "explore and get". O que você pode fazer, o tempo não ensinou a todos.

O cão de Basterville

Os clássicos da segurança da informação gostam de repetir que o ponto mais fraco de qualquer sistema é uma pessoa. Observe que o título acima não corresponde ao nome da loja? Talvez nem todos sejam tão cuidadosos.

Na melhor tradição dos blockbusters de phishing, Tom Hunter registrou um domínio com uma letra diferente do domínio Baskerville Dogs. O endereço para correspondência neste domínio simula o endereço do serviço de segurança da informação da loja. Dentro de quatro dias das 16:00 às 17:00, uma mensagem como essa foi enviada uniformemente para 360 endereços de um endereço falso:

Talvez apenas a preguiça deles tenha salvado os funcionários do despejo em massa de senhas. Das 360 cartas, apenas 61 foram abertas - o serviço de segurança não é muito popular. Mas então foi mais fácil.

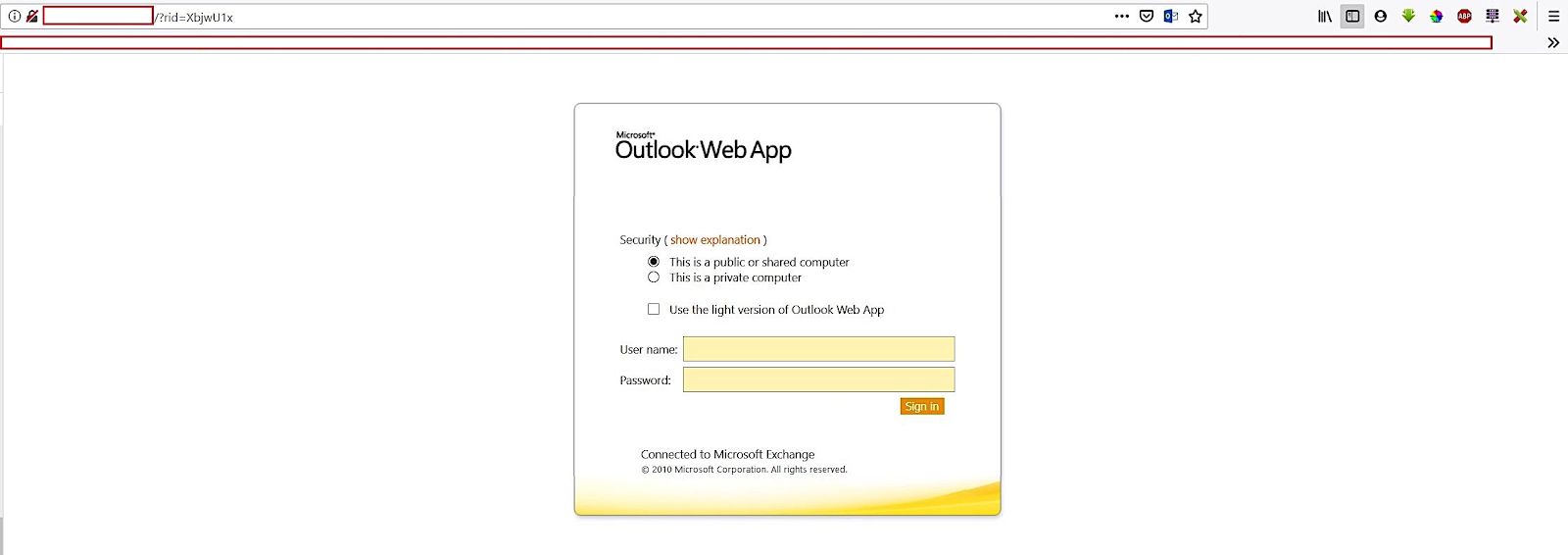

Página de phishing

Página de phishing46 pessoas clicaram no link e quase metade - 21 funcionários - não olhou para a barra de endereços e digitou calmamente seus nomes de usuário e senhas. Boa captura, Tom.

Rede Wi-Fi

Agora eu não precisava contar com a ajuda de um gato. Tom Hunter jogou alguns pedaços de ferro em seu velho sedan e se dirigiu ao escritório dos cães Baskerville. Sua visita não foi combinada: Tom testaria o Wi-Fi do cliente. No estacionamento do centro de negócios, havia vários pontos gratuitos que entraram com sucesso no perímetro da rede de destino. Aparentemente, eles não pensaram especialmente em sua restrição - como se os administradores escolhessem aleatoriamente pontos adicionais em resposta a qualquer reclamação sobre Wi-Fi fraco.

Como funciona a proteção WPA / WPA2 PSK? A criptografia entre o ponto de acesso e os clientes fornece uma chave de pré-sessão - Pairwise Transient Key (PTK). O PTK usa a chave pré-compartilhada e cinco outros parâmetros - SSID, autenticação do Nounce (ANounce), suplicant Nounce (SNounce), endereços MAC do ponto de acesso e do cliente. Tom interceptou todos os cinco parâmetros e agora faltava apenas a chave pré-compartilhada.

O utilitário Hashcat conseguiu esse link ausente em cerca de 50 minutos - e nosso herói se viu em uma rede de convidados. Na vizinhança, você podia ver a rede corporativa de trabalho - por incrível que pareça, aqui Tom gerenciava a senha por cerca de nove minutos. E tudo isso sem sair do estacionamento, sem nenhuma VPN. A rede de trabalho abriu espaços abertos ao herói para atividades monstruosas, mas ele ... não jogou bônus no cartão da loja.

Tom parou, olhou para o relógio, jogou algumas notas sobre a mesa e, dizendo adeus, saiu do café. Talvez de novo um pentesto, ou talvez eu tenha pensado em um canal de telegrama ...