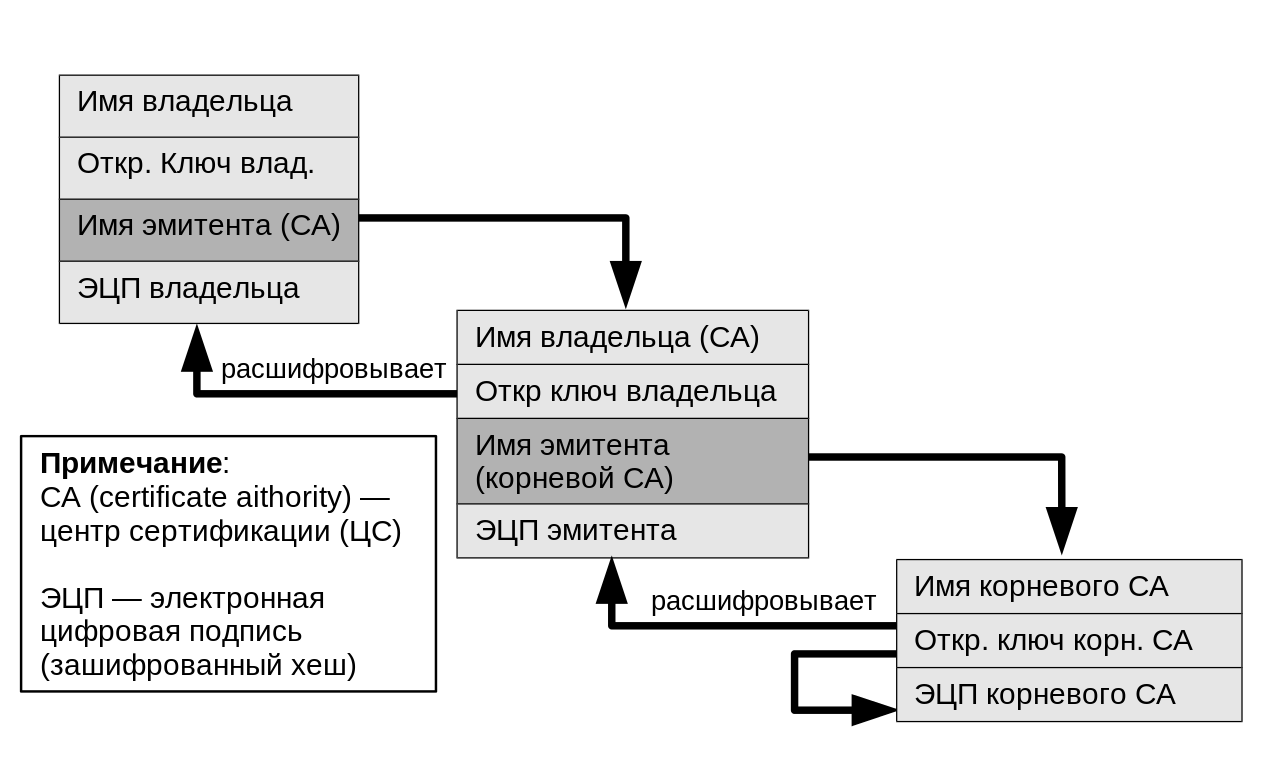

Cadeia de confiança. CC BY-SA 4.0 Yanpas

Cadeia de confiança. CC BY-SA 4.0 YanpasA inspeção de tráfego SSL (descriptografia SSL / TLS, análise SSL ou DPI) está se tornando um tópico cada vez mais popular no setor corporativo. A idéia de descriptografar o tráfego parece contradizer o próprio conceito de criptografia. No entanto, um fato é um fato: mais e mais empresas usam tecnologias de DPI, explicando isso pela necessidade de verificar se há malware, vazamento de dados etc.

Bem, se você aceitar o fato de que é necessário introduzir uma tecnologia desse tipo, considere pelo menos maneiras de torná-la a maneira mais segura e bem gerenciada. Pelo menos não confie nesses certificados, por exemplo, que o provedor do sistema DPI fornece a você.

Há um aspecto da implementação que nem todos estão cientes. De fato, muitos ficam realmente surpresos quando ouvem falar dele. Esta é uma autoridade de certificação privada (CA). Ele gera certificados para descriptografar e criptografar novamente o tráfego.

Em vez de confiar em certificados autoassinados ou certificados de dispositivos DPI, você pode usar uma CA dedicada de uma autoridade de certificação de terceiros, como a GlobalSign. Mas primeiro, vamos fazer uma breve revisão do problema em si.

O que é a inspeção SSL e por que é usada?

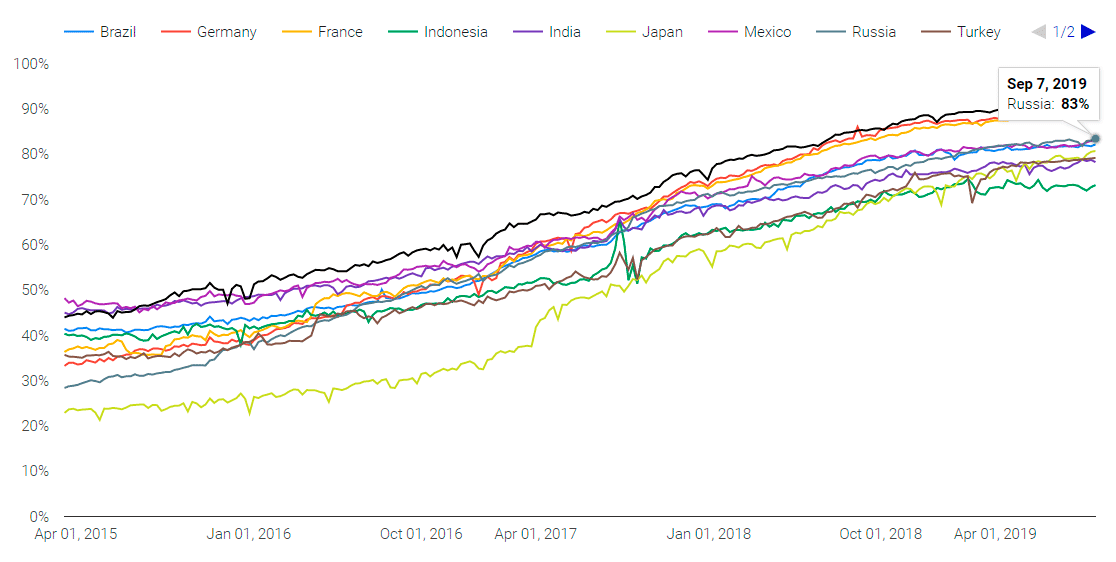

Mais e mais sites públicos estão mudando para HTTPS. Por exemplo, de acordo

com as estatísticas do Chrome , no início de setembro de 2019, a participação do tráfego criptografado na Rússia atingiu 83%.

Infelizmente, os cibercriminosos usam cada vez mais a criptografia de tráfego, especialmente porque o Let's Encrypt distribui automaticamente milhares de certificados SSL gratuitos. Assim, o HTTPS é usado em qualquer lugar - e o bloqueio na barra de endereços do navegador deixou de servir como um indicador confiável de segurança.

Dessas posições, os fabricantes de soluções DPI promovem seus produtos. Eles são implantados entre usuários finais (ou seja, seus funcionários navegando na Web) e a Internet, filtrando o tráfego malicioso. Atualmente existem vários produtos no mercado, mas os processos são essencialmente os mesmos. O tráfego HTTPS passa por um dispositivo de verificação, onde é descriptografado e verificado quanto a malware.

Após a conclusão da verificação, o dispositivo cria uma nova sessão SSL com o cliente final para descriptografar e criptografar novamente o conteúdo.

Como o processo de descriptografia / recodificação funciona

Para um dispositivo de inspeção SSL descriptografar e criptografar novamente os pacotes antes de enviá-lo aos usuários finais, ele deve poder emitir certificados SSL em tempo real. Isso significa que o certificado da CA deve estar instalado nele.

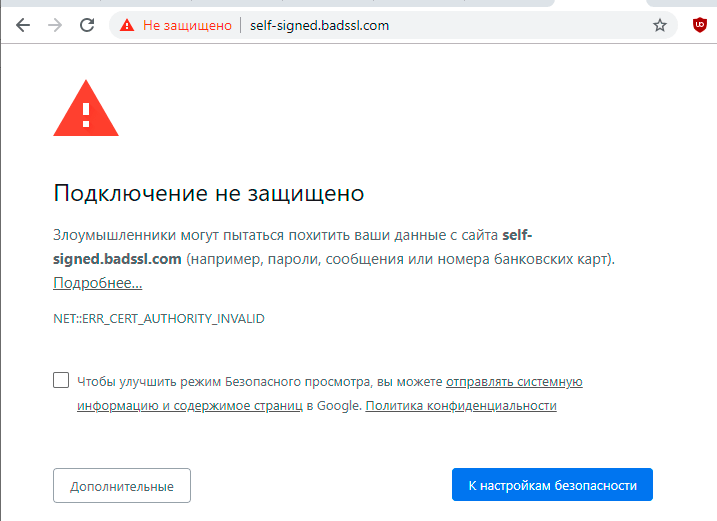

Para uma empresa (ou outra pessoa no meio), é importante que esses certificados SSL sejam confiáveis nos navegadores (ou seja, não causem mensagens de aviso assustadoras como a abaixo). Portanto, a cadeia (ou hierarquia) da CA deve estar no armazenamento confiável do navegador. Como esses certificados não são emitidos por autoridades de certificação confiáveis publicamente, você deve transferir manualmente as hierarquias da CA para todos os clientes finais.

Uma mensagem de aviso para um certificado autoassinado no Chrome. Fonte: BadSSL.com

Uma mensagem de aviso para um certificado autoassinado no Chrome. Fonte: BadSSL.comEm computadores com Windows, você pode usar o Active Directory e as políticas de grupo, mas para dispositivos móveis, o procedimento é mais complicado.

A situação se torna ainda mais complicada se você precisar oferecer suporte a outros certificados raiz no ambiente corporativo, por exemplo, da Microsoft ou com base no OpenSSL. Além disso, proteger e gerenciar chaves privadas para que uma das chaves não expire inesperadamente.

Melhor opção: certificado raiz privado e dedicado de uma autoridade de certificação de terceiros

Se o gerenciamento de várias raízes ou certificados autoassinados não atrai, existe outra opção: você pode confiar em uma autoridade de certificação de terceiros. Nesse caso, os certificados são emitidos por uma autoridade de certificação

privada , vinculada a uma cadeia de confiança por uma autoridade de certificação raiz dedicada e privada criada especificamente para a empresa.

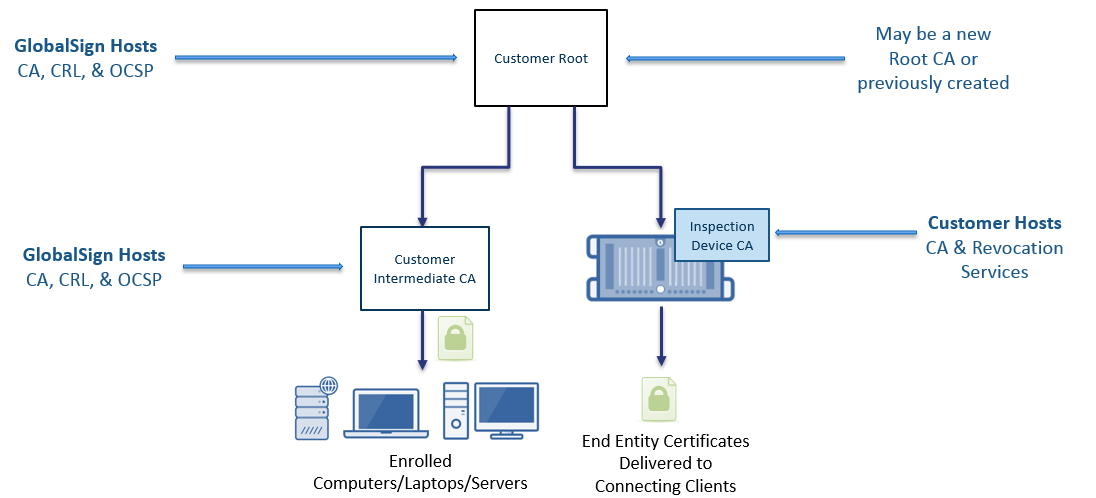

Arquitetura simplificada para certificados raiz de cliente dedicados

Arquitetura simplificada para certificados raiz de cliente dedicadosEssa configuração elimina alguns dos problemas mencionados anteriormente: pelo menos, reduz o número de raízes que precisam ser gerenciadas. Aqui você pode usar apenas um centro raiz privado para todas as necessidades internas de PKI com qualquer número de autoridades de certificação intermediárias. Por exemplo, o diagrama acima mostra uma hierarquia de vários níveis na qual uma das autoridades de certificação intermediárias é usada para verificar / descriptografar o SSL e a outra é usada para computadores internos (laptops, servidores, computadores de mesa etc.).

Nesse esquema, você não precisa colocar a autoridade de certificação em todos os clientes, porque a autoridade de certificação de nível superior é hospedada pela GlobalSign, que resolve os problemas de proteção da chave privada e do período de validade.

Outra vantagem dessa abordagem é a capacidade de revogar a autoridade de certificação SSL por qualquer motivo. Em vez disso, ele simplesmente cria um novo que se liga à sua raiz privada original e você pode usá-lo imediatamente.

Apesar de todas as contradições, as empresas estão implementando cada vez mais a inspeção de tráfego SSL como parte da infraestrutura interna ou privada da PKI. Outras opções para usar uma PKI privada estão emitindo certificados para autenticação de dispositivos ou usuários, SSL para servidores internos e várias configurações que não são permitidas em certificados públicos confiáveis, de acordo com os requisitos do CA / Browser Forum.

Navegadores resistem

Deve-se notar que os desenvolvedores de navegadores estão tentando combater essa tendência e proteger os usuários finais do MiTM. Por exemplo, alguns dias atrás, a Mozilla

decidiu incluir o protocolo DoH padrão (DNS sobre HTTPS) em uma das seguintes versões do navegador no Firefox. O protocolo DoH oculta as consultas DNS do sistema DPI, dificultando a inspeção SSL.

Planos semelhantes foram

anunciados em 10 de setembro de 2019 pelo Google para o navegador Chrome.

CONDIÇÕES ESPECIAIS

CONDIÇÕES ESPECIAIS para

soluções PKI para empresas são válidas até 30 de novembro de 2019 sob o código promocional AL002HRFR para novos clientes. Para obter detalhes, entre em contato com os gerentes +7 (499) 678 2210, sales-ru@globalsign.com.