Boa tarde, Khabrovsk!

1. Em vez de entrar

Uma tradução publicada recentemente de

Modelos de segurança de informações mentais me interessou não apenas na mensagem geral (em particular, o uso de modelos em treinamento é uma questão aguda para mim, porque o aprendizado é um processo contínuo), mas também com uma lista de links para modelos. Por que ele é tão importante? Vamos entender no decorrer do artigo.

Alguns dos modelos listados no texto devem ser encontrados na estrutura do processo de trabalho (monitoramento e resposta podem ser conectados ao MITRE ATT & CK e Kill Chain). Eu tinha uma idéia geral de outras pessoas, mas como aplicá-las ou quais recursos principais possibilitam aumentar a eficiência desse processo permanecem nos bastidores. Sinceramente, ouvi os nomes de alguns modelos pela primeira vez.

Armado com links e tempo livre, comecei a estudar o assunto. Acredito que este material possa ser útil como um passeio turístico ou um breve resumo sobre o assunto. Olhando para o futuro, direi que a descrição de alguns modelos me decepcionou. Mas as primeiras coisas primeiro.

Primeiro de tudo, algumas palavras sobre você. Meu nome é Alexander Nosarev e trabalho no integrador IB. Meu foco está nos sistemas de monitoramento e resposta. De acordo com o dever do serviço, as principais áreas de atividade são a organização e a automação dos processos de coleta e análise de logs no contexto da segurança da informação, bem como os processos de resposta a violações e incidentes identificados pelos resultados da análise.

Trabalhar apenas em tarefas diretas é, obviamente, bom. Mas você não vai tão longe - embora em menor grau, mas tenho que lidar com os resultados de todo o ciclo de vida da criação de segurança da informação na empresa, que afetam o resultado final mais do que o meu próprio trabalho.

Mas voltando aos nossos modelos. Eu me propus a tarefa de desenvolver uma abordagem unificada que nos permitisse determinar os principais recursos dos objetos em estudo e responder às seguintes perguntas: quando pode e deve ser aplicado um ou outro modelo, em que postulados se baseia, quais resultados podem ser alcançados etc.

Para isso, foi decidido começar com uma parte teórica, construída tanto na publicação original quanto em nossa própria pesquisa e experiência. Que ela esteja conosco no artigo.

2. Teoria geral

Teoria geralO que é um modelo? Este é um sistema, cujo estudo serve como um meio de obter informações sobre outro sistema; Apresentação de algum processo, dispositivo ou conceito real.

No entanto, esta definição é formulada geralmente. Especificamos a área de pesquisa: modelos de SI nas atividades de monitoramento e resposta.

Vou listar os principais objetivos da aplicação de modelos no campo de atividade nomeado:

- Sistematização e coordenação de ações na análise de dados, na investigação, prevenção e eliminação das consequências e causas dos incidentes. Por um lado, isso é necessário para resolver tarefas dos níveis operacional ou tático (transferir o trabalho de um especialista para outro de um especialista para outro, criar os processos mais eficientes etc.). Por outro lado, para tarefas estratégicas como priorizar a implementação e conexão de SIS específico ao sistema de monitoramento, criar conteúdo para sistemas de monitoramento e resposta, realizar pedidos cibernéticos etc.

- Descrição de sistemas (segurança da informação, TI, organizacional, etc.) para criação, armazenamento, transmissão de informações, modernização, auditoria etc. Além disso, o valor do modelo como um instrumento para descrever o sistema é importante. Isso inclui tudo, de um modelo de rede controlado a um modelo de evento malicioso nessa rede.

- Treinamento é a transferência de conhecimento sobre o sistema e métodos para resolver problemas usando seus modelos. Treinar na prática é, na minha opinião, o método mais eficaz. Mais cedo ou mais tarde, porém, surge a questão de sistematizar o conhecimento adquirido tanto para o indivíduo quanto para a organização. Isso ajuda principalmente a encontrar conexões ocultas e a identificar outras áreas de desenvolvimento ou pontos problemáticos.

- A solução para outros problemas é a aplicação de métodos a um modelo de sistema.

Todos os modelos são igualmente úteis para alcançar esses objetivos? Claro que não. No entanto, aquilo que passou no teste do tempo e não foi esquecido nos anais da história merece atenção. Quais critérios esses modelos satisfazem antes de tudo?

- Simplicidade. A complexidade do problema resolvido pelo modelo deve ser maior que a complexidade do modelo. Caso contrário, o significado de seu uso será perdido. Portanto, é aconselhável aplicar o modelo a uma parte relativamente independente do sistema para a qual o problema está sendo resolvido e, se necessário, combinar essas representações. Um exemplo impressionante é a divisão de um modelo de rede nos níveis L2, L3 etc.

- Utilidade. Ou seja, o agregado da largura da região de aplicabilidade do modelo e os detalhes de seu desenvolvimento. Quanto maior o escopo, maior a probabilidade de um modelo conhecido ser adequado para solucionar um novo problema. Quanto mais profundos os detalhes, mais fácil o modelo usar. Ou seja, tudo já pode ser descrito para você, incluindo o processo de adicionar detalhes adicionais, entidades e seus relacionamentos, se necessário. Muitas vezes, esses requisitos se contradizem; portanto, é importante um equilíbrio, que pode ser chamado de nível de abstração do modelo. Quanto maior o nível de abstração, maior a faixa de aplicabilidade do modelo.

Antes de aplicar o modelo, lembre-se das seguintes propriedades:

- Limitação. Qualquer modelo reflete apenas as características necessárias para resolver a tarefa atribuída a ele com uma certa precisão. Portanto, é importante conhecer os limites de aplicabilidade do modelo e os métodos para trabalhar com ele. Esta propriedade caracteriza a suficiência do modelo para resolver o problema.

- Iteratividade Qualquer modelo reflete apenas as características do sistema simulado que são conhecidas pelo criador do modelo. Quando novas características previamente desconhecidas aparecem, o modelo deve ser revisado (o que não implica necessariamente uma mudança). Esse recurso indica a necessidade de revisar o modelo para resolver o problema.

A mecânica pode servir como um exemplo clássico da materialidade dessas propriedades: antes existia apenas a mecânica clássica, mas agora existem tanto as quânticas quanto as relativísticas.

A teoria difere da prática, portanto, vários recursos surgem ao usar modelos em atividades:

- A escolha do modelo vem das opções que conhecemos. É por isso que eu estava tão interessado na lista do artigo traduzido.

- A aplicação do modelo gera erros de percepção causados por distorções cognitivas gerais e experiência pessoal. Então, em particular, os modelos que me pareciam desinteressantes podem ajudá-lo. E depois de investigar o incidente, um especialista com o histórico do administrador da rede deve prestar atenção se perdeu algum artefato do host. E é melhor consultar os colegas em geral.

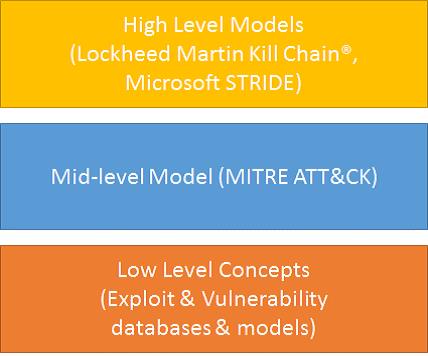

- Os modelos podem ser em camadas. Ou seja, a tarefa é dividida em subtarefas (ou vice-versa, as subtarefas podem ser sintetizadas em uma global), para a solução de quais modelos são usados, possivelmente diferentes dos modelos para resolver a tarefa pai. Ao mesmo tempo, os modelos podem ser complementares e concorrentes. É importante lembrar as especificidades de cada modelo e poder vinculá-las umas às outras para que a solução perfeita para um problema não leve à degradação dos adjacentes.

A contribuição para a aplicação de um modelo específico (exceto a tarefa em si) é feita por:

- Modelo de ameaça

- Categorização de ativos.

- Avaliação de risco.

Esses documentos úteis não apenas permitem introduzir algumas restrições e suposições que podem simplificar o modelo, mas também geralmente falam sobre a aplicabilidade de um modelo específico. No entanto, não esqueça que os criminosos do seu ODS não são usados e o incidente pode não se encaixar nele durante a investigação.

Com base na parte teórica acima e na descrição encontrada dos modelos (de um esquema de imagens para algumas dezenas de páginas para outras), decidiu-se usar as seguintes características principais dos modelos neste artigo abstrato:

- Nível de abstração.

- Âmbito de aplicação

- As principais disposições e princípios.

- Entidades e métodos básicos.

- Relacionamento com outros modelos (se disponível).

- Tarefas resolvidas.

- Exemplos (se necessário).

3. Modelos

A lista de modelos é retirada do artigo original. Adicionado a ele é o modelo CVSS3, para demonstrar um modelo de abstração de baixo nível com amplo uso em segurança da informação.

Se você ler a preguiça de todo o artigo, aqui está um pequeno navegador para modelos que indicam o escopo principal de sua aplicação. Vou citá-lo em uma conclusão para os leitores em ordem.

Navegador de modeloModelos universais:

- Processo de investigação - uma técnica para encontrar respostas a perguntas durante a investigação e o treinamento; pode ser aplicado a estudos mais gerais.

Modelos para trabalhar com incidentes de segurança da informação:

- Diamante - pesquisa e documentação de incidentes, conversão dos resultados da investigação em TI.

- MITRE ATT & CK - pesquisa de incidentes, análise comportamental.

- A intenção da prova é forense.

- PICERL - resposta a incidentes.

Modelos para construir um sistema de segurança da informação:

- Defesa em profundidade - separação do sistema de defesa em relação ao SPI.

- Cyber Kill Chain - separação do sistema de defesa em relação às etapas do ataque.

- Pirâmide da Dor - trabalhe com o COI.

- MITRE ATT & CK - criação de conteúdo para o sistema de monitoramento e sua avaliação.

- A intenção das evidências é a introdução de ferramentas especiais de monitoramento.

- PICERL - preparação de resposta a incidentes.

- CVSS3 - construindo um sistema de gerenciamento de vulnerabilidades.

3.1 Modelo de Processo de Investigação

Nível de Abstração: Alto.

Escopo: Qualquer processo de pesquisa.

Principais pontos e princípios:- Visível não é realidade. Nós possuímos apenas informações limitadas e preenchemos espaços vazios do quebra-cabeça com suposições ou as ignoramos completamente.

- O conhecimento é formado por perguntas.

- No processo de percepção, introduzimos distorções (cognitivas e da experiência pessoal).

As principais entidades:- Observação - evidência de um meio de segurança da informação (SZI) ou a suposição de um analista, confirmada por algo.

- Pergunta Deve ser verificável, geralmente se refere a relacionamentos implícitos entre objetos.

- Hipótese. Consiste em uma suposição e as razões para sua suposição.

- A resposta é a evidência reunida que confirma ou refuta a hipótese (o que é preferível, pois isso acelera o processo de pesquisa). Pode levantar outras questões.

- Uma conclusão que permite descrever o evento que ocorreu.

Tarefas a serem resolvidas:- Procure fatos comprometidos.

- Treinamento de analistas de SOC.

Todos os modelos com um alto nível de abstração parecem simples. Mas, primeiro, nem todas as canetas com ponta de feltro têm o mesmo sabor (o amarelo é mais amargo). E segundo, a maioria desses modelos conseguiu encontrar alguns detalhes que aumentam a eficiência de sua aplicação. Em particular, para este modelo é:

- A abordagem da "observação". Não é necessário iniciar uma investigação ou seleção de SZI, iniciando em logs ou em uma janela exigindo resgate do criptografador no PC da vítima. Mas você sempre deve poder explicar por que iniciou o processo. As tendências de segurança da informação, na sua opinião, levaram a um aumento de certos riscos. É conveniente que os atacantes atacem seu ativo com base nos pontos fracos de sua proteção conhecidos por você. Protestos no Tibete podem levar a ataques maciços por seus usuários do Tibete da China. Qualquer coisa.

- A composição da hipótese. Sem verbalizar o motivo que explica a hipótese, você não terá critérios formais para testar a hipótese.

- Formalização da conclusão. O esquema de descrição do resultado deve ser corrigido. Caso contrário, a generalização de tais resultados e a adoção de decisões estratégicas baseadas neles podem se tornar impossíveis. Ou você apenas perde algo como resultado de sua pesquisa.

3.2 Modelo "Diamante"

Nível de Abstração: Alto.

Escopo: qualquer processo de pesquisa no âmbito do trabalho com incidentes de segurança da informação.

Principais pontos e princípios:- Para cada evento comprometedor, há um invasor que executa uma ação para resolver seu problema. Aproveita as oportunidades oferecidas pela infraestrutura. Essas oportunidades são direcionadas contra a vítima e servem para atingir a meta do atacante.

- Existem invasores que procuram maneiras de comprometer hosts e redes para avançar em suas intenções e satisfazer suas necessidades.

- Qualquer sistema e, portanto, qualquer ativo de destino, tem vulnerabilidades e fraquezas.

- Cada atividade maliciosa consiste em fases, cuja implementação bem-sucedida leva ao sucesso da atividade como um todo.

- Cada evento de invasão requer uma ou mais condições para ser bem sucedido.

- Sempre existe um relacionamento entre o atacante e a vítima, mesmo que implícito ou indireto.

- Existem cibercriminosos com motivação, recursos e a capacidade de manter uma presença maliciosa por um longo período de tempo. Essa atividade maliciosa pode ocorrer em uma ou mais vítimas e inclui a superação de contramedidas.

As principais entidades:- Um invasor é um executor e um cliente, personificando o TTP e o alvo final do ataque, respectivamente.

- Infraestrutura usada por um invasor.

- Oportunidades. Caracterizado pela qualidade e quantidade.

- A vítima. Bens e uma pessoa com "suscetibilidade" às ações dos atacantes.

O modelo de diamante é conhecido por mim desde a faculdade, mas geralmente é pintado na forma de um único diamante, e por acaso não fui mais fundo. Portanto, a pergunta sempre surgiu na minha cabeça: como isso resolverá meu problema? Não houve resposta para isso. Depois de ler a descrição, encontrei os seguintes detalhes interessantes.

Relacionamentos da entidade:- Evento - a ação de um invasor em um estágio específico usando técnicas específicas. É caracterizada por um conjunto de metapoles. É o evento que é exibido na forma de um diamante.

- Fluxo de atividades - eventos, unidos com base em meta-campos.

- Grupo de atividades - um grupo de fluxos de atividades com base em meta-campos.

Todos os elementos dessas entidades recebem uma classificação de confiança.

Assim, um modelo de diamante combinado com a fase do processo de invasão, por exemplo, de acordo com o modelo da cadeia de mortes, fornece uma excelente estrutura para descrever o processo de ataque. O encadeamento ocorre de acordo com o seguinte princípio: o que parecia ser uma vítima ou uma oportunidade em um evento pode se tornar uma infraestrutura a seguir. Os eventos também podem se relacionar a uma fase e ir sequencialmente ou em paralelo. Além disso, para o surgimento de uma conexão, os eventos não precisam estar relacionados a um fluxo de atividades. Estes podem ser fluxos dependentes, por exemplo, invadindo um contratado. Os meta-campos adicionais permitem descrever os detalhes do ataque.

Além disso, os autores propõem descrever entidades e suas relações com vetores (os elementos têm um significado numérico ou verbal fixo). Isso torna possível agrupar incidentes para encontrar respostas para uma pergunta. Por exemplo, o estabelecimento de um grupo de atacantes, uma tentativa de prever a ação seguinte ou ausente durante a investigação, a escolha do SZI para fechar os recursos mais populares dos atacantes, etc. Nesse aspecto, ênfase significativa é colocada na descrição.

O modelo é extensível, especialmente em termos de meta-campos. Por exemplo, os autores propõem essa opção.

Entidades adicionais:- Aspecto sociopolítico (motivo).

- O aspecto tecnológico.

Essa abordagem também envolve o uso de contramedidas não técnicas. Esses métodos são implementados influenciando o motivo e a motivação dos atacantes. Um exemplo dado na descrição do modelo: um dos ataques reais de hackers foi interrompido após chamadas de camaradas competentes para as mães dos artistas. Como diz o ditado, na guerra todos os meios são bons.

Tarefas a serem resolvidas:- Sistematização e coordenação de ações durante análise de dados, investigação, prevenção e eliminação das causas de incidentes.

- Erro de cálculo matemático de questões analíticas de investigação, prevenção e eliminação das causas de incidentes com base em gráficos.

- O uso não apenas de contramedidas técnicas. Por exemplo, a exclusão de vetores de ataque por meios não técnicos, a limitação dos circuitos de circulação de informações protegidas, etc.

Ao descrever o incidente, podemos passar da visão do defensor para a visão do lado do atacante. Em seguida, obtemos um gráfico das possíveis opções de ataque, a partir das quais podemos desenvolver a construção do sistema de segurança da informação.

3.3 Modelo MITRE ATT & CK

Nível de Abstração: Médio.

Âmbito:- Segurança da informação de redes de computadores (para Segurança de aplicativos, Segurança de banco de dados, etc. em um projeto vizinho da mesma organização MITRE CAPEC ).

- Os sensores nos dispositivos finais devem ser implantados na organização, fornecendo monitoramento contínuo (não instantâneos). A matriz foi atualizada várias vezes, portanto, os dados não são totalmente relevantes. Mas uma idéia aproximada do que pode ser detectado sem sensores é exibida pelos blocos verdes de uma das iterações anteriores do modelo (spoiler: none).

Sistemas para os quais existe uma matriz:- Empresa: Windows, Linux, MacOS.

- Celular: Android, iOS.

Pontos-chave:- O modelo é construído do ponto de vista do invasor. Portanto, podemos passar à pergunta "o que aconteceu?" para "o que poderia acontecer?" I.e. de ações reativas a proativas.

- ( ). , . I.e. , . , .. .

- . , , , RedCanary Atomic Threat Coverage . .

- «?».

- «?».

.

:- . . , – .

- , , . , . , , . , .

- . , .

- . , , , , .

- . .

::- , .

- Red Team.

- .

- .

- Avaliação dos níveis de maturidade do SOC (com base na cobertura matricial).

- Enriquecimento de dados de TI. Talvez porque a matriz é essencialmente construída em relatórios de TI.

- Consciência situacional. Semelhante ao parágrafo anterior.

- Análise de anomalias. Em vez disso, um bônus agradável decorrente da experiência de usar a matriz.

- Forense.

Entidades identificadas de destino:- Janela de tempo do incidente.

- Anfitriões comprometidos / envolvidos.

- Contas comprometidas.

- Atacantes

- Táticas e técnicas usadas.

Dividir em táticas captura parte da cadeia de mortes, mas cada estágio inclui de uma a várias táticas.3.4 Deep Defense Model

Nível de Abstração: Alto.Escopo: Construindo um sistema de segurança da informação.Principais pontos e princípios:- Falta de um único ponto de compromisso.

- Redundância e vetores de ataque sobrepostos.

Tarefas a serem resolvidas: Construção de proteção escalonada (com relação a métodos e meios) para aumentar o tempo e o custo do ataque, bem como proteção contra deficiências específicas de medidas de proteção.O modelo em si ilustra bem e pode ser aplicado com sucesso, mesmo com uma nova abordagem do perímetro de SI em uma organização.3.5 Modelo de pirâmide de dor

Nível de Abstração: Alto.Escopo: Qualquer processo de pesquisa no âmbito do trabalho com o COI.Principais pontos e princípios: A detecção e a prevenção do uso do COI podem enfraquecer um invasor, o grau desse efeito depende do tipo de COI.Principais entidades: tipos de COI.Tarefas a serem resolvidas: Detecção do COI para investigação, prevenção e eliminação das causas dos incidentes.Como esse modelo se encaixa mais na TI, deixarei um link aquiem um dos últimos artigos interessantes sobre o tema. Ele considera o ciclo de vida dos indicadores e outros pontos interessantes. Além disso, o modelo mostra por que há tanto interesse nas descrições de TTP, por exemplo, no mencionado MITRE ATT & CK.3.6 Modelo "Cyber Kill Chain"

Nível de Abstração: Alto.Escopo: trabalhe com incidentes de segurança da informação.Principais pontos e princípios:- Para atingir o objetivo final, o atacante resolve várias tarefas obrigatórias.

- A prevenção, detecção ou eliminação das causas, processos e conseqüências da conclusão de uma tarefa afeta significativamente a consecução do objetivo final por um invasor.

Principais entidades: Etapas que refletem as tarefas do atacante: reconhecimento, armas, entrega, operação, instalação, gerenciamento, ações dentro da rede.Tarefas a serem resolvidas: Construção de um sistema de proteção de informações em camadas (em relação aos estágios).Um bom exemplo de um modelo escalável. Muitos análogos são gerados com mais ou menos detalhes, dependendo das tarefas que estão sendo resolvidas.Este também é um bom exemplo de modelos sobrepostos. Combina bem com o MITRE ATT & CK ou o Diamond.3.7 Modelo de intenção de evidência

Nível de Abstração: Alto.Escopo: trabalhe com incidentes de segurança da informação.Principais pontos e princípios:- Há evidências de atividades maliciosas fornecidas pelos desenvolvedores de software intencionalmente e não intencionalmente.

- O nível de confiança, o método de coleta etc. depende do método de fornecer evidências.

Principais entidades e métodos: Tipo de evidência (intencional, não intencional).Tarefas a serem resolvidas: Priorize a coleta de evidências e avalie sua confiabilidade.Exemplos:- Os logs de software e SO são prova intencional.

- O cache da consulta é uma evidência não intencional.

- O tráfego de rede é comprovado por design, ou seja, a existência de um objeto é comprovada pelo próprio fato de sua existência.

Eu chamaria esse conceito de "modelo" com um grande alongamento. Ele permite que uma seção seja desenhada entre forense, o que pode envolver evidências não intencionais e monitoramento, geralmente sem esses meios. Ou tendo, mas no sentido. Exceto por isso, eu não aguentava o benefício disso.3.8 Modelo de Processo de Resposta a Incidentes PICERL

Nível de Abstração: Médio.Escopo: resposta a incidentes de segurança da informação.Principais pontos e princípios: Responder a incidentes de SI inclui vários estágios.Entidades-chave: estágios de resposta a incidentes de SI: preparação, detecção, contenção, erradicação, restauração, análise de resultados.Tarefas a serem resolvidas: Construindo um ciclo de vida para responder a incidentes de segurança da informação.Em princípio, este é um bom análogo do modelo Kill Chain, mas apenas em relação à resposta. Levando em consideração as ações indicadas para cada uma das etapas, pode servir como uma boa ajuda para a criação de livros de jogo. O principal é não esquecer de impor primeiro a estrutura organizacional e os poderes das pessoas envolvidas e, depois, os recursos da infraestrutura de TI.3.9 Modelo CVSS3

Nível de Abstração: Baixo.Escopo: Priorização de vulnerabilidades.Principais pontos e princípios: Uma avaliação de vulnerabilidade pode ser calculada usando as seguintes métricas:

Nível de Abstração: Baixo.Escopo: Priorização de vulnerabilidades.Principais pontos e princípios: Uma avaliação de vulnerabilidade pode ser calculada usando as seguintes métricas:- Métricas básicas.

- Métricas de tempo (alteração ao longo do tempo).

- Métricas de contexto (dependendo da infraestrutura de TI da organização).

Entidades básicas (entre parênteses são os possíveis valores aceitos pela métrica):Métricas básicas:Componente vulnerável , caracterizado por métricas operacionais:- Vetor de ataque AV (NALP), o grau de distância de um invasor em potencial de um objeto vulnerável.

- Complexidade de exploração da vulnerabilidade AC (LH), avaliação qualitativa da complexidade do ataque.

- Autenticação / nível de privilégio PR necessário (HLN).

- A necessidade de UI de interação do usuário (NR).

- Limites de operação S (UC), se os componentes explorados e atacados diferem.

Componente atacado (caracterizado por métricas de impacto):- Avaliação do grau de influência na confidencialidade, integridade e disponibilidade do componente atacado C, I, A (NMH).

Métricas de tempo:- E (ND/XHF POC/PU).

- RL (ND/XUW TF/T OF/O).

- RC (XURC).

:- CR, IR, AR (ND/XHML).

- MAV, MAC, MPR, MUI, MS, MC, MI, MA, I- .

Tarefas a serem resolvidas: Priorização de vulnerabilidades (avaliação + vetor) e cadeias de vulnerabilidades.Uma descrição mais detalhada do modelo é apresentada, incluindo aqui . O artigo inclui exemplos da transição para a avaliação do CVSS2 para o CVSS3, que ilustra bem o princípio da iteração para modelos. Também durante a preparação da publicação, o CVSS3.1 foi lançado.Embora muitas métricas sejam revisadas por pares, o padrão fornece alguns dos conhecimentos. Portanto, a avaliação final não depende muito da organização que a conduz.3.10 Outros modelos

Fora da discussão, modelos como:- CIA

- Medo

- STRIDE

- Preparação Conjunta de Inteligência do Ambiente Operacional (JIOPE)

- ADAM

- Árvores de ataque

- A análise de hipóteses concorrentes (ACH)

4. Em vez de uma conclusão.

Uma abordagem sistemática à segurança, baseada no uso de modelos com graus variados de formalização, bem como em vários padrões nacionais e estrangeiros, permite evitar muitos erros. Isso ajuda não apenas a não esquecer as condições e os fatores necessários para a construção bem-sucedida do sistema (seja o ISIS como um todo ou a investigação de um incidente específico). Mas também permite descartar parâmetros desnecessários, que apenas complicam a imagem.

É importante lembrar que modelos, assim como padrões, não são a verdade última. Não apenas porque eles devem estar sujeitos a revisão periódica para exibir ao máximo, sem ambiguidade, um objeto real como parte da tarefa que está sendo resolvida. Mas também porque, em geral, eles devem ser selecionados com base na tarefa, limitações e suposições aceitas por você, as quais, é claro, mudam com o tempo. A decisão de usar um modelo específico também está sujeita aos requisitos de processos externos que fornecem informações para suas tarefas ou aceitam dados resultantes do seu trabalho. Na minha opinião, este artigo pode contribuir para o objetivo de escolher o modelo mais adequado. O próximo passo é com você.

Para resumir, duplicarei um pequeno navegador por modelo, indicando a área principal do aplicativo.

Modelos universais:- Processo de investigação - uma técnica para encontrar respostas a perguntas durante a investigação e o treinamento; pode ser aplicado a estudos mais gerais.

Modelos para trabalhar com incidentes de segurança da informação:- Diamante - pesquise e documente incidentes, converta os resultados da investigação em TI

- MITRE ATT & CK - pesquisa de incidentes, análise comportamental.

- A intenção da prova é forense.

- PICERL - resposta a incidentes.

Modelos para construir um sistema de segurança da informação:- Defesa em profundidade - separação do sistema de defesa em relação ao SPI.

- Cyber Kill Chain - separação do sistema de defesa em relação às etapas do ataque.

- Pirâmide da Dor - trabalhe com o COI.

- MITRE ATT & CK - criação de conteúdo para o sistema de monitoramento e sua avaliação.

- A intenção das evidências é a introdução de ferramentas especiais de monitoramento.

- PICERL - preparação de resposta a incidentes.

- CVSS3 - construindo um sistema de gerenciamento de vulnerabilidades.

Vale lembrar que esses modelos podem ser aplicados para outros fins. Além disso, eles podem especificar requisitos para áreas adjacentes. Por exemplo, determine a composição e o formato dos dados que serão usados neles na entrada ou saída dos processos relacionados.