Nesta publicação, os leitores são convidados a familiarizar-se com os termos e definições básicos no campo da segurança da informação e também considerarão o conceito e o paradigma da segurança da informação. As informações contidas nesta publicação e em publicações subsequentes são baseadas em abordagens russas e mundiais geralmente aceitas para segurança da informação.

Com o desenvolvimento das tecnologias da informação e sua penetração abrangente em quase todas as esferas de atividade dos estados e empresas modernos, as questões de proteção da informação se tornam fundamentais: a chamada quarta revolução científica é impensável sem o uso de tecnologias da informação de alta tecnologia, que com todas as vantagens trazem riscos a elas associadas, pois simultaneamente com a penetração A TI na vida dos estados, empresas e cidadãos comuns está crescendo e multiplicando ameaças à segurança da informação.

Existe uma evolução constante da tecnologia da informação e da esfera da proteção da informação, bem como dos próprios atacantes: se, no final do século 20, os sistemas de hackers eram geralmente tratados por entusiastas entusiastas de ambientes acadêmicos que não pretendiam obter lucros ilegais e enganando empresas e cidadãos, o número de atacantes motivados financeiramente vem crescendo a cada ano ultimamente. Além disso, no ciberespaço moderno, exércitos de hackers reais operam, apoiados e patrocinados por governos de diferentes países. Eles realizam ataques aos recursos e à infraestrutura de outros estados e grandes corporações, a fim de obter informações de inteligência e, muitas vezes, desabilitar instalações críticas de infraestrutura ou até indústrias inteiras. Ao mesmo tempo, a pressão regulatória do estado também está aumentando: percebendo a importância de proteger as informações e a infraestrutura de informações, quase todos os estados desenvolvidos adotam normas legislativas que atendem aos desafios modernos. Assim, a segurança da informação moderna está “em chamas” de invasores altamente qualificados, necessidades de TI dos negócios e do estado, além de regulamentação legal. Para vencer nessas condições, em primeiro lugar, é necessária uma base sólida, ou seja, um entendimento claro dos principais fenômenos, termos e também do conceito de segurança da informação.

A

proteção da informação no sentido clássico significa garantir a integridade, confidencialidade e acessibilidade dos recursos da informação. Além disso, as propriedades adicionais das informações em um estado de segurança são não-repúdio, autenticidade e responsabilidade.

Uma

ameaça à segurança da informação é entendida como uma causa potencial de um incidente indesejável na segurança da informação que pode danificar ativos e violar o estado da segurança da informação; um incidente pode ser precedido por uma alteração não autorizada no estado de um ativo chamado evento de segurança da informação.

A modelagem de ameaças é a identificação de todas as ameaças que podem danificar ativos e vetores de ataque que podem ser usados pelas fontes de ameaças para causar danos.

O risco à segurança da informação é entendido como a possibilidade potencial de usar vulnerabilidades de ativos como uma ameaça específica por causar danos a uma organização. Como no gerenciamento clássico de riscos, existem as seguintes maneiras de lidar com os riscos cibernéticos: ignorar, aceitar, evitar, transferir, minimizar. A escolha do último método de tratamento de risco mais ideal, em muitos casos, precede o desenvolvimento e a implementação de sistemas e ferramentas de segurança da informação. Ao mesmo tempo, ao escolher e implementar medidas específicas para garantir a segurança das informações dos ativos, deve-se orientar pela adequação da aplicação dessas medidas no contexto da tarefa de negócios que está sendo resolvida, o valor do ativo e a magnitude do dano previsto, bem como os custos potenciais dos invasores. De acordo com a abordagem geralmente aceita, o custo das medidas de proteção não deve exceder o valor do ativo ou a quantia do dano previsto, e os custos razoáveis estimados do ataque para o atacante devem ser menores que o lucro esperado com a implementação desse ataque.

Os danos causados pela implementação de um ataque podem ser diretos ou indiretos. Danos diretos são as perdas imediatas óbvias e facilmente previsíveis da empresa, como perda de direitos de propriedade intelectual, divulgação de segredos de produção, redução do valor dos ativos ou sua destruição parcial ou total, custos legais e pagamento de multas e compensações, etc. Dano indireto pode significar qualidade ou perda indireta. Perdas qualitativas podem ser uma suspensão ou diminuição da eficácia da empresa, perda de clientes, diminuição da qualidade de bens ou serviços manufaturados. Perdas indiretas são, por exemplo, lucros perdidos, perda de reputação nos negócios e despesas adicionais incorridas.

Uma ameaça à segurança da informação surge quando existem os seguintes componentes interconectados: a fonte da ameaça, a vulnerabilidade do ativo, a maneira como a ameaça é realizada, o alvo da exposição e o próprio efeito prejudicial. Vamos dar um exemplo: um hacker (fonte de uma ameaça) ataca o servidor web de uma empresa sem patches (vulnerabilidade de ativos) injetando injeção SQL (uma maneira de implementar uma ameaça) no DBMS que atende esse servidor web (destino) e recebe ilegalmente informações confidenciais (impacto malicioso).

Além disso, esses componentes das ameaças à segurança da informação serão considerados em mais detalhes.

1. A

fonte da ameaça pode ser externa ou interna (em relação ao objeto de proteção considerado) violadores, terceiros, forças da natureza.

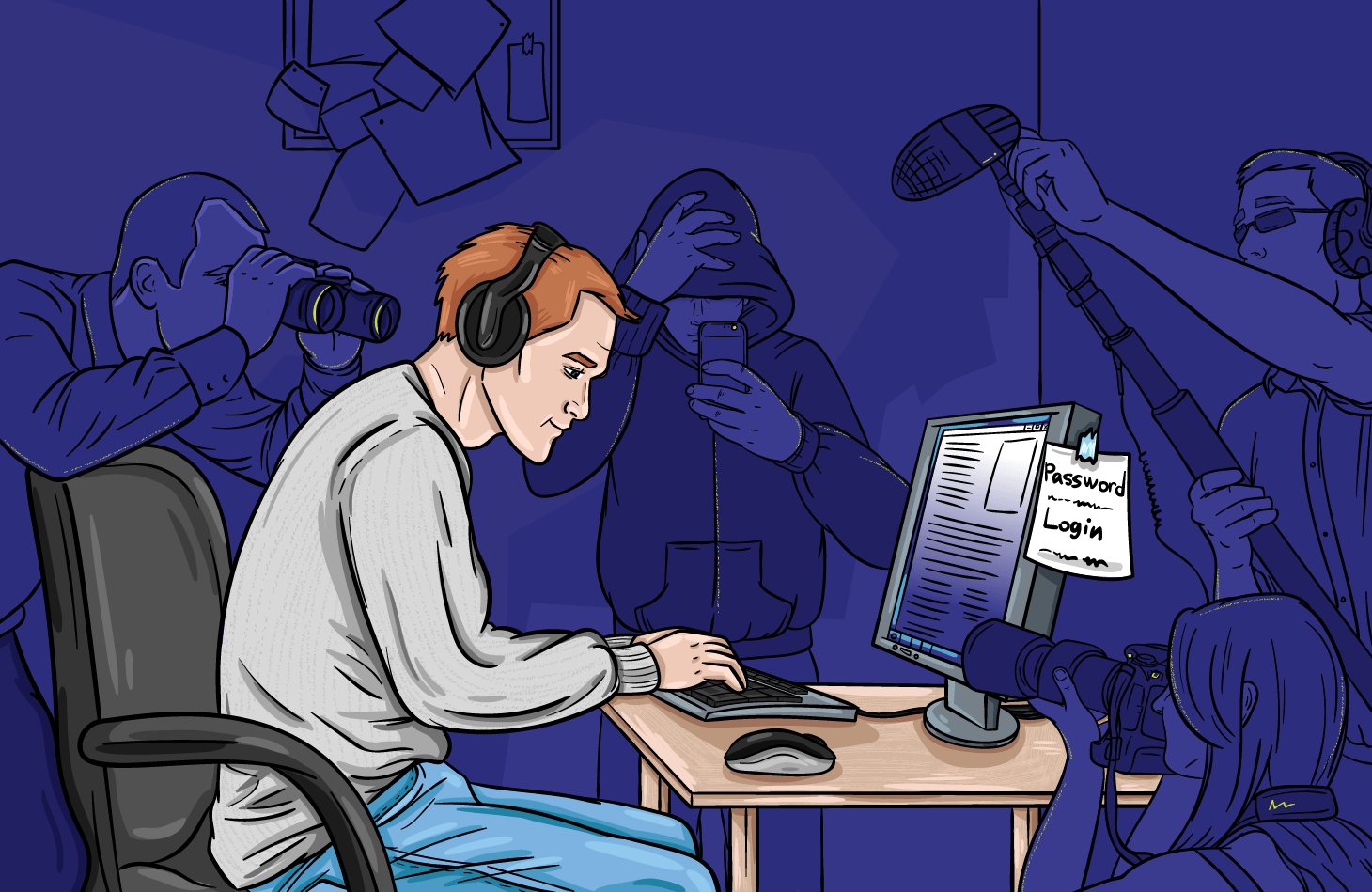

Os infratores externos não são funcionários da empresa, usuários legítimos de sistemas de informações internos, terceirizados, contratados, fornecedores, clientes e outras pessoas relacionadas a relações legais com a organização em questão. Esses infratores não têm acesso legítimo ao objeto de proteção (ativo de informações) e são classificados de acordo com suas habilidades, capacidades e motivação. Exemplos de pessoas de fora podem ser hackers especialistas pró-governo com apoio financeiro do governo ou cibercriminosos contratados por concorrentes, hacktivistas, ciber-fraudadores profissionais ou até adolescentes armados com programas de hackers amplamente disponíveis. As contramedidas contra intrusos externos incluem quase todo o espectro de métodos "clássicos" para garantir a segurança da informação: desenvolvimento e implementação de documentos regulatórios internos, ferramentas de proteção de informações, contramedidas ativas, resposta e investigação de incidentes cibernéticos, etc. As organizações devem realizar avaliações regulares de sua própria exposição ao risco de ataque de atacantes externos, que devem levar em consideração o escopo da atividade, dependência da tecnologia da informação, publicidade, atratividade para os atacantes e a amplitude de um possível ataque. Em geral, são os invasores externos o fator mais imprevisível e descontrolado no risco cibernético, exigindo a implementação das mais modernas medidas e métodos de proteção.

Os infratores internos podem ser considerados indivíduos - funcionários e executivos da empresa, bem como entidades legais que têm um relacionamento contratual com a empresa. Os infratores internos são classificados de acordo com o foco e a intencionalidade de suas ações e, para realizar o acesso não autorizado direcionado, um invasor malicioso deve ter um motivo, uma maneira e uma oportunidade apropriada para um ataque. Os fornecedores de serviços, equipamentos ou pessoal também carregam riscos à segurança da informação - há casos em que os provedores de serviços de TI, os fabricantes de equipamentos auxiliares e os funcionários da empresa contratada se tornaram as causas dos vazamentos. Os provedores de serviços em nuvem também se enquadram na categoria de possíveis invasores internos, o que pode ser evidenciado por um grande número de vazamentos de dados de armazenamentos em nuvem configurados incorretamente. Deve-se notar a tendência recente na forma de padronização de métodos para avaliar e gerenciar o risco de atrair organizações de terceiros: o CBR emitiu o padrão STO BR IBBS-1.4-2018 “Gerenciamento de riscos de segurança da informação na terceirização”, e o padrão internacional ISO 27036 pode ser usado para gerenciar a segurança da informação em interação com provedores de serviços, incluindo provedores de serviços em nuvem (guiados pela ISO 27036-4: 2016).

Além dos violadores externos e internos, não se deve esquecer outras fontes de ameaças:

terceiros e forças da natureza podem ter um impacto negativo significativo nas atividades da empresa. Portanto, terceiros podem ser considerados autoridades públicas, cujas conseqüências de intervenção no trabalho da empresa podem ser proporcionais ao impacto de um desastre natural. Notícias de medidas investigativas podem afetar adversamente a imagem e a reputação da empresa, e uma ordem por escrito para suspender as operações por um período relativamente curto pode realmente significar a retirada da empresa do mercado. A apreensão de equipamentos, a vedação de salas de servidores e a prisão de executivos importantes da empresa também podem resultar nas mesmas consequências. As medidas para minimizar os riscos gerados pelo impacto de terceiros devem ser a implementação rigorosa de todos os requisitos da legislação atual e verificações internas contínuas de conformidade. Finalmente, as forças da natureza, no contexto de categorização das fontes de ameaças, são desastres naturais, como desastres naturais e tecnológicos, além de desastres sociais: epidemias, operações militares, ataques terroristas, revoluções, greves e outros motivos de força maior. Para minimizar os riscos desses incidentes, muitas vezes são necessários grandes investimentos financeiros nos sistemas para garantir a continuidade dos negócios e a restauração da capacidade de trabalho, além de levar em conta esses riscos nos estágios iniciais do desenvolvimento da empresa: você deve escolher cuidadosamente o local dos escritórios, levando em consideração o local, a proximidade de outras instituições e infraestrutura, condições climáticas e condições. Estado e sociedade, leve em consideração previsões de desenvolvimento econômico e social de uma região de presença específica. Além de minimizar os riscos de desastres naturais das maneiras descritas acima, as empresas podem escolher outra maneira de processar esses riscos - o seguro. Com um esquema de pagamento de seguro bem pensado e selecionado com competência, você pode atenuar os danos causados pelo impacto de força maior nos negócios. No entanto, qualquer gerente e funcionário deve sempre lembrar que a vida de uma pessoa não tem preço em comparação aos negócios mais lucrativos; portanto, em qualquer circunstância, salvar vidas e saúde deve ser a primeira prioridade.

2.

Vulnerabilidade é a falta de ferramentas de proteção do sistema de informações que podem ser usadas por um invasor (externo e interno) para implementar ameaças à segurança da informação. Vulnerabilidades no sistema de informação podem ser causadas por erros na criação, implementação ou operação do sistema, ou pela fraqueza do equipamento de proteção e medidas aplicadas.

Do ponto de vista lógico, não podem existir sistemas de informações protegidos e protegidos idealmente que não estejam localizados em um espaço isolado, mas executem sua função comercial, de modo que as vulnerabilidades possam aparecer no sistema mais confiável e testado. O padrão russo GOST R 56546-2015 identifica vários tipos possíveis de vulnerabilidades: vulnerabilidades de código, configurações, arquiteturas, vulnerabilidades organizacionais, vulnerabilidades multifatoriais. Esse padrão também aponta para possíveis locais de vulnerabilidades: em todo o sistema, aplicativo, software especial, hardware, equipamento de rede e ferramentas de segurança. A vulnerabilidade é caracterizada por seu grau de perigo, definido pelo GOST R 56546-2015 como um valor comparativo que caracteriza a vulnerabilidade do sistema de informações e o impacto dessa vulnerabilidade na violação das propriedades de segurança da informação (confidencialidade, integridade, acessibilidade).

A maneira geralmente aceita de calcular o risco de vulnerabilidade em termos quantitativos é usar a métrica CVSS (Common Vulnerability Scoring System) do Instituto Nacional de Padrões e Tecnologia (NIST). Essa métrica permite descrever os principais recursos da vulnerabilidade e quantificar seu perigo (em uma escala de 0 a 10), dependendo da complexidade da operação, o impacto nas propriedades de segurança do ativo, a disponibilidade de uma exploração pronta e sua disponibilidade para um invasor, a capacidade de corrigir a vulnerabilidade e o nível de confiabilidade da mensagem sobre a presença vulnerabilidades, bem como em relação ao ambiente operacional específico do sistema vulnerável.

A ideia de registrar e classificar vulnerabilidades centralmente foi implementada em vários registros oficiais de vulnerabilidades, como o MITRE CVE (Vulnerabilidades e Exposições Comuns), o FSTEC Russian National Security Bureau (Banco de Dados de Ameaças à Segurança da Informação), NIST NVD (Banco de Dados Nacional de Vulnerabilidades), NIST NVD (Banco de Dados Nacional de Vulnerabilidades), CERT / CC VND ( Banco de dados de notas de vulnerabilidade).

O registro do MITRE CVE é mantido desde 1999 e, durante esse período, os dados de mais de 115 mil vulnerabilidades foram armazenados nele. As informações deste registro são inseridas pelo CNA (CVE Numbering Authorities) - organizações registradas (como CERTs estaduais), empresas de software e pesquisadores de segurança independentes que estão autorizados a atribuir o identificador do tipo de vulnerabilidade detectada CVE-YYYY-NNNN, em que AAAA - ano de descoberta de vulnerabilidades e NNNN - seu número de série. Atualmente, existem 98 organizações e indivíduos na lista da CNA, entre as quais existem duas empresas russas - Yandex e Kaspersky Lab.

O registro russo de BDUs é administrado pelo FSTEC da Rússia e pelo Instituto Estadual de Pesquisa do PTZI. Desde 2015, ele é atualizado com informações sobre mais de 21 mil vulnerabilidades com identificadores do tipo BDU: AAAA-IUUUU, em que AAAA é o ano da descoberta e IUUUI é o número de série da vulnerabilidade. Esse registro é caracterizado pelo fato de conter informações exclusivas sobre vulnerabilidades em software desenvolvido na Rússia, que não é apresentado em outros registros, e também permite que desenvolvedores de ferramentas domésticas de proteção de informações obtenham dados atualizados sobre vulnerabilidades de uma fonte confiável do estado. Qualquer cidadão ou organização que encontrar uma vulnerabilidade pode enviar informações sobre ela através de um formulário da Web ou por e-mail diretamente para o FSTEC da Rússia.

Além dos oficiais, há um grande número de registros alternativos de vulnerabilidades e explorações mantidos por desenvolvedores de software (por exemplo, Microsoft, Cisco, Oracle, IBM, Red Hat, Ubuntu, VMware e outros), além de organizações e entusiastas individuais.

A causa da vulnerabilidade pode ser um erro cometido durante o desenvolvimento ou a configuração do software. O Instituto Nacional Americano de Padrões e Tecnologia classifica 124 tipos de erros em sua lista CWE (Common Weakness Enumeration). Além disso, para cada um dos erros listados no site da organização MITRE, sua descrição detalhada é fornecida com exemplos de código vulnerável, instruções para detectar e eliminar tais erros com referência aos estágios de desenvolvimento de software, bem como com links para vulnerabilidades CVE registradas causadas por esse erro, e padrões de ataque CAPEC (Enumeração e Classificação de Padrão de Ataque Comum), vinculando o erro e possíveis ataques.

O FSTEC da Rússia criou um registro de ameaças à segurança da informação como uma alternativa doméstica ao classificador MITRE CAPEC. Esse registro no dia atual contém 213 tipos de ameaças, com cada tipo de ameaça tendo seu próprio identificador exclusivo (tipo de UBI. ***), uma descrição da ameaça, origem, destino e consequências de sua implementação. Pesquisa por nome, fonte ou consequências da ameaça está disponível. Ao mesmo tempo, o registro contém não apenas ameaças puramente técnicas, mas também organizacionais, como, por exemplo, UBI.040 (ameaça de conflito entre jurisdições de vários países), UBI.056 (ameaça de má transferência de infraestrutura para a nuvem) ou UBI.134 (risco de perda de confiança ao seu provedor de serviços em nuvem).

Para identificar vulnerabilidades, pode-se usar sistemas automatizados (scanners de vulnerabilidades, sistemas de gerenciamento de configurações e versões) e realizar avaliações de segurança e testes de penetração, como resultado dos quais a organização recebe informações sobre a presença de vulnerabilidades potencialmente exploradas. No entanto, é necessário lembrar que, em média, várias dezenas de novas vulnerabilidades aparecem diariamente, portanto você não deve fazer análises episódicas, mas criar um processo contínuo para gerenciar vulnerabilidades.

Em sua estrutura, as organizações podem percorrer o inventário, a classificação e a priorização de ativos, a análise da segurança atual, a busca de vulnerabilidades e seu processamento (eliminação / minimização / isolamento / aceitação) de acordo com sua criticidade, verificação e avaliação subsequentes da eficácia das medidas adotadas.3. Métodos de implementaçãoameaças também são classificáveis. Por exemplo, o FSTEC da Rússia oferece as seguintes categorias de métodos para implementar ameaças: coleta não autorizada de informações, exaustão de recursos, injeção, substituição durante a interação, manipulação de termos e condições, abuso de funcionalidade, métodos probabilísticos, violação de autenticação, violação de autorização, manipulação de estruturas de dados, análise do alvo, manipulação recursos, uso de falhas e erros técnicos, obtenção de acesso físico, uso de fraquezas organizacionais.O projeto MITRE ATT & CK é uma base de conhecimento sobre como implementar ameaças, expandindo a lista de métodos para as táticas, técnicas e procedimentos (TTPs - Táticas, Técnicas, Procedimentos) usados pelos atacantes. MITRE ATT & CK está associado ao classificador de padrões de ataque MITRE CAPEC sobre o qual falamos anteriormente. Para cada uma das táticas de ataque, é fornecida uma lista de técnicas específicas, acompanhada de uma descrição técnica detalhada da implementação do ataque, uma lista de softwares usados pelos atacantes e identificadores de grupos cibercriminosos específicos que usam certos TTPs de acordo com sua "caligrafia", segundo a qual o ataque pode ser atribuído para obter êxito. contramedidas ou investigações.4. ObjetosTodos os ativos da empresa, tangíveis e intangíveis, podem ser prejudiciais durante um ataque: pessoas, informações, desenvolvimento, processos de produção e fornecimento, canais de transmissão de dados, software e hardware e componentes do sistema. Deve-se lembrar que são as pessoas - funcionários, gerentes, terceirizados - que frequentemente são o elo mais fraco do sistema para garantir a segurança das informações de uma empresa. Se os meios técnicos de proteção funcionarem de acordo com as regras estabelecidas nelas e para sua operação efetiva for suficiente para configurá-las corretamente, para minimizar o “fator humano” nos ataques cibernéticos, você deve realizar continuamente trabalhos explicativos com o pessoal e realizar treinamento e educação, levando em consideração as características psicológicas e socioculturais do comportamento funcionários.5)Os tipos de impacto malicioso, em regra, são uma violação da integridade, confidencialidade, acessibilidade dos recursos de informações, bem como ataques a não-repúdio, autenticidade e responsabilidade das informações.Exemplos interessantes de violações da integridade podem ser vários métodos de manipulação de dados e fraude, como Data Diddling (fazendo alterações incorretas no sistema para preservar informações distorcidas e obter benefícios financeiros no futuro - por exemplo, para manipular as demonstrações financeiras da empresa e os preços das ações) , Fraude de salame (fazer um grande número de mudanças muito sutis por um longo tempo, o que acaba levando a consequências significativas - por exemplo, 10 copeques de cada conta bancária de todos os clientes durante o ano), "bombas lógicas" (introdução de indicadores de software que levam à distorção dos dados armazenados / processados sob certas condições - por exemplo,acúmulo não autorizado de juros acrescidos sobre uma contribuição para um determinado funcionário do banco após sua destituição).A violação da confidencialidade das informações é repleta não apenas de conseqüências óbvias no curto prazo, por exemplo, quando as informações pessoais dos clientes são descobertas em acesso aberto, mas também do fato de que informações roubadas podem "emergir" inesperadamente vários anos após o fato de um comprometimento - por exemplo, informações difamativas da empresa ou do chefe. Ser divulgado na véspera de um IPO ou compromisso. O roubo do know-how da empresa pelos concorrentes pode levar não apenas à perda de vantagens competitivas e participação de mercado, mas também aos fatos de extorsão ao atacar os concorrentes, ameaçando divulgar as formas “cinzentas” de fazer negócios pela empresa.Os ataques que violam a disponibilidade de informações, por regra, acabam sendo os mais fáceis de detectar, sendo extremamente destrutivos em termos de atividades operacionais e mantendo uma reputação. Exemplos incluem as sensacionais epidemias internacionais de WannaCry ou NotPetya, bem como ataques DDoS a sistemas e bancos de pagamentos russos. Organizações e indivíduos também são cada vez mais confrontados com vírus de ransomware, que estão se tornando mais perigosos de ano para ano e são capazes de suspender o funcionamento de empresas inteiras.Os componentes agregados das ameaças à segurança da informação descritas acima (fontes, vulnerabilidades e métodos para realizar ameaças, objetos e tipos de efeitos nocivos) podem ser neutralizados por medidas de proteção, tradicionalmente divididos em organizacional, técnico, físico e aplicáveis a funcionários, processos e tecnologias. De acordo com os objetivos das medidas aplicadas, há uma divisão em medidas preventivas, políticas, preventivas, dissuasivas, corretivas, corretivas, investigativas e compensatórias.Os principais padrões internacionais para a implementação prática da segurança da informação são os sistemas de gerenciamento de segurança da informação ISO / IEC 27001: 2013 - Requisitos e controles de segurança e privacidade do NIST SP 800-53 para sistemas e organizações de informação. e confidencialidade para sistemas e organizações de informação ”), que incluem uma descrição dos requisitos organizacionais e técnicos para o desenvolvimento de um sistema holístico para garantir e gerenciar a segurança da informação. Deve-se notar que todas as medidas de proteção descritas na norma NIST SP 800-53 também incluem etapas específicas para implementar a medida correspondente, o que torna este documento muito mais detalhado que a norma ISO / IEC 27001: 2013.A implementação de vários meios técnicos de proteção é aconselhável somente após passar pelas principais etapas da construção de um sistema integrado de gerenciamento de segurança da informação: desenvolvimento de documentos regulatórios internos no campo de gerenciamento de riscos e cibersegurança, inventário e classificação de ativos, avaliação e análise de riscos, um estudo de viabilidade para a implementação de tipos específicos de equipamentos de proteção . Deve-se observar também que mesmo a ferramenta mais moderna e "avançada" exige ajuste fino para executar funções comerciais de proteção em uma empresa específica; portanto, para um uso econômico, você primeiro precisará desenvolver uma compreensão exata dos riscos que este ou aquele sistema de defesa cibernética cobrirá e, em seguida, Configure de acordo e mantenha-o atualizado continuamente.Concluindo, gostaria de observar mais uma vez que o desenvolvimento e os benefícios do uso das modernas tecnologias da informação andam de mãos dadas com os riscos e ameaças a elas associados. Portanto, a introdução da tecnologia da informação, como qualquer novo projeto que contenha uma certa incógnita, deve ser combinada com a análise e o processamento de riscos. No entanto, geralmente existe uma abordagem desatualizada na qual os problemas de segurança da informação são considerados isoladamente do contexto comercial e também não são combinados ao gerenciamento de riscos. Somente um entendimento holístico dos componentes das ameaças atuais à segurança da informação, juntamente com o uso de técnicas de avaliação de risco para a implementação e operação de vários sistemas de informação,bem como a compreensão dos métodos modernos de neutralização de ameaças com medidas de proteção beneficiarão você na escolha de uma estratégia de desenvolvimento de TI para a empresa e sua transformação digital, bem como na implementação e uso de várias tecnologias, produtos e serviços de informação.