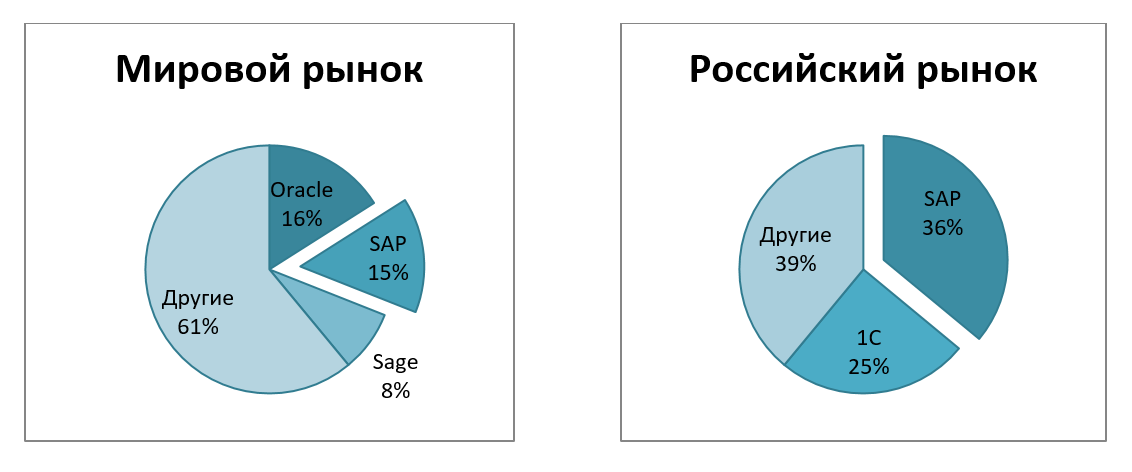

Com a tendência de digitalizar empresas em todo o mundo, os sistemas de gerenciamento de recursos empresariais - sistemas ERP - estão ganhando popularidade. O maior player desse segmento nos mercados global e russo há muito tempo é a empresa alemã SAP.

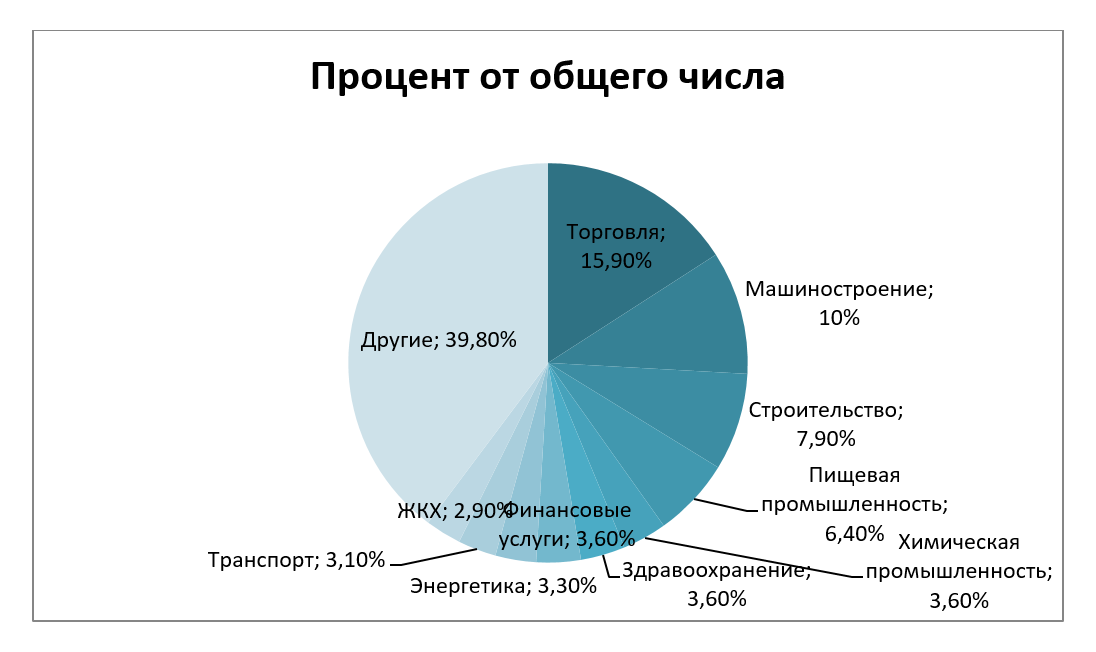

Vale ressaltar que o Gartner define esse tipo de sistema como “crítico para os negócios”, o que não é surpreendente, devido à ampla funcionalidade que eles fornecem: finanças, fabricação, gerenciamento da cadeia de suprimentos, CRM, ciclos de vida do produto, BI etc. por exemplo, a parcela de setores que aplica essas soluções para o maior número de projetos de implementação liderados pelo portal TAdviser é a seguinte:

No entanto, apesar da relevância dessas decisões críticas de negócios, as indústrias ainda sofrem com a falta de informações sobre vetores de ataque para esses sistemas usados por criminosos cibernéticos em espionagem industrial, ataques de hackers com fins lucrativos ou com motivos políticos.

A disseminação da tecnologia da informação leva a um aumento no número de vulnerabilidades de software detectadas (software), em conexão com o qual o número total de componentes vulneráveis dos sistemas aumenta. Como a implementação de processos de negócios geralmente envolve a interação de sistemas remotos entre si pela Internet, isso representa o maior perigo, porque nesse caso, os sistemas ERP corporativos têm acesso a uma rede aberta.

Graças aos recursos especializados de pesquisa na Internet, como Shodan e Censys, além do uso de determinadas consultas do Google (chamadas Google Dorks), que são publicadas diariamente, por exemplo, no serviço online Exploit-DB, mais de 17.000 aplicativos podem ser acessados via Internet Sistemas ERP e pelo menos 500 arquivos de configuração SAP que permanecem disponíveis gratuitamente em armazenamentos de arquivos inseguros.

Por exemplo, em 2016, o CERT do Departamento de Segurança Interna dos EUA emitiu uma diretiva informando que pelo menos 36 organizações globais foram invadidas pela exploração de uma vulnerabilidade nos sistemas SAP que era conhecida há mais de cinco anos. Um exemplo ainda mais "quente": em abril de 2019, a exploração do 10KBLAZE foi apresentada em uma conferência em Dubai, que colocou em risco milhares de empresas, embora tenham sido publicadas antes de 2013 instruções de segurança que "fecham" essa lacuna nos sistemas.

O número de explorações publicamente disponíveis ou instruções detalhadas para explorar uma vulnerabilidade específica está aumentando constantemente (dados do serviço online Exploit-DB). Muitos deles usam diretrizes de segurança publicadas, e alguns são completamente automatizados para uso em utilitários como o Metasploit, que permite testes de penetração automatizados.

Vale ressaltar que, muitas vezes, grandes empresas de backbone em uma ampla variedade de áreas se tornam alvo de ataques. Em parte, para resolver esse problema, foi adotada a Lei Federal nº 187 “Sobre a segurança da infra-estrutura crítica de informação da Federação Russa” (KII), e um ano e meio se passou desde a sua entrada em vigor. Em primeiro lugar, a adoção desta lei visa aumentar o controle sobre a conformidade com os requisitos de segurança das instalações KII e aumentar a tolerância a falhas durante ataques de computador contra eles. Além disso, a informação sobre incidentes de computadores com o KII exigirá integração com o sistema estadual para a detecção, prevenção e eliminação das consequências de ataques de computadores (SOSOPKA).

Além disso, posteriormente, além desta Lei Federal, foram adotados atos normativos que apresentavam requisitos organizacionais e técnicos de significância (enquadrando-se na primeira, segunda ou terceira categoria de significância atribuída ao procedimento estabelecido para categorização, de acordo com os critérios de significância e indicadores de seus valores. ) objetos de infraestrutura crítica de informações.

Por exemplo, no processo de modelagem de ameaças à segurança da informação, é necessário analisar as possíveis vulnerabilidades de um objeto significativo e seu software e firmware, além de determinar possíveis maneiras de implementar essas ameaças.

Considerando que a SAP é líder não apenas na Rússia, mas também no mercado global, podemos concluir que, para algumas empresas das áreas listadas na Fig. 1, a implementação dos requisitos da lei “Sobre a segurança da infraestrutura de informações críticas” estará diretamente relacionada garantindo o status de segurança de suas soluções de ERP (incluindo SAP). Fig. 1: Esferas que combinam os objetos de KII (de acordo com a Lei Federal nº 187)

Fig. 1: Esferas que combinam os objetos de KII (de acordo com a Lei Federal nº 187)A complexidade de grandes cenários dos sistemas SAP ERP, cujos servidores de gerenciamento podem estar fisicamente localizados a uma distância suficiente um do outro, o gerenciamento de empresas com dezenas de milhares de funcionários - tudo isso complica o processo de monitorar e analisar a segurança dos sistemas SAP.

No entanto, a "abertura" de um sistema de informação na Internet nem sempre é considerada um fator negativo. Por exemplo, muitos objetos KII têm uma rede fechada e isolada, o que complica apenas o processo de análise de segurança, pois, neste caso, o sistema não tem acesso direto à Internet, o que significa que os meios internos de verificação de atualizações nem sempre cumprem sua função, como resultado das violações de segurança permaneça aberto a alguns tipos de ataques.

Com base no exposto, várias áreas de trabalho são vistas na implementação dos requisitos da Lei Federal “Sobre a segurança do KII”:

- Melhoria e desenvolvimento de medidas para atualizações oportunas de software;

- O uso de equipamento de proteção adicional imposto;

- Análise do código fonte dos programas e implementação de processos seguros de desenvolvimento de software.

A necessidade do design, implementação e aplicação de ferramentas de segurança domésticas da SAP neste contexto é especialmente aguda. A substituição onipresente de importações requer não apenas o desenvolvimento futuro de produtos domésticos pelos fornecedores, mas também uma abordagem mais integrada à implementação de sistemas ERP pelas empresas, levando em consideração os requisitos de segurança da informação mais relevantes.

Boris Pasynkov , engenheiro de design, Gazinformservice