Neste artigo, nas 5 primeiras tarefas, aprendemos o básico da análise de tráfego de vários protocolos de rede.

Informações OrganizacionaisEspecialmente para aqueles que desejam aprender algo novo e se desenvolver em qualquer uma das áreas de segurança da informação e da informática, escreverei e falarei sobre as seguintes categorias:

- PWN;

- criptografia (criptografia);

- tecnologias de rede (rede);

- reverso (engenharia reversa);

- esteganografia (estegano);

- pesquisa e exploração de vulnerabilidades na WEB.

Além disso, compartilharei minha experiência em análise forense de computadores, análise de malware e firmware, ataques a redes sem fio e redes locais, realização de protestos e explorações por escrito.

Para que você possa descobrir sobre novos artigos, software e outras informações, criei um

canal no Telegram e um

grupo para discutir quaisquer questões no campo da CID. Além disso, considerarei pessoalmente seus pedidos, perguntas, sugestões e recomendações

pessoais e responderei a todos .

Todas as informações são fornecidas apenas para fins educacionais. O autor deste documento não se responsabiliza por nenhum dano causado a alguém como resultado do uso dos conhecimentos e métodos obtidos como resultado do estudo deste documento.

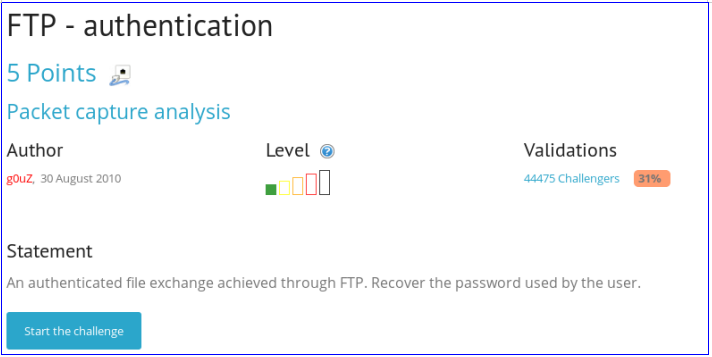

Autenticação FTP

Nesta tarefa, somos oferecidos para encontrar dados de autenticação de um despejo de tráfego. Ao mesmo tempo, eles dizem que isso é FTP. Abra o arquivo PCAP no wireshark.

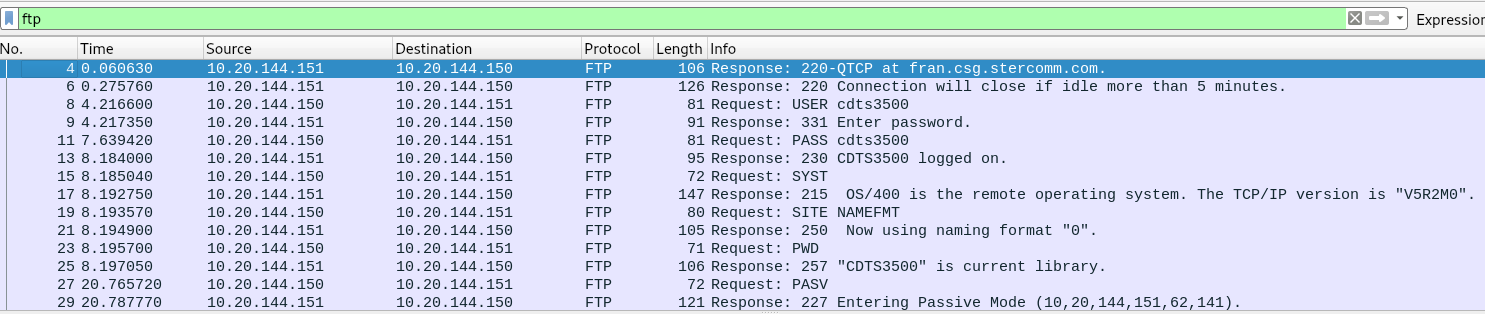

Primeiro filtramos os dados, pois precisamos apenas do protocolo FTP.

Agora, exibiremos o tráfego nos fluxos. Para fazer isso, após clicar com o botão direito, selecione Seguir fluxo TCP.

Vemos o nome de usuário e a senha do usuário.

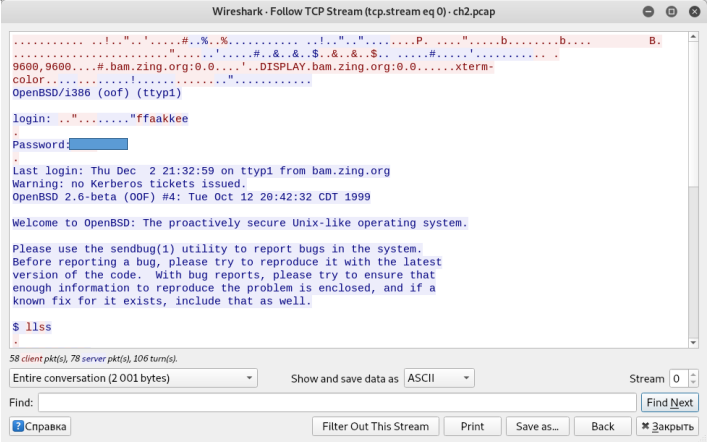

Autenticação Telnet

A tarefa é semelhante à anterior.

Nós escolhemos o nome de usuário e a senha.

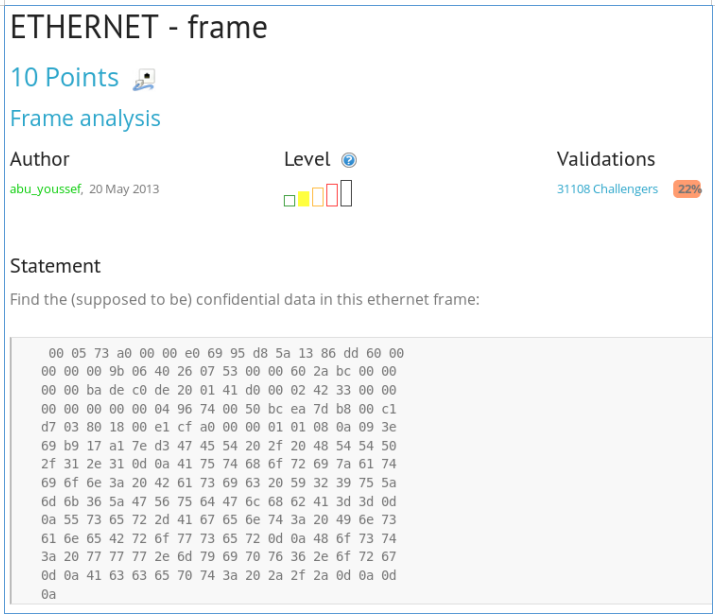

Quadro Ethernet

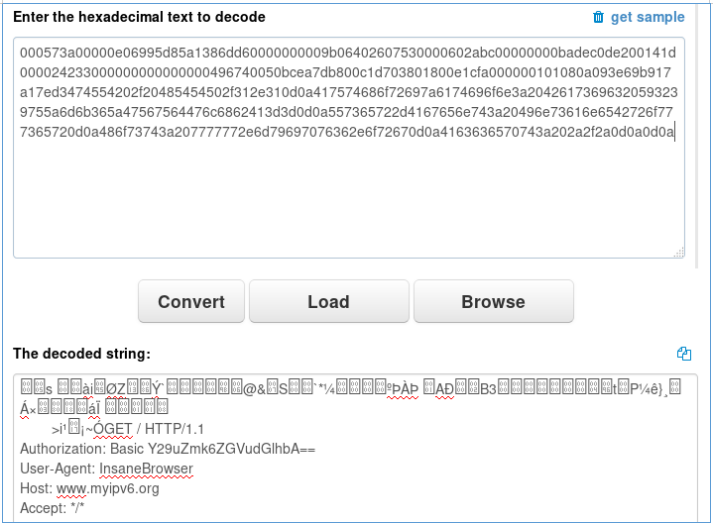

Nos é dada uma apresentação hexadecimal de um pacote de protocolo Ethernet e somos solicitados a encontrar dados confidenciais. O fato é que os protocolos são encapsulados um no outro. Ou seja, o protocolo IP está localizado na área de dados do protocolo ethernet, na área de dados na qual o protocolo TCP está localizado, no HTTP, onde os dados estão localizados. Ou seja, só precisamos decodificar caracteres do formato hexadecimal.

O cabeçalho HTTP contém dados de autenticação básica. Decodifique-os a partir do Base64.

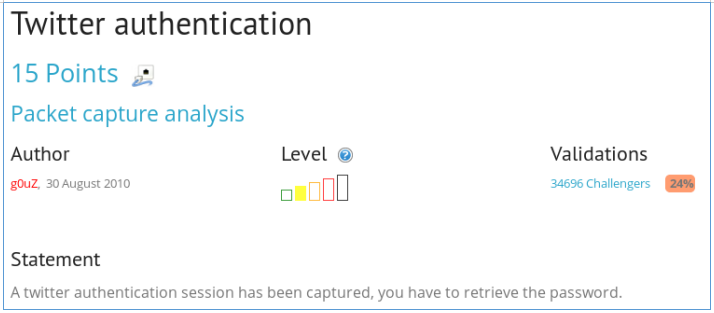

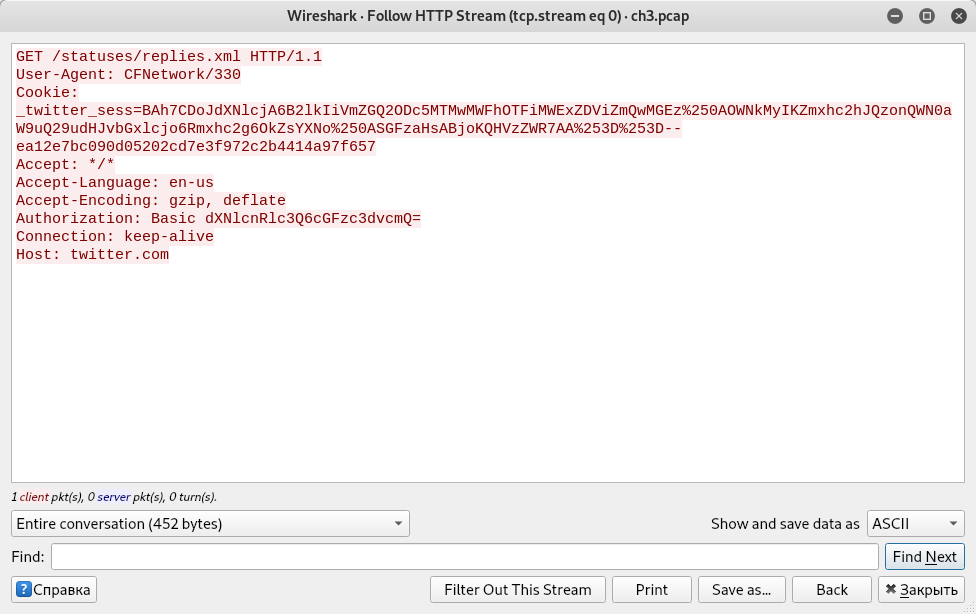

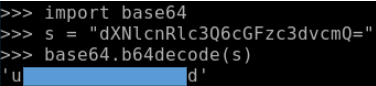

Autenticação do Twitter

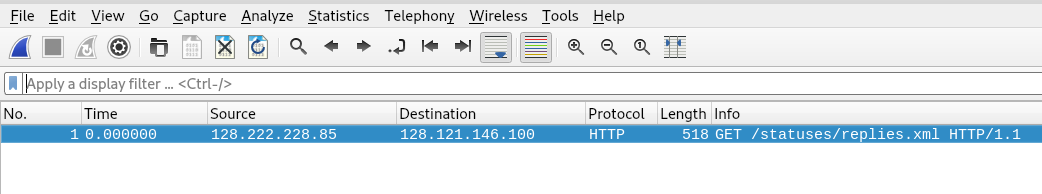

Somos solicitados a encontrar uma senha para entrar no twitter a partir de um despejo de tráfego.

Existe apenas um pacote. Abra-o clicando duas vezes.

E novamente vemos os dados de autenticação básica.

Encontramos o nome de usuário e a senha.

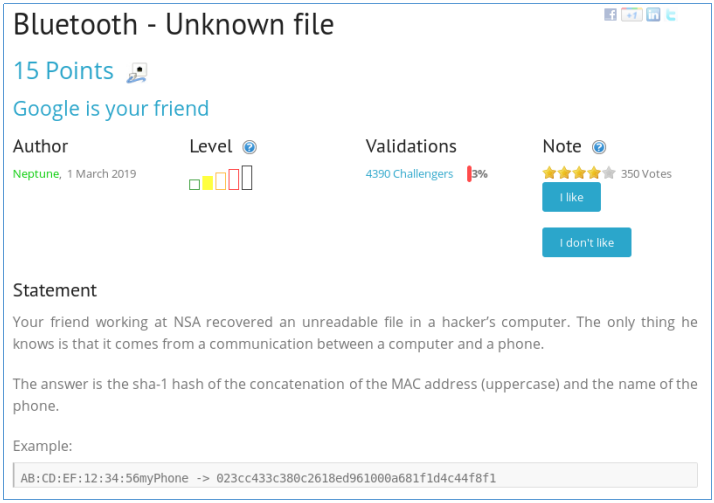

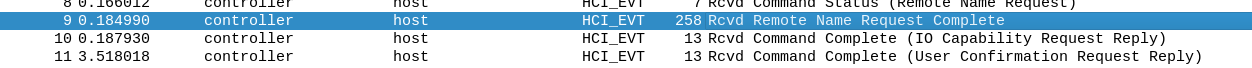

Arquivo desconhecido de Bluetooth

Eles contam uma história e pedem para encontrar o nome e o endereço MAC do telefone. Abra o arquivo no wireshark. Encontre a linha Solicitação de nome remoto concluída.

Vejamos os campos deste pacote, onde o endereço MAC e o nome do telefone são exibidos.

Pegamos o hash e entregamos.

Nesta tarefa, concluímos a análise de tarefas fáceis no tópico de redes (mais para iniciantes). Mais e mais complicado ... Você pode se juntar a nós no

Telegram . Lá, você pode propor seus próprios tópicos e votar na escolha de tópicos para os seguintes artigos.