Uma pequena história sobre um pequeno erro, com a ajuda da qual foi obtido acesso a todos os cursos pagos e trabalhos de casa sobre recursos. E também um pouco sobre outras vulnerabilidades encontradas.

Antecedentes

À noite, entre a leitura de literatura escolar no verão, participei de um programa de recompensas por insetos do Mail.ru Group.

Eu estava procurando por novos subdomínios e serviços de propriedade do Mail.ru, eles geralmente encontram todos os tipos de vulnerabilidades.

Naquela época, eu já sabia sobre o projeto educacional de TI

GeekBrains , não achava que poderia conseguir algo interessante por aí, mas estava errado.

API

Depois de testar a conta pessoal do usuário, deparei-me imediatamente com um

serviço de API .

Usando DIRB, fui para o método de projetos, classificando o id dos projetos, caí em uma URL curiosa.

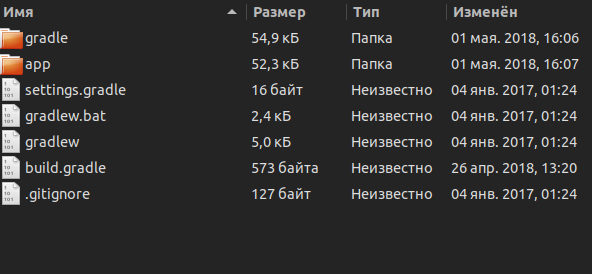

Este é um bucket aberto do Amazon S3. Nela, no "acesso livre", há materiais e literatura educacional para quase todos os cursos do recurso.

Por exemplo, uma apresentação sobre o curso "Segurança da informação"

Ou, aqui está uma lição de casa da classe de desenvolvedor Java

Há também uma grande quantidade de informações particulares para cada participante do curso.

Seguir em frente

Logicamente, se eles têm um bucket S3, talvez haja outros!

Nesse ponto, aproveitei o

lazys3 . Uma ferramenta bastante útil para encontrar baldes S3.

Depois de rebentar, encontrei outro balde, que era

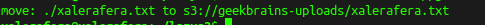

geekbrains-uploads.s3.3.azonazonaws.comInfelizmente, a visualização direta de arquivos não está disponível, mas é possível fazer upload dos seus próprios.

Usando o utilitário padrão da AWS, carregue o arquivo TXT no servidor.

aws s3 mv xalerafera.txt s3: // geekbrains-uploads

Aqui você pode fazer upload de um arquivo executável ou outro tipo de sujeira.

Nesse momento, relatei vulnerabilidades e alguns dias depois recebi pagamentos por elas.

Além desses dois buracos, também descobri o

XSS em mensagens privadas .

Gostaria de falar sobre outra vulnerabilidade, mas ela ainda é Triaged.

Sumário

Feche seus baldes S3, isso pode levar a perdas graves.

Quero agradecer a

AlexShmel por

me ajudar a escrever este artigo.