Monitoramos constantemente as mudanças nas ferramentas de hackers, seja o surgimento de novas ferramentas ou a atualização das existentes. Portanto, não pudemos passar pelo

Silent Trinity , anunciado no DefCon 27 Demo Labs.

O que é e por que estudar

Os especialistas do PT ESC fornecem conhecimento aos produtos da empresa e ensinam-lhes como detectar invasores TTP (táticas, técnicas e procedimentos). O estágio pós-exploração é parte integrante de qualquer compromisso. Portanto, consideramos nosso dever descobrir uma ferramenta tão interessante como a Trindade Silenciosa. Além disso, os especialistas do PT ESC já

encontraram casos de ataques reais usando-o.

A estrutura de pós-exploração do Silent Trinity recebeu uma atualização na nova versão 0.3.0. As principais inovações são a arquitetura cliente-servidor e o modo multiusuário. Os hackers adoram a estrutura para usar o DLR (Dynamic Language Runtime).

Graças ao DLR, os implantes ganham mais flexibilidade e sigilo em comparação com o C #. No momento, a comunicação C2 com a vítima pode ocorrer através de quatro transportes - HTTP, HTTPS, DNS, WMI.

Como a nova Silent Trinity funciona

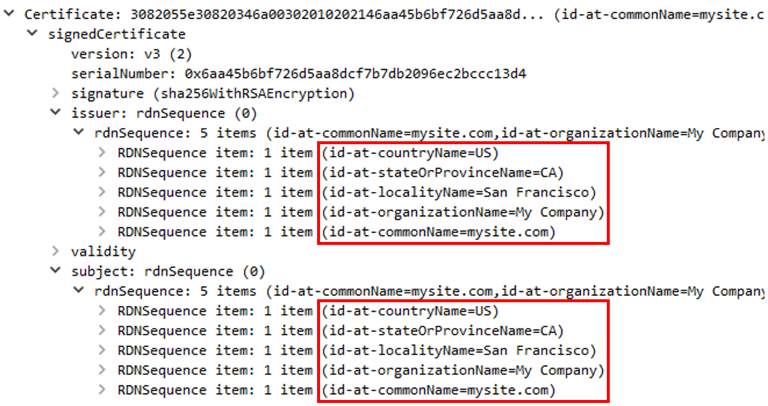

Realizamos um estudo da versão mais recente da ferramenta para encontrar opções de detecção e chegamos à conclusão: apesar de todas as vantagens, o Silent Trinity ainda pode ser detectado por atividade na interação do host e da rede. Vamos começar com o último. Normalmente, o HTTPS é selecionado como o transporte. No primeiro lançamento, o Silent Trinity gera um certificado TLS autoassinado, que é usado posteriormente ao se comunicar com um sistema comprometido. Esse certificado sempre conterá os mesmos valores do campo de informações.

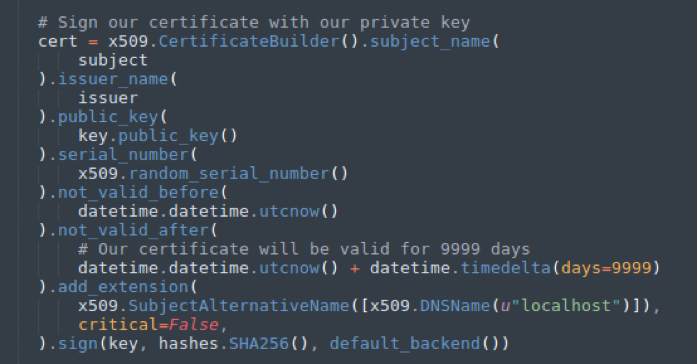

Também incomum no certificado é sua vida útil (9999 dias) e o campo SubjectAlternativeName com o valor 'localhost'.

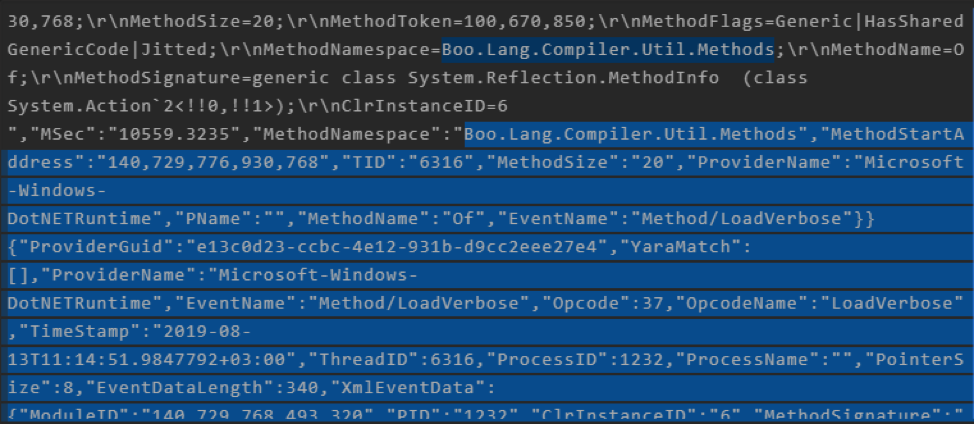

O implante pode ser lançado através do powershell, msbuild ou wmic. Para fazer isso, crie um arquivo que é iniciado por uma das ferramentas. Independentemente de como é iniciado, o arquivo conterá um objeto serializado base64. É ele quem envia a solicitação ao C2 para obter a carga útil que servirá como transporte. A vítima recebe a carga, realiza o corpo principal do implante. Essa abordagem usando DLR realmente não é fácil de detectar, mas existem maneiras de obter o rastreamento de eventos através do ETW (Event Tracing for Windows).

Graças a isso, você pode descobrir o uso da linguagem Boo, na qual estão escritas funções de implante e módulos de carga útil. O Boo em si é uma linguagem OOP do tipo Python e é raro.

Assim, para a nova versão do Silent Trinity, são reunidos vários parâmetros exclusivos que ajudam a detectar seu uso.

Após a atualização, assim como os Demo Labs no Defcon 27, o número de referências à ferramenta em fóruns e canais temáticos aumentou, o que indica a crescente popularidade do Silent Trinity. Portanto, é possível aumentar o número de ataques envolvendo a estrutura.

Os especialistas do PT ESC recomendam o uso das

ferramentas MaxPatrol SIEM e

PT Network Attack Discovery , pois eles já implementaram as verificações necessárias na forma de regras e correlações.