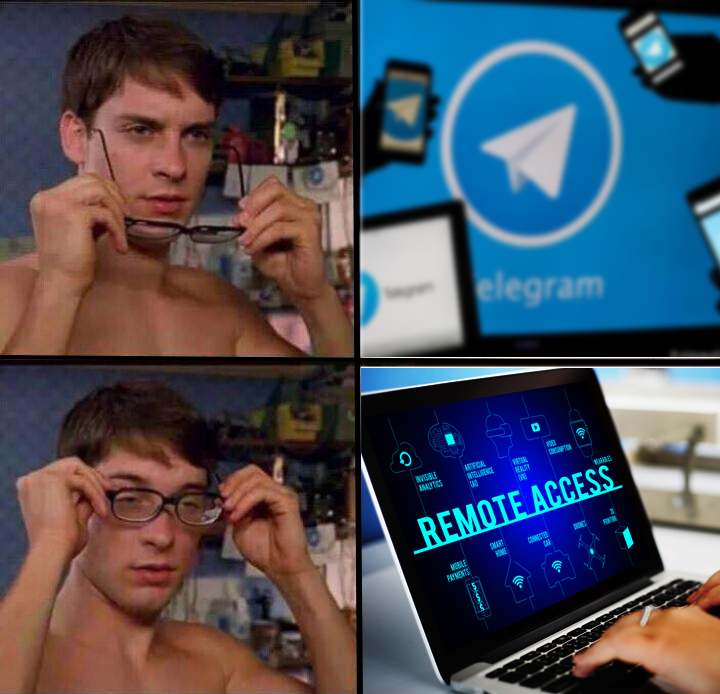

Você sabia que o Telegram IM se torna cada vez mais popular como um kit de ferramentas para fazer algumas tarefas ilegais?

Existem muitos canais e bots ocultos com diferentes conteúdos ilegais e de pirataria. Posso sugerir um

artigo em que alguns desses pontos são descritos profundamente.

Mas meu ponto de interesse é usar o Telegram como

RAT (Remote Access Toolkit) .

Vejo um campo potencialmente grande para os invasores por pelo menos 2 razões:

- O telegrama é um produto completamente legal e seu agente não parece suspeito por software antivírus

- Há muitas informações sobre "Como usar o telegrama como RAT" com instruções detalhadas no Youtube e outros recursos da Internet

Portanto, qualquer pessoa pode fazer o download no Github ou em outro lugar e tentar usar o IM como RAT

E aqui estão alguns manuais em vídeo:

Ok, agora você vê - não é tão difícil fazer o download do RAT baseado em telegrama e entender como usá-lo. Além disso - quase todos esses projetos usam um código

Python . Portanto, qualquer pessoa pode compilar um código python para

.exe usando ferramentas como pyinstaller ou algo assim.

Na final, você receberá -

BOOM! - uma ferramenta executável do RAT, indetectável para antivírus!

Legal heh?

Aqui estão alguns recursos do

mvrozanti / RAT-via-Telegram, por exemplo:

arp - display arp table capture_pc - screenshot PC cmd_exec - execute shell command cp - copy files cd - change current directory delete - delete a file/folder download - download file from target decode_all - decode ALL encoded local files dns - display DNS Cache encode_all - encode ALL local files freeze_keyboard - enable keyboard freeze unfreeze_keyboard - disable keyboard freeze get_chrome - Get Google Chrome's login/passwords hear - record microphone ip_info - via ipinfo.io keylogs - get keylogs ls - list contents of current or specified directory msg_box - display message box with text mv - move files pc_info - PC information ping - makes sure target is up play - plays a youtube video proxy - opens a proxy server pwd - show current directory python_exec - interpret python reboot - reboot computer run - run a file schedule - schedule a command to run at specific time self_destruct - destroy all traces shutdown - shutdown computer tasklist - display services and processes running to - select targets by it's name update - update executable wallpaper - change wallpaper

Um invasor pode

personalizar o RAT (alterar um ícone, adicionar um certificado etc.), compilar e enviá-lo como um anexo de email de phishing. O que vem a seguir? Qualquer coisa!

Pesquise arquivos (mesmo em unidades de rede), execute aplicativos e scripts, faça upload e download de documentos, receba um keylogs, blá-blá -

qualquer coisa!Claro - um invasor precisa que a estação de trabalho infectada tenha acesso à Internet. Mas acho que não é grande coisa por alguns motivos.

Ok, a questão principal é: Como detectar que um Telegram RAT foi usado ou está sendo usado agora na estação de trabalho?

1. Malwares modernos criados principalmente para a exploração a longo prazo da infraestrutura de TI. Então, tente encontrar pontos de persistência. A maneira comum é verificar as chaves de execução automática:

Nesta captura de tela, você vê um aplicativo com o ícone da Adobe, mas ele tem nome e localização fora do padrão - verifique-o no

Virustotal ou em um serviço relacionado, se você encontrou esse tipo.

A propósito - esses são os resultados da verificação do arquivo executivo do RAT baseado em telegrama. Como você vê, apenas uma pequena parte dos mecanismos o detectou como suspeito.

2.

2. Como algo estranho foi encontrado na execução automática, o próximo passo óbvio é verificar a lista de processos. Bem, aqui encontramos este processo semelhante ao Adobe com sessão de rede ativa:

Ok, vamos verificar esse endereço IP ... E -

BOOM! - é um

IP de telegrama 3.

3. Como descobrir o comportamento desse processo? Tente usar o

Process Monitor !

Para obter uma visualização mais confortável, não se esqueça de usar o filtro pelas operações de processo e sistema de arquivos:

Você pode ver muitas operações diferentes em arquivos e pastas, e alguns nomes de arquivos nos fornecem informações importantes sobre as funções do processo (win32clipboard.pyd).

Além disso, percebemos que o processo ativo cria vários arquivos python temporários - podemos usar esse conhecimento ainda mais, durante o processo de investigação.

4.

4. Por exemplo, duas maneiras de entender em que data o RAT foi iniciado pela primeira vez:

- Verifique as estatísticas de uso de rede dos processos no SRUM usando o NetworkUsageView

Ok, agora você tem a data exata e pode continuar sua investigação para entender de onde esse arquivo veio: verifique o histórico de navegadores, verifique se os anexos de email foram abertos e executados nesse período etc.

Mais uma vez obrigado pela atenção! Volto em breve com novas coisas boas!