Então,

chegamos à criação de certificados autoassinados.

Onde os certificados autoassinados se aplicam? Obviamente, com um certificado autoassinado, você não poderá se registrar no site dos Serviços Estatais ou enviar uma declaração assinada ao Serviço Tributário Federal. Mas para o fluxo de trabalho corporativo interno, eles podem ser usados. Você também pode usá-los para proteger a correspondência pessoal de email, em redes VPN, etc. Porém, na maioria das vezes, eles usam certificados SSL autoassinados para fornecer acesso seguro via protocolo https a aplicativos da Web.

O OpenSSL continua sendo a ferramenta mais popular para criar certificados autoassinados. O procedimento para obter certificados SSL usando o mesmo OpenSSL está bem descrito

aqui . Mas você não encontrará certificados GOST, tokens

PKCS # 11 etc. Aqui, examinamos uma interface gráfica simples que permite obter certificados com base no GOST R 34.10-2012 e sem qualquer uso do OpenSSL.

O utilitário cryptoarmpkcs pode ser obtido aqui Então, clique no botão "Certificado autoassinado":

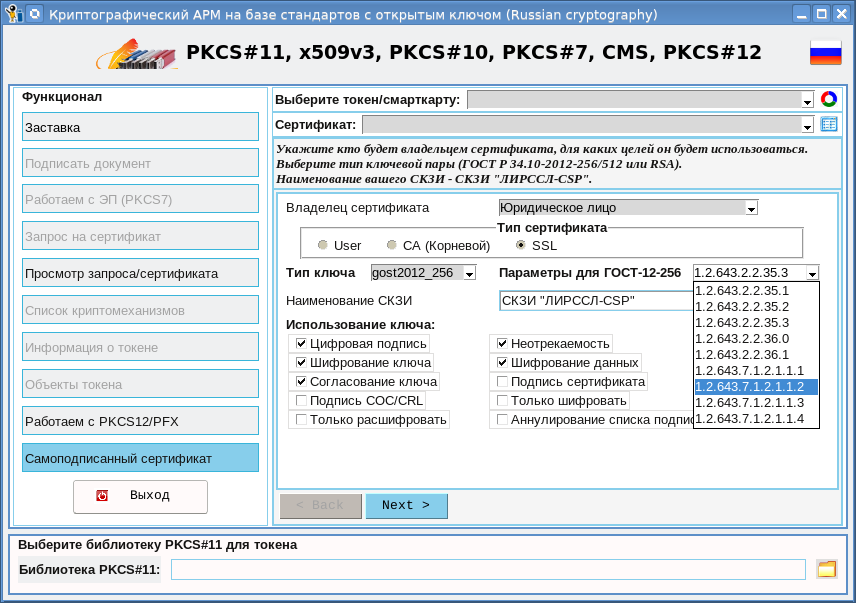

Como você pode ver, essa guia não é muito diferente da mesma guia ao

criar uma solicitação de certificado. Aqui apareceram os botões para selecionar o tipo de certificado gerado "Tipo de certificado":

- certificado de usuário (botão Usuário);

- certificado raiz (botão CA);

- certificado SSL (botão SSL).

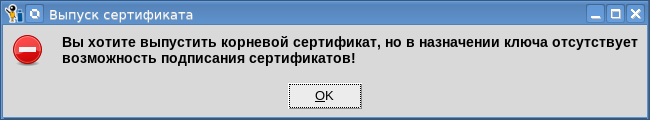

Naturalmente, você precisa começar a trabalhar emitindo um certificado raiz, com base no qual todos os outros certificados serão emitidos. Ao criar um certificado raiz, não se esqueça de ativar a caixa de seleção "Assinatura do certificado" na atribuição de chave (uso):

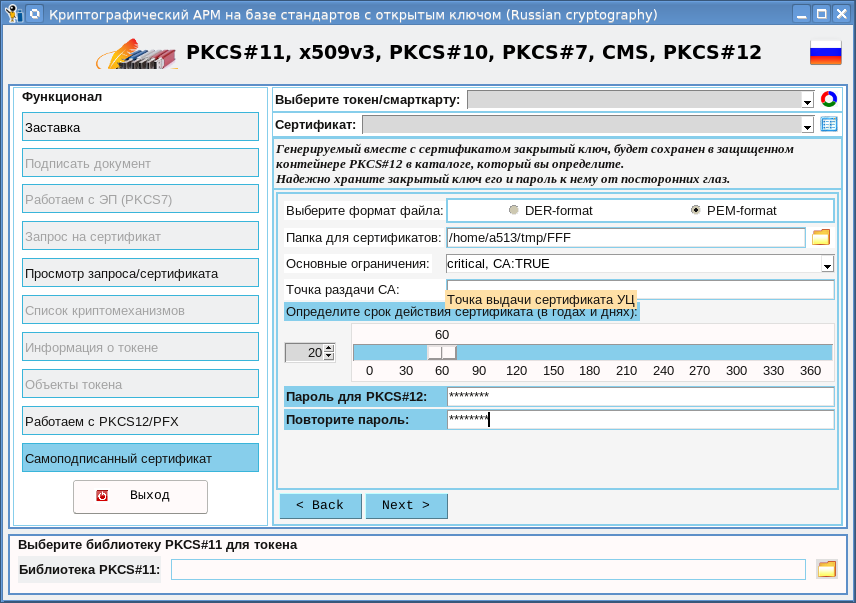

Omitimos o preenchimento dos campos principais do certificado, eles não são diferentes do preenchimento dos mesmos campos para a solicitação e vamos imediatamente para as páginas finais. Aqui está o primeiro:

Nesta página, você deve selecionar a pasta na qual o certificado raiz e sua chave privada serão salvos. Essa pasta precisará ser especificada ao emitir outros certificados. Você também deve determinar o período de validade do certificado. Você também pode especificar o ponto em que você pode obter o certificado raiz. Após a liberação, o certificado e a chave privada serão empacotados em muitos dos

contêineres favoritos do

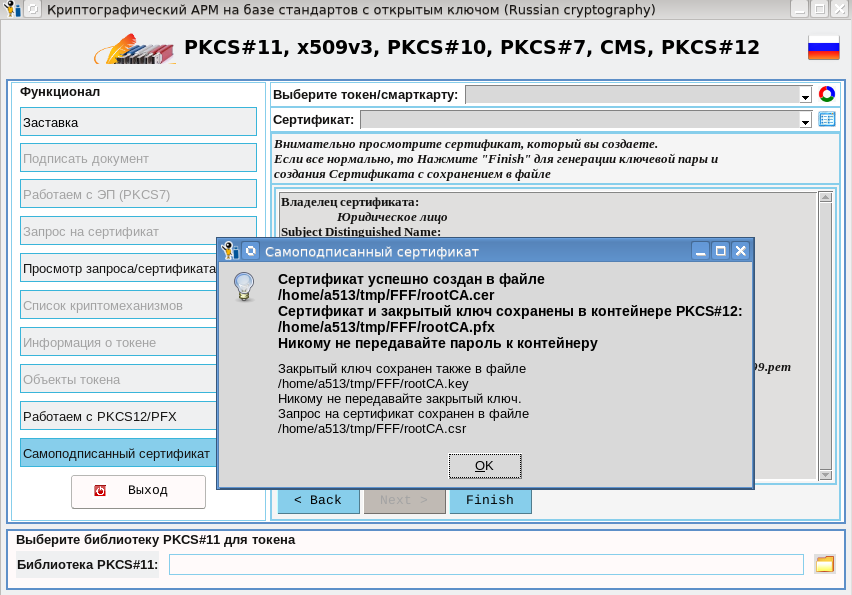

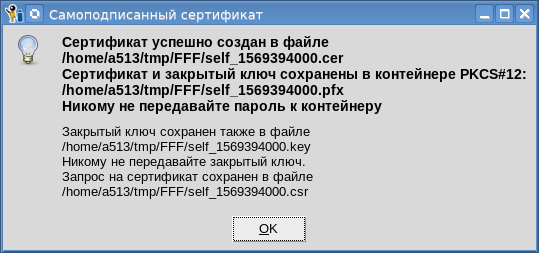

PKCS # 12 . Nesse sentido, você deve definir uma senha para o contêiner. Como resultado, depois de clicar no botão "Concluir", um certificado raiz será recebido:

Ao emitir o certificado, obtemos quatro arquivos no diretório especificado:

- rootCA.cer com o próprio certificado no formato (PEM / DER) que você selecionou;

- rootCA.csr com uma solicitação de certificado;

- container PKCS # 12 protegido por senha rootCA.pfx com certificado e chave privada;

- rootCA.key com a chave privada no formato (PEM / DER) que você selecionou.

O arquivo rootCA.key, se você não for usá-lo, é melhor destruí-lo imediatamente. Caso contrário, guarde-o em um local inacessível a outras pessoas. Oculte também a senha do contêiner rooCA.pfx de olhares indiscretos.

Agora que temos o certificado raiz, podemos começar a emitir certificados de usuário, incluindo certificados SSL:

Depois de escolher o tipo de certificado (certificado SSL), tipo de chave, seus parâmetros e como ele (chave) será usado, vamos para a próxima página:

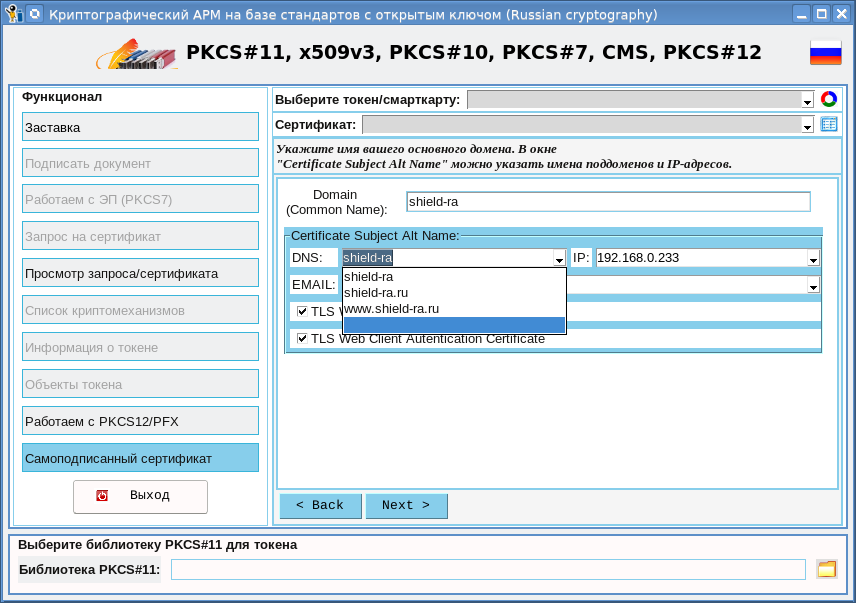

Esta página define o nome do domínio primário, que será inserido no campo Nome comum, e você também pode especificar nomes adicionais (alternativos) do seu domínio. Você também pode especificar endereços IP em que seu domínio pode estar localizado. Tudo isso é feito em prol do "

cobiçado castelo verde ".

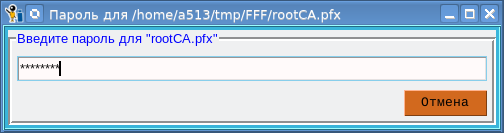

Tendo lidado com os domínios, os endereços IP vão para as seguintes guias. Tudo está como sempre lá. A única diferença é que, depois de clicar no botão "Concluir", a senha do contêiner raiz rootCA.pfx será solicitada:

Após digitar a senha com sucesso, também temos quatro arquivos:

Todos os comentários sobre a senha e a chave privada feitos acima em relação ao certificado raiz se aplicam ao restante do certificado. Todos os certificados que emitimos. O que vem a seguir?

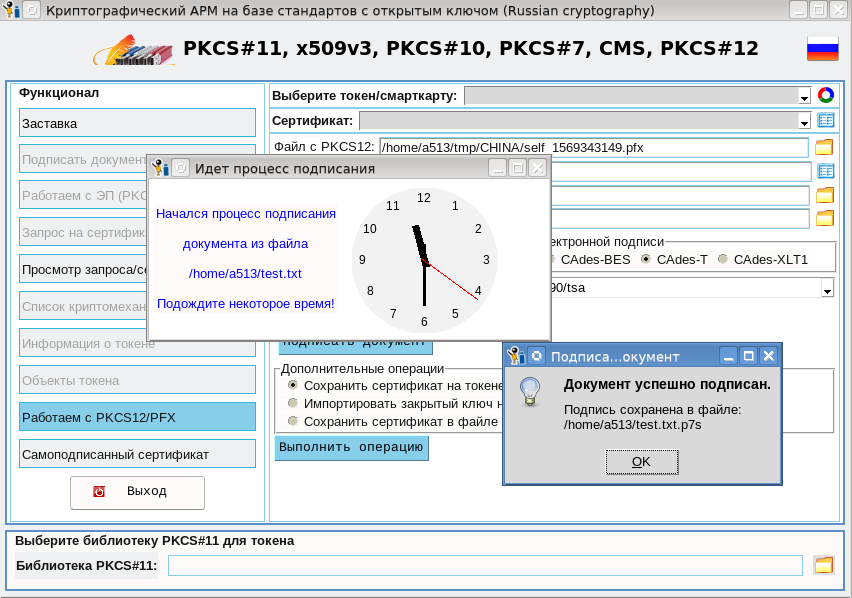

Use-os. Se estes forem certificados de usuário, você poderá usá-los no mesmo utilitário por meio

de contêineres PKCS # 12 , no fluxo de documentos para assinar documentos, por exemplo:

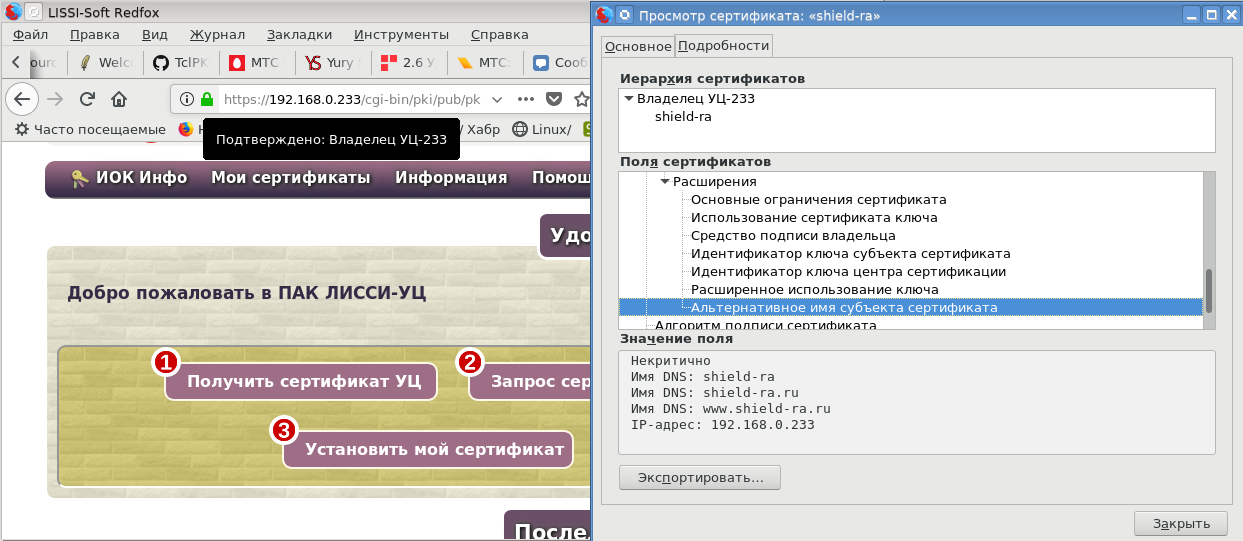

Quanto aos certificados SSL, eles devem ser usados para a finalidade pretendida de organizar um canal seguro com um aplicativo da Web. Como um aplicativo, adotamos uma CA em que o acesso a seus recursos para administradores é organizado de acordo com o GOST https. A CA é implantada com base no Apache2-2.4.10 com o módulo mod_ssl, que suporta sistemas de criptografia russa. No servidor (temos Linux), coloque o certificado SSL recebido (<seu diretório> /self_xxx.cer) e sua chave privada (<seu diretório> /sel_xxx.key) na pasta / etc / ssl e escreva os caminhos para eles no arquivo / etc / apache2 / sites-available / default-ssl:

... SSLCertificateFile < >/self_xxx.cer SSLCertificateKeyFile < >/self_xxx.key ....

Reinicie o apache2:

No local de trabalho (eu tenho Linux) em um

navegador com suporte à criptografia russa, instale nosso certificado raiz (<seu diretório> /rootCA.cer) com confiança nele. No computador de trabalho, adicione a seguinte linha ao arquivo / etc / hosts:

192.168.0.233 www.shield-ra.ru shield-ra.ru shield-ra

e vá para um destes endereços:

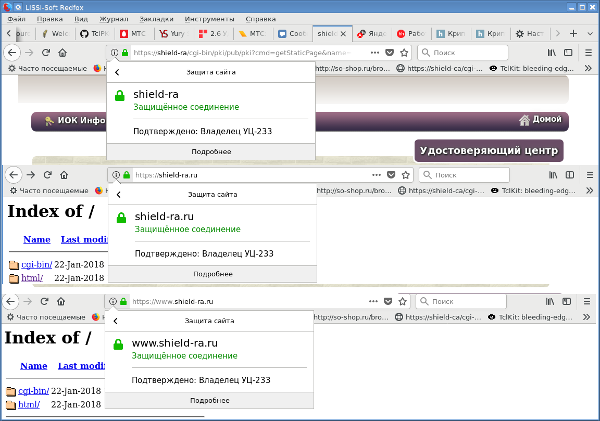

Aceso, queimou o "ansiava pela fechadura verde".

Verifique os endereços restantes:

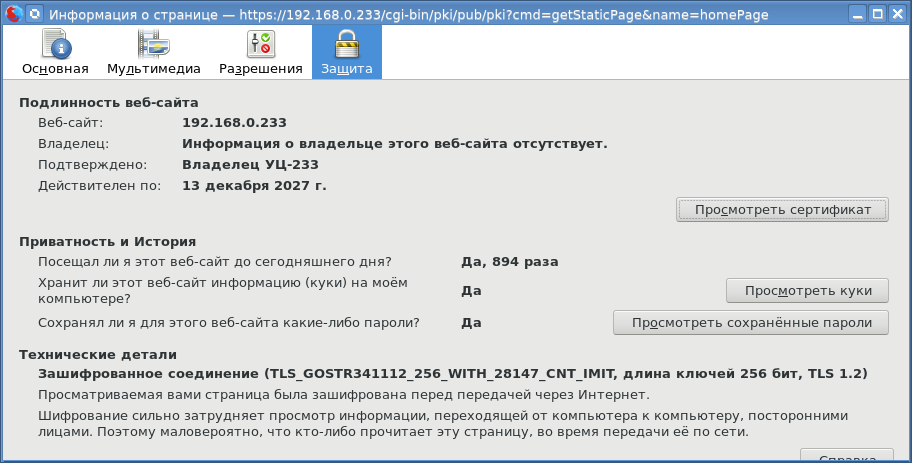

Verde ao redor. E, finalmente, vamos ver qual conjunto de cifras usamos:

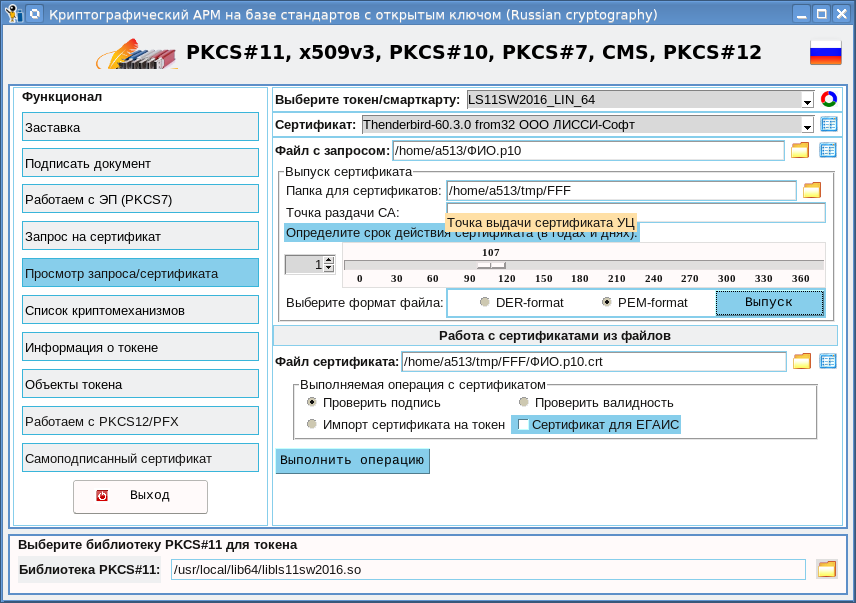

Para criar certificados autoassinados para solicitações de certificado criadas anteriormente, a funcionalidade da página "Exibir solicitação / certificado" foi expandida:

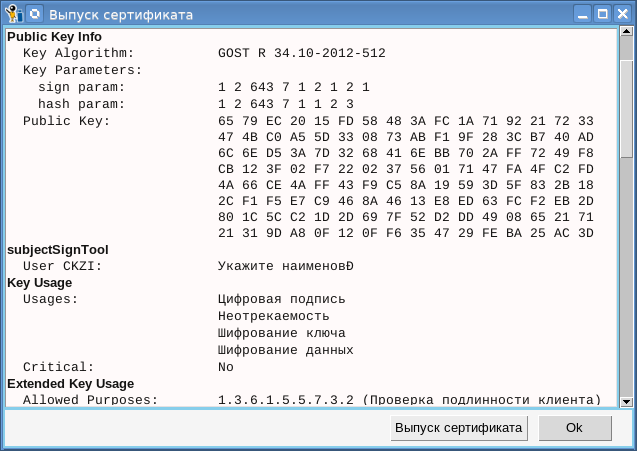

Como pode ser visto na captura de tela, agora você não pode apenas visualizar a solicitação, mas também emitir um certificado. O contêiner rootCA.pfx é usado como o certificado raiz. Quando você clica no botão "Emitir", uma janela é exibida com uma solicitação, procurando onde você pode clicar no botão "Emitir certificado":

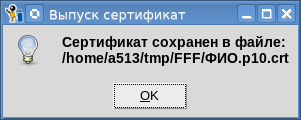

Depois de clicar no botão, uma senha para o contêiner raiz será solicitada e um certificado será emitido:

A propósito, você pode visualizar o certificado recebido na mesma página (botão "Arquivo de certificado").

Portanto, nosso utilitário criptográfico cryptoarmpkcs permite:

- trabalhe com tokens PKCS # 11 com suporte para criptografia russa;

- criar solicitações de certificado;

- crie e verifique uma assinatura eletrônica (até CAdes XLT1) usando tokens PKCS # 11;

- criar uma assinatura eletrônica (até CAdes XLT1) usando contêineres PKCS # 12;

- emitir certificados autoassinados;

- Ver certificados e solicitações.

Provavelmente, algo está faltando, diga-me, vamos levar em consideração. Obrigado pela sua paciência.

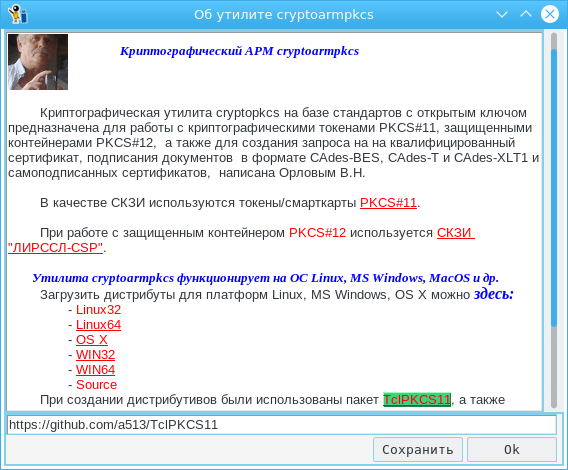

PS Agora você pode baixar versões atualizadas diretamente do utilitário. Para fazer isso, basta mover o cursor do mouse sobre o cabeçalho “PKCS # 11, X509v3 ...”, pressione o botão direito do mouse e selecione o item de menu “Sobre o programa”: