A Cisco tem uma estratégia bastante agressiva de absorver as empresas do mercado, que não apenas nos traz renda em áreas-chave de nossos negócios, mas também cria o que os estrangeiros gostam de chamar de palavra desafio, que muitas vezes é traduzido para o russo como "desafio". Talvez isso já tenha sido um desafio para o nosso serviço de segurança da informação, mas agora resolvemos com sucesso esse problema e gostaria de compartilhar sua solução neste artigo. A essência do problema original era simples - após o anúncio da aquisição de qualquer empresa, leva em média cerca de um ano para integrá-lo totalmente, tanto do ponto de vista dos negócios quanto do ponto de vista da infraestrutura de TI. Mas um ano é um período suficientemente longo, durante o qual não apenas devemos fornecer acesso a novos membros de nossa equipe a recursos corporativos, mas também garantir o monitoramento da empresa absorvida do ponto de vista da segurança da informação. Sobre como resolvemos esse problema, quero conversar.

Durante o processo de integração, todos os funcionários das empresas adquiridas são obrigados a usar o cliente Cisco AnyConnect VPN para acessar todos os recursos internos, pois suas redes são inicialmente consideradas não confiáveis e não atendem aos nossos requisitos de segurança da informação. Ao mesmo tempo, a política de segurança da Cisco proíbe o tunelamento dividido, o que significa que os novos funcionários não podem trabalhar simultaneamente na rede corporativa e diretamente na Internet, o que cria dificuldades incomuns para eles e reduz a produtividade (especialmente para desenvolvedores). A propósito, de acordo com uma pesquisa realizada informalmente por nosso serviço de SI em grandes empresas americanas, a proibição de tunelamento dividido é uma prática comum que aumenta a segurança das redes corporativas.

Mas voltando aos funcionários das empresas adquiridas. Seus computadores não confiáveis podem se tornar um ponto de entrada na rede corporativa, mas não podemos permitir isso. Mas, ao mesmo tempo, eles devem oferecer a oportunidade para novos funcionários trabalharem com todos os nossos sistemas internos até a conclusão da integração total. Poderíamos implementar o esquema com a VPN site a site, mas isso não resolve o problema original, já que não permitimos o tunelamento dividido, o escritório conectado permanece não confiável e o acesso através da ITU será severamente limitado. A conexão com os recursos corporativos da Cisco impossibilita o acesso a recursos locais ou serviços externos (AWS, GitHub, etc.). O acesso a eles corta o acesso aos recursos da Cisco. Dilema :-( Mesmo no caso da implementação da autenticação na Web, ainda havia dificuldades técnicas (por exemplo, com IPv6) e organizacionais - falta de experiência do usuário e incapacidade de verificar os dispositivos antes de fornecer acesso (o que o

Cisco ISE faz na rede corporativa). Além disso, sites não confiáveis não podem ser monitorados, pois não possuem as ferramentas necessárias aceitas como padrão na Cisco.

Foi então que nasceu a idéia do C-Bridge, uma solução de rede que usa roteadores, switches e ferramentas de segurança da Cisco, para fornecer conexões rápidas e seguras e monitorar a segurança de novos sites da Cisco não confiáveis, desatualizados ou não compatíveis. Um pouco distraído, vale ressaltar que exatamente a mesma idéia é usada por nós em projetos de construção do SOC, nos quais é necessário monitorar a segurança de segmentos industriais e até locais isolados do mundo exterior.

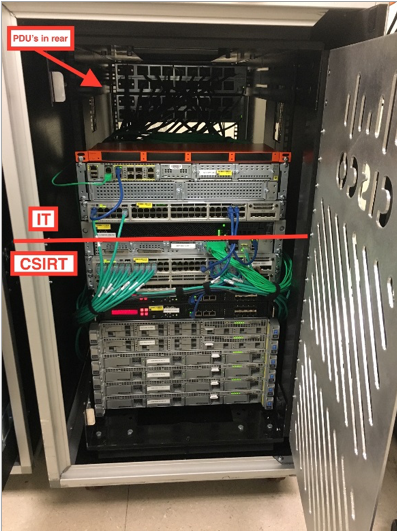

O C-Bridge é uma solução totalmente autônoma e móvel que usa gerenciamento de identidade e verificação de dispositivos do usuário para fornecer acesso aos recursos corporativos da Cisco e outras redes (por exemplo, nuvens) sem comprometer a segurança de nossa empresa. De lado, o C-Bridge parece um rack comum, repleto de equipamentos apropriados. Agora, sua altura é 20RU, mas é preenchida apenas em 16RU (4RU permanece uma reserva para uso futuro). Dessas 16RUs, um quarto é dedicado às tarefas de TI, e os três quartos restantes são para fins de segurança e monitoramento.

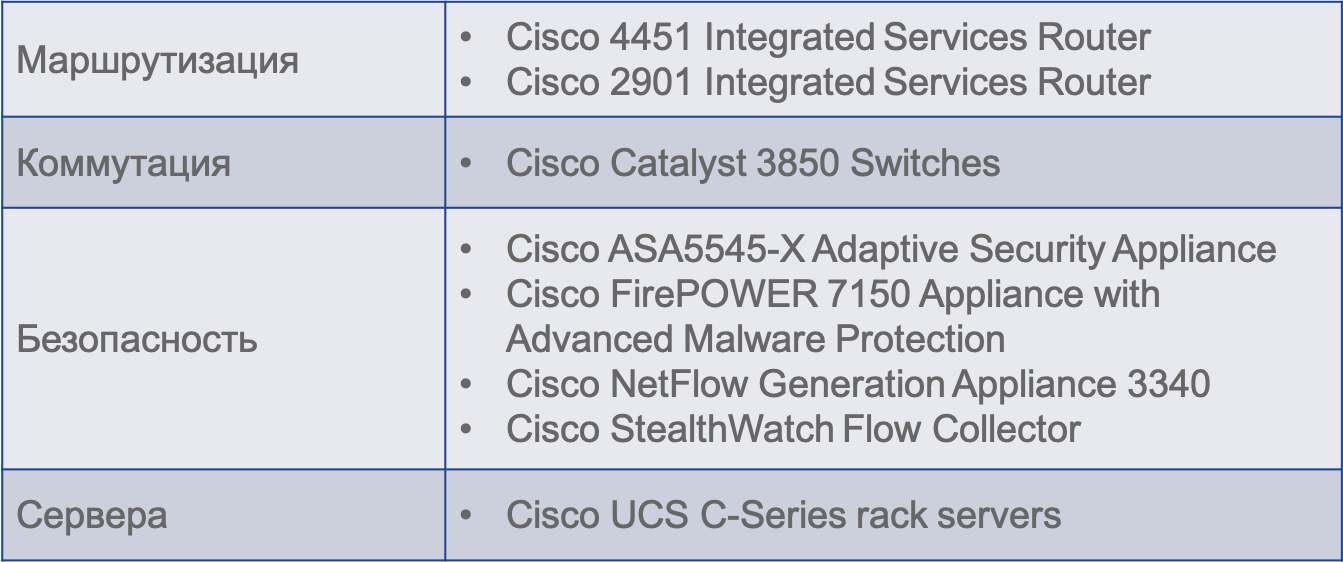

O serviço de monitoramento e resposta a incidentes do Cisco CSIRT IS monitora com o C-Bridge todo o acesso à / via Internet, incluindo o acesso aos nossos recursos internos. O hardware deste rack é o seguinte:

Além das funcionalidades de firewall e VPN, as seguintes soluções de segurança da informação também são usadas:

- NGIPS da Cisco com AMP para redes

- vWSA com AMP para conteúdo integrado ao ThreatGrid

- Geração e transferência sem amostragem do Netflow para o Cisco Stealthwatch vFlowCollector

- CSIRT PDNS e Cisco Umbrella

- Verificador de vulnerabilidades Qualys (virtual)

- Buraco Negro / Quarentena BGP

- Funcionalidade DLP

- Coleção Syslog.

Todo o tráfego de sites não confiáveis passa agora pelo C-Bridge, que é o principal ponto de controle. Os usuários remotos que usam o AnyConnect também se conectam ao Cisco ASA no C-Bridge e podem conectar-se aos nossos recursos corporativos ou à Internet. O acesso à rede da Cisco é feito através do túnel DMVPN e o tráfego para serviços em nuvem ou recursos da Internet é diretamente, sem a necessidade de passar pela rede da Cisco. Ao mesmo tempo, a presença do sistema de detecção de ataques Cisco NGIPS de última geração no C-Bridge, o sistema de controle de acesso à Internet da Cisco Web Security, o sistema antimalware Cisco AMP, o sistema de monitoramento DNS Umbrella da

Cisco e o sistema de detecção de anomalias

Cisco Stealthwatch ajudam a proteger uma rede não confiável de ser atingida contém código malicioso e outras violações da segurança da informação.

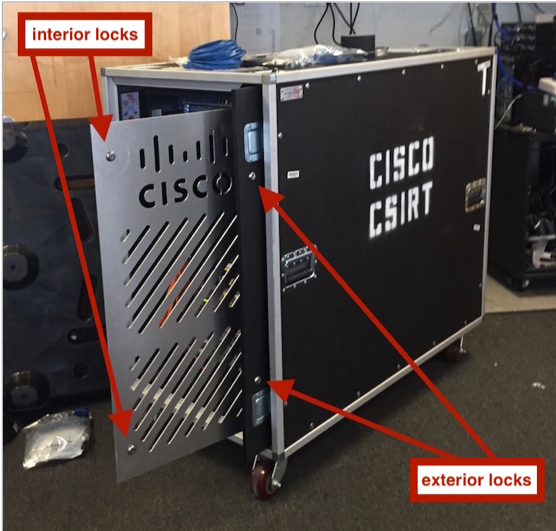

Como o C-Bridge é usado em um ambiente não confiável, além dos mecanismos internos de segurança e controle de acesso nas próprias ferramentas de segurança, protegemos fisicamente o rack móvel localizado na lateral da empresa adquirida. Dois conjuntos de fechaduras são usados (dentro e fora) nas “portas” internas e externas do C-Bridge. Ao mesmo tempo, portas fechadas não interferem no trabalho com os fios para conectá-los à rede e à fonte de alimentação. Após a implementação, a porta externa pode ser deixada aberta para ventilação.

Mas essa decisão não pára. Agora que temos uma conexão segura de sites não confiáveis à rede da Cisco, os novos recursos que o C-Bridge está equipado ficam disponíveis. Por exemplo, o suporte 802.1x para conectar a Telepresença ou fazer o download de imagens e software de SO para laptops corporativos da Cisco. Além disso, também é possível a integração entre a C-Bridge e as soluções da equipe de segurança e segurança (segurança física) para a implementação antecipada de sistemas de videovigilância e controle de acesso nas instalações da empresa adquirida.

Muitos anos de experiência com o C-Bridge foram muito bem-sucedidos, mas havia várias dificuldades associadas ao tamanho do rack de 20 tyunites. O principal estava relacionado ao fato de que em sites pequenos:

- não havia espaço separado para o C-Bridge

- o rack pode superaquecer sem um bom ar condicionado e ventilação

- sendo colocado em áreas de trabalho, o rack era muito barulhento.

Introduzimos o conceito de um gateway C-Bridge Lite leve para consolidar as funções de segurança de TI e de informações em um pequeno pacote com requisitos mínimos para a área de instalação, impacto ambiental e custo. A redução do rack levou a uma diminuição na largura de banda e no desempenho do C-Bridge, mas para sites pequenos, isso não era crítico. Como resultado, foi desenvolvido o conceito de gateways de segurança multinível, usados em escritórios de vários tamanhos:

- Pequeno : 2RU = ISR4451 com Etherswitch, FTD para ISR (UCS-E) e UCS-E para VMs CSIRT, até 300Mbps

- Meio : 3RU = ISR4451 com módulo de comutação e 2x UCS-E para VMs CSIRT + ASA5555X-FTD, até 600Mbps

- Grande : solução padrão no ½ rack C-Bridge, 1 Gbps +.

As vantagens da solução C-Bridge incluem:

- Velocidade . Fornecendo acesso simultâneo a recursos corporativos e redes não confiáveis 10 meses mais rápido.

- Escalabilidade . A solução pode ser implementada em um ou mais sites.

- Reutilizar . Um rack pode ser reutilizado em novos projetos.

- Segurança de rede . A capacidade de monitorar a Internet e o tráfego interno em uma rede não confiável para detectar possíveis ameaças.

- Produtividade dos funcionários . Elimina a necessidade de usar o AnyConnect para acessar recursos locais.

No final do processo de integração, o gateway C-Bridge é removido da empresa adquirida, que se funde com a rede Cisco e não requer mais mecanismos e ferramentas de proteção adicionais para monitorá-lo - ele se torna parte integrante de nossa infraestrutura.