[Segundo informações públicas], em 21 de setembro, o Ginno Security Lab publicou informações sobre uma vulnerabilidade semelhante ao Simjacker, que permite o uso de um SMS mal-intencionado para controlar as funções móveis de um dispositivo atacado e, assim, poder enviar SMS, fazer chamadas e descobrir informações sobre IMEI e geolocalização. O principal problema é que a vulnerabilidade é detectada no software dos cartões SIM e não depende diretamente do dispositivo. Qualquer exploração por um invasor será invisível para o proprietário, pois a interação será realizada diretamente com o WIB.

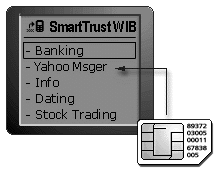

Vulnerável é o WIB (Wireless Internet Browser) da SmartTrust, usado pela grande maioria das operadoras de telecomunicações.

A escala reivindicada pelos pesquisadores é assustadora ... mas vamos tentar descobrir se é tão nova e tão perigosa.

Navegador de Internet sem fio (WIB)

Este software é usado para fornecer aos usuários um menu dinâmico de funções do cartão SIM. Por exemplo, quando uma pessoa tenta solicitar um saldo de uma operadora de celular no kit de ferramentas do SIM. Na verdade, este é um navegador WAP "com fio", sim, o mesmo bom e velho navegador da web de nossos jovens com o WML (English Wireless Markup Language - "Markup Language for Wireless Devices"), trabalhando no OTA SMS (Over-the-air) .

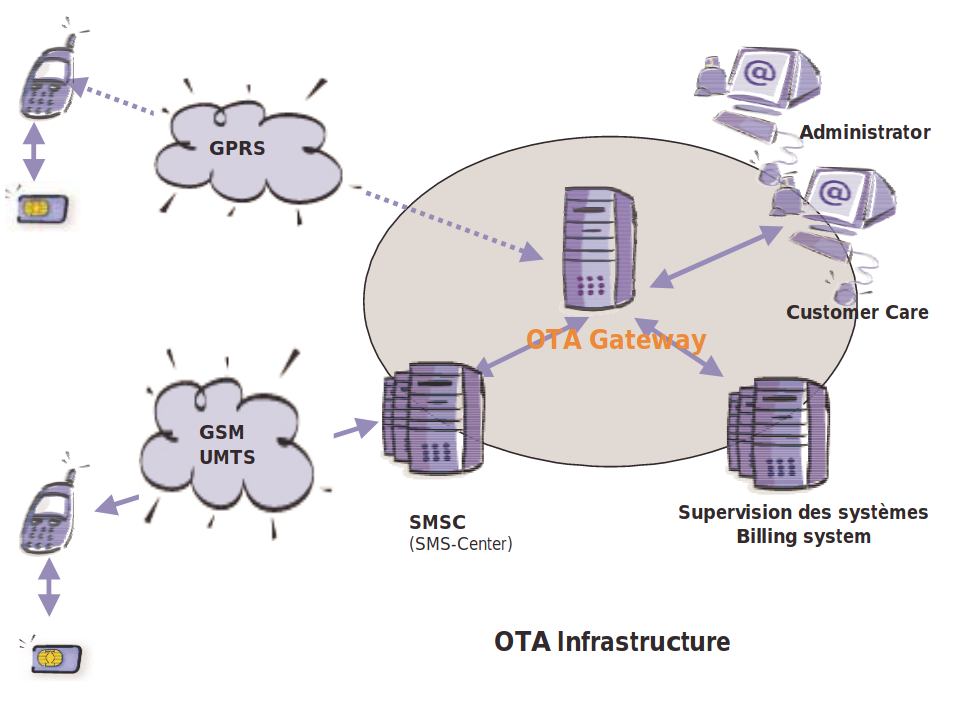

OTA é uma tecnologia com arquitetura cliente-servidor que permite que o gateway da operadora controle remotamente os dados do cartão SIM, recebendo mensagens especiais para download, ativando serviços em um dispositivo móvel (por exemplo, sua assinatura do horóscopo, debitando 100500 em dinheiro por mês). Nesse caso, você precisa de uma conexão com a Internet: Wi-Fi, 3G, LTE etc.

O gateway OTA do operador através do Centro de Serviços de Mensagens Curtas (SMSC) envia SMS de serviço para um ou mais dispositivos.

O dispositivo interage com o cartão SIM através do sistema operacional do processador de telefone (RTOS, sistema operacional em tempo real do processador Baseband).

E sim, seu telefone possui um segundo sistema operacional com um modo de operação com prioridade mais alta que o Android / iOS.

Infraestrutura OTA

Tecnologia over-the-air (ota)

Implementação de segurança OTA

O nível de proteção do SMS OTA durante a transmissão é determinado pelo primeiro byte da mensagem (cabeçalho MSL com uma máscara de bit de mecanismos de segurança ativos: criptografia, contadores, somas de verificação). Quando o cartão SIM recebe OTA SMS, o MSL do SMS (MSLsms) é comparado com o MSL especificado no próprio cartão SIM (MSLsim). Se MSLsim> MSLsms, o cartão SIM ignorará os comandos OTA.

Ao mesmo tempo, cabeçalhos MSL diferentes podem ser configurados para diferentes aplicativos de serviço do cartão SIM. O aplicativo de destino é identificado pelo código no cabeçalho do TAR (referência de aplicativo do Toolkit de 3 bytes).

Mais detalhes podem ser encontrados aqui: 3GPP TS 23.048

Ataque

Ataque no WIB

#WIBattack

- Para explorar a vulnerabilidade, um invasor deve enviar um SMS OTA malicioso.

- O dispositivo, após receber o SMS, executará o comando ENVELOP COMMAND do APDU (aplicativo protocol data unit) para transferir o TPDU (Unidade de dados do protocolo de transporte) recebido no SMS do RTOS para o navegador WIB do cartão SIM. Precisamente porque esse procedimento ocorrerá no nível RTOS, a vítima não notará nenhuma atividade.

- O navegador WIB executará os comandos recebidos no TPDU e enviará o comando PROACTIVE COMMAND correspondente ao dispositivo, por exemplo, CONFIGURAR CHAMADA, ENVIAR SMS, FORNECER INFORMAÇÕES DE LOCALIZAÇÃO.

- O dispositivo, seguindo o comando recebido do cartão SIM, executará a ação correspondente.

Condições de vulnerabilidade OTA

Então chegamos ao mais interessante.

Abaixo estão algumas condições sob as quais um ataque é possível (qualquer um):

- O cabeçalho MSL do cartão SIM ou do aplicativo de destino é 0 ou sem a ativação das propriedades de criptografia KIc / KID.

- Se possível, faça o root do simcard: alguns cartões SIM são usados para chaves KIc / KID DES, o hacking foi demonstrado pelo Dr. Karsten Nohl (Laboratório de Pesquisa de Segurança de Berlim) no BlackHat 2013. Usando tabelas do arco-íris, o hacking leva cerca de 2 minutos. Com a chave obtida, um invasor pode assinar um SMS. Segundo Nohl, cerca de 750 milhões de cartões SIM para 2015 são afetados por essas vulnerabilidades. Você pode ler com mais detalhes e de forma interessante:

Vulnerabilidade de criptografia de cartões SIM: o escopo do problema | Blog oficial da Kaspersky

Enraizamento de cartões SIM, BlackHat 2013 - Casos de vazamento de dados que levavam ao comprometimento das chaves KIc / KID eram conhecidos anteriormente.

Resumindo ... "o diabo é tão terrível?"

Apesar das declarações assustadoras, a vulnerabilidade se resume ao uso de criptografia fraca, vazamentos de informações corporativas e configuração incorreta das configurações de segurança.

Além disso, a contribuição dos pesquisadores do Ginno Security Lab não é totalmente clara, mesmo com a ressalva que eles sabiam sobre a vulnerabilidade em 2015. Além disso, esse vetor foi essencialmente considerado por Karsten Nohl em 2013.

É difícil fornecer uma estimativa real do número de dispositivos vulneráveis no momento. A julgar pelos comentários sobre o tópico Breve introdução aos cartões SIM / Habr , nossos operadores podem fazer tudo muito bem: Breve introdução aos cartões SIM / Comentários .

PS Em 2013, já havia um hype sobre as vulnerabilidades encontradas por Karsten. E também tudo estava cheio de notícias sobre o apocalipse iminente. Mas como o apocalipse de 2012 ...