Imagem: Unsplash

Imagem: UnsplashA organização americana MITRE

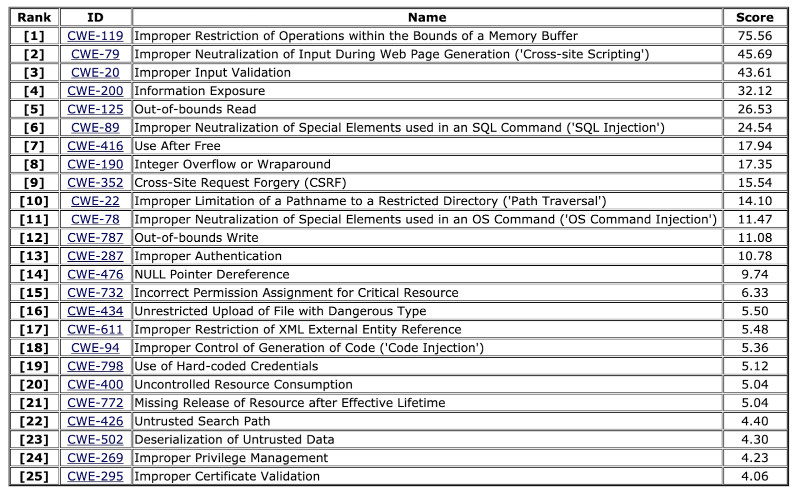

publicou uma lista das 25 das vulnerabilidades de software mais perigosas. Os pesquisadores compilaram uma tabela dos problemas de segurança mais perigosos e comuns, com identificadores CWE (Common Weakness Enumeration).

As 25 principais possuem um grande número de vulnerabilidades que permitem que os invasores assumam o controle total dos programas de computador, os desativem e roubem os dados processados neles. A lista permite que os profissionais de segurança da informação entendam melhor o cenário das ameaças à segurança, mas também será útil para desenvolvedores de software, testadores e usuários de produtos de software.

Metodologia de pesquisa

Para compilar a lista, os especialistas do MITRE usaram informações sobre vulnerabilidades publicadas (CVE, Vulnerabilidades e Exposições Comuns), informações sobre elas nas classificações de vulnerabilidade NVD (National Vulnerability Database) e CVSS (Common Vulnerability Scoring System). Um algoritmo exclusivo foi desenvolvido para avaliar a prevalência e a gravidade das vulnerabilidades.

As 3 principais vulnerabilidades perigosas

Segundo o relatório, a mais perigosa era uma vulnerabilidade chamada Restrição imprópria de operações dentro dos limites de um buffer de memória. O erro ocorre quando o software é executado dentro do buffer de memória alocado, mas ao mesmo tempo obtém a capacidade de ler ou gravar dados fora dos limites desse buffer. A exploração dessa vulnerabilidade permite que os invasores executem códigos arbitrários, roubem dados críticos e desabilitem completamente os sistemas de software.

Em segundo lugar, em termos de perigo, havia uma vulnerabilidade com o código CWE-79 - "Neutralização inadequada de entrada durante a geração de páginas da Web". O script entre sites (XSS) é um nome mais familiar para ele. Vulnerabilidades desse tipo são comuns e podem levar a sérias conseqüências devido ao controle insuficiente sobre os dados que os usuários inserem nas páginas do site.

Em terceiro lugar, está a vulnerabilidade de Validação de entrada inválida (CWE-20). Um invasor pode fazer uma solicitação maliciosa especial e o sistema responderá a ela, fornecendo privilégios aumentados ou acesso a dados críticos.

Abaixo está uma tabela completa das vulnerabilidades mais perigosas, de acordo com o MITRE.

Outras ameaças cibernéticas relevantes

A classificação MITRE não é a única fonte de informações sobre ameaças cibernéticas atuais. A Positive Technologies

publicou um relatório sobre ataques a aplicativos da web após os resultados de 2018. Os três ataques mais comuns em sites incluem injeção de SQL, Traversal de caminho e script de site cruzado (XSS).

Além disso, os especialistas da Positive Technologies

publicam relatórios analíticos sobre as ameaças cibernéticas atuais uma vez por trimestre. Portanto, no segundo trimestre de 2019, os cibercriminosos exploraram ativamente a vulnerabilidade no servidor de correio Exim (CVE-2019-10149). O erro é usado de diferentes maneiras: alguns invasores baixam o software de mineração de criptomoedas com sua ajuda, enquanto outros implementam backdoors em servidores de correio.