O trabalho de Jim Sanborn (Jim Sanborn) Kryptos ainda não foi decifrado. Esta é provavelmente uma das tarefas criptográficas mais famosas e interessantes do nosso tempo. Ou talvez seja interesse artificialmente inflado.

Cryptos apareceu no hub não uma vez, mas

uma ,

duas ,

três .

Mas não vamos falar sobre ele, mas sobre o trabalho anterior de Sanborn - o projetor cirílico, também conhecido como projetor cirílico.

E então ele conseguiu ler. E há um braço da KGB lá.

Para não dizer que comecei a usar o Cryptos com seriedade, mas fiquei interessado no tópico. E uma das paradas no meu caminho foi Jim Sanborn. Mais precisamente, o trabalho dele.

Entre eles estava o projetor cirílico (uma vez eu encontrei uma tradução como "lanterna eslava"). Encontrei a solução completa do projetor cirílico somente depois de todas as etapas.

Escultura

A escultura Cirílico Projetor, em 1993, foi exibida no Museu de Arte Corcoran, em Washington, sob o nome "Obsolescência Encoberta: A Sala do Código", em 1997 foi adquirida pela Universidade da Carolina do Norte e instalada no

campus .

A escultura é um tubo de bronze com 3 metros de altura e um diâmetro de 1,5, no centro do qual uma lâmpada está instalada, e letras são esculpidas nas paredes do tubo. Quando a lâmpada está acesa, essas mesmas letras esculpidas são projetadas em torno da escultura.

Há também um tablet para esta obra de arte:

JIM SANBORN

Americano, b. 1945

1997 O projetor cirílico

- Bronze

O texto cirílico é dividido verticalmente em duas metades.

A metade contém um texto codificado e refere-se ao

perigos de suprimir intelectuais e artísticos

liberdade. A outra metade - “Vigenere's Tableaux”, é

o texto de decodificação. A forma do cilindro é inspirada em

máquinas usadas para criptografia.

Obras De Arte para State Buildings Collection

Cartas

As cartas podem ser divididas em quatro seções. Ou em duas metades, conforme pretendido, conforme indicado na placa.

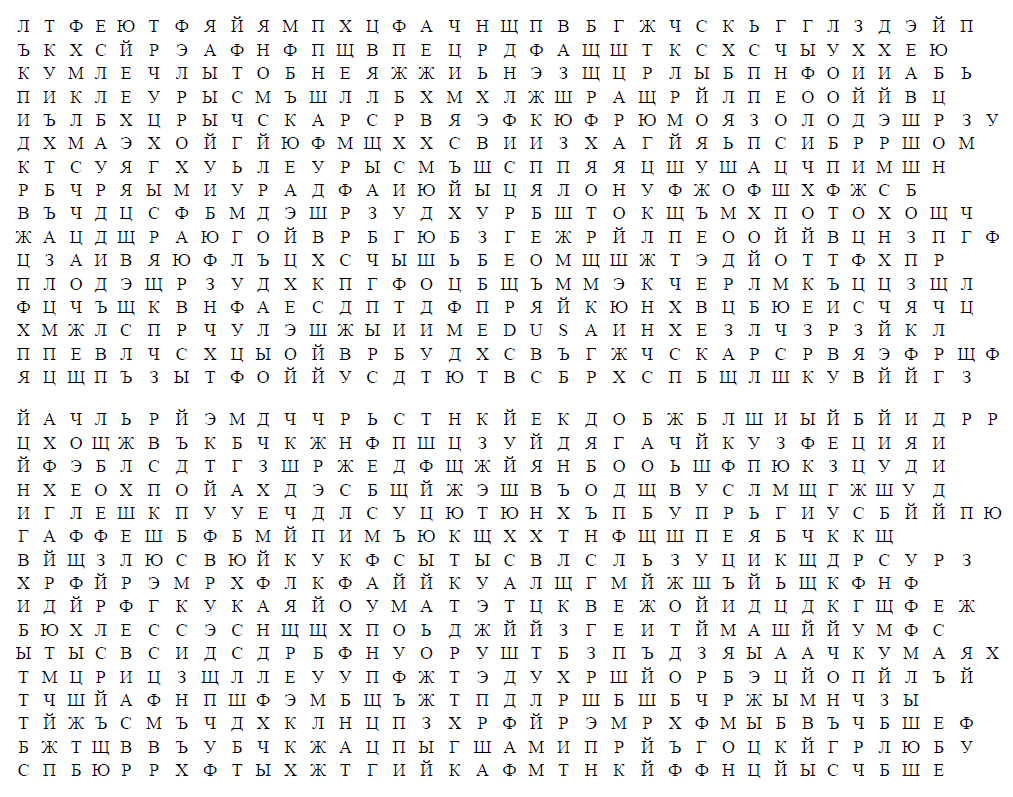

A primeira metade é um texto cifrado e fica assim:

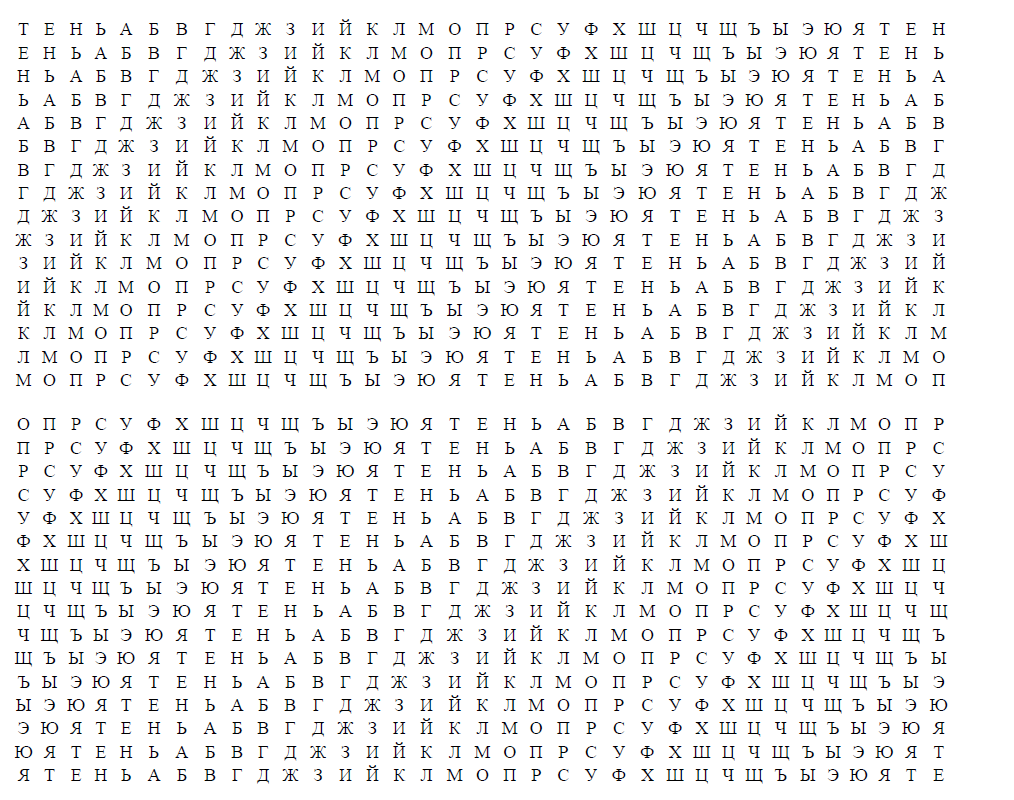

E aqui está a segunda metade, que é um quadrado de Vigenere modificado:

Se algum de vocês deseja trabalhar "com a fonte", pode procurar nos spoilers:

Texto cifradoLTFEYUTFYAYAMPHTSFACHNSCHPVBGZHCHSKGGLZDEYP

KHSYREAAFNFPSCHVPETSRDFASCHTKSHSCHYUHHEHU

KUMLEKINLESSNEADER

PIKLEOURYSMYSHLLLBKHMHLZHSRASCHRYLPEEOYIVC

ILBKHTSRYCHSKARSRVYAEFKYUFRYUMOYAZOLODESHRZU

DKhMAEHOYYUYUFMSHCHSVIIZHAGYAPSIBRSHROM

KTSUYAGHULEURYSM'SHSPPYATSHUSHATSCHPIMSHN

RBCHRYUIMUURADFAYUYALONUFZHOFSHKHFSB

VYCHDTSSFBMDESHRZUDHURBSTOKSCHMHPOTOCHOSCHCH

ZHATSDSCHRAUSHOYVRBGYUBZGEZHREYLPEOOYIVTSNZPGF

ZAIVAYUFLATSKHSCHYSHBEOMSHZHTEDYOTTFHPR

PLODESHRZUDKHKPGFOTSBSCHMMEKCHERLMKATSTSZSCHL

FTSCCHSCHKVNFAESDPTDFPPRYAYKUNHVTSBYUEISCHYACHTS

XMLCHPRESHULESHI MEDUSAINHEZLZZRZIKL

PEVLCHSCHYOYVRBUDKHSVGZHHSKARSRVYAEFRSCHF

YaSchPZyzTFOYyUSDTYuTVSBRhSPbShlShKUVYyGZ

YACHLRYEMDCHCHRSTNYKDOBZHBLISHYYBYIDRR

TSKHOSCHZHVKBCHKZHNFPSHTSZUIDYAGACHYUKFESETSII

YFEBLDSDTGZSHRZHEDFSCHYYANBOOShFPYUKZTSUDI

NKHEOKHPOYAHDESBSHEZHESHVODODSHVUSLMSCHGZHShUD

IGLESHKPUUCHDLSUTSYUTYUNHPBUPRGIUSBYYPYU

GAFFESHBFBMYIPIMYUKSHKHTNFSCHPEYABCHKSCH

VISCHLYUSVYUYUKFFSYSTSVLSLSUKSIKDSDRSURZ

KHRFYREMRKHFLKFAYIKUALSHGMYZHSHYYSHKFNF

IDYRFGKUAYOUMATETTSKVEZOYIDTSDKGSCHFEZH

BYUCHLESSESNSHCHPOJJYZGEITIMMAYYUMFS

YTYSVSIDSDRBFNUORUSHSTBZPDJYAYAACHKUMAYAH

TMCRCZSCHLLEUUPFZHTEDUKHRSHYORBETSYOPYLY

TCHShYAFNPSHFEMBSCHZHTPDLRShBSHBCHRZHYMNCHZY

TYZHSM'CHDHKLNTSPZHRFYREMRKHFMYBVACHCHSHEF

І

SPBURRHFTYZHTGIYKAFMTNKYFFNTSYYES

Tabelas VigenereTENABBWGJZIYKLMOPRSUFHShCHSCHCHYYUYAT

ENABBGJZIYKLMOPRSUFKHSHCHSCHCHYYUE

NABAWGJIJKLMOPRSUFHWHHHHHHM

BABWGJZIYKLMOPRSUVHHCHSCHCHYYUJABYABAB

ABVGJZIYKLMOPRSUFHSHCHSCHCHYAEABABLEABB

BVGJZIYKLMOPRSUFKHSHCHSCHCHYEJAABABG

VGJZIYKLMOPRSUFHShCHSCHCHYEJAABABGD

GJZIYKLMOPRSUFHSHCHSCHCHYAJABABGWJ

JZIYKLMOPRSUFHSHCHSCHYYAJAABABGJJ

ZHIYKLMOPRSUFHShCHSCHCHYUJAJABABVGJZI

ZIYKLMOPRSUFKHShCHSCHCHYUJAJABABVGJZIY

IKLMOPRSUFKHShCHSCHYYYUJAABABVGJZIYK

YKLMOPRSUFKHShCHSCHYYYUJAABABGGJZIYKL

KLMOPRSUFHSHCHSCHEYAJABAWGJJIYKLM

LMOPSUFHHHHHHHHHHHHHHHH.A.J.

MOPRSUFHShCHSCHCHYAJABABGGJZIYKLMOP

OPRSUFKHShCHSCHYYUJAABABGGJZIYKLMOPR

PROSUFHHHHHHHHHHHHHHHH.M.ABBJHJIYKLMOPRS

RSUFHSHCHSCHYYUJAABABGJJIYKLMOPRSU

SUFHCHCHSCHYEJAJABABGJJIYKLMOPRSUF

UFKHSCHSCHYEJAJABABGJJIYKLMOPRSUFH

FKHSCHSCHYYUJABABBGJZIYKLMOPRSUFHSh

KNOWLEDGEABAWGJJIYKLMOPRSUUF

SHCHSCHCHYUJAABABGGJZIYKLMOPRSUFHShCHSCH

CAPÍTULO 9O ABBHGJZIYKLMOPRSUFHSHSCH

EXCLUSÃO ABBHGJZIYKLMOPRSUFHSHSCHCH

APLICAÇÃO ABBHGJIYKLMOPRSUHHCHSCHCHYY

EXCETO ABBHGJIYKLMOPRSUHHCHSCHCHYE

EXECUÇÃOABBGGJIYKLMOPRSUFHSHCHSCHEYU

EYATABABGGJIYKLMOPRSUHHCHSCHCHYYUYUA

YUTENABABGJZIYKLMOPRSUFHShCHSCHCHYYUYUYAT

YATENABBGGZHIYKLMOPRSUFHShCHSCHCHYYUYUYUYATE

Cifra Vigenere

As origens

Como foi dito na placa de identificação do projetor, as tabelas Vigenere são usadas para descriptografia. Para lidar com a cifra de Vizhener, você precisa dar um "passo para trás" e lembrar da cifra de César.

A cifra de César é uma cifra de substituição alfabética única na qual as letras do alfabeto usadas para criptografia são deslocadas em relação ao usual por um determinado número do intervalo n-1, onde n é o número de letras do alfabeto.

Por exemplo, pegue a palavra "KEY" e criptografe-a com um deslocamento de 13:

A saída é "CHSHLD".

Para descriptografar, é necessário fazer a operação inversa: conhecer a chave, ou seja, com qual deslocamento a mensagem foi criptografada, localize a letra do texto cifrado e determine qual letra do texto simples corresponde.

Por exemplo, "Nanny" para o mesmo deslocamento:

Você pode descriptografar uma mensagem, além de conhecer a chave, por exemplo, por enumeração simples, ou seja, descriptografar a mensagem com cada deslocamento possível até o resultado ser um texto significativo. Ou usando análise de frequência. Claro, existem outras opções, mas eu fiz sem elas.

Análise de frequência

A análise de frequência é baseada no pressuposto de que as bóias em um idioma comum não são usadas uniformemente. Por exemplo, na sentença anterior, a letra O ocorre 12 vezes, H - 10 vezes, A - 6, T - 5, E - 5, C - 4, S - 4, I - 4, B - 4, H - 3, P - 3, P - 3, M - 3, Z - 3, L - 3, B - 2, Y - 2, K - 2, I - 2, Y - 1, D - 1, J - 1, L - 1, S-1.

Outro exemplo - a letra do alfabeto inglês "e" é a mais usada no idioma inglês. E uma das palavras mais populares (não é totalmente correto chamá-lo assim, mas mesmo assim) é o artigo definitivo "the".

Assim, tendo visto no texto cifrado que alguma letra ocorre com mais frequência, por exemplo, “o”, podemos assumir que é realmente a letra “e” e, se a combinação de letras “dro” é frequentemente encontrada, podemos assumir que, em ele esconde "o".

Além das próprias frequências de letras, existem várias dependências nas quais as letras podem passar antes e depois da letra.

A distribuição de cartas em inglês é assim:

Se o texto cifrado for longo o suficiente, você poderá calcular a frequência de ocorrência de letras nele e combinar os gráficos. Com uma boa combinação de circunstâncias, os gráficos serão aproximadamente semelhantes, embora não coincidam em picos. Mas a partir deles será possível determinar qual deslocamento foi usado.

Então, o que é Visioner?

Foi proposto (não pelo Visioner, ou melhor, não por ele primeiro) usar vários alfabetos (na verdade, a idéia foi implementada de uma maneira um pouco diferente, já com uma máquina de criptografia).

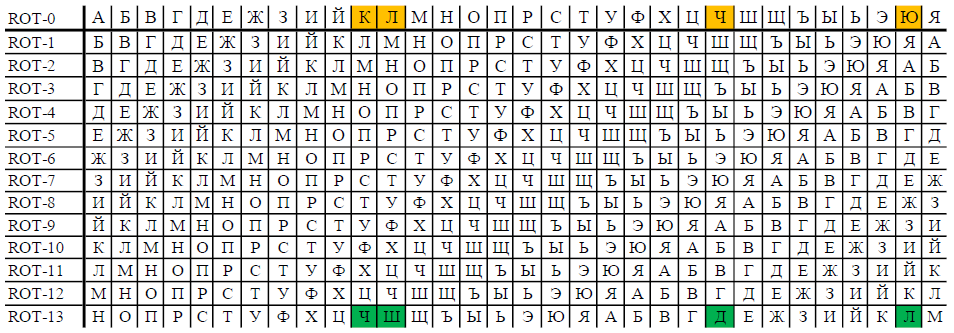

Para criptografar a mensagem com essa cifra, você precisa usar o "quadrado Vigenere" - este é um conjunto inteiro de "cifras de César", nas quais o deslocamento das letras em cada linha é igual a uma letra. Para o idioma russo (sem a letra ""), o quadrado terá a seguinte aparência:

Depois disso, você precisa usar uma palavra que será usada como chave.

O processo de criptografia em si não é diferente da criptografia de César. A diferença está no deslocamento usado.

Por exemplo, a palavra "SALT".

Criptografarei a primeira letra da mensagem com um deslocamento de 17, a segunda - 14, a terceira - 11, a quarta - 28.

Depois disso, repita até que a mensagem termine: a quinta letra com um deslocamento de 17, a sexta - 14 e assim por diante.

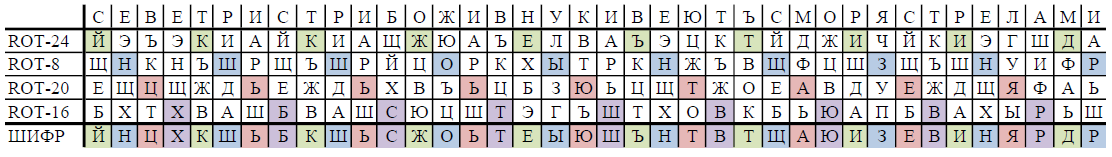

Por exemplo, vou seguir esta linha: "Eis os ventos, netos Stribozh, soprando flechas do mar".

Vou criptografá-lo usando a cifra de César com compensações de 8, 16, 20, 24, bem como a cifra de Vigenère com a palavra-chave "Cifra".

A cifra de Vizhener permite alterar a frequência das letras no texto, o que dificulta a leitura de texto aberto. A análise de frequência pode ser realizada não para todo o texto cifrado, mas dividindo-o em vários, de acordo com o comprimento da chave. I.e. se a chave tiver 4 letras, divida o texto cifrado em 4 partes: na primeira letra do texto cifrado 1, 5, 9, ..., na segunda - 2, 6, 10, ... e ainda por analogia com todas as letras. O problema é descobrir o tamanho da chave, mas existem métodos para isso.

Quanto maior a chave, melhor. Quanto menor a mensagem, melhor.

Idealmente, a chave deve ser igual à mensagem. Neste caso, estamos falando de

cipherpad .

Para usar a cifra de Vigenère, não é necessário o uso de quaisquer meios técnicos, embora possam simplificar o uso, aumentar a velocidade de criptografia e descriptografia e também reduzir a probabilidade de erros.

As tabelas Vigenère podem ser modificadas mesmo para cada letra da chave; haverá apenas um problema com a distribuição das tabelas modificadas.

Exemplo de análise de frequência

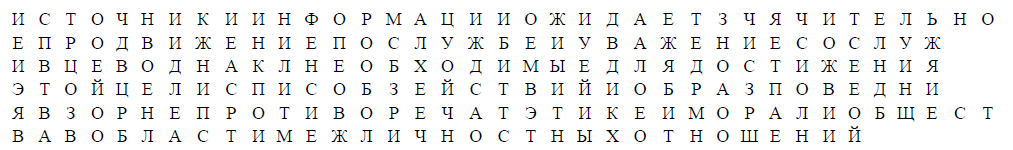

Vou pegar um texto suficientemente longo:

Um fantasma percorre o mundo moderno, um fantasma da criptoarquitetura. A tecnologia da computação está prestes a permitir que indivíduos e grupos se comuniquem e interajam completamente anonimamente. Duas pessoas poderão trocar mensagens, fazer negócios, celebrar contratos eletrônicos, sem poder estabelecer os Nomes Verdadeiros, as identidades uma da outra. As interações na rede não podem ser monitoradas devido a alterações repetidas nas rotas de pacotes criptografados e bloqueiam o aviso contra interferências não autorizadas que conferem aos protocolos criptográficos uma proteção quase perfeita.

Primeiro criptografarei César:

Eu sou um shch a r n y u c e u b b m u v f x y m f o l p o p s w y y y r y s y r v m b p h t h w y z b v t u t r v m r s e u e u r e u e w e f u r t s x y t x y r b y y g e em m b p b yu y y y x y e w h h e w b y e l x yu e v a r v v e x sh h x t p y y z e u b h b b r e t sh w m y u f sh e e x x x erysh z e u b v sh f a g u f a g u r t h w y z x w b w t t b x v sh e x t y u q e u s g f x v y b v x x f w x w x h e x e w ia r e a g v yut h r e sh d a y u t r e l e r y x y t sh a y x x f g y a x c f r o y u em e x b r e w w sh sh e sh a y u t r e u u t x he er em h x m b em t r s y u t y u a l x e r f xypovyashv u sh a y u r d sh z x b y x sh a y u v y u l y a r u v sh z x b h w h w h

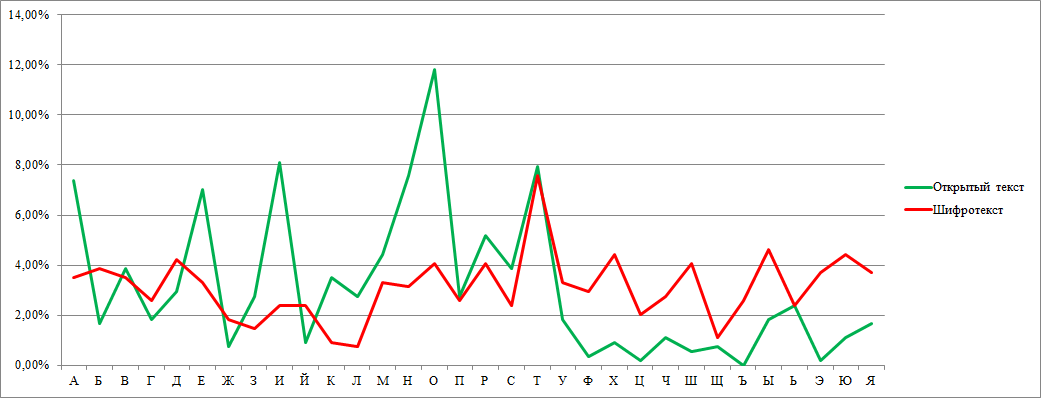

Vou compor frequências para texto aberto e cifrado:

Obviamente, os gráficos são os mesmos: se você observar quantas letras os gráficos estão atrás um do outro, poderá descobrir qual deslocamento foi usado. Nesse caso, o viés foi 16.

E agora criptografarei o mesmo texto, de acordo com o Visioner. Palavra-chave "ROUND":

I r f f f f f e f g e f g h a y x f g p h x y a sh sh b y u m u u e f g e w b y YUZYYK E YODA YUCHT P MNOCH P O D T U R U R U R M B O E R T P Y Y S N b x x y r r p ne ne b o l u c t e v d d m x y o f f e e t h w a h a r h r r p p yy u e y f d d l s d d v r r y y t g s e w h e t g n a a p t m h b y s y s h h h b h y x n u sh m z n b y u sh sh d g a z f r g r d t h y y z w b e x h x b b r f u j y g d u v w y u t sh t h p h y y u d e d e d e d e d e d e d e d e d e d t e c d e n d e s w r b p d e n b r t t s s e s y a i n h m m x y

E novamente, eu componho as frequências:

O cronograma mudou, então simplesmente não se presta à análise de frequência.

Projetor Hacking

Pesquisa por palavra-chave

Como posso decifrar essa cifra? Mas acabou não precisando ser hackeado, mas simplesmente descriptografado, porque a chave está em um lugar muito importante.

Alguém pode ter notado uma "anomalia" no texto cifrado e alguém na fotografia de uma visão geral da escultura no início do artigo:

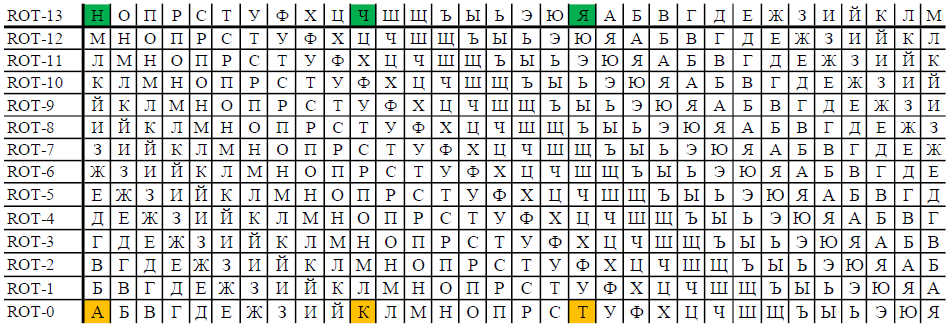

Selecionarei nas tabelas de esculturas de Vigenère da linha "MEDUZA", para conveniência de uso posterior:

Começarei a descriptografar a primeira parte do texto cifrado (de uma forma mais conveniente, mostrarei o resultado um pouco mais tarde):

Eu prossigo para o segundo. Foi necessário recomeçar com a letra “M” na chave:

Esta parte foi uma continuação da primeira parte.

Mas então você precisa começar novamente com a letra "M" para obter uma nova parte do texto:

O site

O site fornece uma abordagem para a solução.

O anúncio da decisão afirma que a solução foi encontrada independentemente por duas pessoas, mas por várias razões não começou a publicá-la imediatamente. Há pessoas que encontraram uma solução - Mike Bales e Frank Corr.

Resultados de descriptografia

Agora, resta colocar tudo na forma em que o texto pode ser lido: dividido por palavras, coloque pelo menos aproximadamente sinais de pontuação, exclua a palavra-chave:

A arte mais alta da inteligência clandestina é a capacidade de desenvolver uma fonte que você irá controlar e controlar completamente. De acordo com a poesia do serviço secreto de inteligência, uma fonte controlada, via de regra, fornece as informações mais confiáveis. Controlado é uma fonte comprada ou localizada em quaisquer outros cachos. Por tradição, o objetivo de um profissional que trabalha em uma distribuição secreta. Sempre foi confundir qualquer fonte potencialmente valiosa de informações na rede psicológica e reforçá-la no momento certo. As oportunidades para isso não são muito numerosas, mas os funcionários do serviço de minas que estão desenvolvendo com sucesso fontes controláveis de informação esperam uma promoção sensata e respeito dos colegas. No entanto, as formas necessárias para atingir esse objetivo e comportamento não contradizem a ética e a moralidade da sociedade no campo das relações interpessoais.

Consegui encontrar apenas uma suposição, mais semelhante à afirmação de que isso é do livro da KGB para meus funcionários que trabalham com agentes.

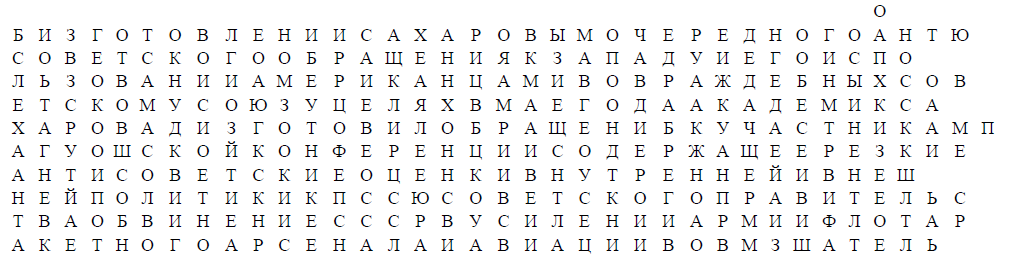

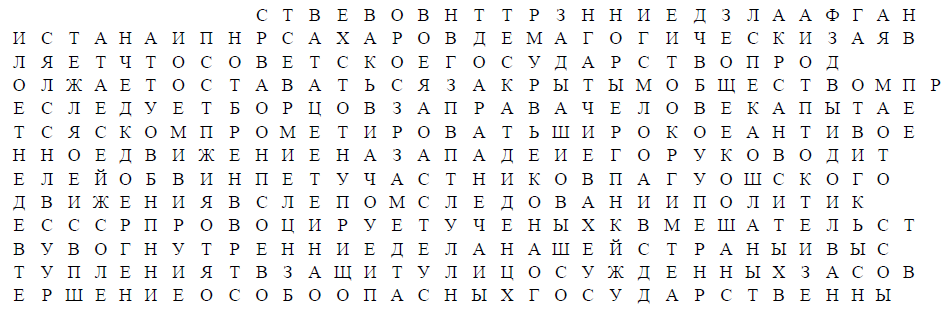

A segunda parte do texto diz respeito ao acadêmico Sakharov:

Sobre a produção de Sakharov do próximo "apelo" anti-soviético ao Ocidente e seu uso pelos americanos para fins hostis à União Soviética. Em maio, o acadêmico Sakharov A.D. fez um "apelo" aos "Participantes da Conferência Pugwash", contendo duras avaliações anti-soviéticas das políticas internas e externas do PCUS do governo soviético, a URSS acusada de "fortalecer o exército, a marinha, o arsenal de mísseis e a aviação", "como destruidora"

Alegadamente, isso é de um dos documentos da KGB:

Anomalias

O texto simples contém "erros de digitação". Não acho que sejam simples erros de desatenção, principalmente porque Jim provavelmente tinha o texto original diante de seus olhos. Para que finalidade esses erros foram introduzidos? Uma pergunta em aberto.

Há também uma palavra especial "", também é "COMPORTAMENTO", na qual a letra está ausente.

E o mais interessante é a presença da palavra "VZOR" em texto não criptografado. Na minha opinião, esta palavra não deveria estar aqui.

Pessoalmente, parece-me que existe um "segundo nível", mas não consegui encontrar o "cadeado" ao qual essa "chave" se encaixaria. Talvez não haja nada aqui.

Análise de Frequência do Projetor

Inicialmente, pensei que erros de digitação em texto simples são necessários para complicar a análise criptográfica de frequência. Mas erros de digitação eram muito poucos para ter um impacto significativo nas frequências. No entanto, darei gráficos para as frequências de texto aberto e cifrado. Considerarei apenas a primeira parte do texto cifrado como a parte mais integral.

Peguei as frequências do alfabeto russo

aqui .

Antípodes

Sanborn tem outro trabalho relacionado ao projetor cirílico. Como, no entanto, com Cryptos. Este trabalho é chamado Antipodes e foi criado em 1997.

O trabalho contém um Cryptos modificado na parte em inglês e um texto cifrado expandido do projetor cirílico na parte em russo.

O projetor cirílico contém 75% do texto cifrado Antipode.

O número de letras nas linhas e, consequentemente, o número de linhas difere.

Darei apenas o restante do texto cifrado.

Texto cifradoFBZHBLSVTCHRYYPTMBOYMSGUMBP

KTRYRAKHKHADGOSHCHDGSTSTSGYUBEMEYSCHYAL

OZCHSHUSFEZHBUHLEYCHShShGOGOESHVESHOCHZHZH

RYUKTSPSHRACHTLBKHMTSYASBLNRGPRUTBESHVESMY

ZFUYAYAZKHUFONSVSHGMYBVSYUBSHSVTSPTATTHSY

REAFEFYFRYAYRUFRFGRDEYFZSCHZCHCHLSLS

TULPZHVKKBCHKZHTGGYUUASHIDPRDSCHZSCHGRSHMR

POZHYFELKPNYRYAACHKUMRFKHTMTRITZZSCHDR

SHZHDRZPVNEOZHNFYEOZHFSHNYRYHLShKKHP

BEHFHOSCHGRGMOYAZHVYUBCHTCHEZHEYPEABYIDHH

FSNCHSCHDPVCHOPRPYAPOATGTSPLFFSHTCHTYFNP

YUTSSYUYUKUAHFLTBKKHVRDNSFVKAAPRPLYYHYRF

YOAZPYILESBEFMYHPLYSHShShGOESHVTSUKG

Descriptografia da mesma maneira, com a mesma palavra-chave e a mesma letra da palavra-chave, onde acabei decodificando a parte sobre o acadêmico Sakharov. Aqui está o resultado:

De uma forma mais conveniente:

... Tua no dzla interno Afeganistão e Polônia. " Sakharov declara demagogicamente que o estado soviético continua a ser uma "sociedade fechada" e persegue "ativistas dos direitos humanos". Ele está tentando desacreditar o amplo movimento anti-guerra no Ocidente e seus líderes. Acusará os participantes do movimento Pugwash de "seguir cegamente" as políticas da URSS, provocará cientistas a intervir nos assuntos internos de nosso país e sair em defesa dos condenados por um estado especialmente perigoso ...

Espera-se que esta seja uma continuação do documento sobre o acadêmico Sakharov.Final

O projetor cirílico é muito mais simples e não contém essas armadilhas e dicas erradas como o Cryptos. Pode ser resolvido por uma pessoa que não possui nenhum conhecimento profundo de criptografia - basta ter conceitos básicos, uma reserva de paciência e uma quantidade suficiente de tempo livre.Gostaria de ser o primeiro a ler a mensagem criptografada, mas estava muito atrasado.No entanto, repetir o caminho dos outros também foi muito emocionante.