O que é a Veeam Powered Network

A Veeam Powered Network (Veeam PN) é a tecnologia usada ao executar o Veeam Recovery no Microsoft Azure (restaurar uma máquina virtual na nuvem do Microsoft Azure). Usando o Veeam PN, uma conexão VPN é estabelecida entre a rede local e a rede do Microsoft Azure.

As tecnologias usadas são WireGuard e OpenVPN. A configuração e o gerenciamento da VPN são feitos através da interface da web.

O Veeam PN pode ser útil, por exemplo, em tais cenários:

- Fornecer acesso à rede corporativa através da rede Microsoft Azure para usuários remotos.

- Criando uma conexão VPN site a site entre os escritórios da empresa e a rede Microsoft Azure, à qual as máquinas virtuais restauradas na nuvem do Microsoft Azure estão conectadas.

- Crie uma conexão VPN ponto a site entre computadores remotos e a rede do Microsoft Azure, à qual as máquinas virtuais restauradas na nuvem do Microsoft Azure estão conectadas.

Para detalhes, bem-vindo ao gato.

Exemplo de uso

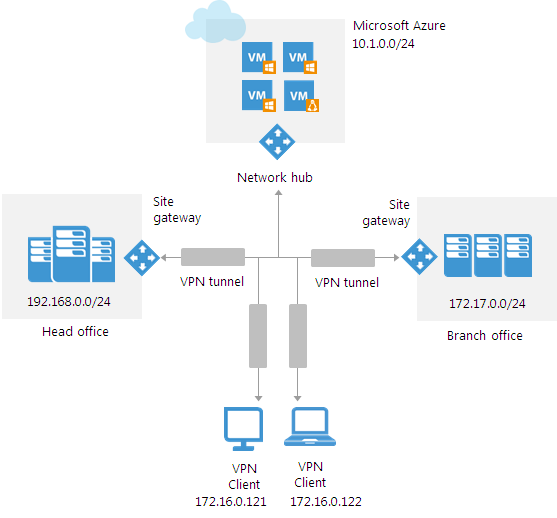

Em um dos cenários acima (

site a site ), todo o tráfego da VPN é controlado usando os componentes Veeam:

hub de rede (hub de rede) e

gateways de site (gateways em sites).

A rede VPN, construída dessa maneira (via Veeam PN), possui uma topologia em estrela. Todo o tráfego na rede VPN é sempre roteado através do hub da rede.

Com tudo isso, você não precisa configurar meticulosamente uma VPN em muitas máquinas rodando em sites remotos - basta instalar e configurar o Veeam PN. Lucro!

Suponha que você queira adicionar 3 redes remotas a uma rede VPN: 2 redes locais e uma rede em nuvem no Microsoft Azure. Para esta configuração, você precisa implantar um hub de rede na nuvem do Microsoft Azure e um gateway em cada uma das redes locais. Todo o tráfego será roteado através de um hub de rede na nuvem.

Outro exemplo

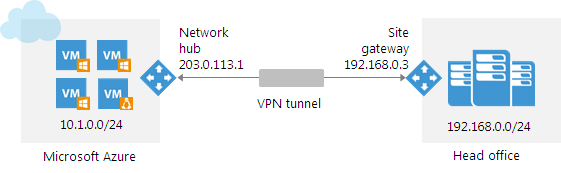

Em outro cenário (

site a site ), o hub de rede está configurado na rede em que você deseja fornecer acesso ao usuário (pode ser uma rede em nuvem ou uma rede local).

Para conceder a um usuário remoto acesso a uma rede VPN organizada usando a solução Veeam PN, você precisa configurar o OpenVPN na máquina do usuário. Para se comunicar com uma máquina em uma rede VPN, esse usuário deve conectar-se a um hub de rede e esse usuário já direcionará o tráfego para os recursos necessários na rede VPN.

Observe que não há necessidade de configurar um gateway acessível ao público, endereço IP público ou nome DNS.

Na imagem, esse cenário será semelhante a este:

Um guia detalhado e uma descrição dos diferentes cenários de uso do Veeam PN estão disponíveis

aqui .

Depois de conhecer essa solução, os usuários, é claro, queriam algo novo em funcionalidade. E aqui está o que foi implementado na versão 2.0:

- Transição para a tecnologia WireGuard

- Assim, melhorou a segurança e aumentou a produtividade.

- Escolha do protocolo (TCP ou UDP)

- Procedimento simplificado de implantação

Transição para a tecnologia WireGuard

Na versão mais recente da solução Veeam PN, deixamos de usar o OpenVPN para o WireGuard, pois o WireGuard está gradualmente se tornando o novo padrão no setor de tecnologia VPN.

O WireGuard dimensiona bem, suporta um nível de segurança bastante alto com criptografia aprimorada, supera o OpenVPN na largura de banda.

Os desenvolvedores do WireGuard conseguiram alcançar esses resultados usando o kernel diretamente e escrevendo código "do zero" e com significativamente menos linhas de código (no WireGuard existem apenas 4.000 linhas versus 600.000 no OpenVPN).

A confiabilidade também aumentou ao trabalhar com um grande número de sites - isso sem dúvida será útil para backup e replicação.

O próprio Linus Torvalds falou a favor do WireGuard como um novo padrão de fato para VPN:

"Posso apenas declarar novamente meu amor pelo [WireGuard] e torcer para que ele seja mesclado em breve? Talvez o código não seja perfeito, mas eu o examinei e, comparado aos horrores do OpenVPN e IPSec, é uma obra de arte. ”

Linus Torvalds, na lista de discussão do kernel do Linux

“Posso expressar mais uma vez meu amor e espero que em breve seja incluído no núcleo? Talvez o código não seja perfeito, mas comparado aos horrores do OpenVPN e IPSec, é uma obra de arte. ”

Linus Torvalds, na lista de discussão do Linux Kernel

A equipe de desenvolvimento da Veeam PN reescreveu o código-fonte de acordo.

Importante! Ao mesmo tempo, como você entende, uma atualização para usuários da versão 1.0 tornou-se impossível, é necessária uma reinstalação completa.

Maior segurança, maior produtividade

Um dos motivos da mudança do OpenVPN para o WireGuard foi a segurança aprimorada no WireGuard. E a segurança é um dos pontos principais de qualquer solução VPN.

O WireGuard usa versões criptográficas para evitar ataques de criptografia. O argumento é o seguinte: durante a autenticação, é mais fácil trabalhar com versões de primitivas do que usar a negociação cliente-servidor do tipo de cifra e comprimentos de chave.

Graças a essa abordagem de criptografia, além da eficiência do código com o WireGuard, é possível obter indicadores de desempenho mais altos do que com o OpenVPN.

Isso significa que a nova versão da solução Veeam PN pode lidar com quantidades significativamente maiores de informações - 5-20 vezes mais que o OpenVPN, de acordo com os resultados do teste (dependendo da configuração do processador). Com esse desempenho, a nova tecnologia espera uma gama muito maior de tarefas do que simplesmente transferir dados de um escritório remoto ou de um laboratório doméstico. Hoje, o Veeam PN não é apenas uma maneira de estabelecer uma conexão segura entre vários sites, mas também transmite centenas de megabits por segundo sem interferência - e isso é muito útil para proteção e recuperação de dados.

Escolha do protocolo

Uma das nuances no trabalho do WireGuard é o uso do UDP. Acredita-se que isso possa ser um obstáculo ao uso do WireGuard em redes seguras nas quais, por padrão, o uso do TCP é preferível ao UDP.

Para superar essa limitação, nossos engenheiros criaram uma opção de encapsulamento: o tráfego UDP criptografado é transmitido por um túnel TCP. Agora, os usuários terão a oportunidade de escolher a opção apropriada (trabalhar com TCP ou UDP), dependendo das configurações de segurança da rede.

A instalação e a configuração são muito simples - o WireGuard pode ser instalado no servidor Ubuntu usando um script, também há uma opção com a incorporação no aplicativo.

Nota: O OpenVPN ainda é usado para conexões

ponto a site (

ponto a site ), pois os clientes OpenVPN são amplamente distribuídos entre plataformas. O acesso do cliente ao hub Veeam PN é por meio do OpenVPN e a conexão site a site (de site a site) usando o WireGuard (veja os exemplos acima).

E mais uma coisa

Além de mudar para o WireGuard para conexões

site a site , o Veeam PN 2.0 possui outros novos recursos, em particular:

- Suporte para encaminhamento direto de DNS, transferência automática de configurações de DNS para máquinas clientes para determinar FQDNs em todos os sites conectados.

- Melhorias na integração com o Microsoft Azure.

- Novo relatório de andamento da implantação.

Links úteis