Na semana passada, foi desenvolvida uma história sobre ataques a softwares vulneráveis em cartões SIM.

O ataque do SimJacker

anteriormente explorado ativamente não foi o único descoberto. Pesquisadores da Ginno Security relataram um problema semelhante no componente Wireless Internet Browser (

notícias , publicação em blog da empresa). Embora a vulnerabilidade no WIB seja mais difícil de explorar do que o problema no S @ T Browser, o método é semelhante: envie um SMS preparado, que, sem o conhecimento do proprietário, permite fazer uma ligação, enviar uma mensagem ou receber um telefone IMEI.

O primeiro relatório sobre a vulnerabilidade no S @ T Browser geralmente parecia bastante estranho: a única empresa relata o problema, é difícil avaliar os possíveis danos e a estimativa do número de dispositivos afetados parece exagerada: centenas de milhões. Portanto, no estudo Ginno Security, nem mesmo a vulnerabilidade é importante, mas a confirmação da urgência do problema de uma segunda fonte. No entanto, outro especialista em segurança móvel, Carsten Noll, acredita que ataques desse tipo são muito complicados para exploração em massa: é mais fácil clonar um cartão SIM usando métodos de engenharia social ou tirar proveito das vulnerabilidades no protocolo SS7 usado pelos operadores para se comunicarem.

A Ginno Security afirma ter descoberto uma vulnerabilidade no Navegador de Internet sem fio em 2015, mas não publicou essas informações. O fato é que é difícil "fechar" vulnerabilidades desse plano: para isso, é necessário substituir o cartão SIM por outro sem código de problema.

Quantos cartões SIM são realmente suscetíveis a pelo menos um dos dois ataques detectados? O Ginno Security mais uma vez fornece uma estimativa aproximada de "centenas de milhões" de dispositivos de assinantes. Dados mais precisos são fornecidos pela pesquisa da

SRLabs . Os especialistas dessa equipe coletaram dados de mais de 800 cartões SIM de várias operadoras de diferentes países. Verificou-se que a maioria dos operadores não inclui mais componentes vulneráveis. Apenas 9,4% dos cartões SIM têm o S @ T Browser instalado e 5,6% do número total de cartões examinados são realmente vulneráveis (eles nem têm defesas básicas que complicam o ataque). O Navegador de Internet sem fio está instalado em 10,7% das placas, 3,5% são vulneráveis. No total, 9,1% dos cartões SIM foram reconhecidos como vulneráveis. Parece um pouco, mas se extrapolarmos os resultados do estudo para todo o mercado de comunicações móveis, obteremos centenas de milhões de assinantes.

Com que frequência a vulnerabilidade é explorada? Para avaliar, o SRLabs usou o

software do smartphone , capaz de detectar várias mensagens SMS de serviço que acessam diretamente os componentes no cartão SIM. Os dados coletados em meio milhão de dispositivos revelaram um possível ataque a 8 usuários que receberam 29 mensagens "preparadas". A maioria das vítimas estava na América Latina e no Sul. O SRLabs também

desenvolve e distribui software de código-fonte para verificar os cartões SIM quanto a componentes vulneráveis (e não apenas), mas requer equipamento especial para funcionar.

Pesquisadores de duas universidades da Alemanha mostraram (

notícias ,

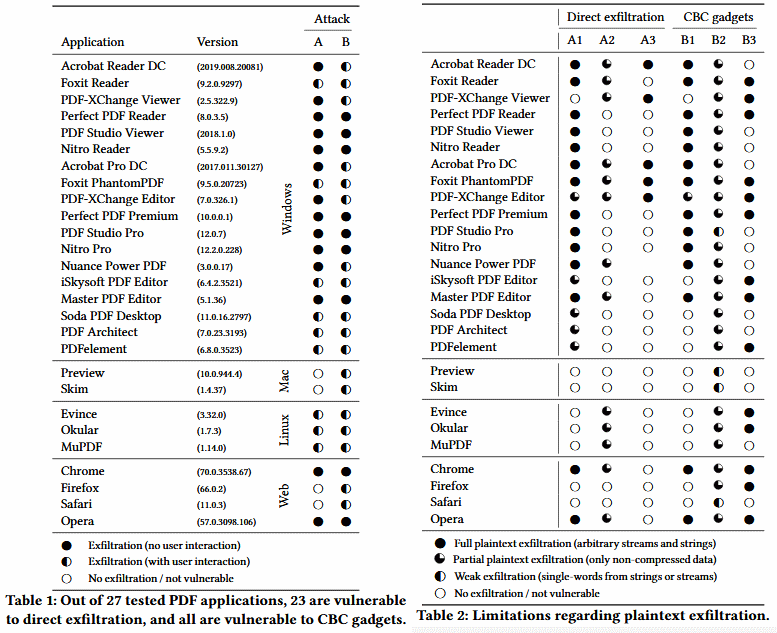

pesquisas ) um ataque prático a arquivos PDF criptografados, o que não depende do software usado para visualizar documentos. O Adobe Reader e o visualizador de PDF no Google Chrome são igualmente afetados. A vulnerabilidade foi descoberta no próprio padrão PDF, que também descreve o processo de criptografia e descriptografia de documentos para garantir a compatibilidade entre diferentes versões do software cliente.

O problema, no entanto, não afeta o próprio método de criptografia: para explorar a vulnerabilidade, o invasor precisa que o PDF seja aberto pelo legítimo proprietário que conhece a senha. Porém, as ferramentas interativas fornecidas pelo padrão estão envolvidas. Por exemplo, você pode incorporar um formulário em um documento no qual o conteúdo do documento será inserido após descriptografia e enviado ao atacante. Da mesma forma, você pode incorporar um hiperlink ou código JavaScript. Alguns visualizadores de PDF bloqueiam o último cenário, mas se não houver proteção, o texto é novamente enviado ao invasor.

Um total de seis métodos diferentes foram descobertos para a exfiltração do conteúdo descriptografado. Em todos os casos, o invasor deve obter acesso ao arquivo criptografado, modificar a parte aberta do documento e enviar o PDF à vítima. Os testes de visualizadores comuns de PDF mostraram que, para todos, é possível encontrar pelo menos um método de exfiltrar conteúdo descriptografado.

Isenção de responsabilidade: as opiniões expressas neste resumo podem não coincidir com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável.