Todo oficial de segurança de sua vida se depara com o fato de os funcionários acessarem a Internet, ignorando proxies, baixando filmes via torrent e usando o TeamViewer. Neste post, falaremos um pouco sobre como resolvemos problemas com a organização do acesso seguro à Internet usando o modelo de serviço e compartilhamos os casos infernais que enfrentamos com os clientes.

Há pouco tempo,

falamos sobre a arquitetura da Plataforma de Serviços de Segurança Cibernética Unificada (EPSC), que é o núcleo do ecossistema Solar MSS dos serviços gerenciados de segurança cibernética. O also também inclui serviço de proteção contra ameaças à rede - Unified Threat Management (UTM).

Cada fabricante de UTM possui seu próprio conjunto de funções. Temos o seguinte:

- firewall

- sistema de prevenção de intrusões;

- antivírus de rede;

- Filtragem de tráfego da Web

- controle de uso do aplicativo.

Muitas vezes acontece (isso é especialmente verdade para bancos ou varejo) que uma empresa possui uma matriz na qual a segurança da informação está em um nível mais ou menos aceitável, e também há uma rede de agências onde tudo não é tão simples. Cada escritório tem seu próprio administrador de sistema e seus próprios chocalhos. E um guarda de segurança é responsável por proteger toda essa infraestrutura. Bem, ou o departamento de segurança da informação, mas, de uma maneira ou de outra, eles são especialistas remotos.

Os seguintes problemas geralmente surgem aqui: primeiro, você precisa controlar de alguma forma as ações de cada administrador de sistema remoto. Em segundo lugar, e ainda mais importante, é necessário implementar de alguma forma as configurações unificadas das ferramentas de proteção em todas as ramificações e verificar se elas são atualizadas corretamente e rapidamente. Muitos guardas de segurança nessa situação também rapidamente vêm com a idéia de centralizar o acesso à Internet para todas as filiais, o que também é muito difícil. Para fazer isso, você precisa estabelecer conectividade entre todas as filiais e a matriz (ou data center) e direcionar todo o tráfego da periferia para o centro. É muito caro, e a primeira e a segunda questões permanecem sem solução.

Nosso modelo de negócios foi desenvolvido para oferecer uma solução para todos esses problemas de uma só vez. Organizamos a conectividade dos sites dos clientes por meio de uma plataforma de serviços de segurança da informação virtualizados. Como resultado, todo o tráfego dos escritórios para a Internet e vice-versa passa pelo UTM.

Assim, obtemos um acesso centralizado à Internet, configurações uniformes para todas as filiais e um único ponto de controle para proteção de informações. Isso garante que não haja situações em que o administrador do sistema tenha aberto as portas de administração remota e tenha esquecido de fechá-las e que a empresa tenha sido invadida por elas. Paralelamente, isso resolve o problema de combinar as filiais da organização em um único KSPD (já

falamos sobre os "benefícios" da tecnologia SD-WAN).

Além disso, essa abordagem ajuda a reduzir os riscos do uso de aplicativos proibidos na empresa. Geralmente, depois de conectar o cliente à plataforma, examinamos primeiro os aplicativos mais populares e avaliamos quanto tráfego eles consomem. Isso permite identificar rapidamente o uso de ferramentas para administração remota, torrents, utilitários de hackers e software pirata.

Mineil-minil, mas não minou

Em uma das organizações, identificamos um administrador de sistemas que usava Kryptex - um minerador,

sem sair do caixa usando os recursos de sua empresa. O mineiro foi instalado em um servidor de teste e, portanto, passou despercebido até o cliente conectar sua infraestrutura à nossa plataforma.

Em geral, eu não sigo as taxas de criptomoedas, mas, aparentemente, elas estão subindo novamente - recentemente, de novo nos deparamos com casos em que os administradores tentam minerar em servidores corporativos.

Despeje arquivos

Um exemplo de outra ópera. Conectamos o próximo cliente à plataforma, que oficialmente permitiu que todos os seus administradores usassem o TeamViewer. Na verdade, não aceitamos essa prática, mas agora ela está em toda parte e, em geral, nosso negócio é alertar. E em algum momento, vemos que uma conexão é estabelecida na estação de trabalho de um dos administradores uma vez por dia por meio de uma ferramenta de administração remota pouco conhecida, Splashtop.

Notificou o cliente - como esperado, as ações não foram autorizadas. Observamos as sessões do host: no momento em que o Splashtop foi lançado, foi estabelecida uma conexão com um serviço de hospedagem de arquivos externo, onde foram transferidos cerca de 500 MB. Infelizmente, o log do host não foi configurado, portanto não foi possível determinar rapidamente a causa do incidente. Eles começaram a analisar discos rígidos e encontraram um indicador de comprometimento - um hash de um dos arquivos listados em nosso banco de dados de Inteligência de Ameaças. Esse arquivo acabou sendo o utilitário PassView, usado para extrair senhas ocultas. O antivírus o definiu simplesmente como software indesejável (não um vírus) e não tomou nenhuma ação. E na montagem deste utilitário acabou por ser uma ferramenta de administração remota - Splashtop.

Devido à falta de logs, não se sabe quanto tempo o invasor passou na infraestrutura, mas com a última conexão, muitos documentos internos “incluindo” o carimbo de assinatura “Aglomerado” “deixaram” a empresa.

Derramamento local de pseudoadmin

Segundo nossos dados, cerca de 50% de todos os incidentes de segurança de informações internas são precisamente vazamentos de informações confidenciais. Devo dizer que, por muitos anos de prática, encontramos um grande número de violações internas. Muitas vezes, sua identificação é na verdade uma busca por uma agulha no palheiro: nas condições de um pequeno número de fontes de informação, muitas tarefas de rotina precisam ser resolvidas, enquanto no UTM, o módulo de filtragem de tráfego da Web ajuda a lidar com vazamentos. Assim, você pode identificar e / ou bloquear o acesso à hospedagem de arquivos.

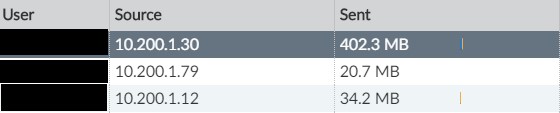

Em um de nossos clientes, os administradores tiveram permissão para usar serviços de hospedagem de arquivos, mas o restante dos funcionários não. Ao compilar o relatório, percebemos que um dos administradores carrega muito mais informações em recursos externos do que o resto. Informamos o cliente - esse fato o surpreendeu bastante. O administrador alegou que ele não usou o compartilhamento de arquivos durante todo este mês.

Eles começaram a analisar os logs do UTM e viram que, sob a conta de administrador, ocorre a autenticação de dois hosts diferentes. Um dos usuários roubou a senha de administrador e os dados descarregados sensíveis à organização sem restrições. Não foi difícil calcular o usuário: ele se conectou como administrador e foi ele próprio do mesmo host.

Sob a supervisão do Solar JSOC

Portanto, seria tolice abandonar os desenvolvimentos já existentes; portanto, a plataforma EPCS aproveita ao máximo a experiência e o conhecimento do nosso SOC - por exemplo, em termos de coleta e agregação de informações sobre ameaças. Ajuda muito a detectar e prevenir vários incidentes.

Portanto, durante a fase de conexão piloto com um dos clientes, graças ao nosso banco de dados de indicadores de comprometimento acumulados durante a investigação, descobrimos que alguns hosts acessam endereços IP pertencentes ao grupo de hackers Cobalt.

Examinamos esses hosts - verificou-se que por mais de um ano (exatamente isso!), As assinaturas de antivírus não foram atualizadas e as máquinas foram infectadas por um cavalo de Troia. Felizmente, como não era um banco, a empresa foi salva apenas pelo fato de serem banais para invasores.

Outra empresa veio a nós pilotar por causa de problemas com seu firewall. A cada dois dias ele "caía" sem declarar guerra. O cliente não conseguiu identificar o problema exato - ele sugeriu que a culpa estava no volume de tráfego. Mas, como não há dinheiro para um novo firewall, decidimos considerar a opção de mudar para um modelo de serviço.

Nos primeiros 10 minutos após a conexão com a nossa plataforma, vimos uma imagem interessante e ao mesmo tempo terrível: os quatro hosts da organização examinam toda a Internet em 445, 22, 3389 portas e também acessam servidores C&C conhecidos.

O cliente foi notificado imediatamente, os hosts foram bloqueados. No decorrer dos procedimentos, eles pertencem aos especialistas do empreiteiro que realizam algum trabalho no site do cliente e usam seus laptops pessoais infectados por uma ampla variedade de malware. Se um ataque ocorresse a partir dos endereços IP públicos do cliente, isso seria, para dizer o mínimo, um forte golpe na reputação.

Artyom Kildyushev, um grupo de pré-vendas especializadas para produtos e serviços Solar JSOC