O sistema de nomes de domínio (DNS) é como uma lista telefônica que traduz nomes amigáveis, como "ussc.ru", em endereços IP. Como a atividade DNS está presente em quase todas as sessões de comunicação, independentemente do protocolo. Portanto, o log de DNS é uma fonte de dados valiosa para um especialista em segurança da informação, permitindo detectar anomalias ou obter dados adicionais sobre o sistema em estudo.

Em 2004, Florian Weimer propôs um método de registro como DNS passivo, que permite restaurar o histórico de alterações de dados DNS com a capacidade de indexar e pesquisar, o que pode fornecer acesso aos seguintes dados:

- Nome de domínio

- Endereço IP do nome de domínio solicitado

- Data e hora da resposta

- Tipo de resposta

- etc.

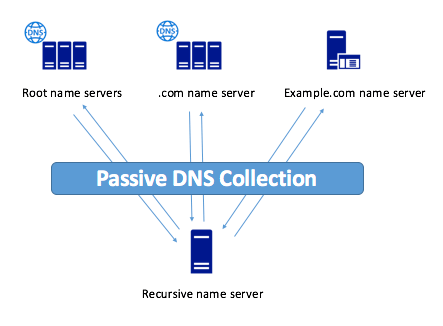

Os dados para DNS passivo são coletados de servidores DNS recursivos com módulos internos ou pela interceptação de respostas dos servidores DNS responsáveis pela zona.

Figura 1. DNS passivo (extraído de Ctovision.com )

A peculiaridade do DNS passivo é que não há necessidade de registrar o endereço IP do cliente, o que ajuda a proteger a privacidade do usuário.

No momento, existem muitos serviços que fornecem acesso aos dados DNS passivos:

Tabela 1. Serviços com acesso aos dados DNS passivos

Opções para usar DNS passivo

Usando o DNS passivo, você pode criar conexões entre nomes de domínio, servidores NS e endereços IP. Isso permite que você construa mapas dos sistemas em estudo e acompanhe as alterações nesse mapa desde a primeira detecção até o momento atual.

O DNS passivo também facilita a detecção de anomalias de tráfego. Por exemplo, rastrear alterações nas zonas NS e registros como A e AAAA permite identificar sites mal-intencionados usando o método de fluxo rápido, projetado para ocultar C&C da detecção e bloqueio. Como os nomes de domínio legítimos (com exceção dos usados para o balanceamento de carga) geralmente não alteram seus endereços IP, e a maioria das zonas legítimas raramente altera seus servidores NS.

O DNS passivo, em contraste com a enumeração direta de subdomínios por dicionários, permite encontrar até os nomes de domínio mais exóticos, por exemplo, "222qmxacaiqaaaaazibq4aaidhmbqaaa0undefined7140c0.p.hoff.ru". Além disso, às vezes permite encontrar áreas de teste (e vulneráveis) de um site, materiais para desenvolvedores etc.

Examinando links de emails usando DNS passivo

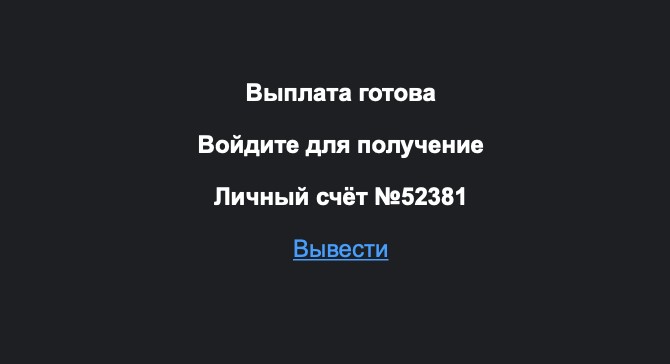

No momento, o spam é uma das principais maneiras pelas quais um invasor penetra no computador da vítima ou rouba informações confidenciais. Vamos tentar examinar o link dessa carta usando o DNS passivo para avaliar a eficácia desse método.

Figura 2. Email de spam

O link desta carta levou ao site magnit-boss.rocks, que oferecia a cobrança automática de bônus e o recebimento de dinheiro:

Figura 3. A página hospedada em magnit-boss.rocks

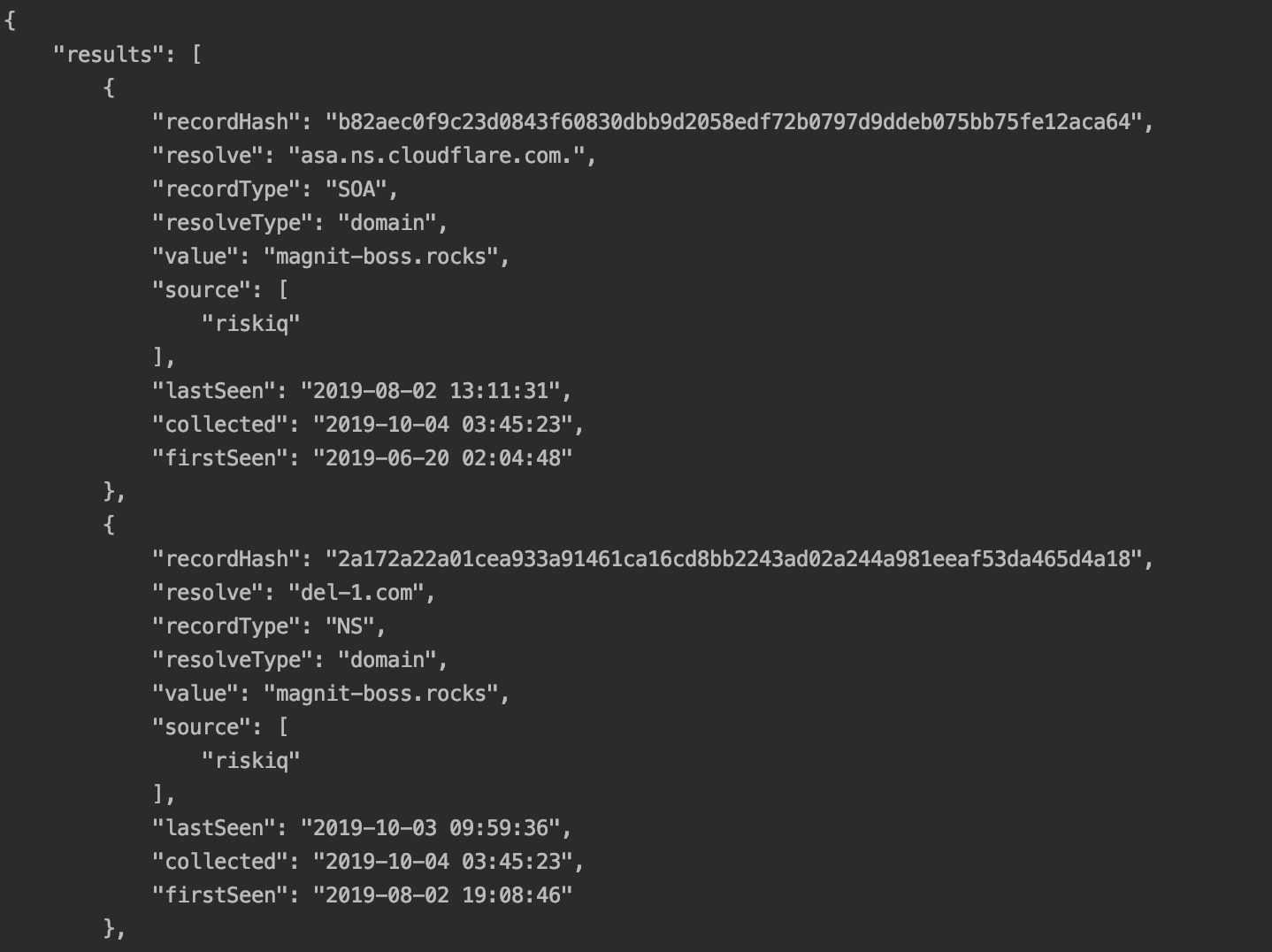

Para estudar este site, foi utilizada a API Riskiq , que já possui 3 clientes prontos em Python , Ruby e Rust .

Primeiro de tudo, vamos aprender toda a história desse nome de domínio, para isso usamos o comando:

pdns pt-client --query magnit-boss.rocks

Este comando exibirá informações sobre todas as resoluções DNS associadas a esse nome de domínio.

Figura 4. Resposta da API Riskiq

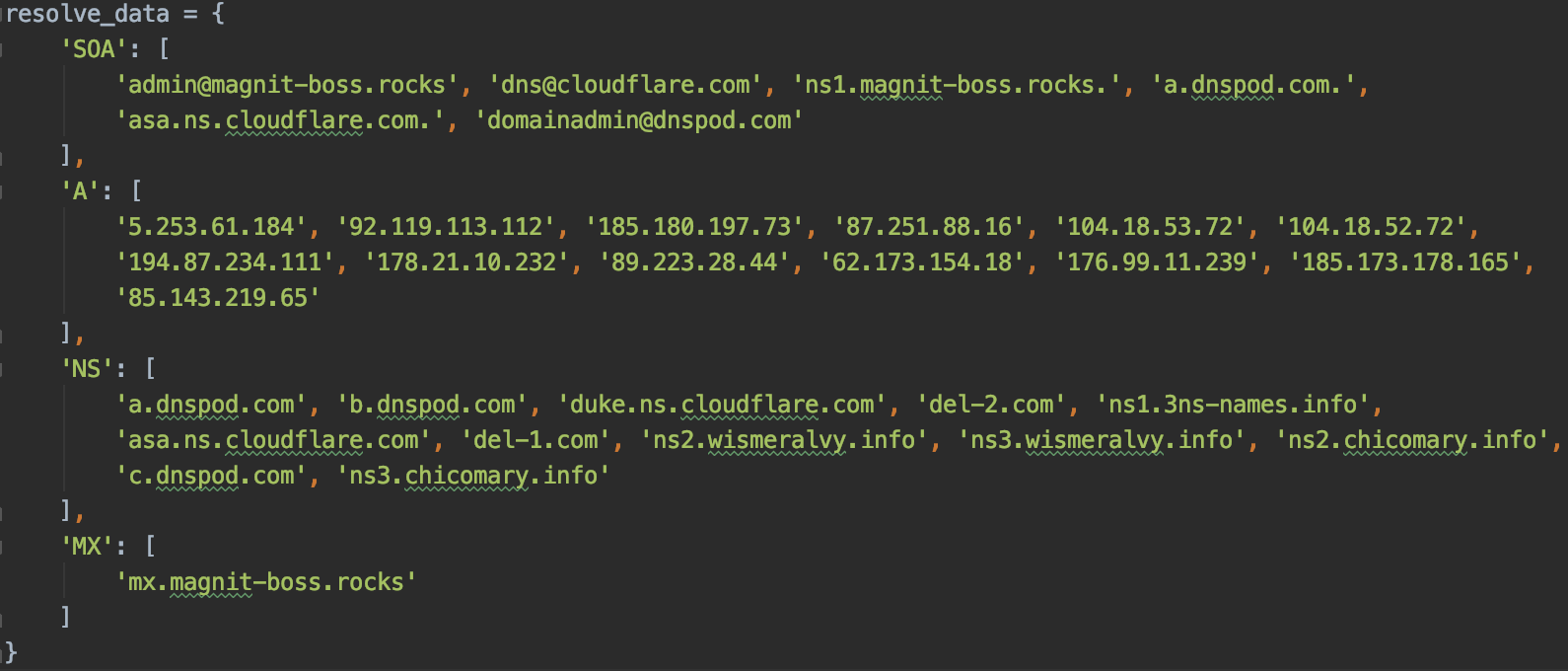

Vamos trazer a resposta da API para uma forma mais visual:

Figura 5. Todos os registros da resposta

Para pesquisas adicionais, foram adotados endereços IP para os quais esse nome de domínio foi resolvido no momento do recebimento da carta 01.08.2019, esses endereços IP são os seguintes 92.119.113.112 e 85.143.219.65.

Usando o comando:

pt-client pdns --query

Você pode obter todos os nomes de domínio associados a esses endereços IP.

O endereço IP 92.119.113.112 possui 42 nomes de domínio exclusivos que foram resolvidos para esse endereço IP, entre os quais existem nomes:

- magnit-boss.club

- igrovie-avtomaty.me

- pro-x-audit.xyz

- zep3-www.xyz

- e outros

O endereço IP 85.143.219.65 possui 44 nomes de domínio exclusivos que foram resolvidos para esse endereço IP, entre os quais existem nomes:

- cvv2.name (site para venda de dados do cartão de crédito)

- emaills.world

- www.mailru.space

- e outros

As conexões com esses nomes de domínio sugerem phishing, mas acreditamos em pessoas boas, portanto, tentaremos obter um bônus de 332.501,72 rublos? Depois de clicar no botão "SIM", o site solicita a transferência de 300 rublos do cartão para desbloquear a conta e nos envia para as-torpay.info para inserir dados.

Figura 6. Página inicial do Ac-pay2day.net

Parece um site legal, existe um certificado https e a página principal oferece a conexão deste sistema de pagamento ao seu site, mas, infelizmente, todos os links para a conexão não funcionam. Esse nome de domínio é resolvido para apenas 1 endereço IP - 190.115.19.74. Por sua vez, possui 1475 nomes de domínio exclusivos que foram resolvidos para esse endereço IP, incluindo nomes como:

- ac-pay2day.net

- ac-payfit.com

- as-manypay.com

- fletkass.net

- as-magicpay.com

- e outros

Como podemos ver, o DNS passivo permite coletar dados de forma rápida e eficiente sobre o recurso investigado e até criar um tipo de impressão digital que permite revelar todo um esquema para o roubo de dados pessoais, desde o recebimento até o provável ponto de venda.

Figura 7. Mapa do sistema investigado

Nem tudo é tão róseo quanto gostaríamos. Por exemplo, essas investigações podem ser facilmente interrompidas no CloudFlare ou em serviços similares. E a eficácia do banco de dados depende muito do número de consultas DNS que passam pelo módulo para coletar dados DNS passivos. No entanto, o DNS passivo é uma fonte de informações adicionais para o pesquisador.

Autor: Especialista do Centro Ural de Sistemas de Segurança