Existe um documento

CIS Controls bastante interessante, que considera a Segurança da Informação usando o princípio de Pareto (80/20). Este princípio afirma que 20% das medidas de proteção fornecem 80% do resultado em termos de segurança da empresa. Depois de ler este documento, muitos “guardas de segurança” descobrem que, ao escolher medidas de proteção, elas não começam com as medidas mais eficazes. O documento identifica 5 principais medidas de segurança que têm o maior efeito na segurança da informação:

- Inventário de todos os dispositivos na rede . É difícil proteger a rede quando você não sabe o que está nela.

- Inventário de todos os softwares . O software com vulnerabilidades geralmente se torna o ponto de entrada para um hacker.

- Configuração segura - ou o uso obrigatório de recursos de segurança integrados de software ou dispositivos. Em poucas palavras - altere as senhas padrão e restrinja o acesso.

- Pesquisa e eliminação de vulnerabilidades . A maioria dos ataques começa com uma vulnerabilidade conhecida.

- Gerenciamento de acesso privilegiado . Seus usuários devem ter apenas os direitos realmente necessários e realizar apenas as ações realmente necessárias.

Na estrutura deste artigo, consideraremos exatamente o quinto ponto no exemplo do uso do

Fudo PAM . Mais precisamente, examinaremos casos e problemas típicos que podem ser detectados após a implementação ou como parte dos testes gratuitos do Fudo PAM.

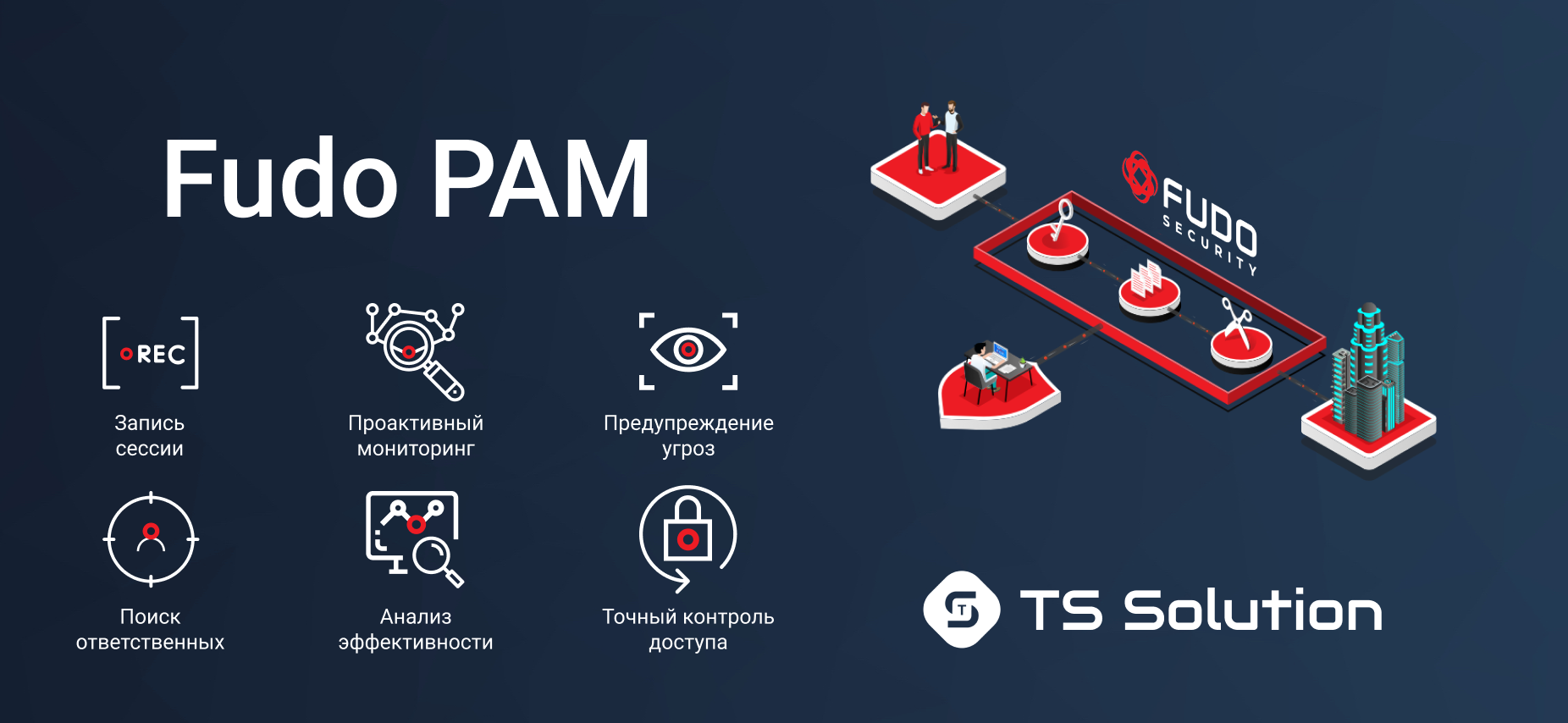

Fudo pam

Apenas algumas palavras sobre a solução. O Fudo PAM é uma solução de gerenciamento de acesso privilegiado relativamente nova. Entre os principais recursos:

- Gravação de Sessão . Veja a sessão em tempo real. Conexão com a sessão. Criando evidências para litígios.

- Monitoramento proativo . Políticas flexíveis. Pesquise por modelo. Automação de ação.

- Prevenção de ameaças . Uso indevido de contas. Avaliação do nível de ameaça. Detecção de anomalias.

- Procure por responsável . Se você usar a mesma conta para fazer login em vários usuários.

- Análise de desempenho . Usuários individuais, departamentos ou organizações inteiras.

- Controle de acesso exato . Restrição de tráfego e acesso para usuários em determinados intervalos.

Bem, a vantagem mais importante - ela se desenrola literalmente dentro de algumas horas, após as quais o sistema está pronto para uso.

Para quem está interessado no produto, em .... Um webinar será realizado com uma visão geral detalhada e demonstração de funcionalidade. Passaremos aos problemas reais que podem ser encontrados na estrutura de projetos-piloto de sistemas de controle de acesso privilegiados.

1. Os administradores de rede regularmente abrem o acesso a recursos proibidos

Curiosamente, mas os primeiros incidentes que podem ser detectados são violações por administradores. Na maioria das vezes, é uma alteração ilegal das listas de acesso nos equipamentos de rede. Por exemplo, para abrir o acesso a um site banido ou a um aplicativo banido. Deve-se notar que essas alterações podem permanecer na configuração do equipamento por anos.

2. Usando uma conta de uma vez por vários administradores

Outro problema comum com administradores. "Embaralhar" uma conta entre colegas é uma prática muito comum. É conveniente, mas depois disso é bastante difícil entender quem exatamente é responsável por essa ou aquela ação.

3. Funcionários remotos trabalham menos de 2 horas por dia

Muitas empresas têm funcionários ou parceiros remotos que precisam acessar recursos internos (na maioria das vezes, área de trabalho remota). O Fudo PAM permite monitorar a atividade real nessas sessões. É comum constatar que funcionários remotos trabalham muito menos do que o indicado.

4. Usa a mesma senha para vários sistemas

Problema bastante sério. Lembrar várias senhas é sempre difícil, com freqüência os usuários usam uma única senha para absolutamente todos os sistemas. Se essa senha vazar, um invasor em potencial poderá obter acesso a quase toda a infraestrutura de TI.

5. Os usuários têm mais direitos do que o pretendido

Frequentemente, os usuários, com direitos aparentemente truncados, parecem ter mais privilégios do que deveriam. Por exemplo, eles podem reiniciar o dispositivo monitorado. Como regra, isso é um erro do emissor do direito ou simplesmente deficiências do sistema interno de diferenciação de direitos.

Seminário on-line

Se você estiver interessado no tópico do PAM, convidamos você para o

próximo webinar sobre o Fudo PAM , que será realizado em 21 de novembro.

Este não é o nosso último webinar deste ano, que vamos realizar, portanto, fique atento (

Telegram ,

Facebook ,

VK ,

TS Solution Blog )!