Um novo ransomware Nemty apareceu na rede, que supostamente é o sucessor do GrandCrab ou Buran. O software malicioso é distribuído principalmente de um site falso do PayPal e possui vários recursos interessantes. Detalhes sobre a operação deste ransomware - sob o corte.

O novo ransomware da Nemty foi descoberto pelo usuário

nao_sec em 7 de setembro de 2019. O software malicioso foi distribuído através de um site

disfarçado de PayPal ; também existe a possibilidade de o ransomware penetrar em um computador através do kit de exploração RIG. Os invasores escolheram métodos de engenharia social para forçar o usuário a executar o arquivo cashback.exe, que ele supostamente recebe do site do PayPal. Também é curioso que Nemty tenha especificado a porta errada para o serviço de proxy local do Tor, o que impede que o malware envie dados para o servidor. Portanto, o usuário precisará fazer o upload dos arquivos criptografados para a rede Tor, se pretender pagar o resgate e aguardar a descriptografia dos invasores.

Alguns fatos interessantes sobre Nemty sugerem que ele foi desenvolvido pelas mesmas pessoas ou cibercriminosos associados a Buran e GrandCrab.

- Como o GandCrab, Nemty tem um ovo de páscoa - um link para uma foto do presidente russo Vladimir Putin com uma piada obscena. O ransomware GandCrab herdado tinha uma imagem com o mesmo texto.

- Os artefatos de idiomas dos dois programas apontam para os mesmos autores de língua russa.

- Este é o primeiro criptografador a usar a chave RSA de 8092 bits. Embora não faça sentido: uma chave de 1024 bits para proteger contra hackers é suficiente.

- Como Buran, o criptografador é escrito em Object Pascal e compilado em Borland Delphi.

Análise estática

A execução do código malicioso ocorre em quatro estágios. A primeira etapa é executar o cashback.exe, um arquivo executável em PE32 no MS Windows com um tamanho de 1198936 bytes. Seu código é escrito em Visual C ++ e compilado em 14 de outubro de 2013. Ele contém um arquivo que é descompactado automaticamente quando o cashback.exe é iniciado. O software usa a biblioteca Cabinet.dll e suas funções FDICreate (), FDIDestroy () e outras para obter arquivos do arquivo .cab.

SHA-256: A127323192ABED93AED53648D03CA84DE3B5B006B641033EB46A520B7A3C16FC

Após descompactar o arquivo, três arquivos aparecerão.

Em seguida, é iniciado o temp.exe, um arquivo executável em PE32 no MS Windows com um tamanho de 307200 bytes. O código é escrito no Visual C ++ e é empacotado pelo empacotador MPRESS, um empacotador semelhante ao UPX.

SHA-256: EBDBA4B1D1DE65A1C6B14012B674E7FA7F8C5F5A8A5A2A9C3C338F02DD726AAD

O próximo passo é ironman.exe. Depois de executar o temp.exe, descriptografa os dados incorporados em temp e renomeia-os para ironman.exe, um arquivo executável em PE32 com 544768 bytes de tamanho. Código compilado em Borland Delphi.

SHA-256: 2C41B93ADD9AC5080A12BF93966470F8AB3BDE003001492A10F63758867F2A88

A etapa final é reiniciar o arquivo ironman.exe. Em tempo de execução, ele converte seu código e é executado a partir da memória. Esta versão do ironman.exe é maliciosa e é responsável pela criptografia.

Vetor de ataque

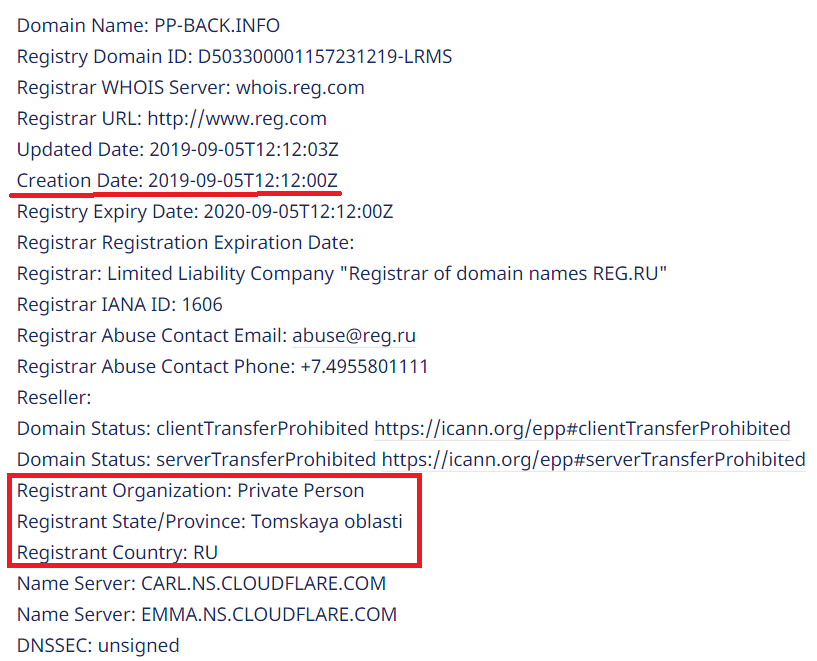

Atualmente, o ransomware Nemty é distribuído através do pp-back.info.

A cadeia completa de infecções pode ser visualizada na sandbox

app.any.run .

Instalação

Cashback.exe - o início do ataque. Como já mencionado, o cashback.exe descompacta o arquivo .cab que ele contém. Em seguida, ele cria uma pasta TMP4351 $ .TMP no formato% TEMP% \ IXxxx.TMP, em que xxx é um número de 001 a 999.

Em seguida, é instalada uma chave do Registro, com a seguinte aparência:

[HKLM \ SOFTWARE \ WOW6432Node \ Microsoft \ Windows \ Versão Atual \ RunOnce \ wextract_cleanup0]

“Rundll32.exe” “C: \ Windows \ system32 \ advpack.dll, DelNodeRunDLL32“ C: \ Users \ MALWAR ~ 1 \ AppData \ Local \ Temp \ IXPxxx.TMP \ "”

É usado para excluir arquivos descompactados. Por fim, cashback.exe inicia o processo temp.exe.

Temp.exe - o segundo estágio na cadeia de infecção

Este é o processo iniciado pelo cashback.exe, o segundo passo na execução do vírus. Ele tenta baixar o AutoHotKey - uma ferramenta para executar scripts no Windows - e executar o script WindowSpy.ahk localizado na seção de recursos do arquivo PE.

O script WindowSpy.ahk descriptografa o arquivo temporário no ironman.exe usando o algoritmo RC4 e a senha IwantAcake. A chave da senha é obtida usando o algoritmo de hash MD5.

O temp.exe chama o processo ironman.exe.

Ironman.exe - o terceiro passo

Ironman.exe lê o conteúdo do arquivo iron.bmp e cria um arquivo iron.txt com um crypto-locker, que começa da seguinte maneira.

Depois disso, o vírus carrega o iron.txt na memória e o reinicia como ironman.exe. Depois disso, o iron.txt é excluído.

ironman.exe é a parte principal do ransomware NEMTY, que criptografa arquivos no computador afetado. Software malicioso cria um mutex chamado ódio.

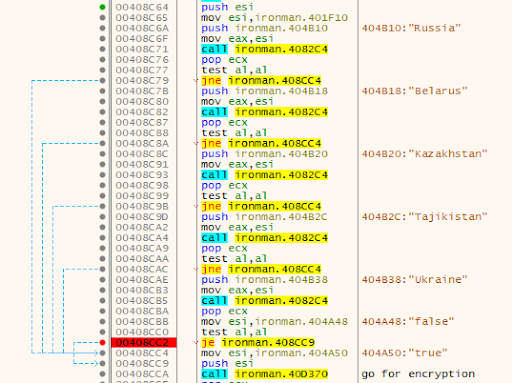

Primeiro de tudo, ele determina a localização geográfica do computador. Nemty abre um navegador e reconhece o IP em

http://api.ipify.org . No site

api.db-ip.com/v2/free [IP] / countryName, o país é determinado pelo IP recebido e, se o computador estiver em uma das regiões listadas abaixo, a execução do código do malware será interrompida:

- Rússia

- Bielorrússia

- Ucrânia

- Cazaquistão

- Tajiquistão

Provavelmente, os desenvolvedores não querem atrair a atenção das agências de aplicação da lei em seus países de residência e, portanto, não criptografam arquivos em suas jurisdições "nativas".

Se o endereço IP da vítima não pertencer à lista acima, o vírus criptografa as informações do usuário.

Para impedir a recuperação de arquivos, suas cópias de sombra são excluídas:

Em seguida, é criada uma lista de arquivos e pastas que não serão criptografados, bem como uma lista de extensões.

- janelas

- $ RECYCLE.BIN

- rsa

- NTDETECT.COM

- ntldr

- MSDOS.SYS

- IO.SYS

- boot.ini AUTOEXEC.BAT ntuser.dat

- desktop.ini

- CONFIG.SYS

- BOOTSECT.BAK

- bootmgr

- programdata

- appdata

- osoft

- Arquivos comuns

log LOG CAB cab CMD cmd COM com cpl CPL exe EXE ini INI dll DDL lnk LNK url URL ttf TTF DECRYPT.txt NEMTY

Ofuscação

Para ocultar URLs e dados de configuração incorporados, o Nemty usa um algoritmo de codificação base64 e RC4 com a palavra-chave fuckav.

O processo de descriptografia usando CryptStringToBinary é o seguinte

Criptografia

Nemty usa criptografia de três camadas:

- AES-128-CBC para arquivos. Uma chave AES de 128 bits é gerada aleatoriamente e usada da mesma forma para todos os arquivos. Ele é armazenado no arquivo de configuração no computador do usuário. IV é gerado aleatoriamente para cada arquivo e armazenado em um arquivo criptografado.

- RSA-2048 para criptografia de arquivos IV. Um par de chaves é gerado para a sessão. A chave privada da sessão é armazenada no arquivo de configuração no computador do usuário.

- RSA-8192. A chave pública principal é incorporada ao programa e é usada para criptografar o arquivo de configuração, que armazena a chave AES e a chave secreta da sessão RSA-2048.

- Nemty primeiro gera 32 bytes de dados aleatórios. Os primeiros 16 bytes são usados como chave AES-128-CBC.

O segundo algoritmo de criptografia é RSA-2048. O par de chaves é gerado pela função CryptGenKey () e importado pela função CryptImportKey ().

Depois que o par de chaves da sessão é gerado, a chave pública é importada para o provedor de serviços criptográficos da Microsoft.

Um exemplo de uma chave pública gerada para uma sessão:

Em seguida, a chave privada é importada para o CSP.

Um exemplo de uma chave privada gerada para uma sessão:

E o último é o RSA-8192. A chave pública principal é armazenada em formato criptografado (Base64 + RC4) na seção .data do arquivo PE.

A chave RSA-8192 após decodificar base64 e descriptografar RC4 com a senha fuckav se parece com isso.

Como resultado, todo o processo de criptografia é o seguinte:

- Geração de uma chave AES de 128 bits que será usada para criptografar todos os arquivos.

- Crie IV para cada arquivo.

- Criando um par de chaves para uma sessão RSA-2048.

- Descriptografia de uma chave RSA-8192 existente usando base64 e RC4.

- Criptografe o conteúdo do arquivo usando o algoritmo AES-128-CBC desde o primeiro passo.

- Criptografia IV usando a chave pública RSA-2048 e codificação em base64.

- Adicionando IV criptografado ao final de cada arquivo criptografado.

- Adicionando a chave AES e a chave privada da sessão RSA-2048 à configuração.

- Os dados de configuração descritos na seção Coletando informações sobre um computador infectado são criptografados usando a chave pública primária RSA-8192.

- O arquivo criptografado é o seguinte:

Exemplo de arquivos criptografados:

Coletando informações sobre um computador infectado

O ransomware coleta chaves para descriptografar arquivos infectados, para que um invasor possa realmente criar um descriptografador. Além disso, o Nemty coleta dados do usuário, como nome de usuário, nome do computador, perfil de hardware.

Ele chama as funções GetLogicalDrives (), GetFreeSpace (), GetDriveType () para coletar informações sobre os discos do computador infectado.

As informações coletadas são armazenadas em um arquivo de configuração. Após decodificar a linha, obtemos uma lista de parâmetros no arquivo de configuração:

Exemplo de configuração de um computador infectado:

O modelo de configuração pode ser representado da seguinte maneira:

{"General": {"IP": "[IP]", "Country": "[Country]", "ComputerName": "[ComputerName]", "Username": "[Username]", "OS": "[OS]", "isRU": false, "versão": "1.4", "CompID": "{[CompID]}", "FileID": "_ NEMTY_ [FileID] _", "UserID": "[ UserID] "," key ":" [key] "," pr_key ":" [pr_key]

Nemty armazena os dados coletados no formato JSON no arquivo% USER% / _ NEMTY_.nemty. Um fileID de 7 caracteres é gerado aleatoriamente. Por exemplo: _NEMTY_tgdLYrd_.nemty. FileID também é anexado ao final do arquivo criptografado.

Mensagem de encerramento

Após criptografar os arquivos na área de trabalho, o arquivo _NEMTY_ [FileID] -DECRYPT.txt é exibido da seguinte maneira:

No final do arquivo, há informações criptografadas sobre o computador infectado.

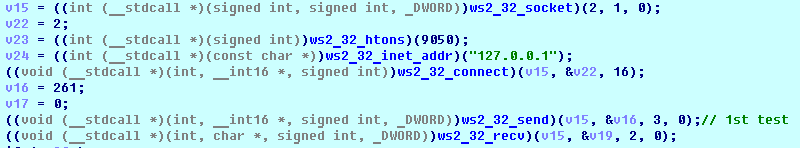

Comunicação em rede

O processo ironman.exe baixa a distribuição do navegador Tor do endereço

https://dist.torproject.org/torbrowser/8.5.4/tor-win32-0.4.0.5.zip e tenta instalá-lo.

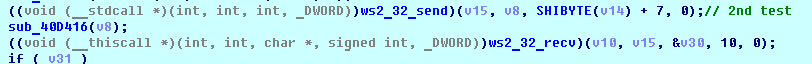

Nemty tenta enviar dados de configuração para 127.0.0.1:9050, onde espera encontrar um proxy de navegador Tor em funcionamento. No entanto, por padrão, o proxy Tor escuta na porta 9150 e a porta 9050 usa o daemon Tor no Linux ou o Expert Bundle no Windows. Portanto, nenhum dado é enviado ao servidor atacante. Em vez disso, o usuário pode fazer o download do arquivo de configuração manualmente, visitando o serviço de descriptografia do Tor no link fornecido pela mensagem de resgate.

Conexão com o proxy Tor:

O HTTP GET cria uma solicitação em 127.0.0.1:9050/public/gate?data=

Aqui você vê as portas TCP abertas usadas pelo proxy TORlocal:

Serviço de descriptografia Nemty na rede Tor:

Você pode fazer upload de uma foto criptografada (jpg, png, bmp) para testar o serviço de descriptografia.

Depois disso, o atacante pede um resgate. Em caso de não pagamento, o preço dobra.

Conclusão

No momento, não é possível descriptografar arquivos criptografados pelo Nemty sem pagar um resgate. Esta versão do ransomware tem semelhanças com o Buran ransomware e o GandCrab legado: compilação no Borland Delphi e imagens com o mesmo texto. Além disso, este é o primeiro criptografador a usar a chave RSA de 8092 bits, o que, novamente, não faz sentido, pois uma chave de 1024 bits é suficiente para proteção. Por fim, curiosamente, ele está tentando usar a porta errada para o serviço de proxy local do Tor.

No entanto, as soluções

Acronis Backup e

Acronis True Image não permitem o Nemty ransomware para PCs e dados do usuário, e os fornecedores podem proteger seus clientes com o

Acronis Backup Cloud . A Full

Cyber Defense fornece não apenas backups, mas também proteção usando o

Acronis Active Protection , uma tecnologia especial baseada em inteligência artificial e heurísticas comportamentais que podem neutralizar até malware desconhecido.