As ondas da tempestade digital cobrem cada vez mais setores da economia, formando uma nova realidade. O setor financeiro não foi exceção: os países, um após o outro, estão desenvolvendo e implementando uma abordagem revolucionária ao trabalho das instituições de crédito - o conceito de banco aberto ou banco aberto.

O Open Banking é uma interface de software unificada para sistemas de informações bancárias. Ele pode ser usado por desenvolvedores de aplicativos financeiros, empresas de fintech, para fornecer aos clientes serviços financeiros de nova geração.

A interação com os bancos por meio de uma interface aberta não é apenas oportunidades, mas também riscos. Neste post, consideraremos os riscos e ameaças que surgem com a implementação do Open Banking e discutiremos as possíveis opções de proteção contra eles.

Sobre as empresas fintech

Apesar do desejo dos bancos de criar produtos financeiros inovadores, é difícil para eles competir nesse sentido com empresas de fintech que não estão conectadas pelos requisitos do regulador e pelos regulamentos internos. E a competição entre os bancos e o desejo de atrair clientes para o serviço exatamente para si impõe restrições naturais à criação de serviços que integram os serviços de várias instituições de crédito.

As empresas da Fintech se comparam favoravelmente com os bancos conservadores. Eles podem se dar ao luxo de atrair clientes de diferentes bancos, introduzir rapidamente novos produtos não padronizados, usando todas as vantagens da independência do órgão regulador.

A natureza dinâmica das empresas financeiras e de tecnologia é, em certa medida, uma conseqüência de suas características organizacionais. Uma análise dos fornecedores de tecnologia financeira da Trend Micro em preparação para o estudo “

Pronto ou não para o PSD2: os riscos do sistema bancário aberto ” mostrou que a maioria dessas empresas:

- ter um pequeno número de funcionários;

- limitado em recursos financeiros;

- use ativamente a infraestrutura de nuvem para trabalhar;

- aplicar virtualização e conteinerização de serviços;

- Use SDKs de terceiros para reduzir o ciclo de desenvolvimento e se concentrar na inovação;

- encurte o ciclo de testes para economizar tempo e dinheiro. Isto não é surpreendente. Essa abordagem é praticada em um esforço para reduzir custos, mesmo por gigantes como a Microsoft, que abandonou os testadores em tempo integral em favor dos participantes do programa Windows Insider.

O outro lado desses recursos é uma vulnerabilidade significativamente maior em comparação aos bancos. Com o crescente número de países que introduzem o Open Banking, o cenário de ameaças está se tornando mais diversificado, à medida que os cibercriminosos têm à disposição novos alvos para ataques. Vamos falar sobre eles em mais detalhes.

Metas para ataques bancários abertos

APIs públicas do banco

A API aberta, implementada nos bancos europeus de acordo com o

PSD2 - a "Diretiva de Serviços de Pagamento Revisada" - é apenas parte de um grande processo. A implementação de tais interfaces de programação está ocorrendo em muitos países. Em algum lugar, esses trabalhos são uma iniciativa para unir empresas e bancos privados. Por exemplo, o desenvolvimento da API de dados duráveis nos EUA é suportado pela associação sem fins lucrativos

FDX , uma subsidiária do

Centro de Análise de Informações de Serviços Financeiros (FS-ISAC) . Outros governos preferem ter controle total do processo, como o México, que

aprovou a Lei Fintech , ou a Austrália, na qual o acesso da fintech às interfaces de programação bancária é apenas parte de um grande conjunto de eventos chamado

Consumer Data Right .

O crescimento avalanche de APIs financeiras sendo introduzidas no mundo. Fonte: Trend Micro

O crescimento avalanche de APIs financeiras sendo introduzidas no mundo. Fonte: Trend MicroUm aumento no número de APIs de bancos públicos inevitavelmente levará a um aumento nas tentativas de usá-lo com fins lucrativos. Por que violar a proteção do banco se existe uma interface através da qual você pode civilizar para se conectar a um sistema automatizado e transferir alguns milhões para si mesmo?

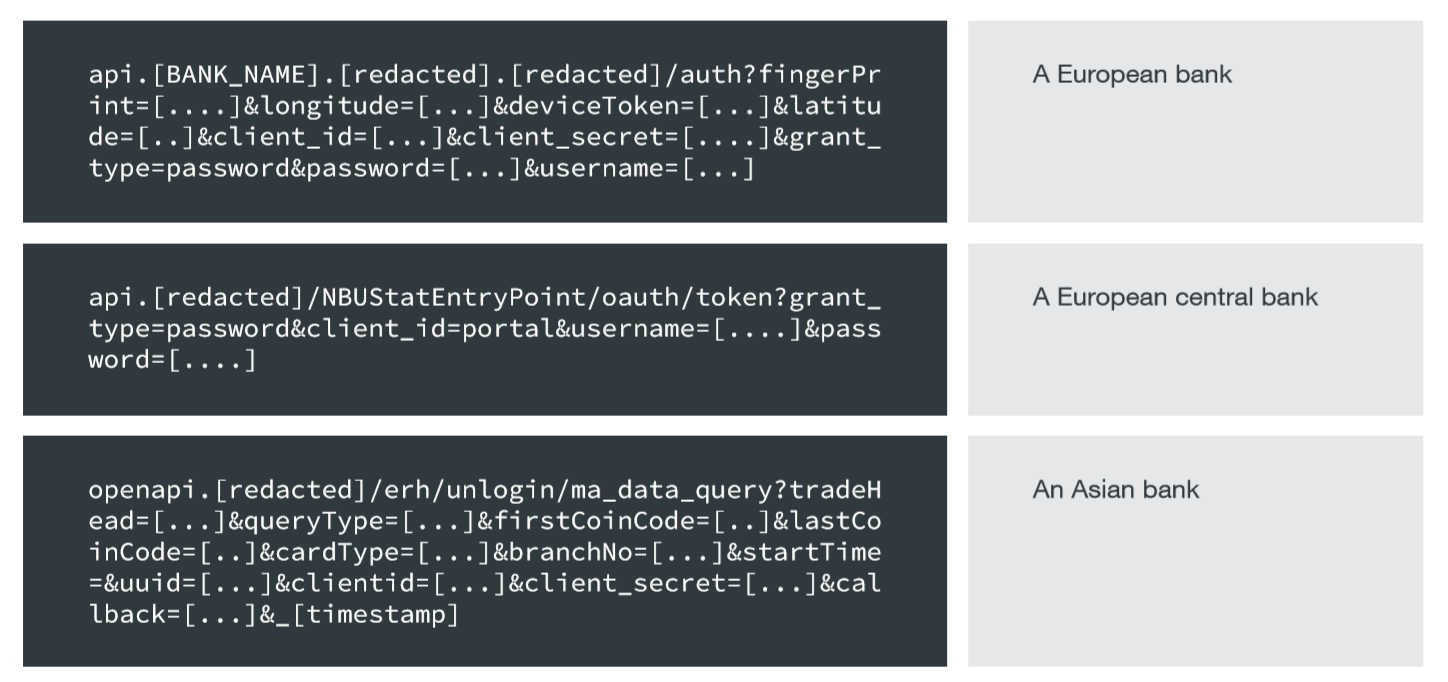

Um estudo da Trend Micro revelou um número significativo de bancos que divulgam informações confidenciais - senhas únicas, tokens de acesso, e-mails, IMEIs e dados de transações em APIs e URLs de sites.

Embora o uso de SSL proteja contra interceptação de tráfego, a transmissão de tais informações no URL é perigosa porque estes parâmetros:

- Pode aparecer nos logs do servidor web;

- Será exibido no URL do navegador;

- Aparecer no histórico de navegação do navegador;

- Eles estarão visíveis para qualquer dispositivo que execute interceptação SSL, por exemplo, equipamento de monitoramento de rede com um certificado confiável.

Dados confidenciais nos URLs da API bancária. Fonte: Trend Micro

Dados confidenciais nos URLs da API bancária. Fonte: Trend MicroEm alguns navegadores, o histórico de navegação é compartilhado entre dispositivos, como laptop, smartphone e tablet. A exibição de informações confidenciais em uma URL potencialmente enfraquecerá a eficácia da autenticação multifatorial, permitindo que os hackers atacem os dispositivos menos seguros para roubar essas informações.

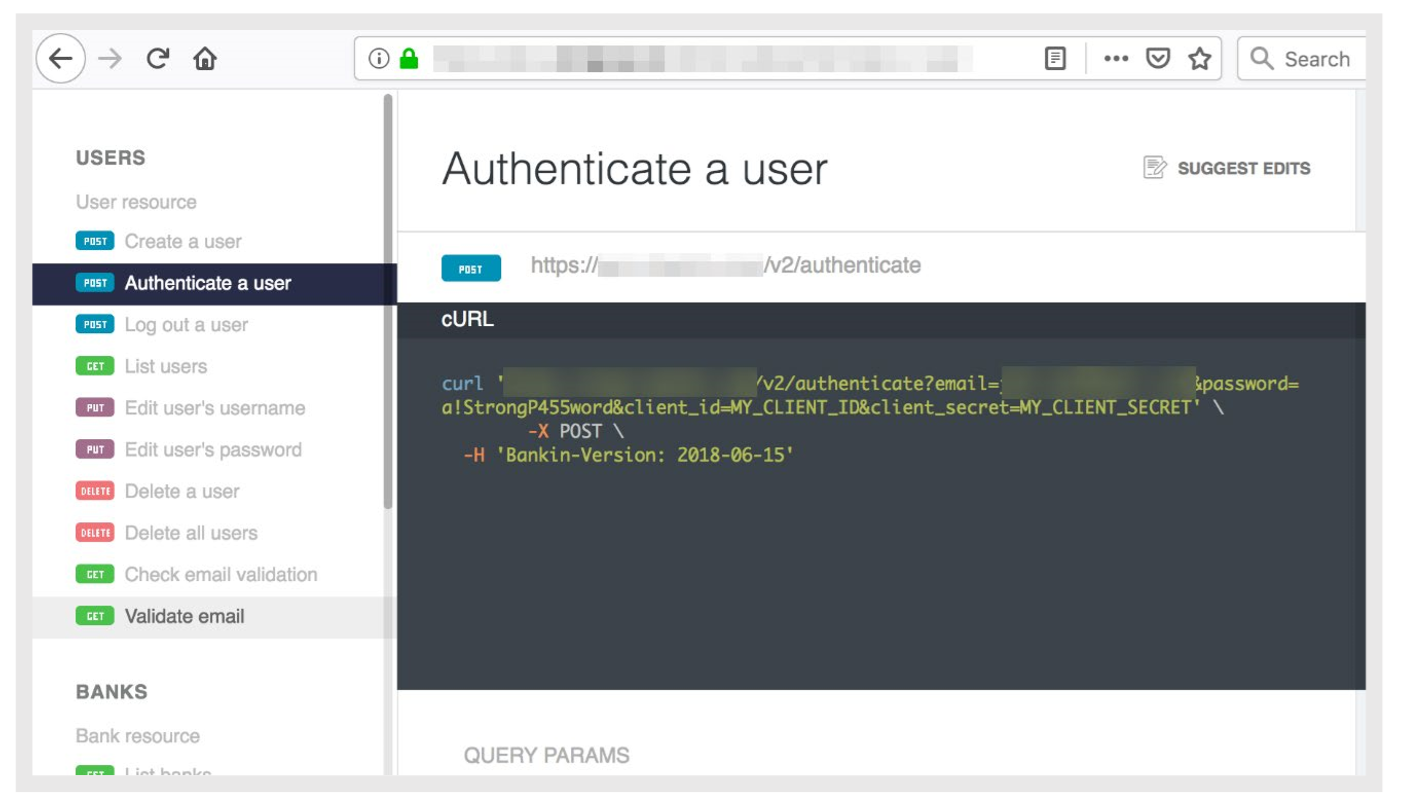

Exemplo da vida real: uma empresa européia de fintech com milhões de clientes publicou documentação da API informando que endereços de email, senhas, senhas e identificadores de clientes são enviados em URLs da API.

Exemplo da vida real: uma empresa européia de fintech com milhões de clientes publicou documentação da API informando que endereços de email, senhas, senhas e identificadores de clientes são enviados em URLs da API.

Fonte: Trend MicroOutro método de uso malicioso de APIs públicas são os ataques de DoS / DDoS. Qualquer hacker interessado pode tentar por tentativa e erro para encontrar uma combinação de parâmetros que causarão uma falha no serviço.

Aplicativos móveis

Além dos ataques tradicionais a aplicativos móveis usando sobreposições e outras opções familiares, o uso de SDKs de terceiros também implica perigo adicional.

Há casos em que funções maliciosas foram introduzidas para eles que assinaram o usuário de um programa usando essa biblioteca para receber SMS ou serviços pagos premium, como o E

xpensiveWall, que foi incorporado na biblioteca gtk , ou o

DrainerBot, que foi introduzido no Tapcore SDK e mostrou vídeos invisíveis para trapacear com eles. .

Em alguns casos, os aplicativos inicialmente seguros e úteis subitamente se tornaram maliciosos, como o CamScanner - Phone PDF Creator, que de

repente conseguiu uma biblioteca com recursos de Trojan .

Obviamente, a funcionalidade oculta nos programas para trabalhar com dados financeiros pode levar às consequências mais desagradáveis.

E mesmo se os aplicativos do Open Banking estiverem limitados no direito a pagamentos em nome dos clientes, os invasores ainda poderão usá-los para obter lucro. Dados sobre transações concluídas também são uma mercadoria valiosa. As informações sobre quando e onde as compras são feitas permitem que você tenha uma idéia dos movimentos diários dos usuários, seus hábitos, interesses e situação financeira.

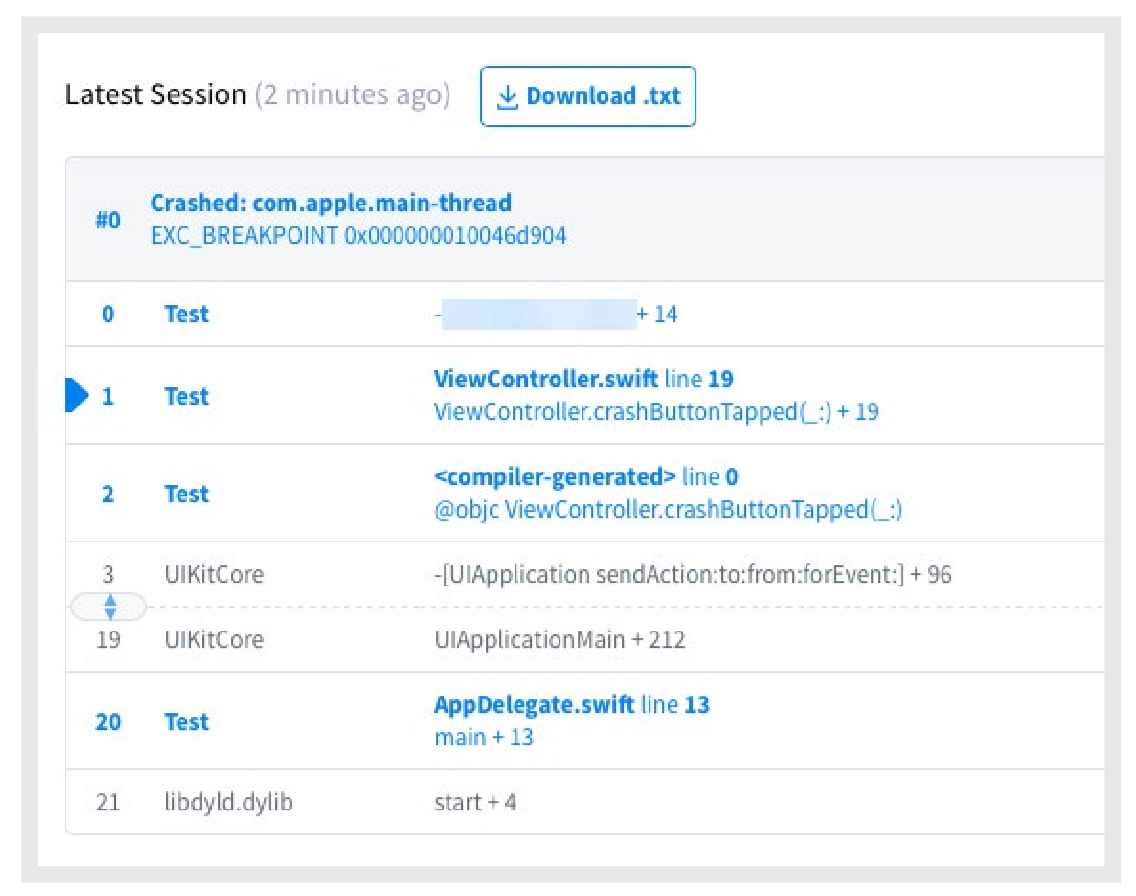

Outro alvo para atacar aplicativos móveis são os relatórios de erros. Se o aplicativo falhar, as informações sobre o status do dispositivo e as circunstâncias que causaram o erro serão enviadas ao servidor do desenvolvedor. Além disso, as informações transmitidas também podem conter informações confidenciais:

Relatório de erro. Fonte: Trend Micro

Relatório de erro. Fonte: Trend MicroSe um invasor comprometer o desenvolvedor de software para relatórios de falhas, ele terá acesso a essas informações.

Infraestrutura de empresas Fintech

O uso da infraestrutura em nuvem para a implementação de projetos fintech é uma maneira razoável de economizar a empresa do custo de aquisição de servidores "de ferro" e garantir seu bom funcionamento. No entanto, nesse caso, outro participante é adicionado à empresa, ao banco, ao cliente e à organização fintech - o provedor de serviços em nuvem.

Os hackers podem organizar um ataque à cadeia de suprimentos se infiltrando na rede do provedor de nuvem. Esse ataque afetará várias empresas de fintech que possuem recursos nessa nuvem. Seu perigo é que nem os clientes, nem os bancos, nem as próprias empresas de tecnologia aprendam sobre o comprometimento, pois o ataque ocorrerá fora de seu alcance.

Utilizadores

Os ataques aos usuários estão em primeiro lugar em termos de eficiência e relevância. Eles são muito mais simples e baratos de implementar do que ataques cibernéticos "técnicos".

Durante o trabalho com os usuários, os bancos conseguiram garantir que os e-mails de phishing em massa como “Suas credenciais para o SuperCredit Bank estejam desatualizados. Clique aqui para redefinir a senha "perdeu a eficácia. Os usuários se tornaram mais cautelosos com eles.

Ao trabalhar com um aplicativo fintech, essa experiência já não é aplicável. Portanto, a carta “Somos uma empresa fintech MegaTech, fornecedora de serviços ao SuperCredit Bank. Clique aqui para atualizar os detalhes da sua conta. ”Parece completamente seguro. Os usuários não percebem que a senha da conta do provedor da fintech é tão importante quanto a senha do banco da Internet. E o mais triste é que os bancos não descobrirão o comprometimento do usuário.

Uma maneira mais difícil de atacar os usuários são os aplicativos falsos de fintech, que são exibidos no Play Market ou na App Store, e roubam credenciais, informações financeiras e dinheiro.

Como proteger o Open Banking

A efetiva contração aos fraudadores fornece um conjunto de medidas e o sistema bancário aberto não é exceção. Listamos as maneiras de proteger os clientes da fintech contra ameaças.

Autenticação multifatorial

Este é um requisito obrigatório da diretiva PSD2 e regulamentos similares relacionados ao Open Banking. Segundo a Microsoft, o

uso de autenticação multifatorial bloqueia 99,9% das tentativas de quebrar contas. Três baleias de AMF - conhecimento, posse, biometria. Fonte: WSO2

Três baleias de AMF - conhecimento, posse, biometria. Fonte: WSO2Além do MFA, o PSD2 adiciona o conceito de

vinculação dinâmica - o uso de código de autenticação que depende da quantidade e do destinatário. Qualquer alteração nesses parâmetros invalidará esse código.

API segura

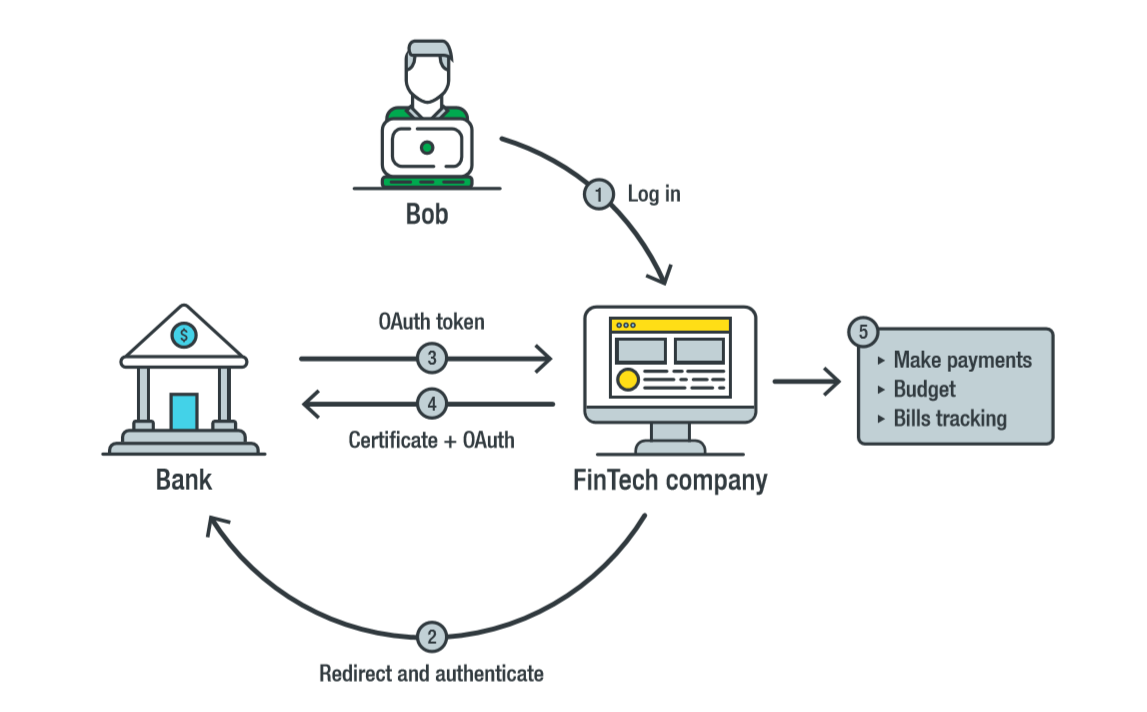

Como tal, o Open Banking propõe usar a

API de nível financeiro (FAPI) , uma interface de software baseada no OAuth 2.0. FAPI, que está sendo desenvolvido pela OpenID Foundation e pela organização britânica para a implementação do sistema bancário aberto.

A FAPI é uma versão mais segura do protocolo OAuth 2.0, que permite que terceiros acessem um provedor de serviços sem fornecer credenciais de usuário. Em vez de uma senha, um terceiro recebe um token para acessar os dados do usuário após obter seu consentimento explícito. O usuário controla os direitos de acesso de terceiros com a ajuda de um token, por exemplo, acesso temporário e acesso somente leitura. Ele pode retirar o token a qualquer momento e, em caso de roubo, não é necessário alterar a senha, pois a senha não foi fornecida a ninguém.

Interação usando FAPI. Fonte: Trend Micro

Interação usando FAPI. Fonte: Trend MicroOs desenvolvedores de FAPI adicionaram módulos de segurança ao OAuth 2.0. Entre esses módulos, vale destacar:

- O mTLS (TLS mútuo) é um protocolo de autenticação mútuo semelhante ao HTTPS, mas aqui não apenas o servidor confirma sua autenticidade para o cliente, mas também o cliente para o servidor. Em outras palavras, para concluir uma transação, um aplicativo fintech deve não apenas verificar a autenticidade do servidor, mas também confirmar sua autenticidade no servidor.

- Ligação de token OAuth 2.0 (OAUTB) - vinculando tokens de acesso e / ou códigos de autorização a uma conexão TLS. Se um invasor roubar um código de autorização, ele não poderá usá-lo em outra conexão TLS. Infelizmente, atualmente, o token de token é suportado apenas no Microsoft Edge.

- Declarações do cliente JSON Web Signature (JWS Client Assertions) - estabelece que apenas um cliente específico pode usar o token de acesso no servidor de autorização bancária.

- Chave de verificação de troca de código (PKCE) - ajuda a impedir que invasores usem um token de acesso do cliente. Para fazer isso, o aplicativo envia um código de verificação adicional ao servidor de autenticação para confirmar que o cliente deseja usar esse token de acesso.

Atualmente, a FAPI identificou problemas de segurança que precisam ser resolvidos.

Infraestrutura e segurança de endpoint

Proteger a infra-estrutura das empresas de tecnologia da informação é um fator importante para fechar brechas para hackers.

Pontos de extremidade ,

sistemas em nuvem e

mecanismos de desenvolvimento devem ser

protegidos , bem como o

monitoramento completo de toda a infraestrutura .

Falamos sobre a segurança dos terminais na publicação

Quando as paredes não são

suficientes. Como proteger pontos de extremidade .

"Conclusão

Qualquer nova tecnologia requer não apenas consideração das perspectivas, mas também uma análise cuidadosa dos riscos que ela representa. É especialmente importante considerar os perigos no caso de uma nova abordagem estar sendo introduzida no campo para o qual a atenção mais próxima dos cibercriminosos é tradicionalmente direcionada.

O Open Banking já está mudando o cenário das relações financeiras. Nos próximos anos, essas mudanças podem mudar nossas vidas, revolucionando a maneira como administramos nosso dinheiro. Para que essas mudanças sejam positivas, é extremamente importante que as empresas de tecnologia financeira, bancos e outros participantes do processo não apenas levem em consideração as ameaças identificadas, mas também refinem prontamente APIs e padrões para eliminar problemas de segurança.