Olá Habr! Meu nome é Yaroslav Stashevsky, sou o gerente de segurança de TI do IT-GRAD. Hoje eu gostaria de levantar um tópico que preocupa a todos - a vulnerabilidade dos smartphones. As pessoas estão acostumadas a confiar em informações muito sensíveis com seus dispositivos móveis. Isso também se aplica aos arquivos armazenados no dispositivo e ao que é transmitido sem fio. Concordo que é improvável que você mesmo pense frequentemente no fato de que alguém pode prejudicar deliberadamente seu smartphone ou roubar dados. Isso cria uma falsa sensação de segurança pessoal, baseada tanto na confiança na tecnologia quanto na convicção de "quem vai me quebrar, quem precisa tanto de mim?"

Com esta pequena nota, quero lembrar a todos que existem várias maneiras de atacar um telefone celular e que muitas delas são bastante simples de implementar. Em particular, gostaria de verificar o quão realmente segura é a autenticação dupla (digite a senha no site + código do SMS / chamada).

Spoiler: vou quebrar meu próprio smartphone.

Antes de tudo, eu estava interessado em ataques bastante recentes: o chamado SS7, simjacker, seu "irmão" WIBAttack, bem como opções de ataque em telefones de fornecedores específicos (Huawei, Samsung, etc.).

Para o desenvolvimento geral, abordaremos os ataques mencionados acima e as vulnerabilidades que eles exploram:

- Ataque ao protocolo SS7 (Sistema de alarme nº 7)

Permite interceptar as chamadas e o SMS de outra pessoa. Um tipo de ataque relativamente barato para um hacker e uma ameaça para a vítima. Leia mais sobre isso aqui . - WIBAttack / SimJacker

Ambos os ataques exploram uma vulnerabilidade semelhante dos cartões SIM e permitem que o hacker obtenha controle sobre as chamadas recebidas / efetuadas e o SMS da vítima. Para quem estiver interessado em detalhes, deixarei os links: WIB e Simjacker . - Vulnerabilidades baseadas em vulnerabilidades específicas

Sua essência, como o nome indica, é a exploração de vulnerabilidades de software e / ou hardware de smartphones.

Infelizmente, não foi possível encontrar informações sobre o simjacker e o WIB suficientes para uma implementação "doméstica" de um ataque desse tipo. O uso do SS7 é ilegal (você precisa adquirir acesso ao sistema, por exemplo, em uma darknet), então decidi pela versão de "fornecedor" e decidi atacar meu próprio Huawei.

Minha escolha recaiu sobre o ataque, cuja essência é preparar e enviar ao telefone da vítima uma mensagem de serviço especial com uma carga maliciosa. Essas mensagens geralmente são enviadas pelas operadoras de telefonia móvel, por exemplo, para atualizar o software do cartão SIM, transferir as configurações de rede para o telefone e enviar notificações pop-up especiais ao usuário (Flash SMS).

Obviamente, é impossível fabricar essa mensagem usando mensageiros regulares do Android SMS, e precisaremos de um software especial. As seguintes aplicações me pareceram as mais interessantes:

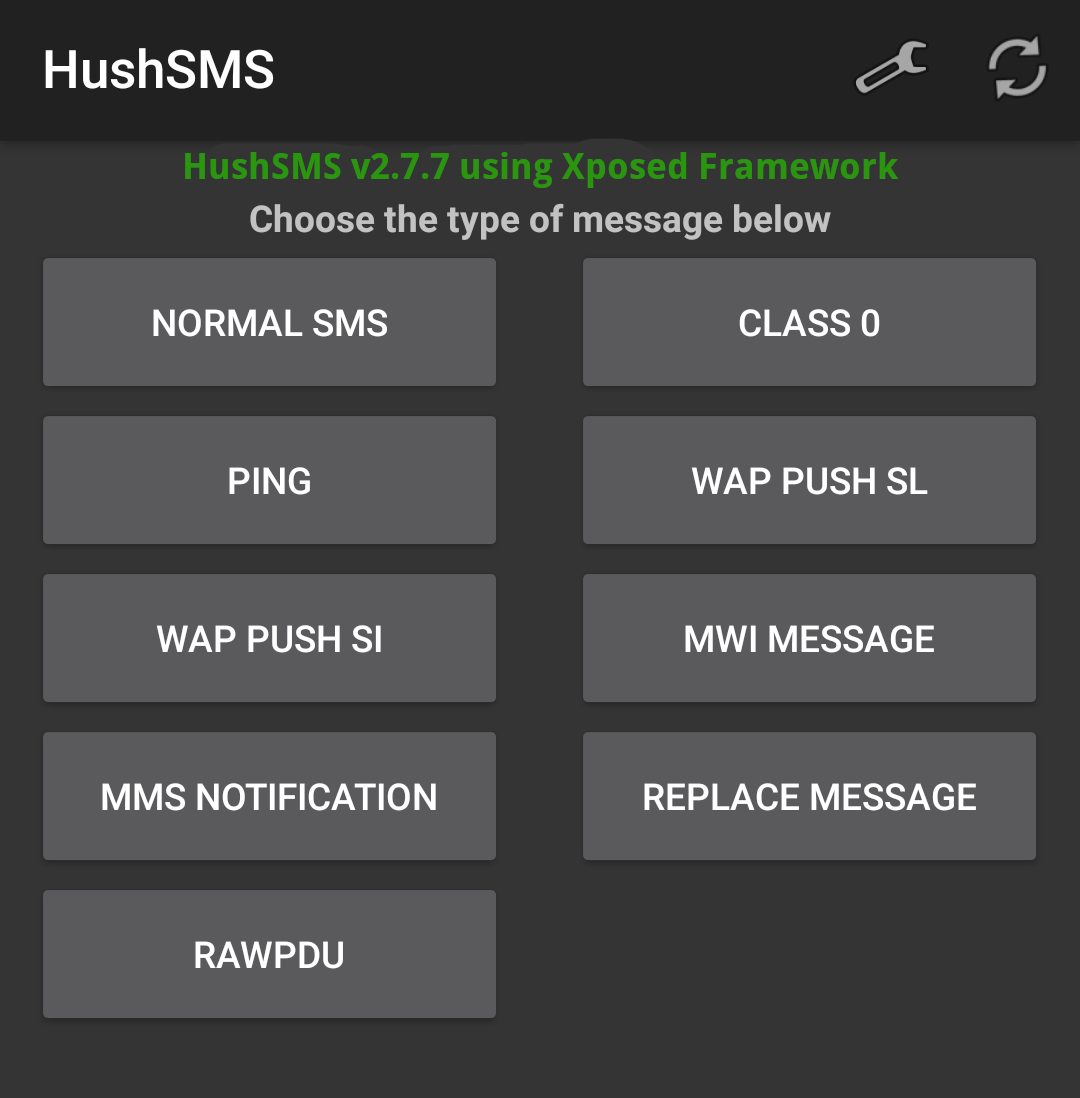

O HushSMS é uma aplicação android simples, que, no entanto, possui todas as funcionalidades necessárias para um ataque.

/ Interface HushSMS

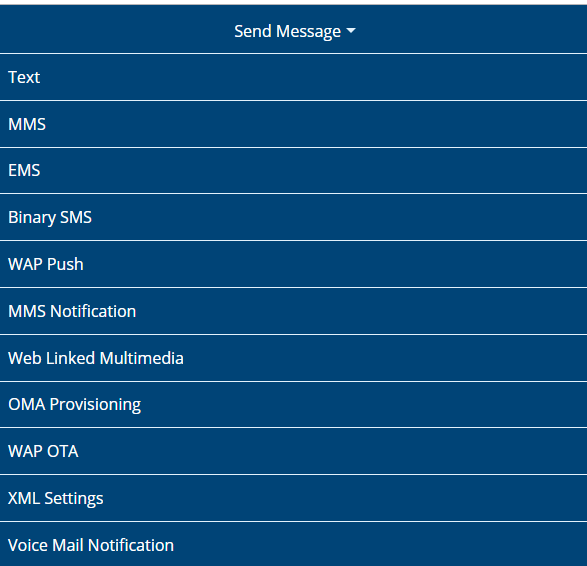

NowSMS é um utilitário mais avançado. Ele usa um telefone celular como modem e possui uma funcionalidade impressionante para gerar mensagens de serviço.

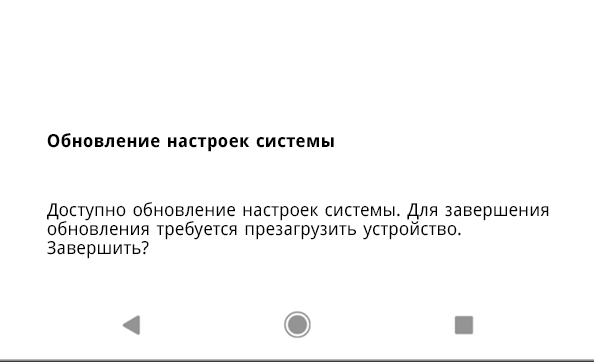

Usando o protocolo OMA CP, formei uma mensagem especial que foi capaz de ignorar a proteção do meu Huawei e não foi verificada. Por tentativa e erro, pude escolher a melhor opção de autenticação e obter o resultado: usando a mensagem "service", alterei as configurações do ponto de acesso do meu telefone. Vulnerabilidade confirmada.

Na vida real, isso significa que um invasor em potencial pode, por exemplo, redirecionar o tráfego do meu dispositivo para um servidor controlado por proxy. Ou, da mesma forma, altere outras configurações do telefone e obtenha controle sobre chamadas e SMS. Como você sabe, nessa situação, nenhuma autenticação dupla me salvará.

Abaixo, darei algumas capturas de tela como ilustração do ataque.

Atualização de configurações:

Resultado:

Testes de SMS em Flash. Surpreendentemente, isso pode ser usado para ocultar o número do remetente.

O que se segue disso?

Todos conhecemos perfeitamente as regras de segurança da informação e tentamos cumpri-las. No entanto, quando se trata de nossos dispositivos móveis, geralmente não percebemos ou não entendemos o perigo. Como você pode ver, um invasor pode comprometer facilmente seu dispositivo móvel e obter informações importantes sobre você e sua empresa por um longo tempo.

Seja cuidadoso e alerta.