O Doctor Web detectou um Trojan clicker no catálogo oficial de aplicativos Android que pode inscrever automaticamente usuários em serviços pagos. Os analistas de vírus identificaram várias modificações deste programa malicioso, chamado

Android.Click.322.origin ,

Android.Click.323.origin e

Android.Click.324.origin . Para ocultar seu verdadeiro objetivo, bem como reduzir a probabilidade de detectar um Trojan, os atacantes usaram vários truques.

Em primeiro lugar , eles integraram o clicker a aplicativos inofensivos - câmeras e coleções de imagens - que executavam as funções declaradas. Como resultado, usuários e especialistas em segurança da informação não tinham motivos claros para considerá-los uma ameaça.

Em segundo lugar , todo malware foi protegido pelo empacotador comercial Jiagu, o que complica a detecção por antivírus e dificulta a análise de código. Portanto, era mais provável que o Trojan evitasse a detecção pela proteção interna do diretório do Google Play.

Em terceiro lugar , os criadores de vírus tentaram disfarçar o Trojan como conhecidas bibliotecas de publicidade e análise. Depois de adicionar aos programas host, ele foi incorporado nos SDKs do Facebook e Adjust que estavam presentes neles, ocultando-se entre seus componentes.

Além disso, o clicker atacou os usuários de maneira seletiva: ele não executou nenhuma ação maliciosa se a vítima em potencial não residia em um dos países de interesse dos invasores.

A seguir, exemplos de aplicativos com o Trojan incorporado neles:

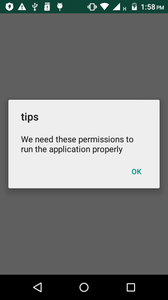

Após instalar e iniciar o clicker (a seguir, sua modificação

Android.Click.322.origin servirá como exemplo), ele tenta acessar as notificações do sistema operacional, mostrando a seguinte solicitação:

Se o usuário concordar em conceder a ele as permissões necessárias, o Trojan poderá ocultar todas as notificações sobre o recebimento de SMS e interceptar os textos das mensagens.

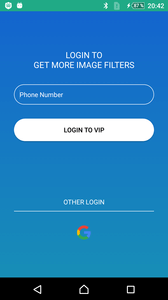

Em seguida, o clicker envia ao servidor de controle os dados técnicos sobre o dispositivo infectado e verifica o número de série do cartão SIM da vítima. Se corresponder a um dos países de destino, o

Android.Click.322.origin envia informações sobre o número de telefone anexado ao servidor. Ao mesmo tempo, para usuários de determinados estados, o clicker mostra uma janela de phishing, na qual ele se oferece para inserir o número ou fazer login na sua conta do Google:

Se o cartão SIM da vítima não pertencer ao país de interesse dos atacantes, o Trojan não tomará nenhuma ação e interromperá a atividade maliciosa. As modificações estudadas nos cliques atacam residentes dos seguintes estados:

- Áustria

- Itália

- França

- Tailândia

- Malásia

- Alemanha

- Catar

- Polônia

- Grécia

- Irlanda

Depois de transmitir as informações sobre o número

Android.Click.322.origin, espera um comando do servidor de gerenciamento. O Trojan envia tarefas para o Trojan que contêm endereços de sites para download e código JavaScript. Este código é usado para controlar o clicker através da interface JavascriptInterface, exibir mensagens pop-up no dispositivo, executar cliques em páginas da web e outras ações.

Depois de receber o endereço do site, o

Android.Click.322.origin o abre em um WebView invisível, onde também é carregado o JavaScript adotado anteriormente com parâmetros para cliques. Após abrir um site com um serviço premium, o Trojan clica automaticamente nos links e botões necessários. Em seguida, ele recebe códigos de verificação do SMS e confirma independentemente a assinatura.

Apesar de o clicker não ter a função de trabalhar com SMS e acessar mensagens, ele ignora essa limitação. Isso acontece da seguinte maneira. O serviço Trojan monitora as notificações do aplicativo, que por padrão é atribuído para trabalhar com o SMS. Quando uma mensagem chega, o serviço oculta a notificação do sistema correspondente. Em seguida, ele extrai dele informações sobre o SMS recebido e o transmite ao receptor de transmissão do Trojan. Como resultado, o usuário não vê nenhuma notificação sobre o recebimento de SMS e não sabe o que está acontecendo. Ele aprende a se inscrever no serviço somente quando o dinheiro começa a desaparecer da sua conta ou quando ele vai para o menu de mensagens e vê o SMS relacionado ao serviço premium.

Depois que os especialistas do Doctor Web entraram em contato com o Google, os aplicativos maliciosos detectados foram removidos do Google Play. Todas as modificações conhecidas deste clicker foram detectadas e excluídas com sucesso pelos produtos antivírus Dr.Web para Android e, portanto, não representam uma ameaça para nossos usuários.

Leia mais sobre Android.Click.322.origin