No final de agosto, a Imperva

notificou os clientes do

Cloud WAF (anteriormente Incapsula) sobre o vazamento de informações confidenciais e iniciou uma redefinição das senhas da conta. Aconteceu que pessoas de fora da empresa obtiveram acesso a hashes de senha, chaves de API e certificados SSL.

Em 10 de outubro, o CEO da empresa, Chris Hylen, e o CTO Kunal Anand, estabeleceram um

post mortem detalhando o incidente. Como isso aconteceu com uma empresa especializada em proteção de dados e aplicativos?

Em resumo, o problema surgiu devido à

migração incorreta do banco de dados da própria hospedagem para o Amazon Web Services .

Em seu post, Chris Heilan lista uma série de erros cometidos durante a migração. Juntos, eles permitiram que a empresa roubasse a chave da API administrativa para uma das contas em produção no Amazon Web Services. Uma investigação revelou que o acesso não autorizado ocorreu em outubro de 2018.

A chave de administrador deu ao invasor acesso a um instantâneo de banco de dados com várias informações sobre clientes que se registraram antes de 15 de setembro de 2017. As informações incluíam endereços de email, senhas com hash e salgados e, para vários clientes, chaves de API e certificados SSL fornecidos pelos clientes.

Cronologia do fracasso

Segundo o CTO, tudo começou em 2017, quando a empresa começou a considerar a mudança para o serviço AWS (

Relational Database Service , RDS), porque o sistema Incapsula estava "sob pressão significativa devido à atração de novos clientes e ao atendimento de requisitos críticos". . A transição para a hospedagem na nuvem foi necessária para expandir os negócios.

No entanto, "algumas das principais decisões tomadas durante o processo de avaliação da AWS foram combinadas para extrair informações do instantâneo do banco de dados".

Uma dessas decisões fatais é a própria criação desse instantâneo.

Outro erro é criar uma instância de computação interna com a chave da API da AWS, que os usuários podem acessar de fora.

Assim, o invasor conseguiu comprometer a instância, roubar a chave e usá-la para acessar o instantâneo do banco de dados.

Embora o vazamento de dados tenha ocorrido em outubro de 2018, a Imperva só soube do hack em 20 de agosto de 2019, quando terceiros enviaram à empresa um conjunto de dados de seus servidores, exigindo uma recompensa pelo programa de recompensas por bugs. Imperva afirma que esse terceiro não era conhecido anteriormente: “Comparamos o despejo do banco de dados SQL no conjunto de dados apresentado com nossos instantâneos - e encontramos uma correspondência. No momento, podemos dizer que os elementos de dados do cliente estão limitados às contas WAF até 15 de setembro de 2017. Os bancos de dados e instantâneos de nossos outros produtos não foram filtrados. ”

De acordo com a lei GDPR, a empresa, da maneira prescrita, notificou as autoridades policiais e os reguladores relevantes. A verificação do banco de dados e a avaliação de danos levaram várias semanas. Depois disso, Imperva divulgou publicamente informações sobre o incidente.

Imperva enfatiza que seu próprio produto para monitorar a atividade do DAM (Database Activity Monitoring) em 2017 não suportava o AWS RDS (como qualquer outro host de nuvem) e, portanto, não era usado internamente. Somente em 2019, o Cloud Data Security (CDS), adequado para PaaS, foi desenvolvido, que agora também é usado para monitorar o Cloud WAF.

Lições para o futuro

Anand diz que Imperva tomou algumas medidas para evitar futuros incidentes, incluindo:

- controle de acesso aprimorado;

- aumentar o número de verificações de acesso para “instantâneos”;

- desativação de instâncias inativas (incluindo as comprometidas);

- hospedar instâncias de computação ativa para VPN por padrão;

- monitorar software e instalar patches sem demora;

- mudança periódica de credenciais e chaves;

- Gerenciamento de credencial aprimorado

- aumentando a frequência da infraestrutura de digitalização.

A autenticação multifator para o console de gerenciamento da AWS foi ativada ainda mais cedo. No entanto, de acordo com Anand, ela não teria impedido o acesso não autorizado à chave da API.

O diretor técnico disse que, graças a melhorias no controle interno, não é possível repetir esse vazamento hoje. O novo sistema Imperva sinalizará imediatamente em caso de detecção de instâncias e instantâneos de banco de dados vulneráveis, como aqueles que levaram ao hack de 2018. O fato é que os sistemas de log do AWS CloudTrail e GuardDuty funcionavam antes e registravam atividades não autorizadas nos logs, simplesmente não sinalizavam isso.

Segundo a CTO, no processo de investigação do incidente, a empresa não encontrou outras vulnerabilidades e não conhece nenhuma atividade maliciosa de cibercriminosos em relação a clientes vítimas de vazamento de dados.

“No início de nossa investigação, notificamos imediatamente nossos clientes para que eles pudessem tomar decisões informadas e agir de acordo com as medidas de segurança que recomendamos. Graças a essas recomendações, nossos clientes alteraram mais de 13.000 senhas, mais de 13.500 certificados SSL e restauraram mais de 1.400 chaves de API, disse Anand. "Nossa missão permanece a mesma: em nome de nossos clientes e usuários, lidere a luta global para proteger dados e aplicativos contra cibercriminosos".

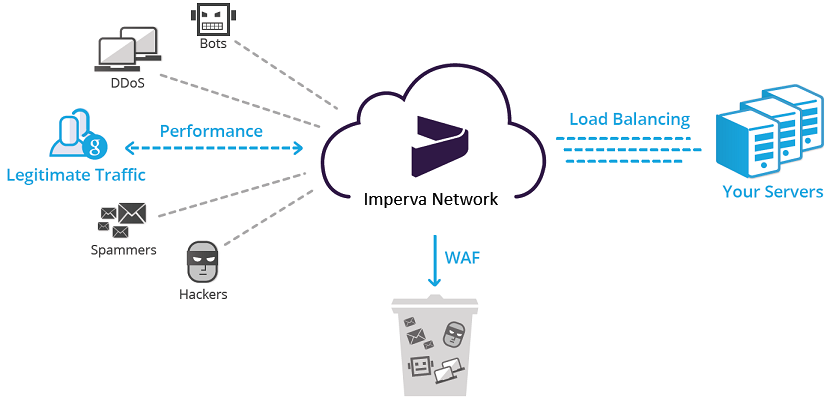

Para referência. A Imperva é um dos principais fornecedores mundiais de soluções para a proteção de aplicativos e dados da Web (CDN, firewall na nuvem, proxy reverso, proteção contra ataques DDoS e assim por diante).

A empresa foi fundada em 2002, o número de funcionários excede 1000 pessoas, renda anual: $ 321,7 milhões (2017). Desde 2011, as ações da empresa são negociadas na Bolsa de Nova York, mas em janeiro de 2019 foram

totalmente adquiridas pela empresa de investimentos privados Thoma Bravo, especializada na compra de empresas de tecnologia e software.

É difícil dizer como o incidente afetará a imagem do Imperva e o quanto ele ameaça os negócios. Certamente, o número de clientes não aumentará e a imagem será estragada.

Ninguém está seguro contra erros de DevOps, especialmente no negócio complexo de configurar instâncias da nuvem. Mas quem menos espera de todos esses erros é o Imperva.

“Assumimos a responsabilidade pelo fato de o incidente ter sido o resultado de nossa escolha, pelas ações que realizamos ou não antes, durante e após a migração do banco de dados. Recomendamos que todas as organizações reservem um tempo para reconhecer completamente a responsabilidade compartilhada pela implantação e gerenciamento de aplicativos e dados nas soluções de Infraestrutura como um Serviço (IaaS) ”, afirmou Imperva CTO. "Você nunca pode" terminar "com segurança. Todos os dias devemos continuar trabalhando - para avaliar e melhorar nossos processos. ”