A análise da infraestrutura de rede desempenha um papel importante no estudo de campanhas maliciosas. As informações sobre quais endereços IP corresponderam a um nome de domínio em vários intervalos permitem identificar novos servidores atacantes. Resolver o problema oposto (uma retrospectiva de domínios resolvidos para um determinado endereço IP) fornece novos domínios para os quais você pode repetir o procedimento de pesquisa, girando a cadeia cada vez mais. Todas as informações obtidas ajudam a ter uma idéia da geografia dos nós, destacar os hosts e registradores “favoritos” e observar os valores característicos dos campos que o atacante indica quando registra o próximo domínio.

À primeira vista, as meta-informações inúteis podem ser úteis depois de alguns dias, semanas e até meses. De fato, no decorrer da análise de malware, mais cedo ou mais tarde surge a questão da atribuição, pertencente a um instrumento de um determinado grupo criminoso: e aqui todos os sinais indiretos chegam ao auxílio, incluindo dados sobre indicadores de rede.

Neste artigo, examinaremos os recursos mais característicos da infraestrutura de rede TA505 e mostraremos interseções com outro grupo de hackers, o Buhtrap.

Registradores de nomes de domínio

No total, analisamos 372 domínios do grupo e identificamos 22 organizações que fornecem serviços de aquisição de nomes de domínio. Os seguintes recursos foram de maior interesse para os atacantes:

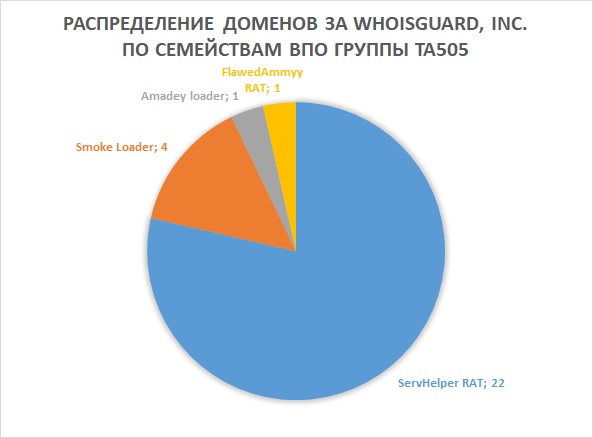

- WhoisGuard, Inc. - 28 nomes de domínio,

- Eranet International Limited - 26 nomes de domínio.

A organização panamenha

WhoisGuard oferece uma oportunidade para ocultar seus dados de registro do acesso público. Este não é, de modo

algum , o

primeiro caso de uso dos serviços desta empresa para anonimizar e complicar investigações.

Distribuição de domínios TA505 registrados usando o serviço WhoisGuard pelas famílias de malware do grupo

Distribuição de domínios TA505 registrados usando o serviço WhoisGuard pelas famílias de malware do grupoAlém disso, descobrimos o uso de outros serviços similares - PROTECTSERVICE, LTD, Whois Privacy Protection Foundation, domínios da Proxy, LLC - mas em menor grau.

A Eranet International Limited é um dos maiores registradores de Hong Kong. Vale ressaltar que, ao registrar a maioria dos domínios nesse provedor, os atacantes usavam

DNS dinâmico - como resultado, os endereços IP para os quais o nome de domínio foi resolvido mudavam com muita frequência, dificultando a localização de outros rastreamentos.

A distribuição dos domínios TA505 registrados usando o serviço Eranet International Limited pelas famílias de malware do grupo

A distribuição dos domínios TA505 registrados usando o serviço Eranet International Limited pelas famílias de malware do grupoRegistrantes de nomes de domínio

Durante o estudo das informações WHOIS de nomes de domínio, em alguns casos, foi possível obter valores exclusivos para alguns campos.

Informações WHOIS do nome de domínio do grupo TA505:

Obviamente, nem todos os campos podem ser confiados cegamente. No entanto, os valores de alguns deles podem fornecer informações interessantes. Por exemplo, por email em

ctouma2@gmail.com, você pode acessar a

lista de outros domínios registrados com o mesmo valor. Outra caixa de correio

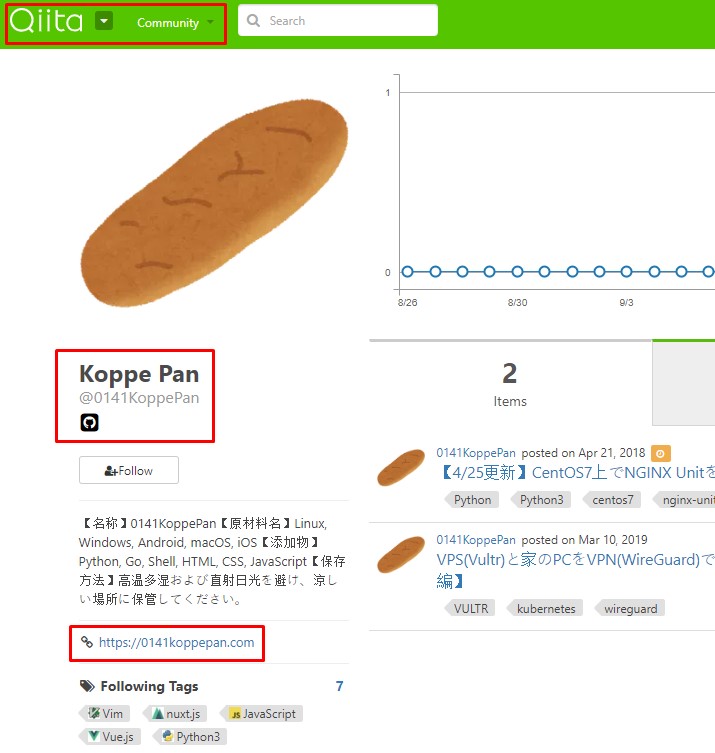

0141.koppe.pan@gmail.com leva a muitos recursos diferentes: uma conta no

Github ,

Steam , o fórum japonês de hackers

Qiita, com um link para um domínio malicioso no perfil,

canal do YouTube , conta do Skype (ao vivo: 141.koppe. pan), etc.

Página de registrante de domínio suspeita no fórum hacker Qiita

Página de registrante de domínio suspeita no fórum hacker QiitaDeixaremos uma análise aprofundada dos dados WHOIS além do escopo deste artigo. Observamos apenas que os invasores geralmente recorrem a recursos legítimos hackeados para hospedar malware no primeiro estágio. Abaixo estão exemplos desses domínios:

- greenthumbsup [.] jp

- fakers.co [.] jp

- nanepashemet [.] com

- Nagomi-753 [.] jp

- iluj [.] em

Sistemas Autônomos (AS)

Por uma questão de integridade, fornecemos o topo dos Sistemas Autônomos (AS), que possuem os endereços IP dos servidores de gerenciamento. Obviamente, um único sistema autônomo tem muitos hosts: legítimos e não, incluindo várias famílias de malware de origens muito diferentes. As estatísticas abaixo devem ser entendidas como uma característica das preferências do atacante. Juntamente com outros fatos, pode ser material para atribuição.

Sistemas autônomos frequentemente usados pelo grupo TA505:

Interseção com o Buhtrap Group

Em 11 de julho de 2019, nossos colegas da ESET publicaram

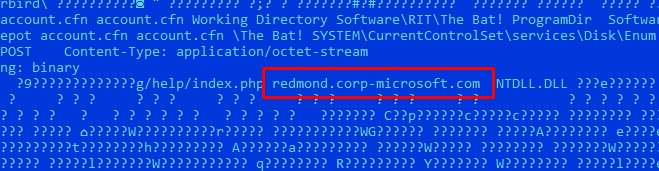

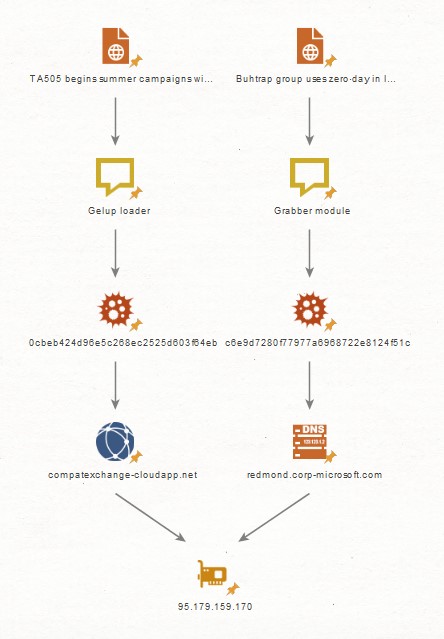

um artigo sobre um ataque recente do grupo Buhtrap usando uma vulnerabilidade de dia zero no componente Windows do Win32k. Um dos módulos descritos foi o chamado módulo de captura para roubar senhas de usuários de clientes de email, navegadores etc. Depois de algum tempo, encontramos um módulo semelhante ao descrito (MD5: c6e9d7280f77977a6968722e8124f51c) com o mesmo servidor de gerenciamento no corpo (redmond.corp- microsoft [.] com).

Gerenciando servidor no módulo de captura Buhtrap

Gerenciando servidor no módulo de captura BuhtrapDe acordo com o recurso

PaSiveTotal , este host resolve para o endereço IP 95 [.] 179.159.170 de 6 de junho de 2019.

Um pouco antes, em 2 de julho de 2019, nossos colegas da Proofpoint

relataram as novas ferramentas do grupo TA505, uma das quais se chama Andromut (também

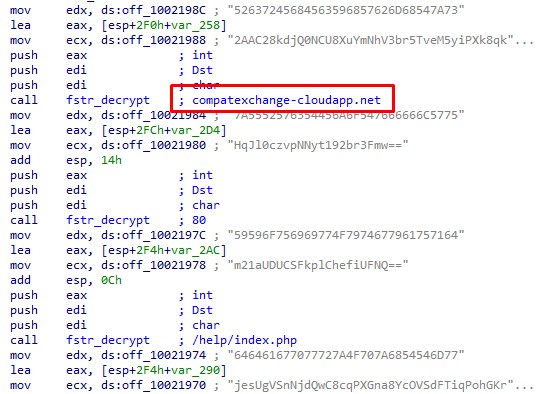

conhecida como Gelup) e é o gerenciador de inicialização FlawedAmmyy RAT. Uma das variações do carregador de inicialização (MD5: 0cbeb424d96e5c268ec2525d603f64eb) que conhecemos usa o domínio net compatexchange-cloudapp [.] Como servidor de gerenciamento.

Servidor de gerenciamento Gelup do TA505 após descriptografia

Servidor de gerenciamento Gelup do TA505 após descriptografiaDe acordo

com o recurso PaSiveTotal, este host resolve para o endereço IP 95 [.] 179.159.170 de 8 de junho de 2019.

Ambos os domínios são registrados com o mesmo registrador (Tucows Domains Inc.) com uma diferença de dois dias, resolvendo para o mesmo endereço IP. Considerando o fato de que ambos os grupos realizaram ataques regulares durante junho, concluímos que o Buhtrap e o TA505 usam um host comum como servidor de gerenciamento.

Acrescentamos que o domínio compatexchange-cloudapp [.] Net foi usado não apenas no carregador de inicialização acima, mas também nas versões mais antigas dos componentes do Buhtrap.

A primeira interseção do TA505 e Buhtrap em infraestrutura

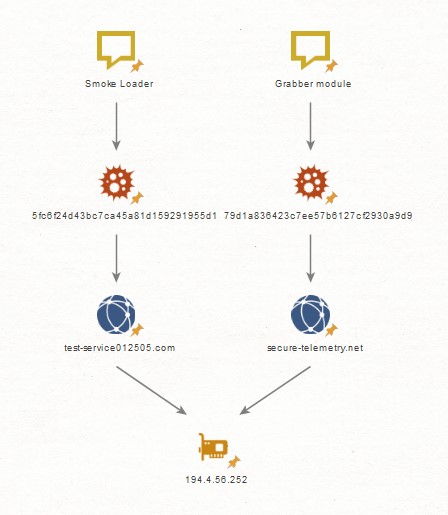

A primeira interseção do TA505 e Buhtrap em infraestruturaDepois de algum tempo, encontramos outra interseção semelhante: desta vez, os domínios de outro grabber do Buhtrap e do Smoke Loader do TA505 se encontraram da mesma maneira: domain test-service012505 [.] Com Smoke Loader (MD5: 5fc6f24d43bc7ca45a81d159291955d1) e telemetria segura [. ] net grabber (MD5: 79d1a836423c7ee57b6127cf2930a9d9) de 17 e 16 de julho de 2019, respectivamente, são resolvidos para o endereço IP 194 [.] 4.56.252.

A segunda interseção do TA505 e Buhtrap em infraestrutura

A segunda interseção do TA505 e Buhtrap em infraestruturaConclusões

Nós nos familiarizamos com os recursos da infraestrutura de rede TA505. Examinamos as características dos registradores e hosters de nomes de domínio para servidores de gerenciamento. Observamos os curiosos recursos das informações do cliente especificadas durante o registro do domínio; isso pode servir como ponto de partida para pesquisas mais detalhadas. Examinamos as interseções de infraestrutura entre os grupos TA505 e Buhtrap. A situação com servidores compartilhados pode ser explicada de diferentes maneiras: os grupos podem compartilhar servidores por acordo; os grupos podem ter uma única entidade gerenciadora coordenando suas ações; os dois grupos podem alugar servidores de terceiros (e esses, por sua vez, economizam recursos). Continuaremos a monitorar a atividade de ambos os grupos e procuraremos novas informações sobre suas possíveis conexões e atividades conjuntas.

Autores : Alexey Vishnyakov e Maxim Anfinogenov, Positive Technologies

COITA505 C2:

0141koppepan [.] Com

bigpresense [.] topo

elast [.] pw

fakers.co [.] jp

greenthumbsup [.] jp

iluj [.] em

kentona [.] su

aplicativo koppepan [.]

makosoft [.] hu

microsoftsyncservice [.] negócios

Nagomi-753 [.] jp

nanepashemet [.] com

espaço newfolder2-service [.]

office365onlinehome [.] com

solsin [.] topo

test-service012505 [.] com

windows-various-update [.] com

windows-update-02-pt-pt [.] com

c6e9d7280f77977a6968722e8124f51c - Buhtrap grabber module

redmond.corp-microsoft [.] com - Grabber C&C

0cbeb424d96e5c268ec2525d603f64eb - gelup downloader da TA505

compatexchange-cloudapp [.] net - Gelup C&C

95.179.159 [.] 170 - TA505 e host compartilhado Buhtrap

79d1a836423c7ee57b6127cf2930a9d9 - Buhtrap grabber module

rede de telemetria segura [.] - Grabber C&C

5fc6f24d43bc7ca45a81d159291955d1 - Downloader Smoke Loader da TA505

test-service012505 [.] com - Smoke Loader C&C

194 [.] 4.56.252 - TA505 e host compartilhado Buhtrap

Artigos anteriores da série: