Na semana passada, o hacking do provedor de VPN NordVPN foi amplamente discutido, bem como alguns outros serviços similares (em particular, o TorGuard foi mencionado).

O Twitter se tornou a fonte de informação, e as mensagens de lá foram captadas pela mídia (

Techcrunch ,

Habr ).

NordVPN e

TorGuard publicaram refutações na sequência desses artigos: em ambos os casos, houve um vazamento da chave privada (em um caso - em 2018, no outro, a chave foi roubada em 2017). Que tipo de chave era e que consequências esse vazamento tem (ou teve no passado) para os usuários - as opiniões diferem. Os fatos divulgados pela NordVPN indicam que o único dentre as centenas de servidores da empresa foi comprometido e o vazamento de chaves não prejudicou nem mesmo os clientes que se conectaram à rede através de um servidor invadido.

A situação é complicada, digamos, pelo marketing bastante agressivo dos serviços VPN, com ênfase na segurança dos dados do usuário. Portanto, essas notícias são extremamente sensíveis aos provedores de VPN e são discutidas em redes sociais com um grau excessivo de drama. Em um relatório separado da NordVPN sobre medidas para melhorar a segurança do serviço, a conclusão correta foi feita: não há cem por cento de imunidade contra hackers. Isso se aplica aos provedores de VPN e aos usuários. E o ponto aqui não é que tipo de VPN é usada: comercial, gratuito ou seu próprio servidor, com preferência e poetisas.

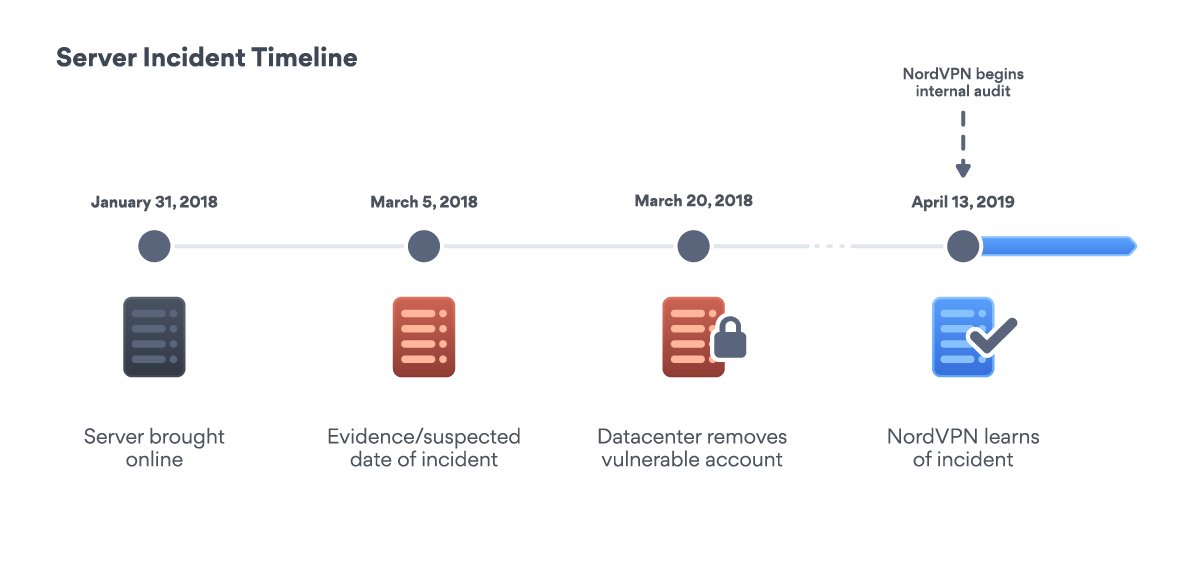

A postagem original do Twitter contém um link para uma chave privada vazada de propriedade da NordVPN, que expirou em outubro de 2018. Essa chave, de acordo com a NordVPN, foi roubada de um servidor invadido em março de 2018. Era um dos mais de três mil servidores através dos quais os usuários do serviço VPN podem redirecionar seu tráfego. Novamente, de acordo com a NordVPN, o próprio hoster cometeu um erro de configuração - os atacantes obtiveram acesso aos servidores do cliente através do painel de controle. Em vez de informar os clientes sobre isso, o hoster excluiu silenciosamente a conta comprometida. Eles aprenderam sobre o hacking na NordVPN em 13 de abril de 2019, após o qual imediatamente excluíram o servidor.

O invasor conseguiu obter acesso à chave privada. Segundo a NordVPN, a validade deste certificado expirou no momento do roubo, mas há uma discrepância com as datas. Talvez estejamos falando do fato de a chave ter surgido na rede após a data de validade. De qualquer forma, a chave não pôde ser usada para descriptografar o tráfego do cliente. No entanto, de acordo com a versão no tweet acima e de acordo com um comentarista anônimo em um artigo no TechCrunch, o problema é muito mais sério. Citação do TechCrunch: "Este é um sinal de uma invasão remota completa da infraestrutura desse provedor".

Em quem acreditar? Por um lado, há uma descrição bastante detalhada do incidente do NordVPN, por outro lado, comentários de especialistas e usuários do Twitter que preferem não se chamar. Muito provavelmente, nada sério e a verdade aconteceu. O acesso ao servidor não vazou informações sobre o tráfego de usuários que se conectaram através deste servidor: o NordVPN, em qualquer caso, não armazena logs. As credenciais também não vazaram, pois os aplicativos NordVPN não transferem logons e senhas reais para o servidor. Mas espere, o NordVPN e outros fornecedores podem se conectar diretamente ao servidor! Qual é a situação então?

Na melhor das hipóteses, uma chave roubada pode ser usada no que o NordVPN chama de "ataque MITM complexo". Ou seja, teoricamente, alguém poderia usar uma chave ainda para pegar um servidor falso, supostamente pertencente ao NordVPN, atrair o usuário para ele usando falsificação de DNS e roubar todos os dados transferidos. Esse cenário é possível? A probabilidade não é zero. Foi realmente usado? Qual a proporção de usuários do NordVPN que poderiam sofrer se fossem?

Toda essa discussão é complicada pela abordagem de muitos serviços VPN para anunciar seus serviços. Eles tendem a exagerar os benefícios de uma conexão VPN, dizem que seus dados são completamente seguros, embora, de fato, nenhuma tecnologia forneça segurança absoluta. A concorrência no mercado de VPN é alta e, como resultado de discussões como “a segurança de nossa VPN é mais segura do que a dos concorrentes”, acusações mútuas e outros eventos que estão longe da tecnologia.

Qualquer mensagem sobre a vulnerabilidade é percebida pelos próprios fornecedores e por seus clientes e por extras nas redes sociais como uma espécie de fim do mundo, o que não é totalmente correto. O resultado é o seguinte: aqueles que falaram sobre "invadir toda a infraestrutura" não forneceram nenhuma evidência convincente. O NordVPN descreveu com detalhes suficientes o problema e os métodos para resolvê-lo, mas seu material quase não contém detalhes técnicos do incidente. Não é fato que seu próprio servidor VPN seja, como algumas pessoas sugerem, a solução certa. Requer habilidades técnicas e, de fato, o conjunto de riscos muda um pouco. Não devemos esquecer que qualquer solução resolve qualquer problema e não é capaz de se livrar de todas as ameaças em escala global. O que não é um motivo para abandonar completamente a proteção.

O que mais aconteceu:Foram

removidos 18 aplicativos da Apple App Store, que, em segundo plano, aumentam o tráfego do site. Atividade maliciosa ocorreu com um atraso, o que permitiu que os aplicativos passassem na auditoria da Apple.

O Google Chrome foi

atualizado para a versão 78. Algumas vulnerabilidades graves foram encerradas; Corrigido o erro que conduz à falsificação de URL. O teste beta prometido anteriormente das funções DNS sobre HTTPS foi decidido adiado para a próxima versão. Um recurso semelhante

apareceu no Firefox em setembro e, na versão mais recente do Firefox 70,

eles começaram a bloquear cookies entre sites nas redes sociais.

Especialistas da Kaspersky Lab! divulgou

uma visão geral das ameaças para os usuários da plataforma de jogos Steam. São fornecidos exemplos interessantes de phishing que levam em conta o mecanismo de autenticação de dois fatores.

Uma

vulnerabilidade interessante

foi encontrada nos assistentes robóticos usados na cadeia de hotéis japonesa. O bug permite interceptar fluxos da câmera de vídeo e do microfone do dispositivo. A operação requer acesso físico - primeiro um dispositivo é invadido em um hotel e, em seguida, é realizada a vigilância.

Detectada uma

vulnerabilidade no dispensador de comida de gato Xiaomi. Permite desativar remotamente dispositivos. Ou organize um banquete para seus animais de estimação.