A infraestrutura da metrópole moderna é construída na Internet: das câmeras de vídeo nas estradas às grandes usinas hidrelétricas e hospitais. Os hackers podem transformar qualquer dispositivo conectado em um bot e usá-lo ainda mais para realizar ataques DDoS.

Os motivos podem ser muito diferentes: hackers, por exemplo, podem ser pagos pelo governo ou pela corporação e, às vezes, são apenas criminosos que querem se divertir e ganhar dinheiro.

Na Rússia, os militares nos assustam cada vez mais com possíveis ataques cibernéticos a "instalações críticas de infraestrutura" (apenas para se proteger contra isso, pelo menos formalmente, eles aprovaram uma lei sobre a Internet soberana).

No entanto, isso não é apenas uma história de horror. Segundo a Kaspersky, no primeiro semestre de 2019, os hackers atacaram dispositivos da Internet de coisas mais de 100 milhões de vezes - na maioria das vezes usando as redes de bot Mirai e Nyadrop. A propósito, a Rússia em termos de número de ataques desse tipo está apenas em quarto lugar (apesar da imagem sinistra dos "hackers russos" criados pela imprensa ocidental); nos três primeiros - China, Brasil e até Egito. Os EUA estão apenas em quinto lugar.

Então, é possível repelir com sucesso esses ataques? Vamos primeiro examinar vários casos conhecidos desses ataques para encontrar a resposta para a questão de como proteger seus dispositivos pelo menos em um nível básico.

Barragem Bowman Avenue

A Bowman Avenue Dam está localizada na cidade de Paradise Brook (Nova York), com uma população de menos de 10 mil habitantes - sua altura é de apenas seis metros e a largura não excede cinco. Em 2013, as agências de inteligência dos EUA detectaram software malicioso no sistema de informações da barragem. Os hackers não usaram os dados roubados para interromper a operação do objeto (provavelmente porque a barragem foi desconectada da Internet durante o trabalho de reparo).

A Bowman Avenue é necessária para evitar inundações de áreas próximas ao riacho durante um derramamento. E não poderia haver consequências destrutivas do fracasso da barragem - na pior das hipóteses, os porões de vários prédios ao longo do córrego seriam inundados, mas isso nem pode ser chamado de inundação.

O prefeito Paul Rosenberg sugeriu que os hackers confundissem a estrutura com outra grande barragem de mesmo nome no Oregon. É usado para a irrigação de inúmeras fazendas, e o mau funcionamento causaria sérios danos aos residentes locais.

É possível que os hackers tenham simplesmente treinado em uma pequena barragem, a fim de fazer uma invasão séria de uma grande usina hidrelétrica ou qualquer outro elemento do sistema de energia dos EUA.

O ataque à represa de Bowman Avenue foi reconhecido como parte de uma série de hacks do sistema bancário que foram executados com sucesso por sete hackers iranianos ao longo do ano (ataques DDoS). Durante esse período, o trabalho das 46 maiores instituições financeiras do país foi interrompido, as contas bancárias de centenas de milhares de clientes foram bloqueadas.

Mais tarde, o iraniano Hamid Firuzi foi acusado de uma série de ataques de hackers a bancos e à represa de Bowman Avenue. Aconteceu que ele usou o método do Google Dorking para procurar “buracos” no trabalho da barragem (mais tarde, a imprensa local fez uma série de acusações contra o Google). Hamid Fizuri não estava nos Estados Unidos. Como não há extradição do Irã para os Estados Unidos, os hackers não receberam nenhum termo real.

Metrô 2.Free em São Francisco

Em 25 de novembro de 2016, apareceu uma mensagem em todos os terminais eletrônicos para a venda de passagens de transporte público em São Francisco: "Você está hackeado, todos os dados são criptografados". Todos os computadores Windows de propriedade da City Transport Agency também foram atacados. O software HDDCryptor malicioso (um criptografador que ataca o registro principal de inicialização de um computador com Windows) chegou ao controlador de domínio da organização.

O HDDCryptor criptografa discos rígidos locais e arquivos de rede usando chaves geradas aleatoriamente e substitui o MBR dos discos rígidos para impedir que os sistemas sejam carregados corretamente. O equipamento geralmente é infectado devido às ações dos funcionários que acidentalmente abrem uma armadilha de arquivo em um email, e o vírus se espalha pela rede.

Os atacantes sugeriram que o governo local os contatasse cryptom27@yandex.com (sim, Yandex). Para obter uma chave para descriptografar todos os dados, eles exigiram 100 bitcoins (na época cerca de 73 mil dólares). Os hackers também sugeriram descriptografar uma máquina para um bitcoin para provar que a recuperação é possível. Mas o governo lidou sozinho com o vírus, no entanto, levou mais de um dia. Durante a restauração de todo o sistema, a viagem de metrô foi liberada.

"Abrimos as catracas como precaução para minimizar o impacto desse ataque sobre os passageiros", explicou o porta-voz do município, Paul Rose.

Os criminosos também alegaram ter acesso a 30 GB de documentos internos da Agência de Transportes da Cidade de São Francisco e prometeram fundi-los na rede se o resgate não fosse pago dentro de 24 horas.

A propósito, um ano antes, no mesmo estado, o Hollywood Medical Presbyterian Medical Center foi atacado. Em seguida, os hackers receberam 17 mil dólares para restaurar o acesso ao sistema de computadores do hospital.

3. Sistema de alerta de emergência de Dallas

Em abril de 2017, em Dallas às 23:40, 156 sirenes de emergência foram ativadas para alertar o público sobre situações de emergência. Eles poderiam ser desligados apenas duas horas depois. Durante esse período, o serviço 911 recebeu milhares de ligações alarmantes de moradores locais (alguns dias antes do incidente, três tornados fracos passaram por Dallas, destruindo várias casas).

Um sistema de alerta de emergência foi instalado em Dallas em 2007 e as sirenes foram fornecidas pela Federal Signal. As autoridades não especificaram os detalhes da operação dos sistemas, mas relataram que ele usa "sinais tonais". Esses sinais são geralmente transmitidos através do serviço meteorológico usando a DTMF (Multi-Tone Multi-Frequency) ou a Chamada de mudança de frequência de áudio (AFSK). Estes são comandos criptografados que foram transmitidos a uma frequência de 700 MHz.

As autoridades da cidade sugeriram que os atacantes gravassem sinais de áudio transmitidos durante o teste do sistema de aviso e os reproduzissem (um ataque de repetição clássico). Para sua implementação, basta que os hackers comprem equipamentos de teste para trabalhar com radiofrequências, podendo ser adquiridos sem problemas em lojas especializadas.

Especialistas da empresa de pesquisa Bastille observaram que a conduta de um ataque desse tipo implica que os atacantes estudaram bem o trabalho de alertas, frequências e códigos de emergência da cidade.

O prefeito de Dallas, no dia seguinte, declarou que os hackers seriam encontrados e punidos, e que todos os sistemas de alerta no Texas seriam modernizados. No entanto, os culpados nunca foram encontrados.

***

O conceito de cidades inteligentes está cheio de riscos sérios. Se o sistema de gerenciamento de megalópoles for invadido, os invasores obterão acesso remoto para controlar situações de tráfego e objetos estratégicos da cidade.

Os riscos também estão associados ao roubo de bancos de dados, que incluem não apenas informações sobre toda a infraestrutura da cidade, mas também dados pessoais dos moradores. Não devemos esquecer o consumo excessivo de energia e o congestionamento da rede - todas as tecnologias estão ligadas a canais e nós de comunicação, incluindo eletricidade consumida.

O nível de ansiedade dos proprietários de dispositivos IoT tende a zero

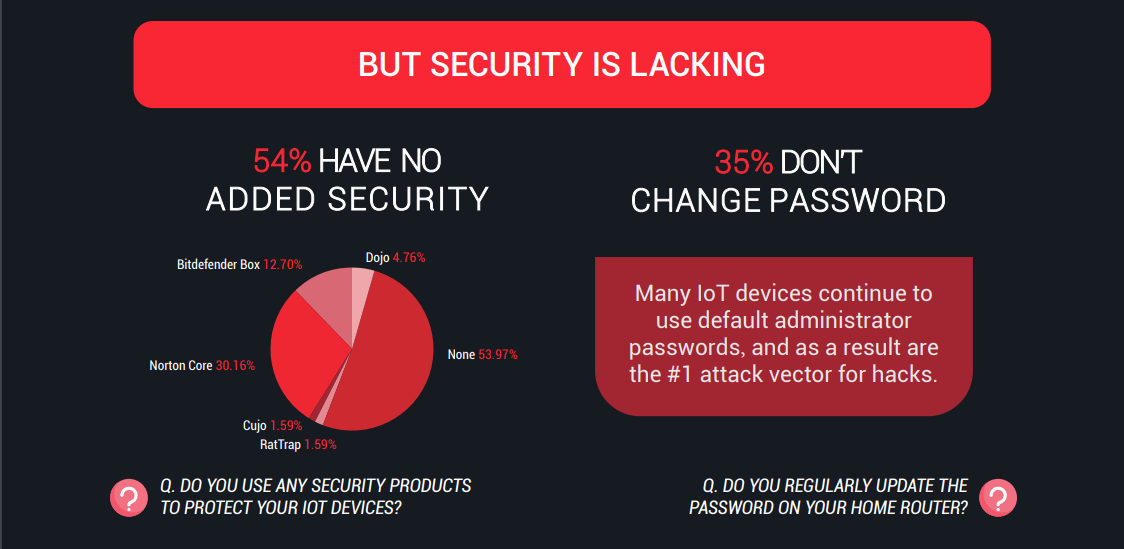

Em 2017, a Trustlook realizou um estudo sobre o nível de conhecimento dos proprietários de dispositivos IoT sobre sua segurança. Verificou-se que 35% dos entrevistados não alteram a senha padrão (de fábrica) antes de usar o dispositivo. E mais da metade dos usuários não instala software de terceiros para se proteger contra ataques de hackers. 80% dos proprietários de dispositivos IoT nunca ouviram falar da existência do botnet Mirai.

Ao mesmo tempo, com o desenvolvimento da Internet, o número de ataques cibernéticos só aumentará. E enquanto as empresas estão sendo compradas com dispositivos "inteligentes", esquecendo-se das regras básicas de segurança, os cibercriminosos estão ganhando cada vez mais oportunidades de ganhar dinheiro com usuários indiferentes. Por exemplo, eles usam redes de dispositivos infectados para realizar ataques DDoS ou como um servidor proxy para outras ações maliciosas. E a maioria desses incidentes desagradáveis pode ser evitada seguindo regras simples:

- Altere a senha de fábrica antes de usar o dispositivo.

- Instale um software confiável de segurança na Internet em seus computadores, tablets e smartphones.

- Faça sua pesquisa antes de comprar. Os dispositivos se tornam inteligentes porque coletam muitos dados pessoais. Você precisa saber que tipo de informação será coletada, como será armazenada e protegida, se é transmitida a terceiros.

- Verifique regularmente se há atualizações de firmware no site do fabricante do dispositivo.

- Não se esqueça de auditar o log de eventos (antes de tudo, análise de todos os usos de portas USB)