Seguindo o Google, a abordagem "

mobile first " foi adotada não apenas pelos designers, mas também pelos cibercriminosos que, em busca de benefícios, seguem a tendência:

em 2016, a parcela do tráfego da Internet móvel excedia o tráfego de computadores . Em 2019,

o tráfego de usuários móveis é 52,9% do total , 5,1 bilhões de pessoas usam a Internet a partir de dispositivos móveis, enquanto a partir de desktops - apenas 4,4 bilhões.Portanto, os ataques a dispositivos móveis estão se tornando mais lucrativos: mais os usuários têm mais chances de ganhar dinheiro.

Mas há um obstáculo no caminho dos criminosos. Os fabricantes de dispositivos móveis realizam um trabalho sistemático para melhorar a segurança de seus produtos, portanto, invadir um smartphone ou tablet moderno não é uma tarefa fácil. Para não criar dificuldades para si mesmos, os cibercriminosos mudaram suas táticas e redirecionaram os ataques para o elo mais fraco - o usuário, usando a tática mais eficaz - phishing.

A combinação da alta eficácia dos ataques de phishing e o uso massivo de dispositivos móveis tornaram o phishing móvel uma das ameaças mais visíveis do nosso tempo. Hoje, falaremos sobre os recursos do phishing para celular, os motivos de sua crescente popularidade e alta eficiência e também descobriremos o que pode ser contrário aos truques dos criminosos cibernéticos.

Qual é o valor?

O objetivo final de conduzir a maioria das campanhas de phishing é receber o pagamento, e o phishing para celular não é exceção. Smartphones e tablets oferecem muitas oportunidades de renda fraudulenta. Atacando seus donos, os cibercriminosos podem:

- Vender dados pessoais roubados na Darknet;

- usar informações privadas roubadas para chantagem;

- assumindo o controle do dispositivo, use-o para mineração de criptomoeda, como servidor proxy ou como participante da rede zumbi de uma botnet DDoS;

- roubar contas para acessar recursos corporativos, penetrar na rede da empresa e roubar informações confidenciais ou comerciais;

- forçando-o a induzi-lo a instalar um programa para controle remoto, roubando dinheiro de uma conta bancária ;

- comprometer credenciais para um aplicativo bancário e roubar dinheiro interceptando códigos SMS / push para 2FA e confirmando transações;

- depois que um usuário instalar um aplicativo fraudulento, mostre a ele anúncios indesejados e realize outras atividades maliciosas;

- Conecte o usuário com uma assinatura premium premium ao SMS ou recursos adicionais no aplicativo.

O crescente número de gadgets para celular não é a única razão para a disseminação da ameaça de phishing para celular. Considere os recursos de smartphones que facilitam a vida dos organizadores de campanhas fraudulentas.

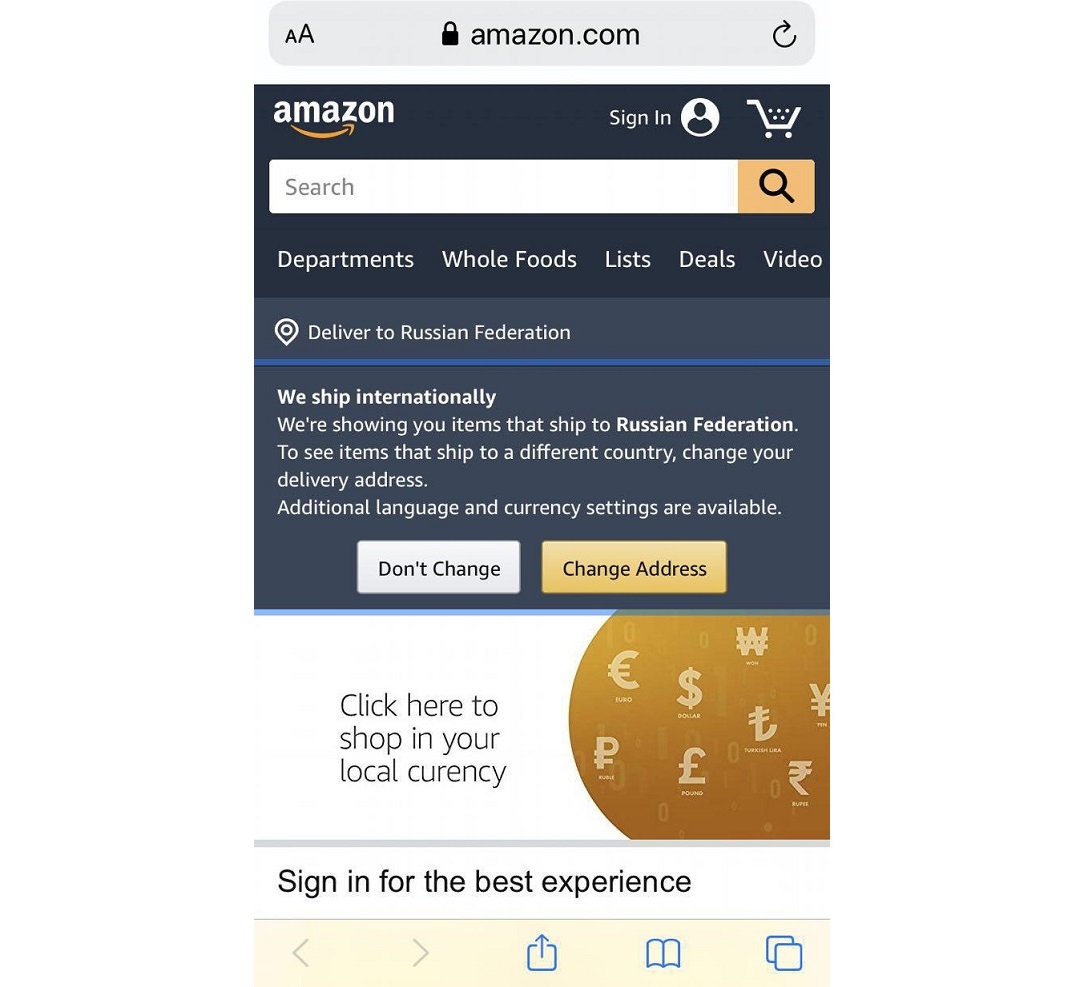

Tamanho da tela relativamente pequeno

Apesar das resoluções alta e ultra alta, o tamanho físico da tela da maioria dos dispositivos móveis não excede 6 polegadas. Isso dificulta a verificação de URLs suspeitos e torna quase impossível a detecção de ataques punycode relacionados ao uso de caracteres UTF de outros alfabetos, bem como ataques com a designação de domínios com erros ortográficos.

www.amazon.com/homewww.arnazon.com/homeA combinação das letras "rn" pode ser difícil de distinguir de "m", mesmo na tela do computador.

Navegadores móveis

Para economizar espaço na tela do gadget, ao rolar pela página de um site, a barra de endereços é reduzida ou completamente oculta, tornando impossível a tarefa de reconhecer o URL forjado.

Alertas

Mensagens pop-up e notificações sonoras de mensageiros instantâneos e clientes de e-mail, lembretes sobre o aniversário de parentes e amigos, que é hora de fazer outra prestação em uma hipoteca, atualizar vários aplicativos ou responder a um novo comentário em uma foto etc. etc. , tornaram-se uma parte familiar da vida. Ao mesmo tempo, quando eles vêm regularmente e em grandes números, a atenção do usuário é dispersa: com um grande número de notificações, não há tempo para lê-las, o proprietário do gadget tem a habilidade errada de reação instantânea às notificações - na ordem em que começa a apagar outro lembrete da tela para que não interfira no trabalho. Essa prática aumenta muito as chances de sucesso de um ataque de phishing.

Confiança

Um fato curioso, os usuários de dispositivos móveis confiam mais em seus aparelhos do que em computadores, laptops e PCs. Um gadget, diferente de um computador, é algo pessoal, escondido de olhares indiscretos, escondido no bolso ou na bolsa da jaqueta. Este é um dispositivo para uso pessoal que só pode ser usado pelo proprietário. Desbloquear a tela com uma senha, impressão digital ou FaceID aumenta a confiança e cria uma falsa sensação de segurança. Afinal, os fabricantes garantem que ninguém de fora possa penetrar no dispositivo. No entanto, o problema é que as vítimas de phishing prejudicam suas ações, avaliando menos suas consequências quando estão confiantes em invulnerabilidade. De fato, eles mesmos “deixam entrar” os golpistas.

Variedade de canais de ataque

O principal meio para ataques de phishing no ambiente corporativo tornou-se o email. É por isso que a maioria das soluções de segurança oferecidas às empresas se concentra nos serviços de correio. No entanto, a proliferação da tecnologia móvel, juntamente com a crescente popularidade da abordagem BYOD, mudou significativamente o cenário dos ataques de phishing.

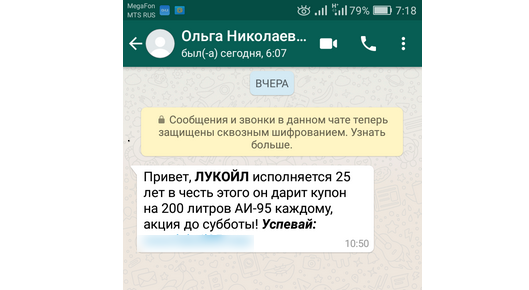

Segundo um relatório da Wandera,

83% dos ataques bem-sucedidos de phishing móvel ocorrem fora do email . O exército multibilionário de usuários do WhatsApp, Viber e Facebook Messenger fornece

um amplo campo de atividade para golpistas .

Além dos mensageiros, as mensagens de phishing em dispositivos móveis são distribuídas com sucesso via SMS, iMessage, Skype, redes sociais, jogos e aplicativos de namoro. Você pode usar quase qualquer plataforma para distribuir mensagens fraudulentas que permitem enviar algum texto para outro usuário.

Funcionalidade rica

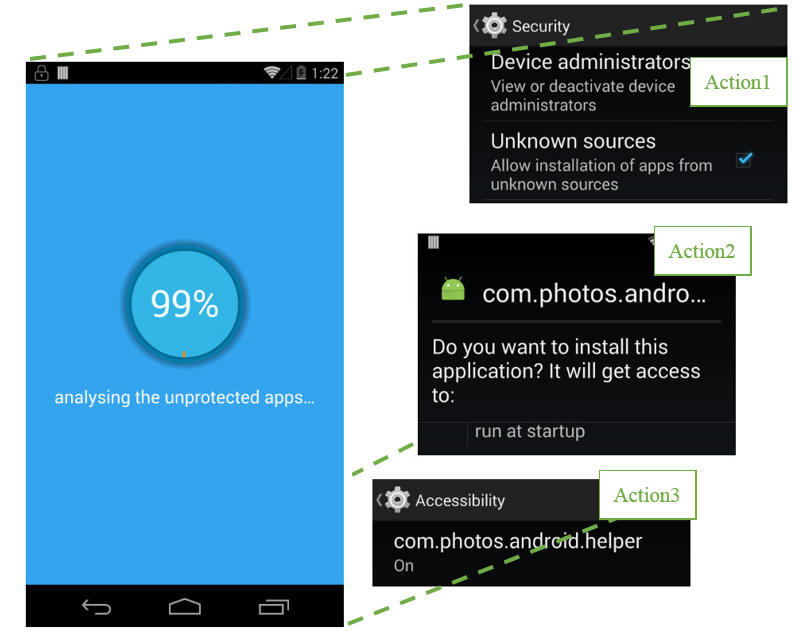

Os dispositivos móveis têm muitos recursos que facilitam a penetração e operação de aplicativos maliciosos. Por exemplo, os aplicativos Android usam um recurso chamado Toast messages. Essas notificações desaparecem rapidamente e são exibidas na parte inferior da tela. Eles, por exemplo, usam o Gmail, informando que a carta foi enviada.

Um recurso das mensagens do Toast é que elas são exibidas na parte superior da janela do programa.

O ToastAmigo

O ToastAmigo ,

detectado pela Trend Micro em 2017, usou essa função para exibir uma enorme notificação com uma interface falsa, que ocultava solicitações de acesso ao serviço de acessibilidade do Android. Os usuários clicaram nos botões da interface falsa, mas, na realidade, deram permissão ao programa malicioso.

Trabalho ToastAmigo. Fonte: Trend Micro

Trabalho ToastAmigo. Fonte: Trend MicroDepois de receber as permissões necessárias, o ToastAmigo instalou o AmigoClicker no dispositivo, um aplicativo que baixa anúncios em segundo plano e clica em banners publicitários.

Outro recurso popular entre os cibercriminosos Android está relacionado a falhas no sistema de permissão. Eles foram usados, por exemplo, pelo

ataque “Cloak & Dagger” (Cloak & Dagger) , que violava os direitos de aplicação. Usando as funções SYSTEM_ALERT_WINDOW e BIND_ACCESSIBILITY_SERVICE, um aplicativo mal-intencionado pode exibir janelas que bloqueiam a interface do smartphone e executar qualquer ação em segundo plano sem confirmação do usuário. Mas o mais importante é que qualquer aplicativo instalado na loja oficial do Google Play recebe esses direitos.

Segundo o Check Point,

falhas nas permissões do Android foram usadas por 74% do ransomware, 57% do malware de adware e pelo menos 14% dos banqueiros .

E é assim que ocorre o roubo de senha do Facebook (vídeo):

https://www.youtube.com/watch?v=oGKYHavKZ24Lojas de malware

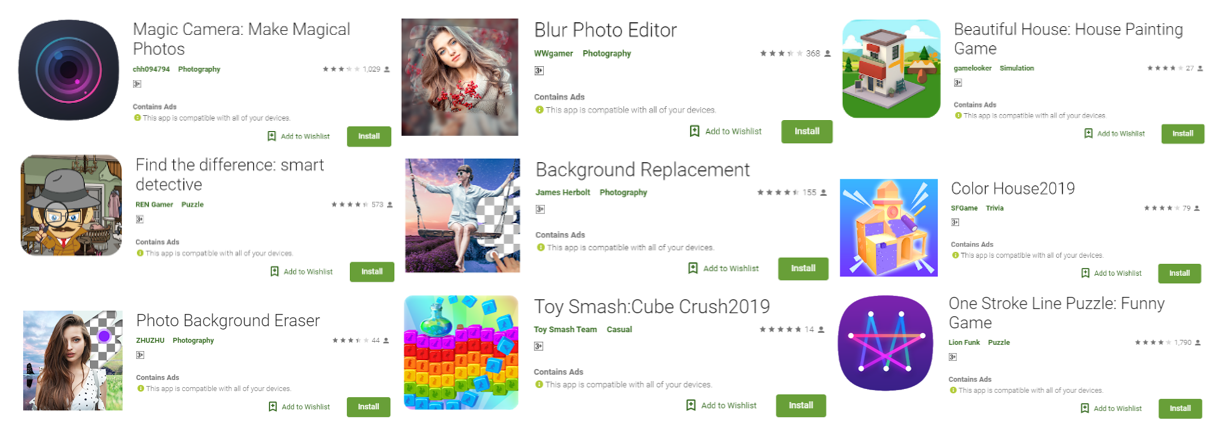

Apesar de todas as verificações realizadas pelas lojas oficiais de aplicativos do Google e da Apple, os golpistas encontram maneiras de adicionar funcionalidades maliciosas a seus projetos, disfarçando-os de jogos, programas de processamento de fotos e outros softwares populares.

Em agosto de 2019, os

pesquisadores da Trend Micro encontraram 85 aplicativos maliciosos instalados

no Google Play mais de 8 milhões de vezes.

Todos os programas maliciosos se especializam em exibir anúncios difíceis de fechar e usam maneiras exclusivas de rastrear o comportamento do usuário.

O autor de outra coleção maliciosa de 42 aplicativos Android monitorou as APIs do Google para se protegerem das análises e

esperou 24 minutos antes de começar a exibir anúncios indesejados . Isso permitiu que ele ignorasse a verificação automatizada padrão de aplicativos Android, que leva 10 minutos.

Uma seleção de aplicativos maliciosos para iOS do desenvolvedor indiano AppAspect Technologies. Fonte: Wandera

Uma seleção de aplicativos maliciosos para iOS do desenvolvedor indiano AppAspect Technologies. Fonte: WanderaApesar dos controles de segurança mais rígidos, também existem programas fraudulentos na loja de aplicativos da Apple. No final de outubro, 17 aplicativos foram descobertos na App Store

contendo módulos maliciosos para cliques em anúncios e abertura de sites em segundo plano.

Como lidar com phishing para celular

Dada sua enorme variedade, é muito mais difícil se defender contra ataques de phishing móvel. Mas aqui as recomendações que fornecemos às empresas que desejam se proteger de

comprometer a correspondência comercial ,

ataques direcionados e outros tipos de fraude por email serão relevantes aqui.

- Melhorando a alfabetização dos usuários no campo da segurança: eles devem estar cientes dos perigos do uso impensado de dispositivos móveis, em particular, seguindo links em mensagens e instalando programas de fontes não verificadas. E se estamos falando de dispositivos usados pelo BYOD em mão de obra, é melhor evitar a instalação de aplicativos que não são necessários para o trabalho.

- Treinamento em habilidades de comportamento seguro: para isso, entre em contato com as empresas que prestam os serviços de ataques simulados de phishing e descubra se há um treinamento para combater fraudes móveis na lista de serviços.

- Instalação de soluções de segurança em dispositivos móveis: da lista de produtos Trend Micro, é possível distinguir o Mobile Security & Antivirus e o Enterprise Mobile Security para Android e iOS , bem como o aplicativo Trend Micro WiFi Protection para proteção ao trabalhar em redes sem fio públicas.