Ontem

, surgiram informações sobre tentativas de explorar o BlueKeep (CVE-2019-0708), uma vulnerabilidade crítica do RCE no Windows, com o objetivo de instalar o minerador de criptografia Monero. O pesquisador Kevin Beamount, twittou que vários hosts de sua rede de RDP Hanipots saíram do estado BSOD, com seu tempo de atividade combinado até aquele momento com quase 6 meses de idade.

A análise do despejo de memória da RAM permitiu detectar traços

um código de shell projetado para baixar e executar um cryptominer de um servidor remoto executando um script do PowerShell. Ao mesmo tempo, esse código de shell é idêntico ao código de shell do módulo BlueKeep no projeto Metasploit.

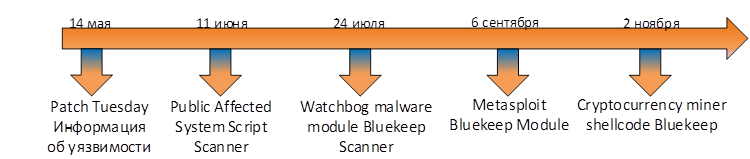

A seguir, é apresentado um histórico geral dos eventos associados a esta vulnerabilidade.

Vale ressaltar que a atividade detectada na semana passada é a segunda tentativa bem conhecida dos cibercriminosos de incluir código do público referente ao BlueKeep em seus projetos. Lembre-se de que, no final de julho

, ficou claro que o malware Lunix Watchbog possui um módulo para verificar sistemas vulneráveis ao BlueKeep.

Emprestar código do público, além de deixar os servidores da rede RDP Honeypot para o estado BSOD, indica que, atualmente, os invasores que tentam infectar os servidores com o minerador de criptografia Monero não têm uma exploração estável e estão apenas tentando aprimorar suas habilidades. No entanto, a cronologia dos eventos sugere que em breve veremos seções de código que operam o BlueKeep, como parte de uma ampla variedade de famílias maliciosas.

Lembre-se de que o BlueKeep não é a única vulnerabilidade destinada à implementação do protocolo RDP. Anteriormente,

escrevemos sobre as vulnerabilidades do DejaBlue (CVE-2019-1181 / 1182), que possuem uma cobertura potencial muito maior, pois as versões mais recentes do Windows são afetadas por elas.

É altamente recomendável que você faça um inventário dos serviços publicados de sua empresa e siga as recomendações que

fizemos anteriormente.