WannaCry, NotPetya, BadRabbit e outros são vírus de ransomware que sacudiram o mundo inteiro cerca de um ano ou dois atrás. Hoje, há menos barulho sobre ataques desses tipos de vírus, mas ainda ocorrem histórias com ataques. Neste artigo, mostrarei uma das ferramentas para interromper o ataque de um vírus: detectar rapidamente uma invasão e localizar o problema. Tudo isso com a ajuda de uma

ferramenta de análise de logs e proteção contra intrusões

, Quest InTrust . Sob o gato, há capturas de tela e um link para os repositórios de scripts maliciosos. Vamos lá!

O Quest InTrust é uma solução integrada que inclui a coleta de diferentes tipos de logs, dados de syslog e analisadores prontos para diferentes tipos de equipamentos. Existem regras predefinidas para executar ações para impedir ataques. Agora, examinaremos mais de perto tudo isso com exemplos de análise de um ataque de vírus criptografado e acesso a um controlador de domínio

Ataque de ransomware

O princípio do ataque é criar novos arquivos ou pastas criptografados e excluir os originais. Bem, então um pedido de resgate em bitcoins ou de outra maneira. A definição desse tipo de ataque é baseada na detecção de exclusão em massa e criação de arquivo. Especialmente se isso acontecer depois do horário escolar.

Alguns repositórios com exemplos de scripts de criptografia Para coletar eventos de mudança, usamos a integração com a solução de auditoria do Quest Change Auditor (já escrevemos sobre isso

no artigo anterior e até o

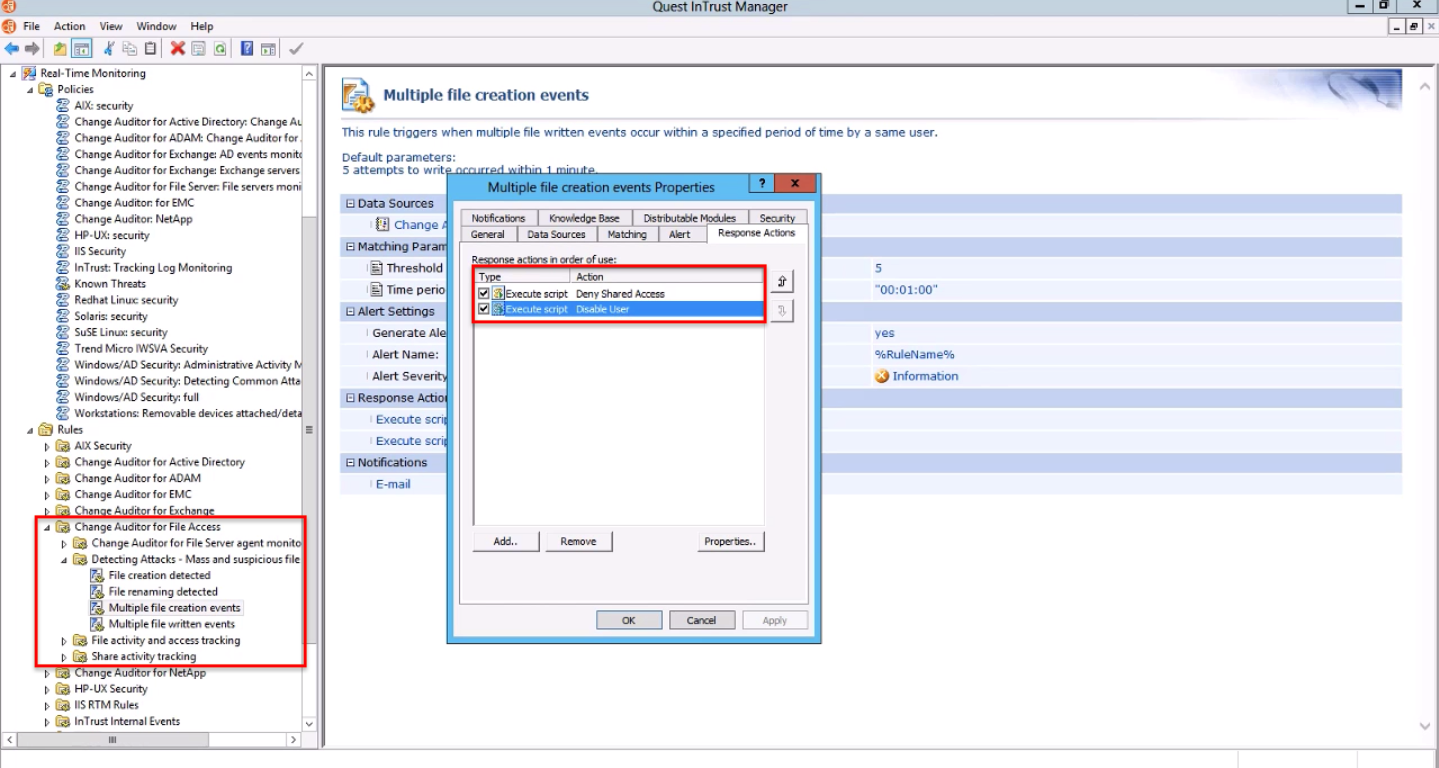

comparamos com um produto de um concorrente ). Para eventos dessa fonte, o InTrust possui regras predefinidas para detectar anomalias. Obviamente, você pode adicionar qualquer lógica de processamento de eventos aqui. No meu exemplo, é determinado que, ao criar arquivos em massa (mais de 5 partes em 1 minuto), a conta do usuário será bloqueada e o acesso aos diretórios compartilhados será negado.

As configurações de diretiva indicam o diretório ao qual a regra se aplica e a lista de notificações. Se o AD tiver informações sobre a subordinação do funcionário, você poderá enviar uma carta ao supervisor dele. Um caso útil é a identificação de tentativas de acesso a arquivos que, aparentemente, não são necessários para o desempenho de tarefas por esse funcionário em particular. Pode ser especialmente relevante antes da demissão, quando você deseja levar consigo desenvolvimentos prontos.

Depois de verificar todas as configurações, vamos para o criptografador de script pré-preparado. E corra.

Nas configurações de detecção de ataques, “mais de 5 arquivos” foram indicados, como você pode ver, após 7 arquivos o vírus foi parado (o usuário foi bloqueado e o acesso ao diretório foi desabilitado). Fácil de descer. Ao mesmo tempo, funcionários responsáveis receberam notificações.

Ataque em um controlador de domínio

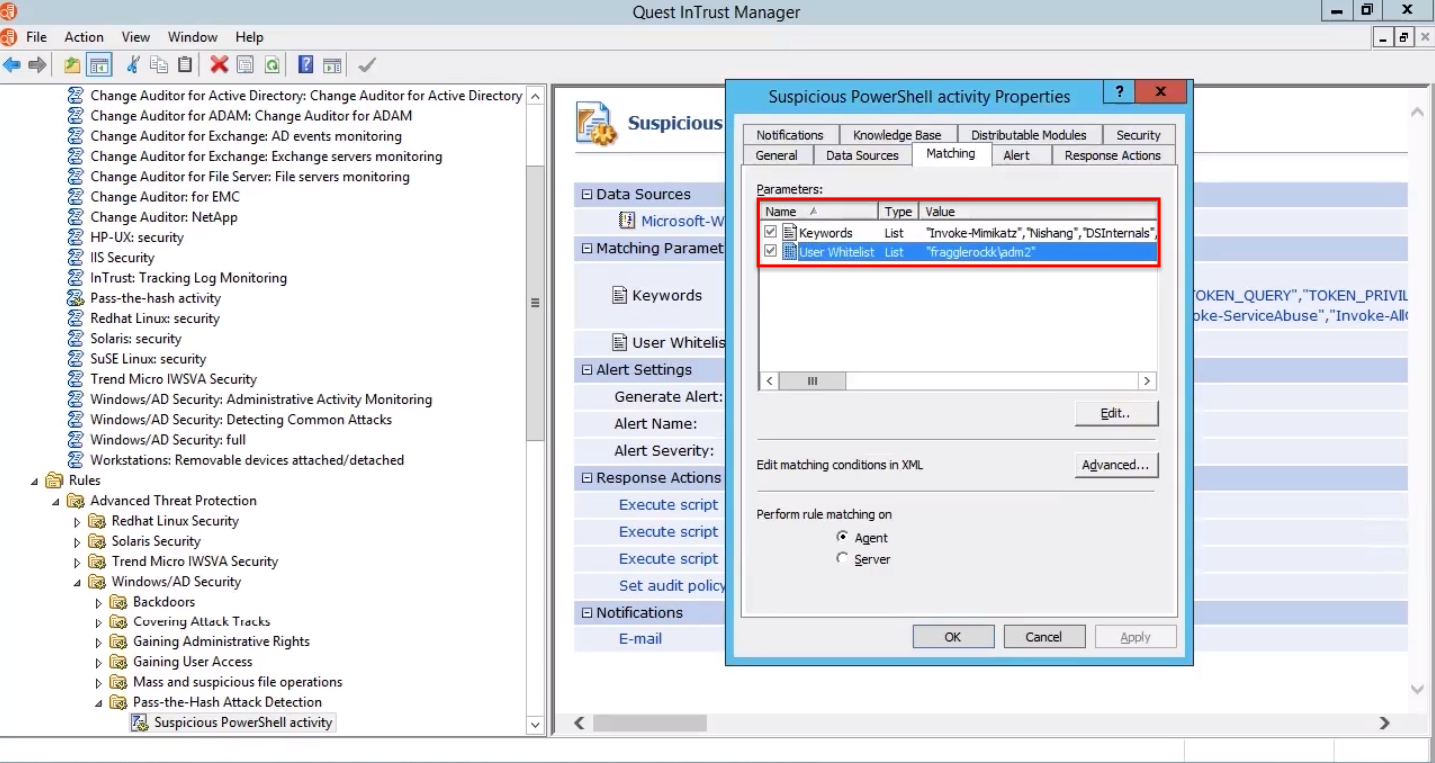

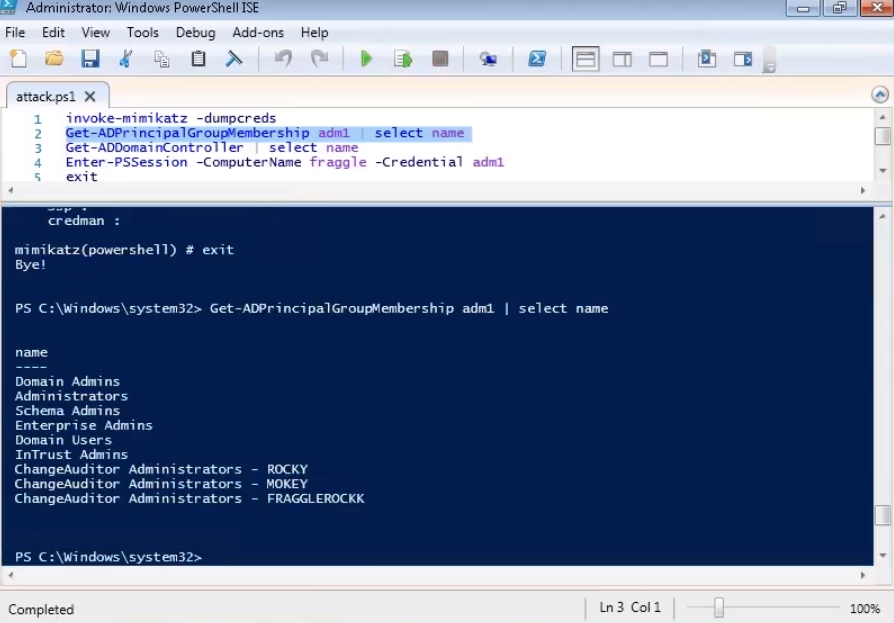

Abaixo está o cenário de ataque, que permite acessar a conta administrativa e, como resultado, o controlador de domínio. A detecção da execução de cmdlets

maliciosos especializados (por exemplo, descarregando contas de domínio) também está incluída na lista de regras predefinidas do Quest InTrust (a primeira linha da seleção na imagem abaixo). Além disso, no meu exemplo, os usuários da “folha em branco” são indicados aos quais as regras não se aplicam (a segunda linha da seleção na imagem abaixo).

Usando o script

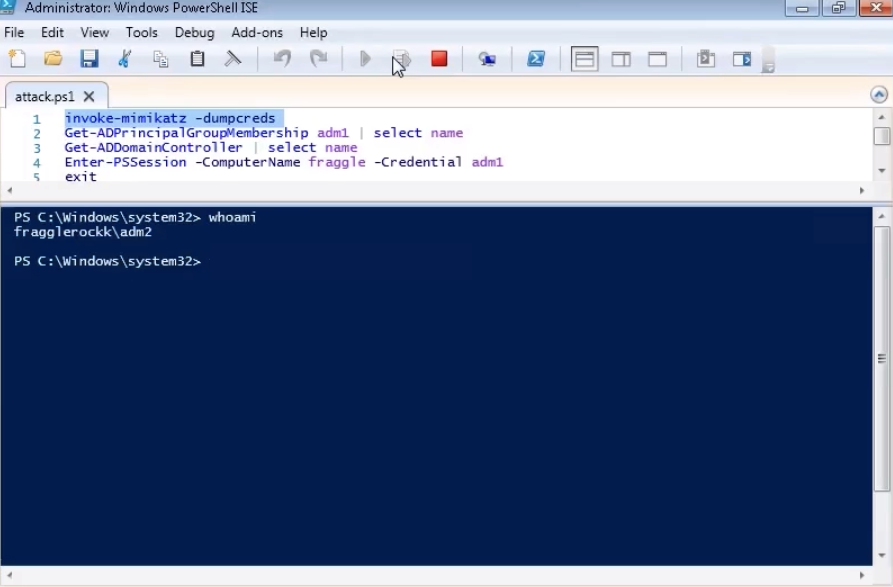

invoke-mimikatz , a criação de um despejo de detalhes da conta é ativada. Ao mesmo tempo, nenhum arquivo é criado no sistema de arquivos. Primeiro, verifique o nome da conta na qual você está conectado. Como você pode ver, esse usuário é da "lista branca", que pode executar livremente qualquer cmdlets.

Em seguida, executamos o script pré-preparado. Na saída, temos uma conclusão em que encontramos os detalhes do nosso usuário de teste.

Na próxima etapa, descobrimos a quais grupos esse usuário pertence. Grupos de administradores estão presentes.

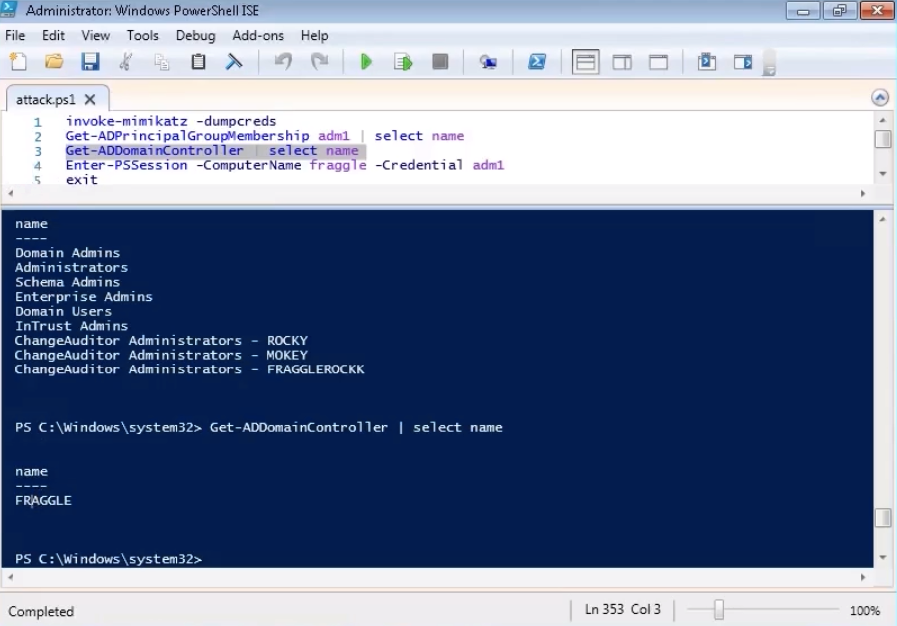

Agora aprendemos os nomes dos controladores de domínio. No meu exemplo, ele está sozinho.

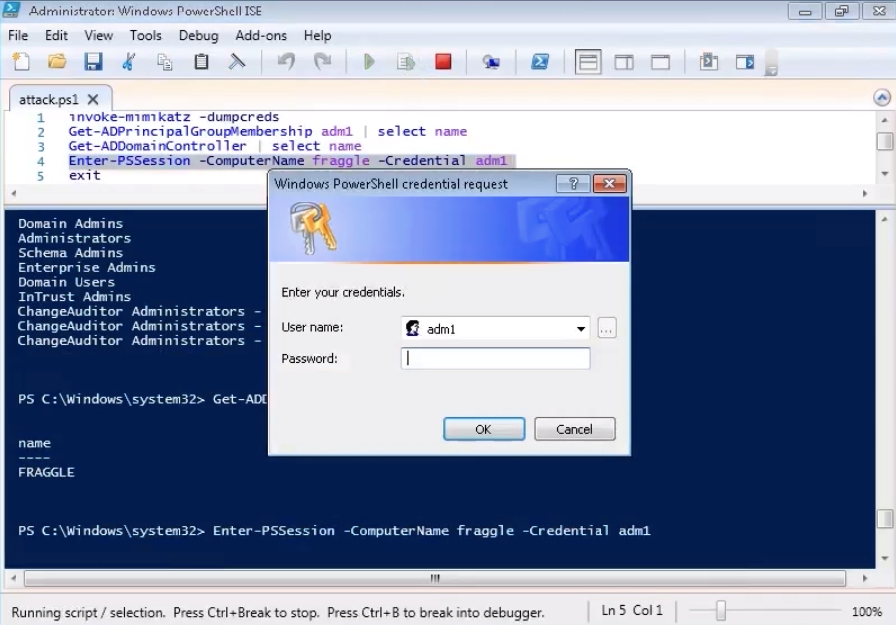

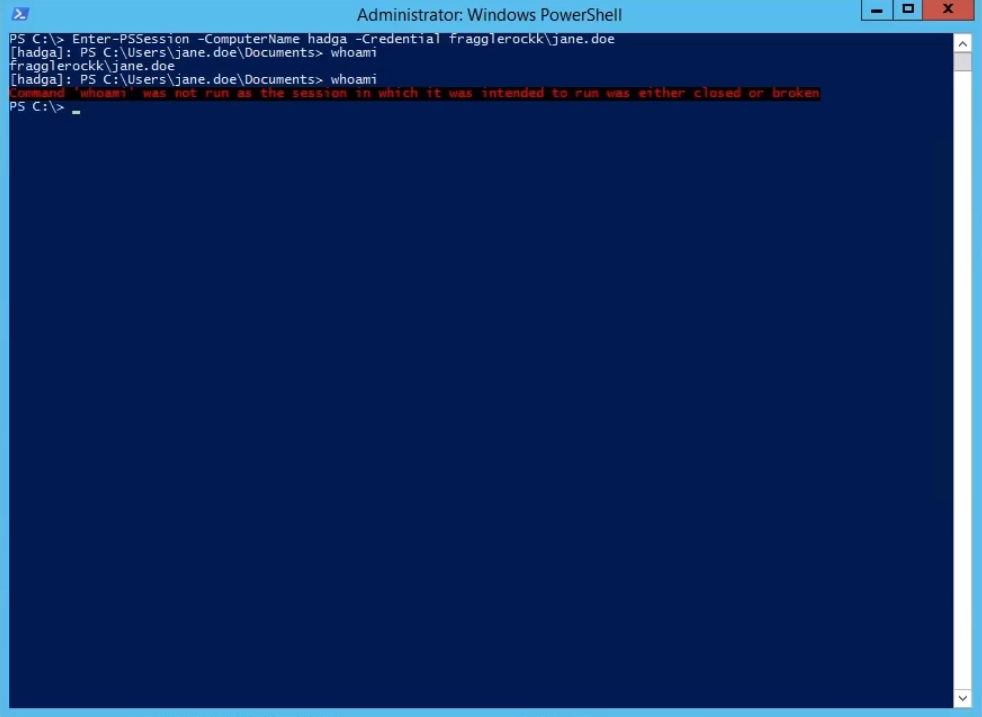

A próxima etapa de um ataque em potencial é fazer logon em um controlador de domínio. Resta inserir a senha que já foi destacada.

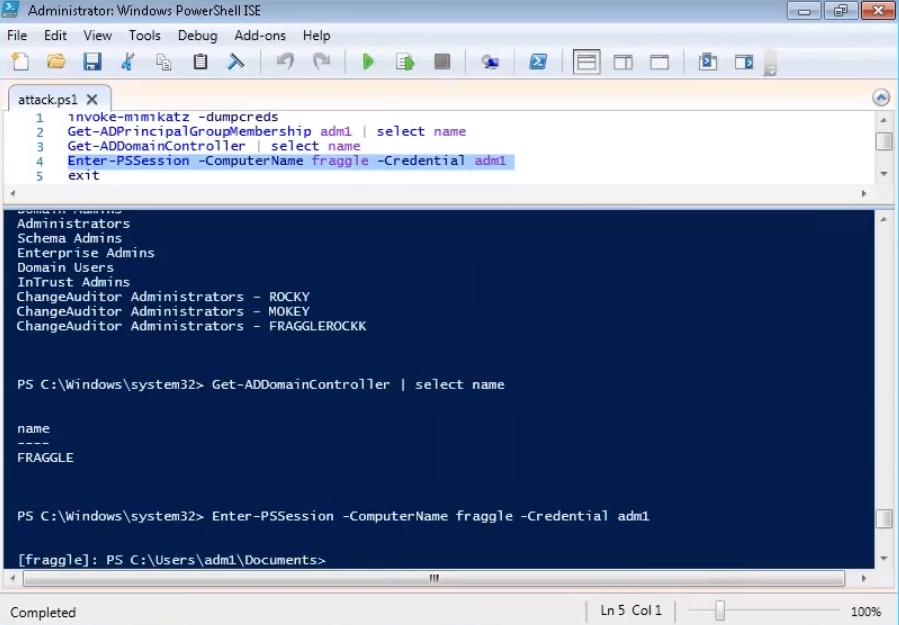

E obtenha acesso à execução de qualquer comando no controlador de domínio.

Agora vamos tentar fazer o mesmo algoritmo de ações, mas em nome de um usuário que não foi adicionado à "lista branca" no InTrust. Para a pureza do experimento, verificamos o nome de usuário. Em seguida, executamos o script invoke-mimikatz.

Entre as ações mencionadas no InTrust, estava o encerramento da sessão de acesso ao terminal e o bloqueio do usuário. Foi o que aconteceu.

Agora verifique esta conta novamente.

O ataque é evitado, o usuário é bloqueado, o mundo é salvo.

Se você possui suas próprias políticas para combater vários tipos de invasores, também pode especificá-las no InTrust. Juntamente com outros produtos da Quest (

Change Auditor e

Enterprise Reporter ) baseados no InTrust, você pode criar um sistema SIEM completo para identificar e impedir as graves conseqüências dos ataques digitais aos negócios.

O InTrust e outros produtos da Quest podem ser testados em seu ambiente como parte de um projeto piloto.

Deixe uma solicitação para saber mais.

Nossos outros artigos sobre o

software tag

gals .